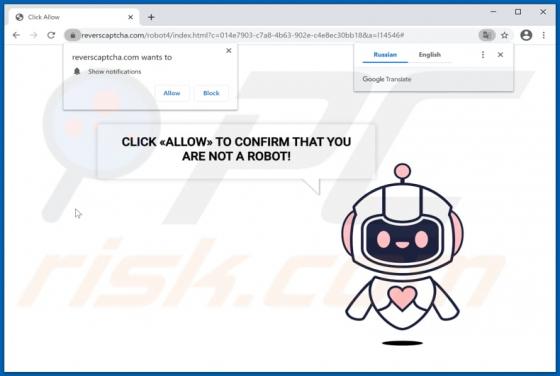

Reverscaptcha.com Werbung

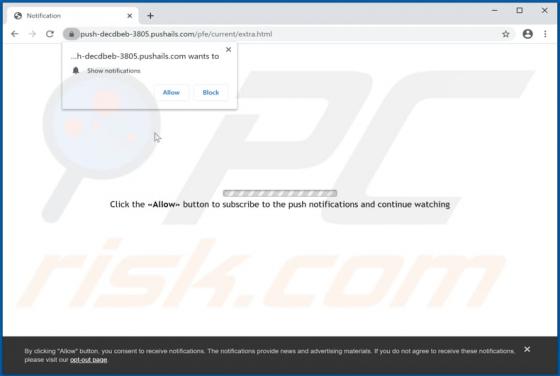

Reverscaptcha[.]com ist 1video-online[.]me, lootynews[.]com, romanticdating-day[.]com und einer Vielzahl an anderen Webseiten ziemlich ähnlich, die entwickelt wurden, um eine breite Palette an nicht vertrauenswürdigen Seiten zu fördern und irreführende Inhalte zu laden. Normalerweise werden Seiten