Tipps zur Entfernung von Malware

Bedrohung durch Malware

Die Begegnung mit Malware ist eine Bedrohung für jeden, der über ein Gerät verfügt, das in irgendeiner Form mit dem Internet verbunden ist. Bösartiger Code, der sich von Computer zu Computer verbreiten sollte, ähnlich der Art und Weise, wie sich eine Virusinfektion von Mensch zu Mensch ausbreitet, gab einem solchen Code den Namen eines Computervirus. Im Laufe der Jahre verlor der Begriff Computervirus seine Bedeutung, da „Computerviren" entdeckt wurden, die sich nicht von Computer zu Computer ausbreiteten. Die InfoSec-Gemeinschaft hielt es für angemessener, alle Arten von bösartiger Software „Malware" zu nennen, einschließlich Viren, als auch eine Reihe anderer Malware-Stämme, die bis zu diesem Stadium entdeckt wurden.

Die zahlreichen Bedrohungen, die von zahlreichen Malware-Stämmen ausgehen, konnten nun unter einem Oberbegriff eingeordnet werden, der es leichter macht, wichtige Sicherheitsmaßnahmen zu vermitteln. Was bedeutet dies für die durchschnittliche Benutzerbasis, die in den letzten 20 Jahren exponentiell zugenommen hat? Ehrlich gesagt sehr wenig. Während eine Art Malware-Stammbaum erstellt wird, in dem Malware allgemein klassifiziert werden kann, können die durchschnittliche Person und sogar das größte Unternehmen zu einem Malware-Opfer werden, genau wie einige Opfer eines Computervirus wurden. Die große Frage, die sich stellt, ist vielmehr, wie eine Infektion verbreitet werden kann und wie man schließlich das anstößige Stück Malware entfernt?

Ob es sich um einen infizierten Computer, ein Mobiltelefon, einen Netzwerkserver oder sogar um einen Smart TV handelt, die Antwort auf diese Frage ist deutlich komplexer geworden. Wie in der Medizin müssen eine ganze Reihe von Fragen beantwortet werden, bevor eine Behandlung erfolgreich durchgeführt werden kann. Wo trat die Infektion auf? Wie können Sie feststellen, ob Ihr Computer mit Malware infiziert ist? Welche Art von Malware hat den fraglichen Computer infiziert? Und nur dann, wie kann man die Malware entfernen?

Der Rest dieses Artikels ist der Beantwortung dieser Fragen in kurzer, prägnanter und leicht verständlicher Form gewidmet. Abschließend wird ein kurzer Blick darauf geworfen, wie Infektionen überhaupt verhindert werden können, denn die alte medizinische Maxime "Vorbeugen ist besser als Heilen" gilt auch für Malware.

Inhaltsverzeichnis

- Einleitung

- Wo treten Infektionen auf?

- Wie stellt man fest, ob das Gerät infiziert ist?

- Die häufigsten Arten von Malware

- Wie entfernt man Malware?

- Tipps zum sicheren Umgang mit dem Computer

Wo treten Infektionen auf?

Wenn es darum geht, Malware zu entfernen, kann ein Verständnis der Art und Weise, wie die Malware überhaupt verbreitet wurde, helfen, den besten Weg zu finden. Hacker werden in der Regel das nutzen, was funktioniert, und die Taktik derer kopieren, die diesen Weg vorher gegangen sind. Aus diesem Grund werden sie oft auf bewährte Methoden der Verbreitung von Malware zurückgreifen, um auf dem Computer eines baldigen Opfers Fuß zu fassen. Die überwiegende Mehrheit der Malware-Infektionen lässt sich auf eine dieser Verbreitungsmethoden zurückführen.

Spam-E-Mails mit bösartigen Anhängen oder Links

Der Hacker wird in vielen Fällen darauf zurückgreifen, Spam-E-Mails an riesige Adresslisten zu versenden, oder wie im Falle von modernen Ransomware-Infektionen wird eine gezielte Mail an Mitarbeiter verschickt. Die E-Mail ist so gestaltet, dass sie offiziell aussieht und oft ein Unternehmen oder sogar eine Regierungsorganisation genau nachahmt und so verfasst ist, dass der Empfänger zu irgendeiner Art von Handlung aufgefordert wird, wobei verschiedene Taktiken angewandt werden - Social Engineering. Die Handlung beinhaltet oft das Anklicken eines Links oder das Öffnen eines Anhangs. Wenn im Falle eines Links, wird der Empfänger auf eine Webseite unter der Kontrolle des Hackers weitergeleitet und die Malware kann anschließend heruntergeladen werden. Bei einem Anhang ist die Malware oft in ein Dokument, ein Bild oder eine PDF-Datei eingebettet, und beim Öffnen beginnt die Infektionsroutine der Malware.

Zum Zeitpunkt der Verfassung dieses Artikels gab es zwei Beispiele für die Verbreitung von Malware auf diese Weise. Das erste beinhaltete den Missbrauch eines bekannten Videospiels. Forscher glauben, dass Spam-E-Mails verschickt wurden, die einen Download dessen enthielten, was der Starter des Spiels zu sein schien, in Wahrheit enthielt er den Trojaner LokiBot. Der zweite Vorfall umfasste die Verbreitung der Ransomware RobbinHood. Die Verbreitung per E-Mail ist seit langem eine bevorzugte Methode von Ransomware-Betreibern, dieses Mal jedoch werden E-Mails an große Unternehmen geschickt, die von den Betreibern in der Hoffnung auf eine viel höhere Lösegeldzahlung ins Visier genommen werden.

Herunterladen von Malware von bösartigen Seiten

Es ist niemals ratsam, dass Benutzer raubkopierte Software oder andere raubkopierte Dateien herunterladen. Abgesehen von den rechtlichen Auswirkungen des Umgangs mit raubkopiertem Material sind diese Dateien oft mit verschiedenen Arten von Malware durchsetzt. Hacker folgen häufig Trends und beliebten Fernsehsendungen oder Filmen, um ihre Malware besser zu verbreiten. Als Game of Thrones populär war und oft kurz vor der Veröffentlichung einer neuen Staffel, luden Hacker angeblich durchgesickerte Folgen hoch, die stattdessen aber Malware enthielten.

Es sind nicht nur raubkopierte Dateien, bei denen Benutzer vorsichtig sein sollten. In der Vergangenheit haben Hacker Webseiten erstellt, die andere bekannte und seriöse Softwarequellen parodierten, die bösartige Versionen der vom Benutzer gewünschten Software verbreiteten. Manchmal wird diese Methode mit manipulierten E-Mails kombiniert, die Links enthalten, die zu diesen manipulierten Webseiten weiterleiten. Adobe Flash wurde in der Vergangenheit auf diese Weise missbraucht.

Malvertising

Auch mit ihrem vollen Namen „bösartige Werbung“ genannt, ist eine weitere Möglichkeit für Hacker, auf das Gerät eines Opfers zuzugreifen. Dies geschieht in erster Linie durch das Platzieren von Werbung auf vertrauenswürdigen Webseiten, die, wenn sie angeklickt werden, beginnen, Malware herunterzuladen. Die Werbung beginnt oft sauber, um erste Sicherheitsprüfungen durch die Werbesoftware zu bestehen und wird dann aber mit Malware eingebettet.

Eine andere Methode des Malvertisings kann als Mischform zwischen Malvertising und Spam-E-Mail-Kampagnen angesehen werden. Dies konnte man beobachten, als man mit der Varenky Malware auf französische Benutzer abzielte. Zunächst wurde eine Malvertising-Kampagne ins Leben gerufen, um E-Mail-Adressen zu sammeln, die später in einer Spam-E-Mail-Kampagne verwendet werden sollten, die eine Sexerpressung, eine bestimmte Art von Erpressungskampagne, fördern sollte.

Soziale Medien

Ähnlich wie beim E-Mail-Missbrauch wurden auch Social-Media-Webseiten zur Verbreitung von Malware genutzt. Dies geschieht häufig in Form von bösartigen Links, die über Posts oder direkte Nachrichten an die Benutzer gesendet werden. In einigen Fällen könnte die Malware mit einem Video in Verbindung gebracht werden, das, wenn es angeklickt wird, zum Abspielen ein spezielles Plug-in benötigt. Anstatt das Plug-in herunterzuladen und zu installieren, wird Malware installiert.

Soziale Medien wurden auch für die Verbreitung von Falschinformationen genutzt, die anders als normale Cyberbedrohungen funktionieren. Anstatt Malware zu verbreiten, erstellen Hacker gefälschte Nachrichtenartikel und verbreiten sie über Social-Media-Plattformen. Dies wiederum kann dazu genutzt werden, die öffentliche Meinung zu beeinflussen oder den Ruf eines Unternehmens zu schädigen.

Nicht gepatchte Software

Wir werden ständig daran erinnert, die Software auf dem neuesten Stand zu halten, doch wird dies gemeinhin als Belastung und Zeitverschwendung angesehen. Die schlechte Bilanz von Leuten, die Software- und Betriebssystempakete aktualisieren, ist etwas, das Hacker gerne ausnutzen wollen. Die Wahrheit ist, dass sowohl die verschiedenen Betriebssystempakete als auch die Softwarepakete nicht unfehlbar sind. In den meisten Fällen werden diese der Öffentlichkeit zugänglich gemacht und enthalten Zero-Day-Schwachstellen, die verschiedene unbeabsichtigte Sicherheitslücken aufweisen, die ausgenutzt werden können. Updates enthalten oft Patches, um diese Schlupflöcher zu stopfen und die Ausnutzung durch Hacker zu verhindern.

Viele dieser Schwachstellen ermöglichen es Hackern, auf andere als die oben genannten Mittel zuzugreifen, manchmal ohne jegliche Benutzerinteraktion. Der Hacker kann dann die Privilegien ausweiten und Malware auf dem anfälligen Gerät installieren. Einer der neueren Fälle dieses Geschehens betraf einen entdeckten Schwachstellencode namens BlueKeep.

[Zurück zum Inhaltsverzeichnis]

Wie stellt man fest, ob das Gerät infiziert ist?

Sobald ein Gerät mit einer bestimmten Art von Malware infiziert ist, beginnt die Malware, das zu tun, wozu sie bestimmt ist. Das bedeutet, dass sie bestimmte Aufgaben ausführt, die die Arbeitsweise des Geräts beeinflussen. Dies sind Anzeichen dafür, dass das Gerät infiziert ist. Einige dieser Anzeichen sind subtil und andere nicht so subtil, während andere wiederum so offensichtlich sind, dass sie unmöglich ignoriert werden können.

Wenn Sie sich fragen: „Bin ich mit Malware infiziert?“, dann ist die Wahrscheinlichkeit groß, dass Sie Veränderungen in der Art und Weise erleben, wie Ihr Gerät laufen sollte. Die Antwort könnte sehr wohl „Ja“ lauten. Es folgt eine kurze Liste von Anzeichen, die auf eine Infektion der einen oder anderen Art hinweisen können:

- Verlangsamte Systemleistung

- Abstürze oder der gefürchtete "Blue Screen of Death" kommen häufig vor

- Lästige Werbe- und Pop-up-Nachrichten werden kontinuierlich angezeigt

- Die Browser-Startseite ändert sich automatisch

- Der Internetverkehr ist erwartungsgemäß erhöht, was zu langsameren als normalen Geschwindigkeiten führt

- Antiviren-Software wird automatisch deaktiviert

- Freunde, die berichten, dass sie merkwürdige E-Mails von Ihrer Adresse oder merkwürdige Beiträge aus einem Social-Media-Profil erhalten, das Ihnen gehört

- Verdächtige Dateien oder Symbole auf Ihrem Gerät

- Ungewöhnliche Fehlermeldungen

Anzeichen für allgemeine Malware-Infektionen

Die obige Liste ist keineswegs ausgeschöpft, aber jede dieser Situationen kann darauf hindeuten, dass etwas nicht in Ordnung ist und direkt durch eine oder mehrere Malware-Stämme verursacht wird. Einige Anzeichen von Malware sind jedoch sehr spezifisch für bestimmte Malware-Typen. Ransomware, auf die später in diesem Artikel näher eingegangen wird, ist ein gutes Beispiel für die Darstellung einzigartiger Anzeichen. Verschlüsselte Dateien, auf die nicht zugegriffen werden kann, wenn dies in der Vergangenheit möglich war, und eine Lösegeldmitteilung, die auf dem Gerät angezeigt wird, sind alles Anzeichen dafür, dass das Opfer eine Ransomware-Infektion erlitten hat. Diese Anzeichen sind alles andere als subtil und es ist einfach festzustellen, dass nicht nur das Gerät infiziert ist, sondern auch, womit es infiziert ist.

Andere Anzeichen sind weitaus subtiler. Crypto Miner oder Crypto Jacker, über die wir später sprechen werden, verwenden Computerressourcen, nämlich CPU-Prozessorleistung, um Kryptowährung zu schürfen, ohne dass das Opfer davon weiß. Diese Infektionen führen oft zu einer geringfügigen Erhöhung der CPU-Nutzungskennung, die vom Autor der Malware korrekt durchgeführt wird. Wenn nicht, kann es zu einem größeren Anstieg der CPU-Nutzung kommen, was wiederum zu Schäden an der Hardware führen kann. Spyware, die häufig von verschiedenen nationalstaatlichen Hacker-Gruppen verwendet wird, ist notwendig, um längere Zeit unentdeckt auf Geräten zu bleiben, um so viele Daten wie möglich zu sammeln. Dies bedeutet oft, dass die mit diesem Malware-Typ verbundenen Anzeichen für den Benutzer so unauffällig wie möglich sein müssen.

Diese Anzeichen werden von Sicherheitsforschern oft als Indicators of Compromise oder IoCs (Kompromittierungsindikator) bezeichnet und von den Forschern verwendet, um festzustellen, mit welcher Art von Malware in der gleichen Weise umgegangen wird, wie ein Benutzer merkt, dass etwas nicht stimmt, und mit der Untersuchung beginnt. Offensichtlich sind Sicherheitsforscher weitaus versierter im Hinblick auf die Vor- und Nachteile von Malware und können wesentlich detailliertere Beschreibungen der entdeckten Malware liefern. Die Benutzer können jedoch auf viele von diesen Forschern geschaffene Ressourcen zugreifen, die ihnen wiederum helfen können, zu bestimmen, welcher Bedrohung sie derzeit ausgesetzt sind.

[Zurück zum Inhaltsverzeichnis]

Die häufigsten Arten von Malware:

In den obigen Abschnitten dieses Artikels wurde auf einige verschiedene Arten von Malware hingewiesen. Dieser Abschnitt soll einen tieferen Einblick in die häufigsten Arten von Malware geben, mit denen die Allgemeinheit konfrontiert ist, und zeigen, wie sie in realen Fällen eingesetzt werden.

Trojanisches Pferd

Häufig einfach als Trojaner bezeichnet, sind diese in der Regel als normale, nicht bösartige Dateien getarnt, um Benutzer zum Herunterladen zu verleiten. Diese speziellen Malware-Komponenten werden normalerweise verwendet, um Zugriff auf das infizierte Gerät zu erhalten und eine Hintertür auf das Gerät zu schaffen, die später ausgenutzt werden kann. Die Hintertür ermöglicht dem Hacker einen Fernzugriff auf das Gerät, das später zum Ablegen anderer Arten von Malware verwendet werden kann.

In der Vergangenheit wurden Trojaner benutzt, um sensible Daten zu stehlen. Im letzten Jahrzehnt wurden Trojaner weiter aufgerüstet, um bankbezogene Daten zu stehlen, und haben massive finanzielle Verluste bei Einzelpersonen und Finanzinstitutionen gleichermaßen verursacht. Diese modifizierten Trojaner, die auf Bankdaten abzielen, werden als Banking-Trojaner bezeichnet, wobei Zeus vielleicht der Berüchtigtste ist. Angesichts des Anstiegs der Kryptowährung als Wirtschaftskraft wurden die Banking-Trojaner so modifiziert, dass sie die Details der Kryptowährung in der Brieftasche zusammen mit den Bankdaten stehlen.

Ransomware

Das erste Auftauchen dieser Art von Malware erfolgte Anfang 2010 und beinhaltete im Allgemeinen die Sperrung des Gerätebildschirms, so dass der Benutzer das Gerät nicht benutzen konnte. Auf die Sperrung des Bildschirms folgte dann eine Lösegeldforderung, die im Allgemeinen ein paar hundert Dollar betrug. Ransomware hat sich von einem so unscheinbaren Anfang zu einer der größten Bedrohungen entwickelt, mit denen Unternehmen und Regierungseinrichtungen heute konfrontiert sind. Diese Bedrohung ist nicht nur ein organisatorisches Problem, sondern betrifft auch einzelne Benutzer.

Moderne Ransomware wie Sodinokibi, Ryuk und Dharma sperrt nicht den Bildschirm, sondern verschlüsselt bestimmte Dateitypen, oft wichtige Dokumente, die die Benutzung des Geräts nahezu unmöglich machen. Es wird eine Lösegeldmitteilung mit Anweisungen angezeigt, wie das Lösegeld mit einem Tor-Browser und in Bitcoin zu bezahlen ist. In der Vergangenheit wurden Einzelpersonen ins Visier genommen, jetzt sind Lösegeld-Betreiber hinter den "großen Playern", nämlich Unternehmen und Regierungseinrichtungen, her und verlangen im Gegenzug für die Entschlüsselung der Daten massive Summen. Diese Summen können sich auf Millionen von Dollar belaufen.

Adware

Die Abkürzung für „Advertising-supported software“ (werbeunterstützte Software) wurde entwickelt, um automatisch Werbung an das infizierte Gerät zu liefern. Eines der oben aufgeführten Anzeichen war die wiederholte Anzeige von Pop-ups oder anderen Nachrichten und ist ein Schlüsselindikator, der darauf hinweist, dass Ihr Gerät mit Adware infiziert sein könnte. Diese Malware wird oft zusammen mit "freier" Software geliefert und dient dazu, Klickeinnahmen für die Werbetreibenden zu generieren. Sie können auch verwendet werden, um andere Malware-Stämme wie Spyware zu verbreiten, die für Werbetreibende nützliche Daten sammeln können.

Oft wird sie eher als Belästigung denn als Bedrohung angesehen und es kann fälschlicherweise angenommen werden, ohne dass man es weiß, dass man sie nutzen kann, um andere, gefährlichere Malware-Stämme abzulegen. Die Adware-Familie Adload, zu der auch SearchOptical (eine Mac OS-Malware) gehört, scheint legitim zu sein und wird oft über legitim aussehende Adobe Flash-Installationsprogramme verbreitet. Abgesehen davon, dass sie potenziell dazu genutzt werden können, Lösegeld zu erpressen, können sie Daten sammeln, die später für Identitätsdiebstahl verwendet werden können.

Crypto Miner

In Anspielung auf das oben Erwähnte können Crypto Miner oder Crypto Jacker als Code definiert werden, der dazu dient, Kryptowährung ohne Wissen und ohne Erlaubnis des Opfers zu schürfen. Solche Malware wurde vor kurzem zusammen mit anderen Malware-Typen in raubkopierten Schulheften und in Forschungsaufsätzen gebündelt, die sich an Studenten richten, verbreitet. Eine Zeit lang waren die Verbreitung und die Infizierung von Crypto Minern die zahlreichsten, mit denen Sicherheitsfirmen auf der ganzen Welt konfrontiert waren. Ihre Beliebtheit veranlasste die Gemeinschaft, Ransomware für tot zu erklären, da die Ransomware-Infektionen stark zurückgingen, während die Infektionen Crypto Minern exponentiell zunahmen. Ransomware ist nie gestorben, sondern es wurden vielmehr Taktiken entwickelt, um besser auf hochwertige Großziele zu erreichen.

Crypto Miner missbrauchten Coinhive, das als Alternative zu Internetwerbung vermarktet wurde, bei der JavaScript-Code auf eine Webseite geladen und Kryptowährung abgebaut wurde, während die Webseite geöffnet war. Dieser Missbrauch führte dazu, dass die Hintermänner von Coinhive den Betrieb einstellten und die Aufdeckung von Crypto Minern nachließ. Neuere Kryptominhaber wie BlackSquid beweisen jedoch, dass die Bedrohung noch lange nicht tot ist.

Botnetze

Bots sind Programme, die sich wiederholende Aufgaben automatisch ausführen. Sie können nützliche Ergänzungen zu Programmen und Softwarepaketen sein, die den Benutzer von sich wiederholenden Aufgaben befreien. Sie können jedoch auch bösartig sein. Botnetze sind ein Beispiel für die bösartige Verwendung von Bots. Ein Botnetz ist eine Sammlung von Geräten, manchmal hunderttausende, die mit Malware infiziert sind, um eine bestimmte Aufgabe zu erfüllen. Zu den Geräten gehören Computer, Netzwerke sowie Internet der Dinge-Geräte wie Smart TVs und Router.

Botnetze können zur Durchführung eines Distributed-Denial-of-Service (verteilte Überlastung)-Angriffs (DDoS) verwendet werden, der das Funktionieren einer Webseite oder eines Netzwerks verhindern kann. Botnetze wie Emotet wurden zur Verteilung von Trojanern und Ransomware über das Botnetzwerk verwendet.

Spyware

Diese Art von Malware tut genau das, was die Malware tut und spioniert das Opfer aus. Dies geschieht durch die stille Überwachung des infizierten Geräts und die Protokollierung von Benutzeraktivitäten. Eine Methode dazu ist die Verwendung eines Keyloggers, der weiter definiert werden kann als ein Computerprogramm, das jeden Tastendruck eines Computerbenutzers aufzeichnet, insbesondere um sich betrügerischen Zugang zu Passwörtern und anderen vertraulichen Informationen zu verschaffen. Spyware verändert auch stillschweigend die Netzwerkverbindungen, um die gestohlenen Daten an Server unter der Kontrolle des Hackers zu senden.

[Zurück zum Inhaltsverzeichnis]

Wie entfernt man Malware?

Sie haben festgestellt, dass Sie mit Malware infiziert sind und haben eine Vorstellung davon, um welche Art von Malware es sich handeln könnte, nun möchten Sie diese entfernen. Leider hat nicht jeder von uns einen Sicherheitsforscher zur Hand, der unseren Computer bereinigt. Es gibt jedoch eine Reihe von Schritten, die die Opfer ausführen können, um Malware von dem infizierten Computer, sei es ein Windows- oder Mac-PC, zu entfernen (und ja, Macs und andere iOS-Geräte können auch mit Malware infiziert werden).

Schritt eins: Trennen Sie das Gerät vom Internet

Dadurch wird das weitere Versenden von Daten an den Server des Hackers sowie die weitere Verbreitung der Malware verhindert. Wenn Sie mit einem Firmennetzwerk verbunden sind, sollte es ebenfalls deaktiviert werden, um die laterale Verbreitung der Malware im Netzwerk zu stoppen.

Schritt zwei: Begeben Sie sich in den abgesicherten Modus

Manchmal auch als „Safe Boot“ bezeichnet, ist es eine Methode, den Computer zu starten, ohne die gesamte Software auf dem Computer auszuführen. Viele Malware-Stämme sind so eingestellt, dass sie automatisch viel auf dieselbe Weise geladen werden wie einige Softwarepakete. Das Starten im abgesicherten Modus verhindert das Auslösen der Malware.

Bei einem Mac:

- Starten Sie Ihren Computer neu und halten Sie dann sofort die Umschalttaste gedrückt. Es erscheint ein Apple-Logo.

- Lassen Sie die Umschalttaste los, wenn Sie zur Anmeldung aufgefordert werden. In der rechten oberen Ecke des Bildschirms sehen Sie, dass das System im „Safe Boot“-Modus läuft:

Bei Windows:

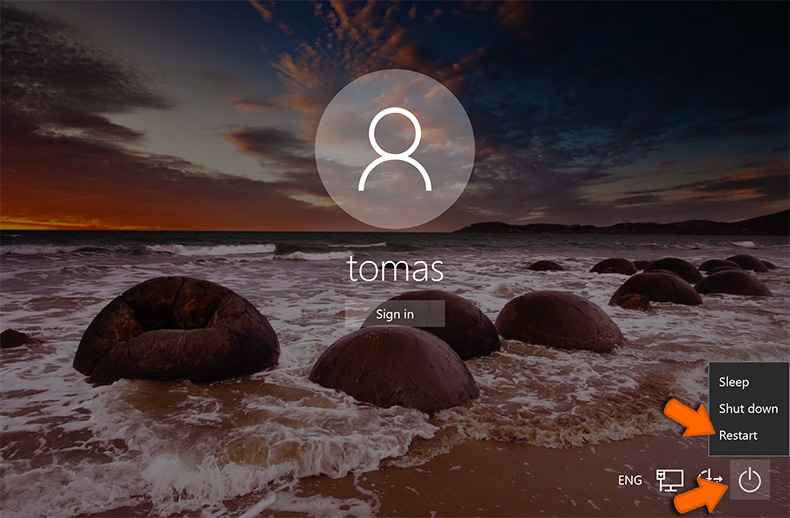

- Starten Sie Ihren PC neu. Wenn Sie den Anmeldebildschirm sehen, halten Sie die Umschalttaste gedrückt und wählen Sie „Einschalten“ → „Neustart“:

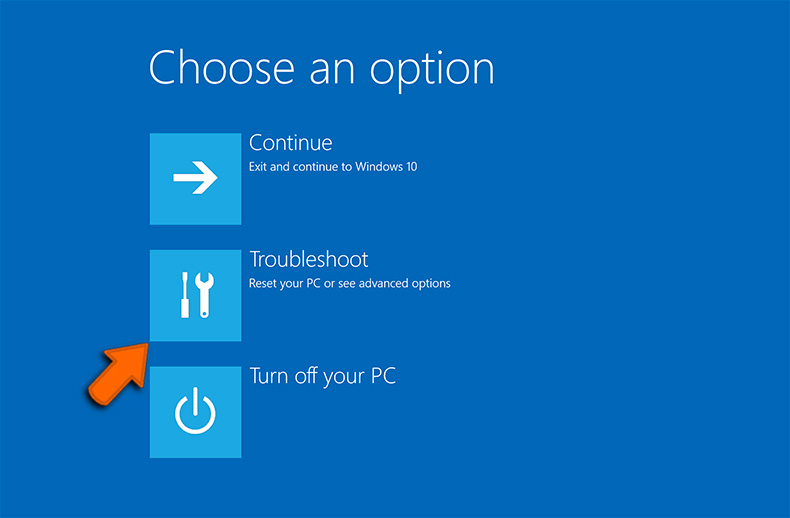

- Nachdem Ihr PC zum Bildschirm „Wählen Sie eine Option“ neu gestartet ist, wählen Sie „Fehlerbehebung“ → „Erweiterte Optionen“ → „Starteinstellungen“:

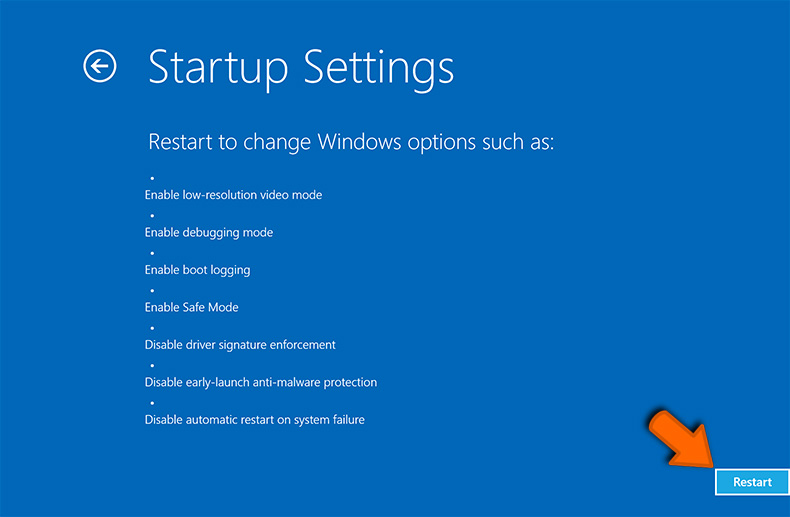

- Klicken Sie im nächsten Fenster auf die Schaltfläche „Neustart“ und warten Sie, bis der nächste Bildschirm erscheint:

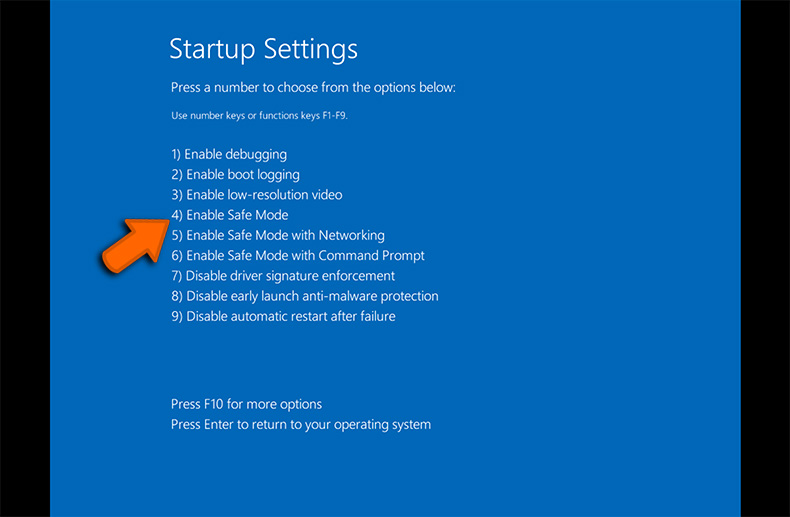

- Es erscheint ein Menü mit nummerierten Startoptionen. Wählen Sie die Nummer 4 oder F4, um Ihren PC im „Abgesicherten Modus“ zu starten:

Schritt drei: Nicht in Benutzerkonten einloggen

Dieser Schritt verhindert, dass bestimmte Arten von Malware, wie z.B. Keylogger, Anmeldedaten stehlen. Dieser Schritt gilt für den gesamten Prozess, und sobald eine Infektion vermutet wird, sollte das Anmelden bei Benutzerkonten vermieden werden.

Schritt vier: Systemressourcen überwachen

Wie bereits oben erwähnt, kann Malware Systemressourcen wie CPU und RAM in Anspruch nehmen und nutzen, siehe insbesondere Crypto Miner oben. Durch Öffnen der Anwendung zur Aktivitätsüberwachung des Betriebssystems können verdächtige Anwendungen erkannt und gestoppt werden.

Zum Öffnen der Systemüberwachung (Aktivitätsmonitor) und Schließen verdächtiger Anwendungen bei einem Mac:

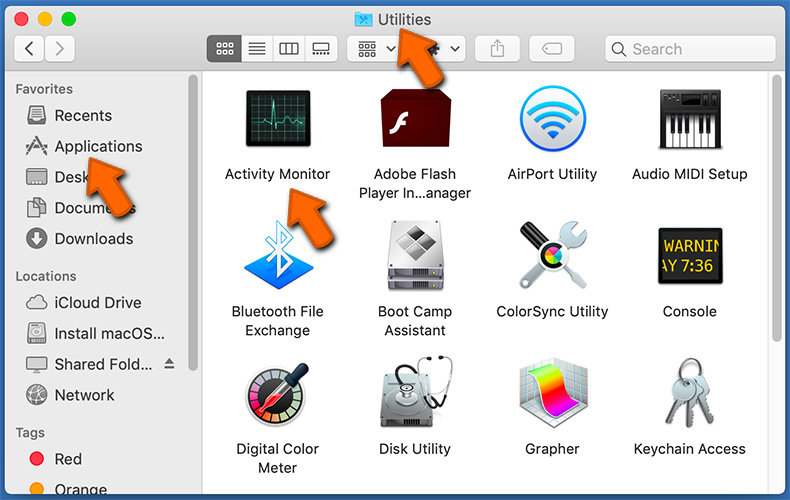

- Wählen Sie im Finder → Anwendungen → Hilfsprogramme → Aktivitätsmonitor:

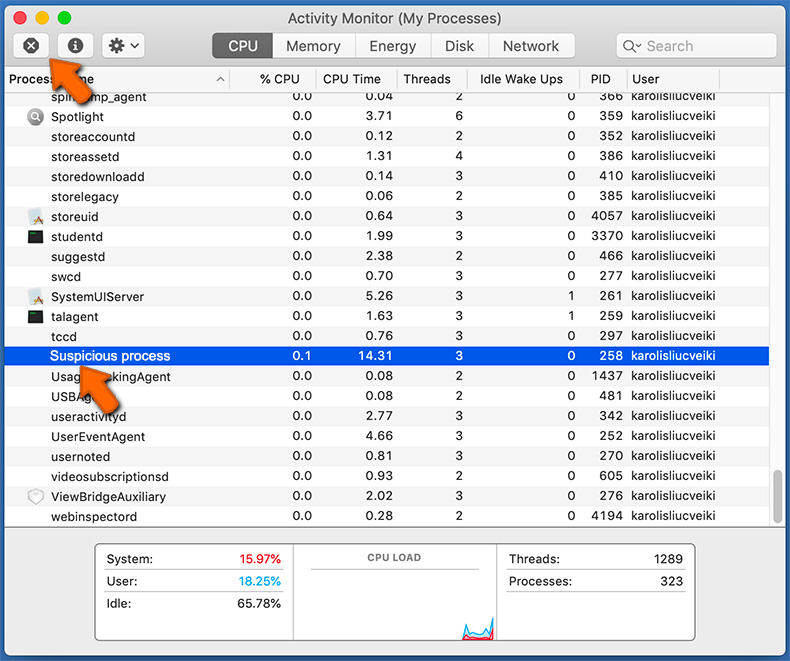

- Anwendung auswählen → Beenden:

Zum Öffnen des Systemmonitors (Task Manager) und Schließen verdächtiger Anwendungen bei Windows:

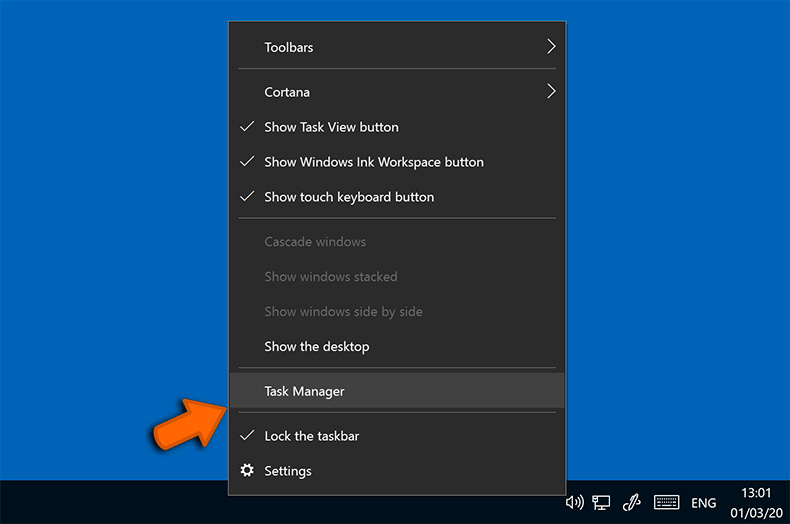

- Klicken Sie mit der rechten Maustaste auf das Startmenü → Task Manager:

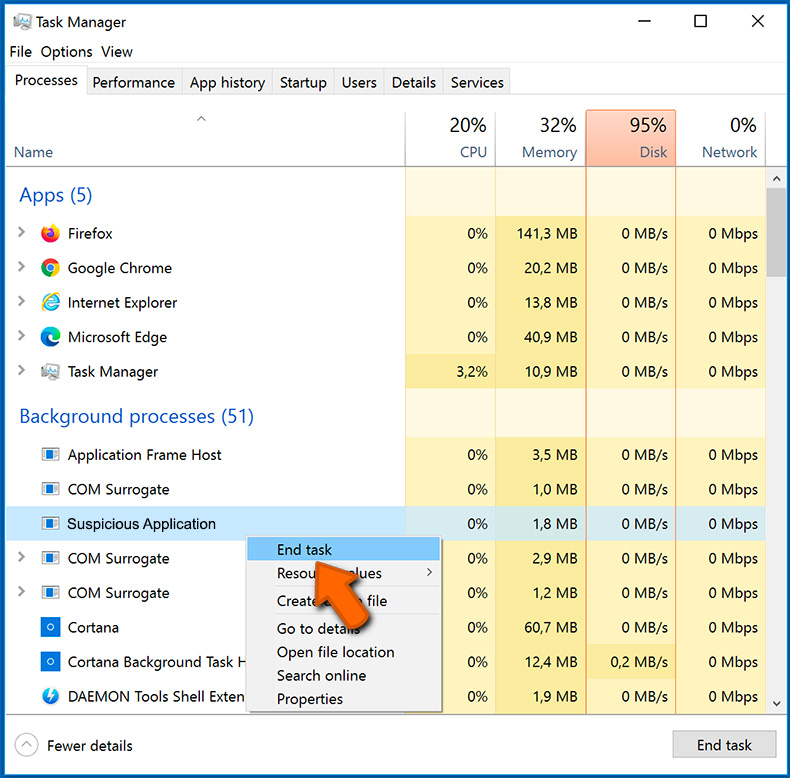

- Suchen Sie den verdächtigen Prozess → Klicken Sie mit der rechten Maustaste auf den Prozess → Wählen Sie „Aufgabe beenden“:

Schritt fünf: Führen Sie einen Malware-Scan aus

Wenn Sie Sicherheitssoftware installiert haben, wird dringend empfohlen, dass Sie Software von einem seriösen Sicherheitsunternehmen installieren, um eine vollständige Systemprüfung durchzuführen. Die meisten Produkte können die meisten Arten von Malware erkennen und entfernen. Ferner wird empfohlen, dass Benutzer zwei separate Softwarelösungen installiert haben, da die eine möglicherweise nicht erkennt, was die andere zu erkennen vermag.

Schritt sechs: Reparatur der Standard-Suchmaschine, der Startseite und Löschen des Caches

Bestimmte Malware-Stämme, wie Adware, verändern oft die Startseite des Benutzers. Die Benutzer müssen dies korrigieren, um die weitere Möglichkeit einer Reinfektion zu verhindern. Im Folgenden wird beschrieben, wie dies in den gängigsten Internetbrowsern geschieht.

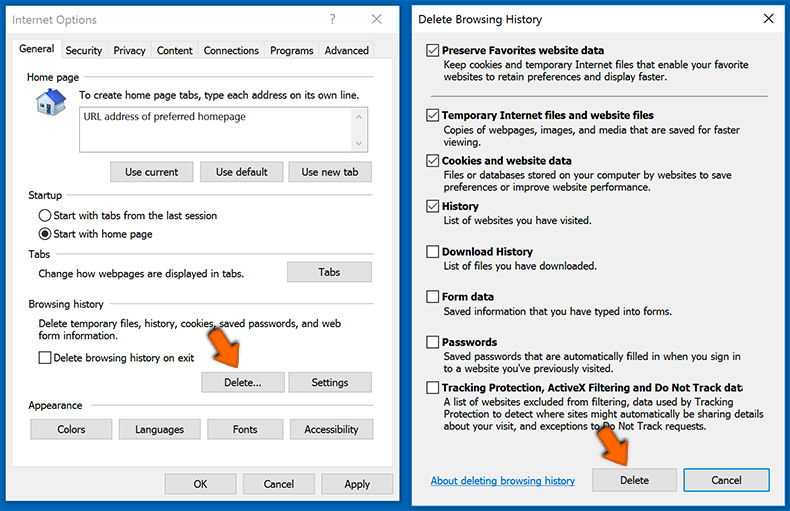

Internet Explorer (nur bei Windows):

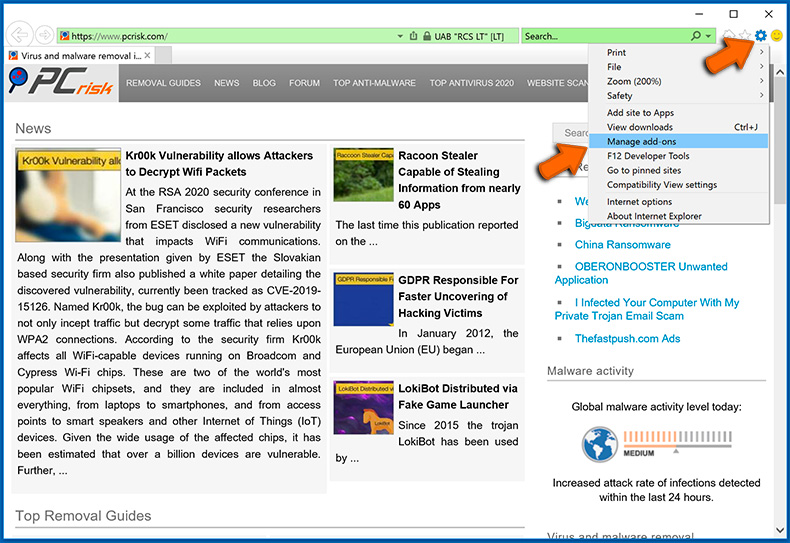

Ändern der Standardsuchmaschine:

- Klicken Sie auf die Schaltfläche „Menü“ (Zahnradsymbol) und wählen Sie „Add-ons verwalten“:

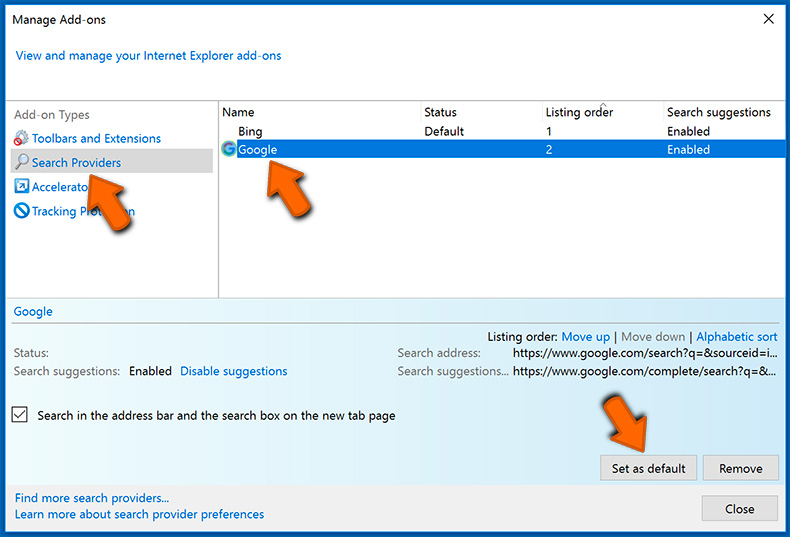

- Wählen Sie die Registerkarte „Suchanbieter“, suchen Sie Ihre bevorzugte Suchmaschine, wählen Sie sie aus und klicken Sie auf „Als Standard festlegen“. Wir raten Ihnen, auch fragwürdige Suchmaschinen zu entfernen:

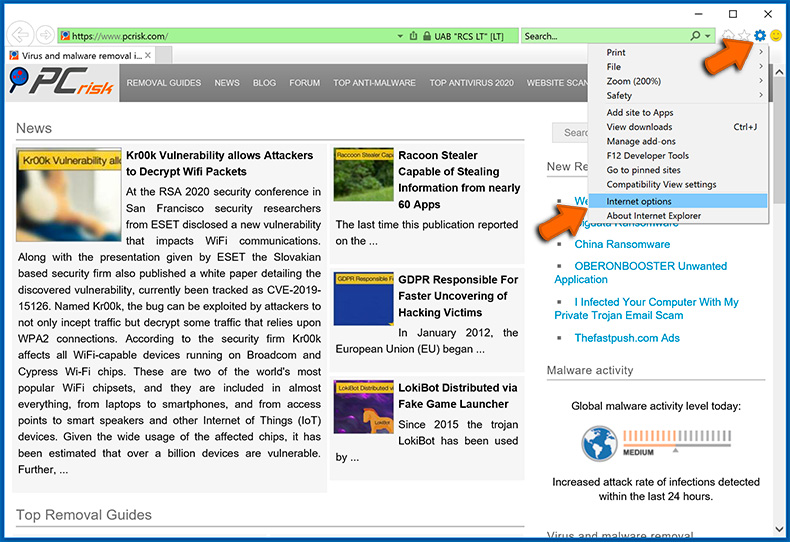

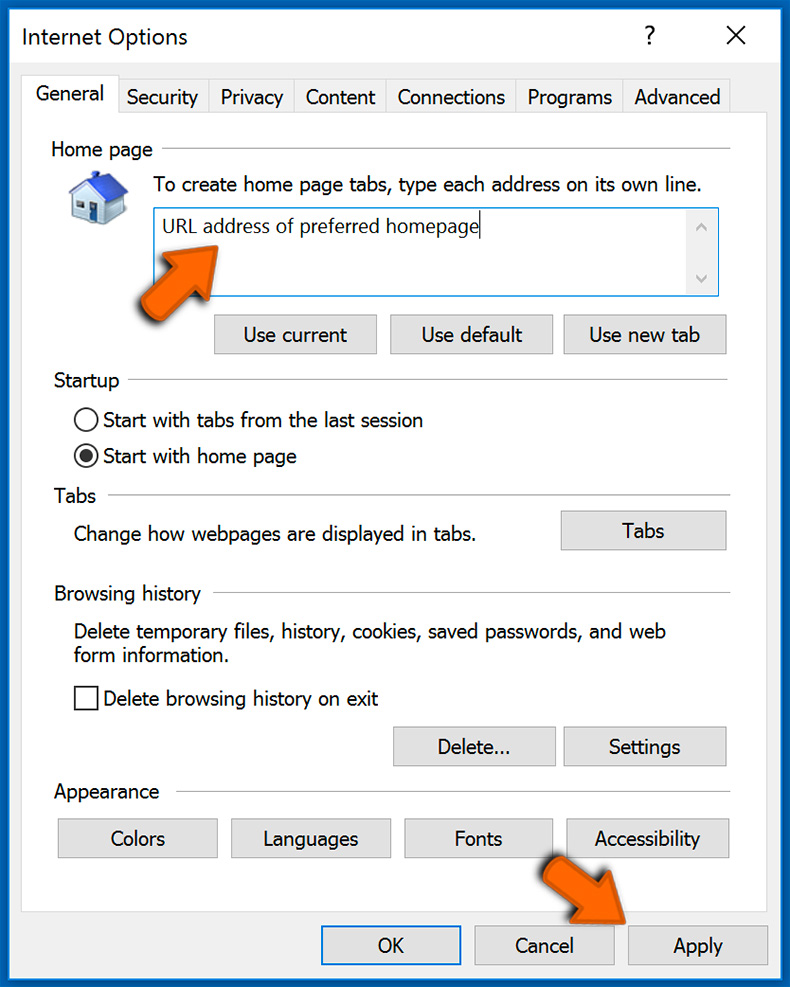

Ändern der Startseite und Löschen der Surfdaten:

- Klicken Sie auf die Schaltfläche „Menü“ (Zahnradsymbol) und wählen Sie „Internetoptionen“:

- Geben Sie eine bevorzugte URL-Adresse ein und klicken Sie auf „Anwenden“:

- Klicken Sie auf die Schaltfläche „Löschen“ im Abschnitt „Browserverlauf“, wählen Sie die Datentypen und klicken Sie auf „Löschen“:

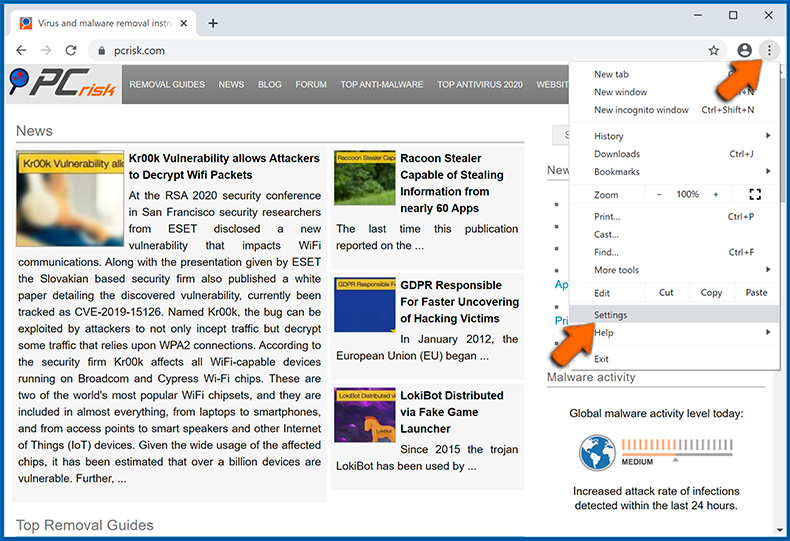

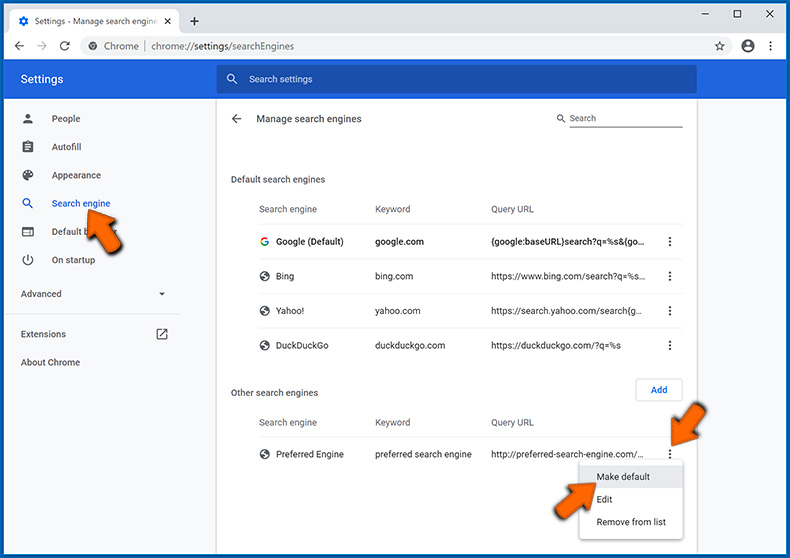

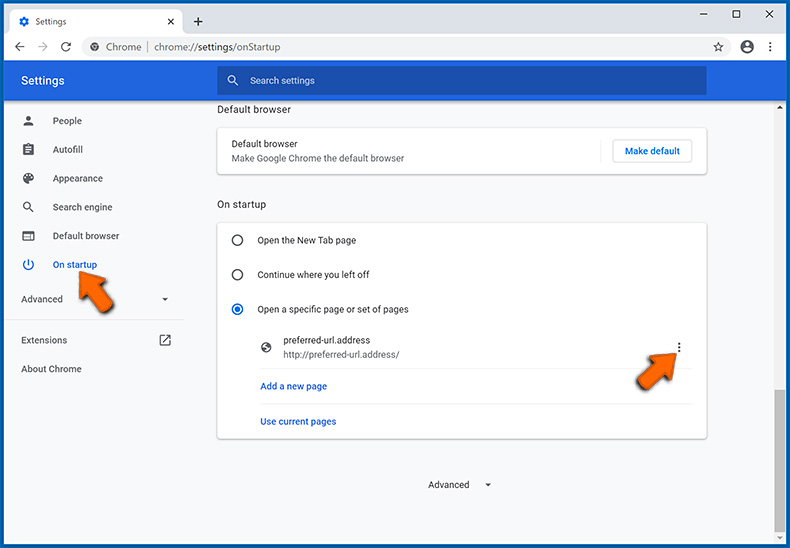

Chrome (bei Windows und einem Mac):

Ändern der Standardsuchmaschine, der Startseiten-URL (neue Registerkarte) und Löschen der Surfdaten:

- Öffnen Sie die Einstellungen, indem Sie auf die Schaltfläche Menü (drei Punkte) klicken und „Einstellungen“ wählen:

- Wählen Sie die Registerkarte „Suchmaschine“ auf der linken Seite des Bildschirms, klicken Sie auf die drei Punkte neben Ihrer bevorzugten Suchmaschine und wählen Sie „Standard“. Sie können auch eine Suchmaschine (die nicht als Standard eingestellt ist) über das gleiche Pop-up-Menü löschen:

- Wählen Sie die Registerkarte „Beim Start“ auf der linken Seite des Bildschirms, entscheiden Sie sich für „Eine bestimmte Seite oder einen Satz von Seiten öffnen“, klicken Sie auf die drei Punkte neben dem erschienenen Eintrag, wählen Sie „Bearbeiten“ und geben Sie Ihre bevorzugte URL-Adresse ein:

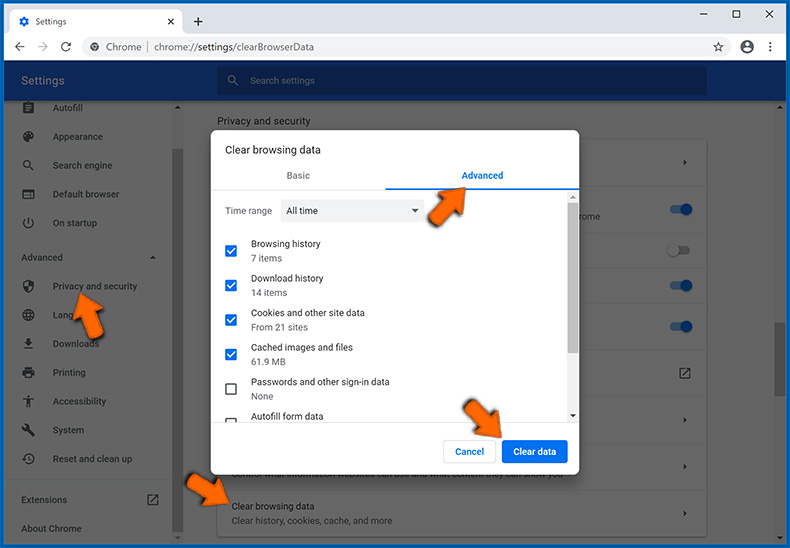

- Wählen Sie die Registerkarte „Datenschutz und Sicherheit“ unter dem Abschnitt „Erweitert“ auf der linken Seite des Bildschirms, navigieren Sie zu „Surfdaten löschen“, wählen Sie die Registerkarte „Erweitert“, wählen Sie den Zeitbereich und die Datentypen, die Sie entfernen möchten, und klicken Sie auf „Daten löschen“:

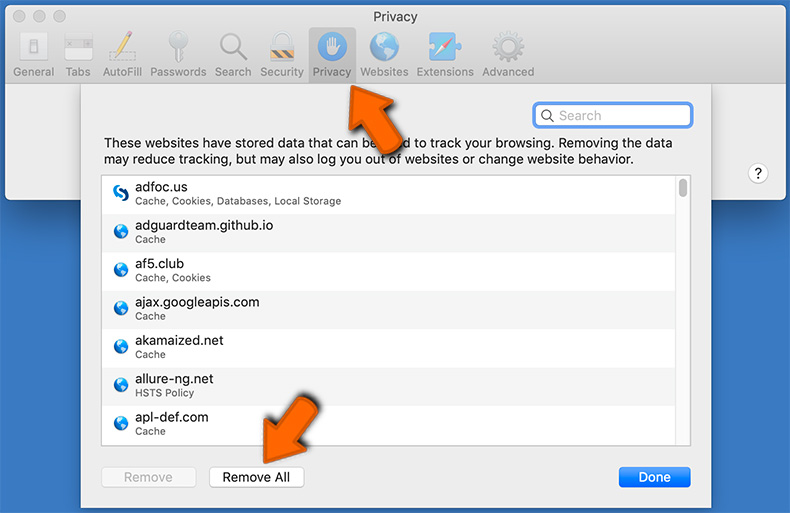

Safari (nur bei einem Mac):

Ändern der Startseiten-URL, der Standardsuchmaschine und Löschen der Surfdaten:

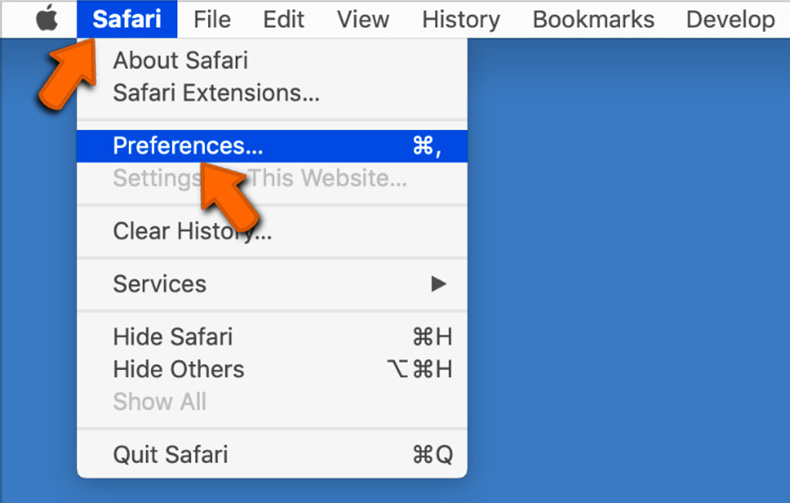

- Klicken Sie auf die Schaltfläche „Safari“ in der linken oberen Bildschirmecke und wählen Sie „Präferenzen“ aus:

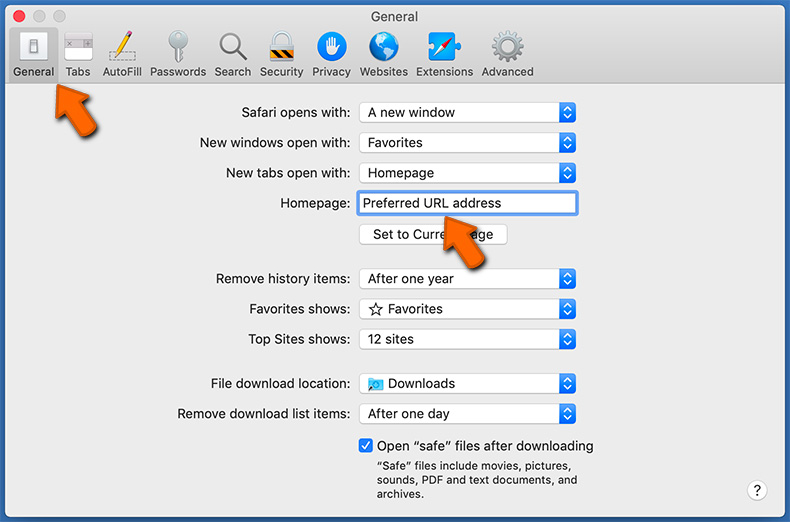

- Wählen Sie die Registerkarte „Allgemein“, suchen Sie das Feld „Startseite“ und geben Sie Ihre bevorzugte Domäne ein:

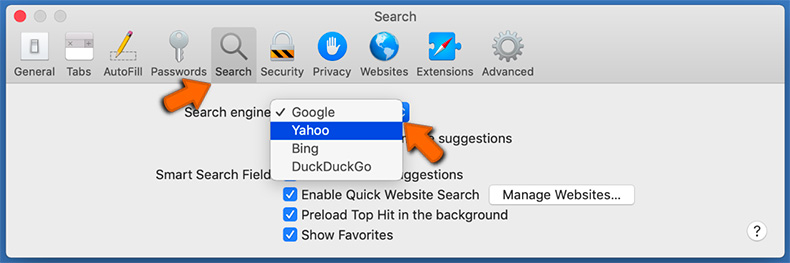

- Wählen Sie die Registerkarte „Suche“, klicken Sie auf das Dropdown-Menü „Suchmaschine“ und wählen Sie Ihre bevorzugte Suchmaschine aus:

- Wählen Sie die Registerkarte „Datenschutz“, klicken Sie auf die Schaltfläche “Webseitendaten verwalten...“, warten Sie, bis die Daten geladen sind, und klicken Sie dann auf die Schaltfläche „Alle entfernen“:

Was ist, wenn diese Maßnahmen scheitern?

Selbst nachdem Sie diese Schritte abgeschlossen haben, kann sich in sehr seltenen Fällen noch Malware auf dem System befinden. Es gibt noch eine weitere Option, die den Benutzern zur Verfügung steht, sie entspricht einer nuklearen Option, wird aber die Arbeit erledigen. Diese Option besteht darin, das Betriebssystem des Computers neu zu installieren. Es wird empfohlen, zunächst eine Datensicherung von allen wichtigen Daten durchzuführen und die entsprechenden technischen Unterstützungsplattformen von Apple und Microsoft zu konsultieren, bevor man den großen roten Knopf drückt.

[Zurück zum Inhaltsverzeichnis]

Tipps zum sicheren Umgang mit dem Computer

Wenn Sie diese leicht zu übernehmenden Maßnahmen und Gewohnheiten befolgen, verringern Sie das Risiko einer Infektion durch viele der oben aufgeführten Malware-Familien erheblich. Die Maßnahmen selbst erfordern keinen Abschluss in Informatik, können aber in leicht durchführbare Gewohnheiten eingebunden werden. Wenn Malware-Angriffe verhindert werden können, ist all das, was oben behandelt wurde, nicht notwendig, obwohl man hofft, dass es immer noch interessanter Lesestoff voller wichtiger Informationen ist.

Patch

Wie oben beschrieben, ist eine der üblichen Methoden, mit denen Hacker auf dem Gerät eines Opfers Fuß fassen, die Ausnutzung von Schwachstellen in Software und Anwendungen. Indem sichergestellt wird, dass regelmäßig Updates heruntergeladen und installiert werden, werden diese Schwachstellen effektiv behoben, wodurch die Wahrscheinlichkeit, dass sie zum Opfer werden, stark reduziert wird.

Datensicherung

Durch regelmäßige Datensicherungen wichtiger Daten schützen Sie sich nicht nur vor Unvorhergesehenem, sondern auch vor Ransomware. Das ist nicht unbedingt eine Möglichkeit, den Angriff an sich zu verhindern, aber es hilft bei der Erholung von einem Angriff und macht die Zahlung des Lösegeldes überflüssig.

Anti-Virus- und Anti-Malware-Software installieren

Bei der Anzahl der kostenlosen Antiviren-Editionen der weltweit führenden Sicherheitsfirmen gibt es wirklich keine Entschuldigung dafür, nicht irgendeine Form von Sicherheitssoftware installiert zu haben. Für eine weitaus umfassendere Schutzbarriere mit einer Reihe von empfohlenen Zusatzfunktionen wie Passwortmanager und VPN sind die kostenpflichtigen Versionen sehr zu empfehlen.

Starke Passwörter wählen

Vermeiden Sie einfach zu merkende Passwörter. Sie sind praktisch, aber Hacker kennen sie ebenfalls und können mit brutaler Gewalt in Ihre Konten eindringen, wenn Sie sich auf Standardkennwörter oder einfache Passwörter verlassen. Die regelmäßige Änderung von Passwörtern oder die Einrichtung eines eigenen Passwortmanagers sind weitere Empfehlungen.

Zwei-Faktor-Authentifizierung (2FA) aktivieren

Aktivieren Sie, wo immer möglich, die Zwei-Faktor-Authentifizierung für Ihre Benutzerkonten. Der einfache Empfang einer SMS, eines Anrufs oder das Einloggen in eine App als zusätzliche Sicherheitsbarriere beim Einloggen in ein Konto reduziert die Wahrscheinlichkeit, dass das Konto manipuliert wird, drastisch.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden