So entfernen Sie WastedLocker Ransomware von Ihrem Betriebssystem

RansomwareAuch bekannt als: WastedLocker Virus

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist WastedLocker?

WastedLocker ist der Name eines Schadprogramms, das als Ransomware klassifiziert wird. Mit dieser Malware infizierte Systeme erfahren eine Datenverschlüsselung und erhalten Lösegeldforderungen für die Entschlüsselung.

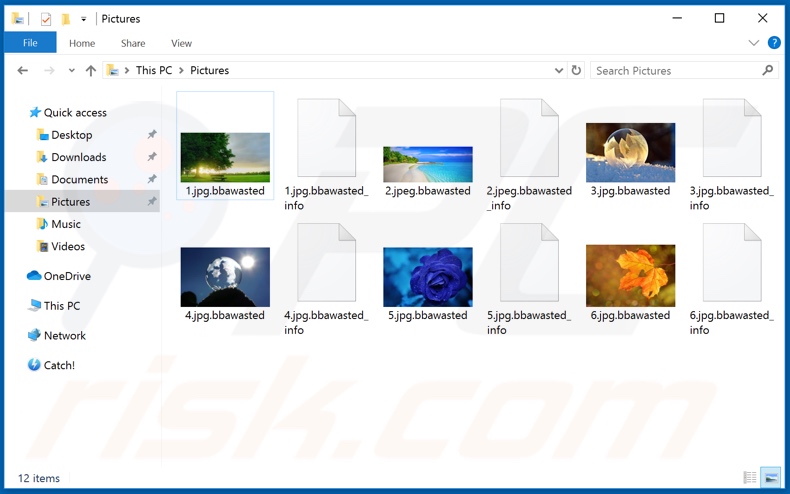

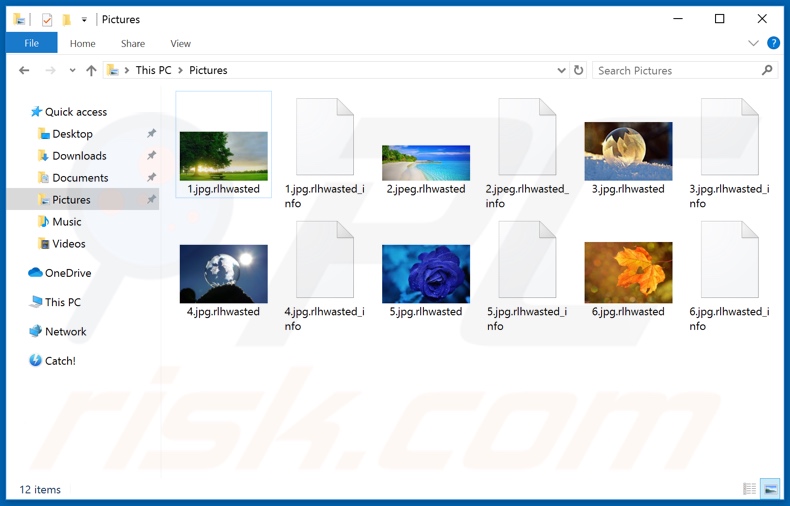

Von dieser Ransomware gibt es mehrere Varianten. Während des Verschlüsselungsprozesses benennt WastedLocker betroffene Dateien um, indem es ihnen eine Erweiterung anhängt.

Sie besteht aus drei Buchstaben, die von der Variante der Malware und dem Wort "wasted" (ohne Leerzeichen zwischen den drei Buchstaben und dem genannten Wort) abhängen. Die untersuchten Varianten hängten Dateien mit der Erweiterung ".bbawasted" an, eine andere mit - ".rlhwasted".

Zur Verdeutlichung: Eine Datei mit dem ursprünglichen Titel "1.jpg" würde als "1.jpg.bbawasted", "1.jpg.rlhwasted" oder etwas Ähnliches wie die aufgeführten Beispiele erscheinen. Nachdem der Verschlüsselungsprozess abgeschlossen ist, erstellt WastedLocker für jede verschlüsselte Datei eine Lösegeldforderung.

Lösegeldnachrichten werden nach den verschlüsselten Dateien benannt (z.B. "1.jpg.bbawasted_info", "1.jpg.rlhwasted_info" usw.). Der Text, der in diesen Lösegeldforderungen präsentiert wird, ist in allen Varianten der Ransomware praktisch identisch.

Die Lösegeldforderung informiert die Opfer darüber, dass ihr Netzwerk verschlüsselt ist. Die Nutzer werden angewiesen, per E-Mail Kontakt mit den Cyberkriminellen aufzunehmen und die Mailadresse nicht an Dritte weiterzugeben.

Durch diese Mitteilung heißt es in der Nachricht, dass die Opfer die Höhe des Lösegeldes erfahren können. Die Mitteilung warnt davor, die Nachricht mit der Lösegeldforderung umzubenennen oder zu verschieben (z.B. [original_filename]. bbawasted_info, [original_filename]. rlhwasted_info, usw.).

Benutzer werden auch davor gewarnt, den Verschlüsselungsschlüssel zu löschen, der in den Lösegeldforderungen aufgeführt ist. Leider ist in vielen Fällen von Ransomware eine Entschlüsselung ohne Einmischung der verantwortlichen Kriminellen unmöglich.

Dies kann der Fall sein, wenn sich das Schadprogramm noch in der Entwicklung befindet und/oder Fehler (Mängel) aufweist. In jedem Fall wird ausdrücklich davon abgeraten, mit Cyberkriminellen zu kommunizieren und/oder sie zu bezahlen.

Denn oft erhalten die Opfer - trotz Erfüllung der Lösegeldforderungen - die versprochenen Entschlüsselungswerkzeuge/Software nicht. Daher erleiden sie einen finanziellen Verlust und ihre Daten bleiben verschlüsselt.

Um weitere Verschlüsselungen der WastedLocker Ransomware zu verhindern, muss die Ransomware aus dem Betriebssystem entfernt werden. Durch die Entfernung werden jedoch bereits kompromittierte Dateien nicht wiederhergestellt.

Die einzige Lösung besteht darin, sie aus einer Datensicherung wiederherzustellen, falls eine solche vor der Infektion erstellt und an einem separaten Ort gespeichert wurde (um nicht von WastedLocker betroffen gewesen zu sein).

Screenshot einer Nachricht, in der Benutzer aufgefordert werden, ein Lösegeld für die Entschlüsselung ihrer kompromittierten Daten zu zahlen:

![WastedLocker decrypt instructions ([original_filename].bbawasted_info)](/images/stories/screenshots202006/wastedlocker-ransomware-ransom-note.jpg)

Credo, Fob, Pykw und Baraka Team sind einige Beispiele für andere Programme vom Typ Ransomware. Sie sind darauf ausgelegt, Daten zu verschlüsseln und die Bezahlung für die Entschlüsselungswerkzeuge/Software zu verlangen.

Es gibt mehrere wesentliche Unterschiede zwischen diesen Programmen/Infektionen - die von ihnen verwendeten kryptographischen Algorithmen (symmetrisch oder asymmetrisch) und die Höhe des Lösegelds. Letzteres liegt in der Regel im drei- bis vierstelligen USD-Bereich.

Die Zahlungen werden in der Regel in digitalen Währungen (in erster Linie Kryptowährungen) verlangt, da deren Transaktionen schwer/unmöglicherweise nachvollziehbar sind. Um Datenverluste zu vermeiden, wird dringend empfohlen, Datensicherungen auf externen Servern und/oder nicht angeschlossenen Speichergeräten aufzubewahren. Am besten ist es, Datensicherungen an mehreren verschiedenen Orten aufzubewahren.

Wie hat die Ransomware meinen Computer infiziert?

Die häufigsten Verbreitungsmethoden von Ransomware und anderer Malware sind Trojaner, Spam-Kampagnen, illegale Aktivierungswerkzeuge ("Cracking"), gefälschte Updateprogramme und unzuverlässige Downloadkanäle. Trojaner sind bösartige Programme mit einer Vielzahl von Funktionen, die unter anderem Ketteninfektionen (d.h. das Herunterladen/Installieren zusätzlicher Malware) verursachen können.

Der Begriff "Spam-Kampagne" bezeichnet einen groß angelegten Vorgang, bei dem Tausende von Scam-E-Mails verschickt werden. Diese Briefe werden gewöhnlich als "offiziell", "dringend", "wichtig" und ähnlich dargestellt.

Die betrügerischen E-Mails enthalten Download-Links von infektiösen Dateien und/oder die Dateien sind den Briefen angehängt. Virulente Dateien können in verschiedenen Formaten vorliegen (z.B. PDF- und Microsoft Office-Dokumente, Archiv- und ausführbare Dateien, JavaScript usw.).

Wenn sie ausgeführt, ausgeführt oder anderweitig geöffnet werden, wird der Infektionsprozess eingeleitet. Anstatt lizenzierte Produkte zu aktivieren, können illegale Aktivierungstools ("Cracks") Malware herunterladen/installieren.

Illegale Updateprogramme verursachen Infektionen, indem sie Fehler veralteter Produkte ausnutzen und/oder indem sie einfach bösartige Software anstelle der versprochenen Updates installieren. Unzuverlässige Downloadquellen, z.B. inoffizielle und kostenlose File-Hosting-Webseiten, Peer-to-Peer-Sharing-Netzwerke (BitTorrent, Gnutella, eMule usw.) und andere Drittanbieter-Downloadprogramme, können Malware anbieten, die als gewöhnlicher Inhalt getarnt oder in diesem verpackt ist.

| Name | WastedLocker Virus |

| Art der Bedrohung | Ransomware, Crypto Virus, Files locker |

| Verschlüsselte Dateierweiterung | .bbawasted oder .rlhwasted |

| Lösegeldfordernde Nachricht | [original_filename].bbawasted_info oder [original_filename].rlhwasted |

| Erkennungsnamen | Avast (Win32:DangerousSig [Trj]), BitDefender (Trojan.GenericKD.43266676), ESET-NOD32 (Win32/Filecoder.WastedLocker.A), Kaspersky (Trojan.Win32.DelShad.dgw), vollständige Liste von Erkennungen (VirusTotal) |

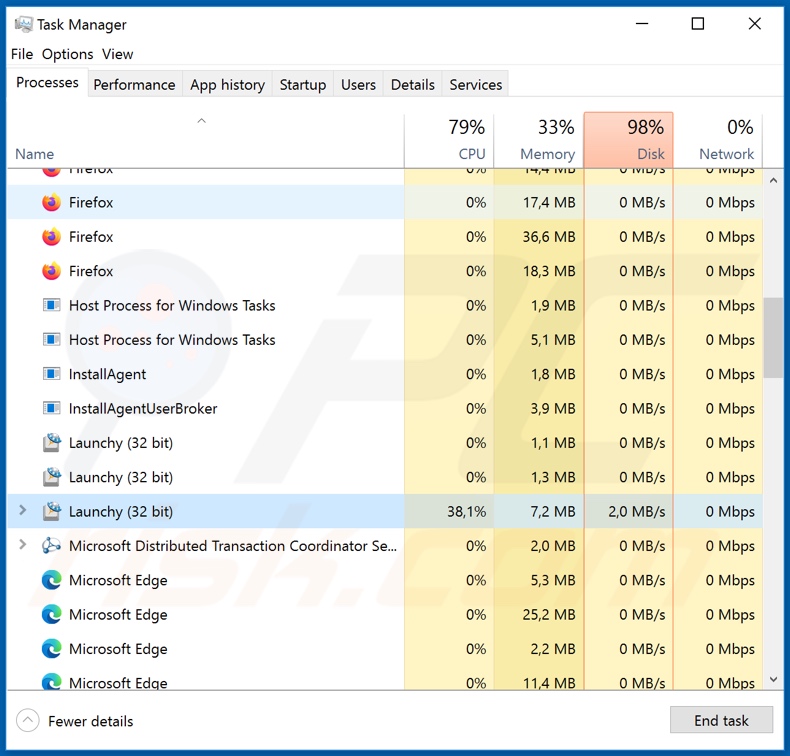

| Betrügerischer Prozessname | Launchy (Prozessname kann variieren) |

| Symptome | Dateien, die auf Ihrem Computer gespeichert sind, können nicht geöffnet werden; zuvor funktionierende Dateien haben jetzt eine andere Erweiterung (z.B. my.docx.locked). Eine Nachricht über die Ransomware wird auf Ihrem Desktop angezeigt. Cyberkriminelle verlangen die Zahlung eines Lösegeldes (normalerweise in Form von Bitcoins), um Ihre Dateien freizuschalten. |

| Verbreitungsmethode | Infizierte E-Mail-Anhänge (Makros), Torrent-Webseiten, bösartige Werbung. |

| Schaden | Alle Dateien sind verschlüsselt und können nicht ohne Zahlung eines Lösegeldes geöffnet werden. Zusätzliche kennwortgeschützte Trojaner und Malware-Infektionen können zusammen mit einer Ransomware-Infektion installiert werden. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Wie kann man sich vor Ransomware-Infektionen schützen?

Verdächtige und/oder irrelevante E-Mails dürfen nicht geöffnet werden, insbesondere keine darin enthaltenen Anhänge oder Links, da dies zu einer hochriskanten Infektion führen kann. Es wird empfohlen, nur offizielle und verifizierte Downloadkanäle zu benutzen.

Zusätzlich müssen alle Produkte aktiviert und mit Werkzeugen/Funktionen aktualisiert werden, die von echten Entwicklern zur Verfügung gestellt werden. Von der Verwendung illegaler Aktivierungswerkzeuge ("Cracking") und Updateprogramme von Drittanbietern wird abgeraten, da sie häufig zur Verbreitung von Malware eingesetzt werden.

Es ist besonders wichtig, dass eine zuverlässige Antiviren-/Anti-Spyware-Software installiert und auf dem neuesten Stand gehalten wird. Diese Software muss verwendet werden, um regelmäßige System-Scans durchzuführen und erkannte/potenzielle Bedrohungen zu entfernen.

Wenn Ihr Computer bereits mit WastedLocker infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um diese Ransomware automatisch zu entfernen.

Text, der in der Textdatei von WastedLocker Ransomware präsentiert wird ("[original_dateiname]. bbawasted_info"):

BBA Aviation

YOUR NETWORK IS ENCRYPTED NOW

USE - | - TO GET THE PRICE FOR YOUR DATA

DO NOT GIVE THIS EMAIL TO 3RD PARTIES

DO NOT RENAME OR MOVE THE FILE

THE FILE IS ENCRYPTED WITH THE FOLLOWING KEY:

[begin_key]-[end_key]

KEEP IT

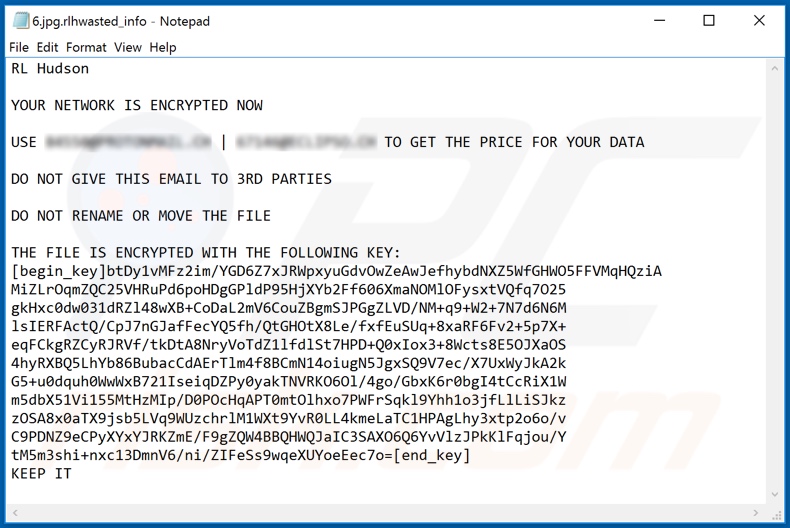

Screenshot der Lösegeldforderung, die von einer anderen Variante der WastedLocker Ransomware erstellt wurde ("[original_filename]. rlhwasted"):

Text, der in dieser Datei präsentiert wird:

RL Hudson

YOUR NETWORK IS ENCRYPTED NOW

USE - | - TO GET THE PRICE FOR YOUR DATA

DO NOT GIVE THIS EMAIL TO 3RD PARTIES

DO NOT RENAME OR MOVE THE FILE

THE FILE IS ENCRYPTED WITH THE FOLLOWING KEY:

[begin_key]-[end_key]

KEEP IT

Screenshot von Dateien, die mit WastedLocker (". bbawasted"-Erweiterung) verschlüsselt wurden:

Screenshot von Dateien, die mit einer anderen Variante von WastedLocker (". rlhwasted"-Erweiterung) verschlüsselt wurden:

Screenshot des WastedLocker-Prozesses im Windows Task-Manager ("Launchy"-Prozessname):

WastedLocker Ransomware-Entfernung:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Das Video zeigt, welche Schritte im Falle einer Ransomware-Infektion unternommen werden sollten:

Schnellmenü:

- Was ist WastedLocker Virus?

- SCHRITT 1. Ransomware den Behörden melden.

- SCHRITT 2. Isolation des infizierten Geräts.

- SCHRITT 3. Die Ransomware-Infektion erkennen.

- SCHRITT 4. Nach Entschlüsselungswerkzeugen für Ransomware suchen.

- SCHRITT 5. Dateien mit Datenwiederherstellungswerkzeugen wiederherstellen.

- SCHRITT 6. Datensicherungen erzeugen.

Wenn Sie Opfer eines Ransomware-Angriffs sind, empfehlen wir, dass Sie diesen Vorfall den Behörden melden. Indem Sie den Strafverfolgungsbehörden diese Informationen zur Verfügung stellen, helfen Sie Cyberkriminalität zu verfolgen und möglicherweise bei der Anklage gegen die Angreifer zu helfen. Hier ist eine Liste von Behörden, an die Sie einen Ransomware-Angriff melden sollten. Für die vollständige Liste örtlicher Cybersicherheitszentren und Informationen darüber, wie Sie einen Ransomware-Angriffe melden sollten, lesen Sie diesen Artikel.

Liste örtlicher Behörden, an die Ransomware-Angriffe gemeldet werden sollten (wählen Sie eine abhängig von Ihrer Heimatadresse):

USA - Internet Crime Complaint Centre IC3

Vereinigtes Königreich - Action Fraud

Spanien - Policía Nacional

Frankreich - Ministère de l'Intérieur

Deutschland - Polizei

Italien - Polizia di Stato

Die Niederlande - Politie

Polen - Policja

Portugal - Polícia Judiciária

Isolation des infizierten Geräts:

Einige Ransomware-artige Infektionen werden entwickelt, um Dateien innerhalb externer Speichergeräte zu verschlüsseln und sich sogar im gesamten lokalen Netzwerk zu verbreiten. Aus diesem Grund ist es sehr wichtig das infizierte Gerät (Computer) so bald wie möglich zu isolieren.

Schritt 1: Trennen Sie das Gerät vom Internet.

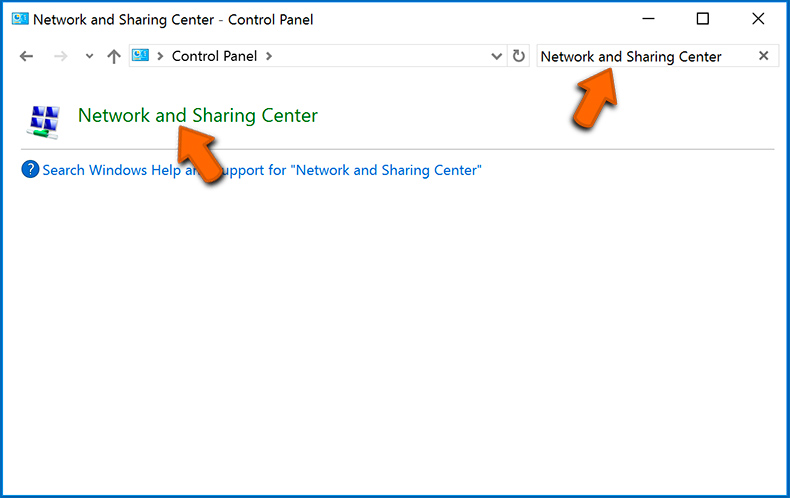

Der einfachste Weg einen Computer vom Internet zu trennen ist, das Ethernet-Kabel von der Hauptplatine zu trennen. Einige Geräte sind jedoch über ein drahtloses Netzwerk verbunden und für einige Benutzer (speziell diejenigen, die nicht besonders technisch versiert sind), kann das Trennen von Kabeln Probleme bereiten. Daher können Sie das System auch manuell über die Systemsteuerung trennen:

Navigieren Sie zu „Systemsteuerung", klicken Sie auf die Suchleiste in der oberen rechten Ecke des Bildschirms, geben Sie „Netzwerk- und Freigabecenter" ein und wählen Sie Suchergebnis:

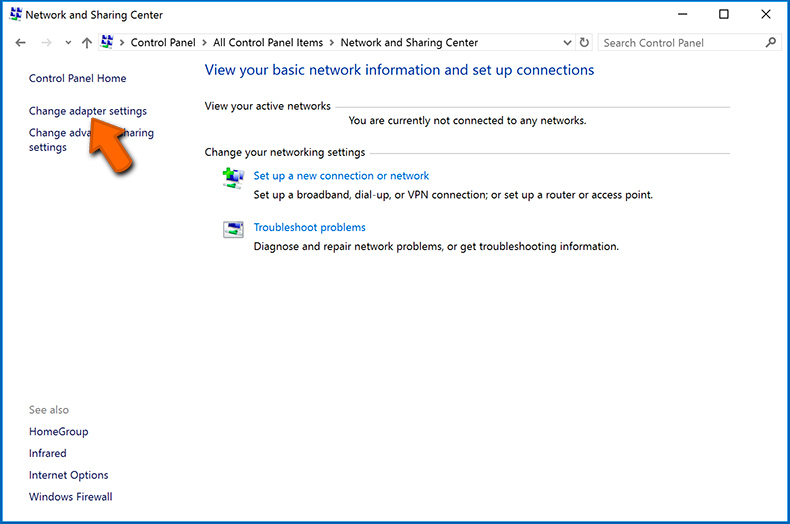

Klicken Sie auf die Option „Adaptereinstellungen ändern“ in der oberen linken Ecke des Fensters:

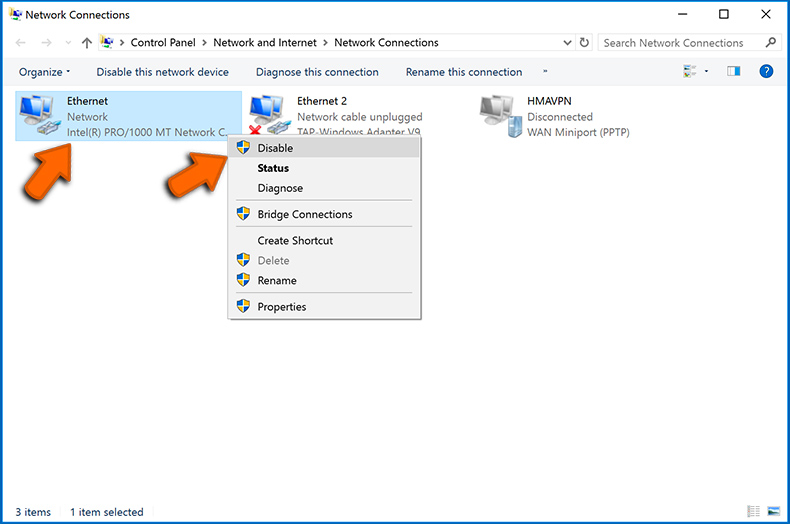

Klicken Sie mit der rechten Maustaste auf jeden Verbindungspunkt und wählen Sie „Deaktivieren“ aus. Nach der Deaktivierung, wird das System nicht mehr mit dem Internet verbunden sein. Um die Verbindungspunkt wieder zu aktivieren, klicken Sie einfach erneut mit der rechten Maustaste darauf und wählen Sie „Aktivieren“.

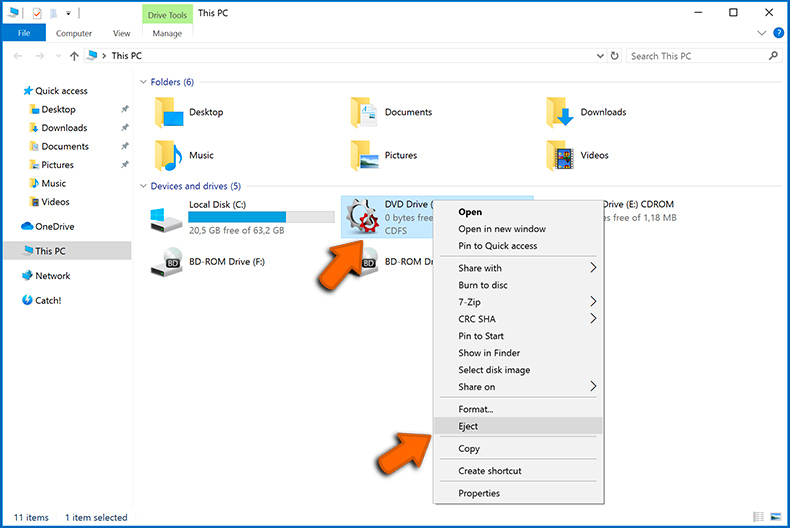

Wie oben erwähnt, könnte Ransomware Daten verschlüsseln und alle Speichergeräte infiltrieren, die mit dem Computer verbunden sind. Aus diesem Grund sollten alle externen Speichergeräte (USB-Sticks, tragbare Festplatten, etc.) sofort getrennt werden. Wir raten Ihnen jedoch dringend, jedes Gerät vor dem Trennen auszuwerfen, um Datenkorruption zu vermeiden:

Navigieren Sie zu „Mein Computer“, klicken Sie mit der rechten Maustaste auf jedes verbundene Gerät und wählen Sie „Auswerfen“ aus:

Schritt 3: Melden Sie sich von allen Cloud-Speicherkonten ab.

Einige Ransomware-Arten könnten Software entführen, die mit Daten innerhalb ‚“der Cloud“ zu tun hat. Daher könnten die Daten korrupt/verschlüsselt sein. Aus diesem Grund sollten Sie sich bei allen Cloud-Speicherkonten, innerhalb von Browsern und verwandter Software, abmelden. Sie sollten auch erwägen die Cloud-Management-Software vorübergehend zu deinstallieren, bis die Infektion vollständig entfernt ist.

Erkennung der Ransomware-Infektion:

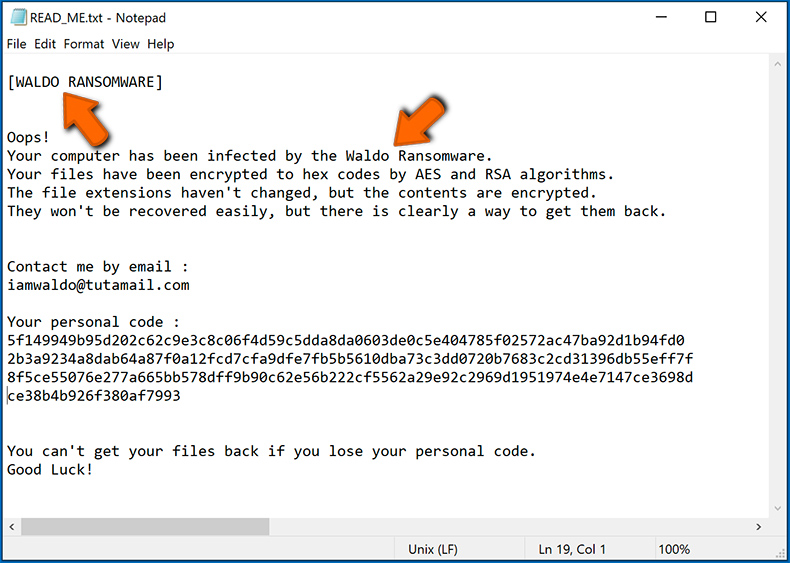

Um ordnungsgemäß mit einer Infektion umzugehen, muss man sie zuerst erkennen. Einige Ransomware-Infektion verwenden Lösegeldfordernde Nachrichten als Einleitung (sie die WALDO Ransomware Textdatei unten).

Dies ist jedoch selten. In dem meisten Fällen liefern Ransomware-Infektion direktere Nachrichten, die einfach besagen, dass Daten verschlüsselt sind und dass die Opfer irgendein Lösegeld zahlen müssen. Bedenken Sie, dass Ransomware-artige Infektionen typischerweise Nachrichten mit verschiedenen Dateinamen erzeugen (zum Beispiel „_readme.txt“, „READ-ME.txt“, „DECRYPTION_INSTRUCTIONS.txt“, „DECRYPT_FILES.html“, etc.). Daher scheint die Nutzung der Lösegeldnachricht ein guter Weg zu sein, die Infektion zu erkennen. Das Problem ist, dass die meisten dieser Namen allgemein sind und einige Infektionen die gleichen Namen verwenden, obwohl die gelieferten Nachrichten verschieden sind und die Infektionen selbst sind nicht verwandt. Daher kann die Verwendung des Dateinamens der Nachricht ineffektiv sein und sogar zum dauerhaften Datenverlust führen (zum Beispiel indem man versucht Daten mit Werkzeugen für unterschiedliche Ransomware-Infektionen zu entschlüsseln. Benutzer beschädigen wahrscheinlich Dateien dauerhaft und die Entschlüsselung wird nicht mehr möglich sein, sogar mit dem richtigen Werkzeug).

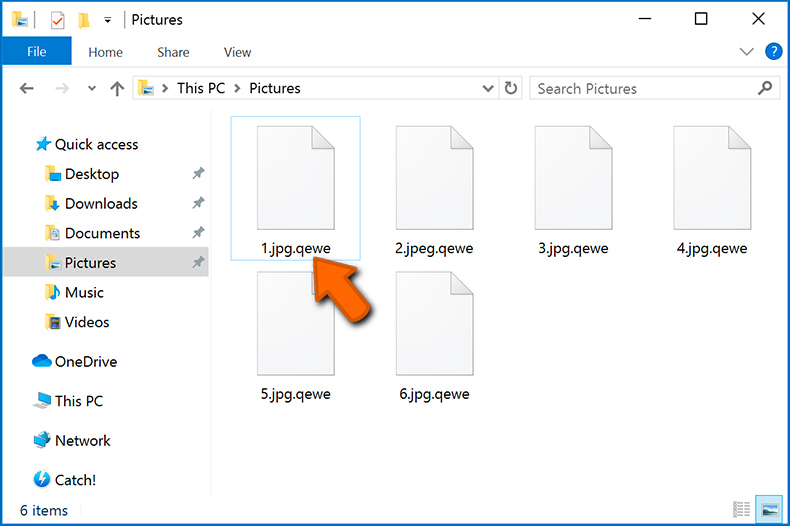

Ein weiterer Weg eine Ransomware-Infektion zu erkennen ist die Prüfung der Dateierweiterung, die jeder verschlüsselten Datei anhängt. Ransomware-Infektionen werden oft nach der Erweiterung benannt, die sie anhängen (siehe von Qewe Ransomware verschlüsselte Dateien unten).

Diese Methode ist jedoch nur effektiv, wenn die angehängte Erweiterung einzigartig ist - viele Ransomware-Infektion hängen eine allgemeine Erweiterung an (zum Beispiel „.encrypted“, „.enc“, „.crypted“, „.locked“, etc.). In diesen Fällen wird die Erkennung von Ransomware durch ihre angehängte Erweiterung unmöglich.

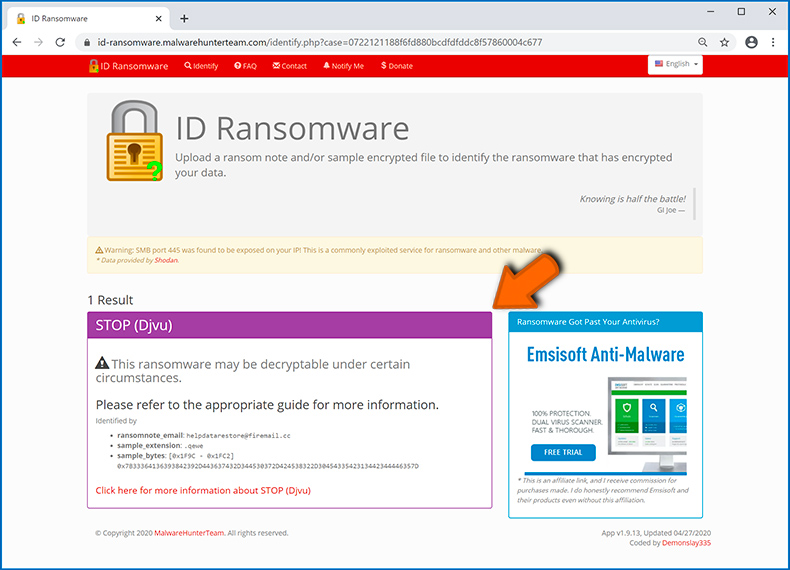

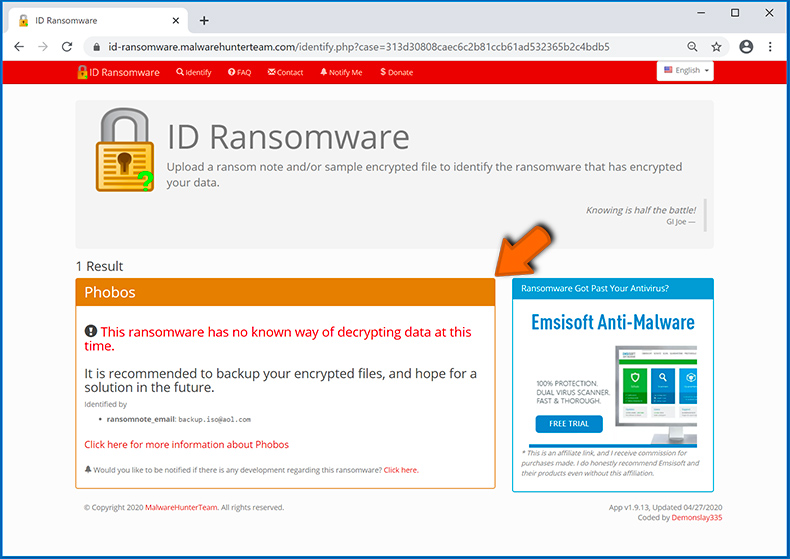

Einer der leichtesten und schnellsten Wege, um eine Ransomware-Infektion zu erkennen, ist die Benutzung der ID Ransomware Webseite. Dieser Dienst unterstützt die meisten bestehenden Ransomware-Infektionen. Die Opfer laden einfach eine Lösegeldnachricht hoch und/oder eine verschlüsselte Datei (wir raten Ihnen, wenn möglich, beides hochzuladen).

Die Ransomware wird innerhalb von Sekunden erkannt und Ihnen werden verschiedene Details geboten, wie der Name der Malware-Familie, zu der die Infektion gehört, ob sie entschlüsselbar ist und so weiter.

Beispiel 1 (Qewe [Stop/Djvu] Ransomware):

Beispiel 2 (.iso [Phobos] Ransomware):

Wenn Ihre Daten durch eine Ransomware verschlüsselt sind, die nicht von ID Ransomware unterstützt wird, können Sie im Internet suchen, indem Sie bestimmte Schlüsselwörter benutzen (zum Beispiel Titel der Lösegeldnachricht, Dateierweiterung, bereitgestellte Kontakt-E-Mails, Kryptowallet Adressen, etc.)

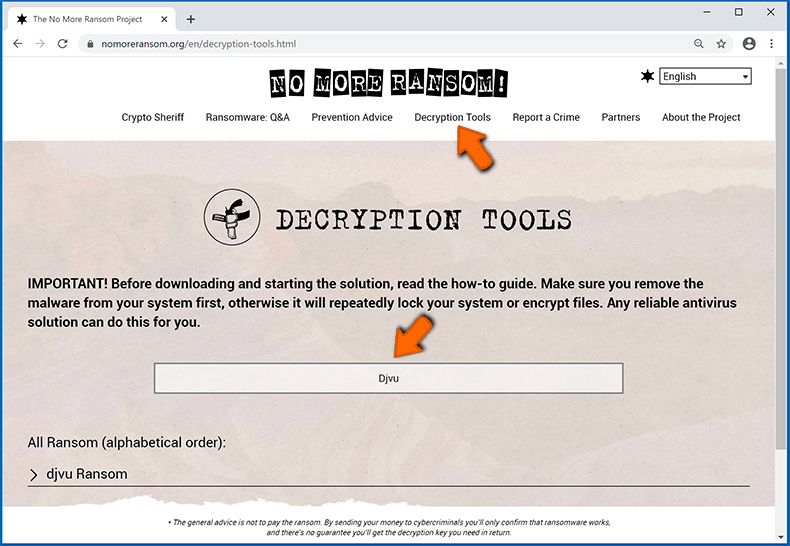

Nach Ransomware-Entschlüsselungswerkzeugen suchen:

Verschlüsselungsalgorithmen, die von den meisten Ransomware-artigen Infektionen benutzt werden, sind sehr ausgefeilt und, falls die Verschlüsselung ordnungsgemäß ausgeführt wird, kann nur der Entwickler die Daten wiederherstellen. Der Grund dafür ist, dass die Verschlüsselung eine speziellen Schlüssel erfordert, der während der Verschlüsselung erzeugt wird. Daten ohne den Schlüssel wiederherzustellen ist unmöglich. In den meisten Fällen speichern Cyberkriminelle Schlüssel auf einem externen Server, anstatt die infizierte Maschine als Host zu benutzen. Dharma (CrySis), Phobos und andere Familien hochentwickelter Ransomware-Infektionen sind praktisch fehlerlos, weshalb Daten, ohne Mitwirken der Entwickler wiederherzustellen, einfach unmöglich ist. Trotzdem gibt es Dutzende von Ransomware-artigen Infektionen, die schlecht entwickelt sind und mehrere Fehler enthalten (zum Beispiel die Benutzung identischer Verschlüsselungs-/Entschlüsselungschlüssel für jedes Opfer, örtlich gespeicherte Schlüssel, etc.). Daher prüfen Sie immer auf verfügbare Entschlüsselungswerkzeuge für jede Ransomware, die Ihren Computer infiltriert.

Das richtige Entschlüsselungswerkzeug im Internet zu finden, kann sehr frustrierend sein. Aus diesen Grund empfehlen wir die Benutzung von No More Ransom Project wo die Identifizierung der Ransomware-Infektion nützlich ist. Die Webseite "No More Ransom Project" enthält eine Abschnitt "Entschlüsselungswerkzeuge" mit einer Suchleiste. Geben Sie den Namen der erkannten Ransomware ein und alle verfügbaren Entschlüsselungswerkzeuge (wenn es sie gibt) werden aufgeführt.

Dateien mit Datenwiederherstellungswerkzeugen wiederherstellen:

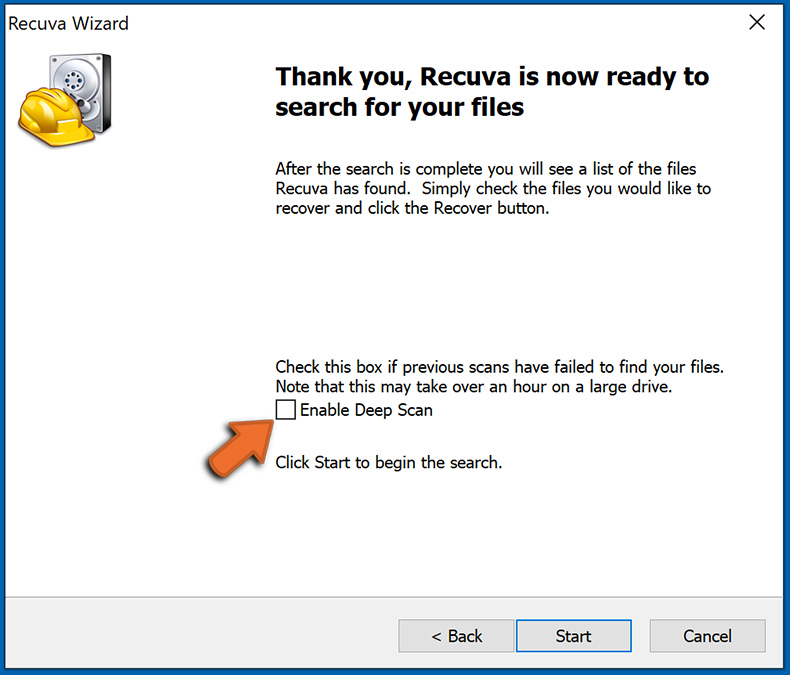

Abhängig von der Situation (Qualität der Ransomware-Infektion, Art des verwendeten Verschlüsselungsalgorithmus, etc.), könnte die Wiederherstellung der Daten mit bestimmten Drittparteien-Werkzeugen möglich sein. Daher raten wir Ihnen das von CCleaner entwickelte Werkzeug Recuva zu verwenden. Dieses Werkzeug unterstützt über tausend Datentypen (Grafiken, Video, Audio, Dokumente, etc.) und ist sehr intuitiv (geringes Wissen reicht, um Daten wiederherzustellen). Zusätzlich ist die Wiederherstellungsfunktion völlig kostenlos.

Schritt 1: Führen Sie eine Scan durch.

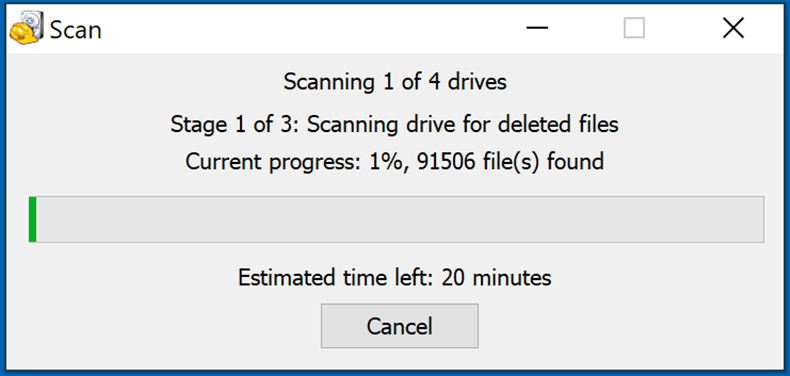

Führen Sie die Recuva Anwendung aus und befolgen Sie den Assistenten. Sie werden mit mehreren Fenstern aufgefordert, die Ihnen ermöglichen zu wählen, nach welchen Dateitypen Sie suchen, welche Orte gescannt werden sollten, etc. Sie müssen nur die Optionen wählen, die Sie suchen und mit dem Scan beginnen. Wir raten Ihnen den "Vollständigen Scan" zu aktivieren, bevor Sie starten, da sonst die Möglichkeiten der Anwendung zum Scannen eingeschränkt werden.

Warten Sie, bis Recuva den Scan abgeschlossen hat. Die Dauer des Scans hängt vom Volumen der Dateien ab (sowohl in Quantität als auch Größe), die Sie scannen (zum Beispiel der Scan mehrerer hundert Gigabyte könnte über eine Stunde dauern). Seien Sie daher während des Scanprozesses geduldig. Wir raten auch davon ab, bestehende Dateien zu modifizieren oder zu löschen da dies den Scan stören kann. Wenn Sie zusätzliche Daten hinzufügen, (zum Beispiel Dateien/Inhalte herunterladen) während Sie scannen, wird dies den Prozess verlängern:

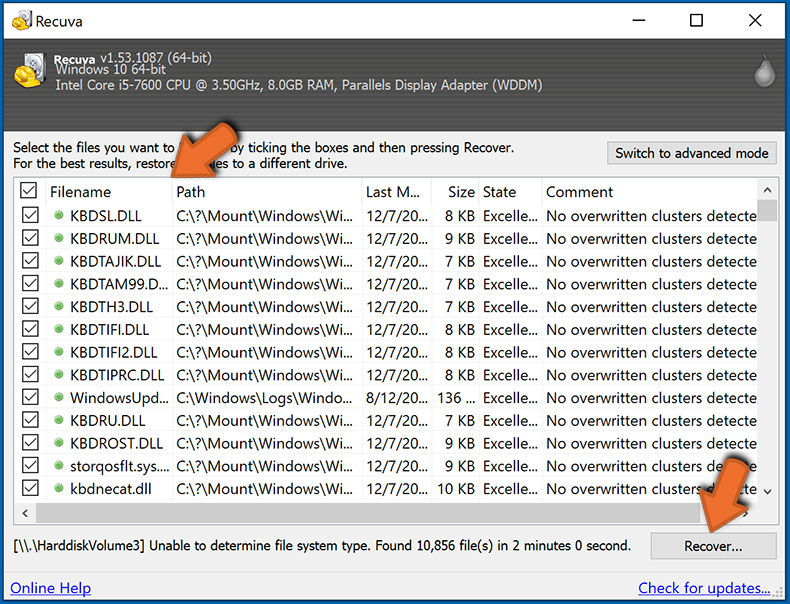

Schritt 2: Daten wiederherstellen.

Nachdem der Prozess abgeschlossen ist, wählen Sie die Ordner/Dateien, die Sie wiederherstellen möchten und klicken Sie einfach auf "Wiederherstellen". Beachten Sie, dass auf Ihr Speicherlaufwerk einigen freien Platz braucht, um Daten wiederherzustellen:

Datensicherungen erzeugen:

Ordnungsgemäßes Dateimanagement und das Erstellen von Datensicherungen sind unerlässlich für die Datensicherheit. Daher sollten Sie immer sehr vorsichtig sein und vorausdenken.

Partitionsverwaltung: Wir empfehlen, dass Sie Ihre Daten in mehrfachen Partitionen speichern und es vermeiden wichtige Dateien innerhalb der Partition zu speichern, die das vollständige Betriebssystem enthält. Wenn Sie in eine Situation kommen, in der Sie das System nicht hochfahren können und gezwungen sind, die Festplatte, die auf dem das Betriebssystem installiert, ist zu formatieren (hier verstecken sich in den meisten Fällen Malware-Infektionen), werden alle Daten verlieren, die auf dieser Festplatte gespeichert sind. Dies ist der Vorteil mehrfacher Partitionen: Wenn Sie das gesamte Speichergerät einer einzelnen Partition zugewiesen haben, sind Sie gezwungen alles zu löschen, aber die Erzeugung mehrfacher Partitionen und die ordnungsgemäße Zuweisung der Daten macht es Ihnen möglich, solche Probleme zu vermeiden. Sie können eine einzelne Partition leicht formatieren ohne die anderen zu beeinflussen. Daher wird eine gereinigt, die anderen bleiben unberührt und Ihre Daten werden gespeichert. Die Partitionsverwaltung ist sehr einfach und Sie können alle nötigen Informationen auf der Microsoft Dokumentationswebseite finden.

Datensicherungen: Eine der zuverlässigsten Datensicherungsmethoden ist die Verwendung eines externen Speichergeräts und dies zu trennen. Kopieren Sie Ihre Daten auf eine externe Festplatte, USB-Stick, SSD, HDD oder jedes andere Speichermedium. Trennen und speichern Sie es an einem warmen Ort, vor direkter Sonneneinstrahlung und extremen Temperaturen geschützt. Diese Methode ist jedoch ziemlich effizient, da Datensicherungen und Updates regelmäßig gemacht werden müssen. Sie können auch einen Cloud-Dienst oder einen externen Server benutzen. Hier ist eine Internetverbindung nötig, bei der es immer die Möglichkeit einer Sicherheitslücke gibt, obwohl das selten vorkommt.

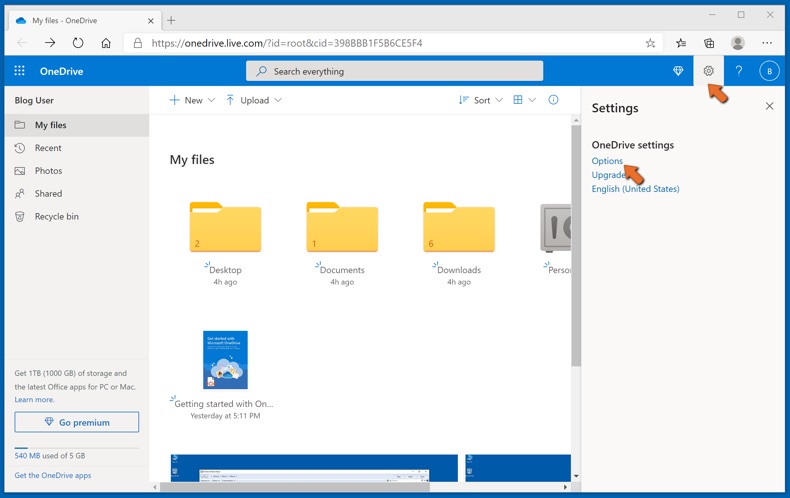

Wir empfehlen die Nutzung von Microsoft OneDrive zur Sicherung Ihrer Dateien. OneDrive lässt Sie Ihre persönlichen Dateien und Daten in der Cloud speichern, Dateien über mehrere Computer und Mobilgeräte hinweg zu synchronisieren, ermöglicht Ihnen den Zugriff auf und die Bearbeitung Ihrer Dateien von all Ihren Windows-Geräten. OneDrive lässt Sie Dateien speichern, teilen und eine Vorschau erstellen, auf den Downloadverlauf zugreifen, Dateien bewegen, löschen und umbenennen, sowie neue Ordner zu erstellen und vieles mehr.

Sie können Ihre wichtigsten Ordner und Dateien auf Ihrem PC sichern (Ihren Desktop, Dokument und Bilderordner). Einige der bemerkenswertesten Merkmale von OneDrive sind die Datei-Versionierung, die ältere Versionen von Dateien für bis zu 30 Tage erhält. OneDrive hat einen Papierkorb, in dem alle Ihre gelöschten Dateien für begrenzte Zeit gespeichert werden. Gelöschte Dateien werden nicht als Teil der Benutzerzuweisung gezählt.

Der Dienst wird mit HTML5-Technologien erstellt und erlaubt Ihnen das Hochladen von Dateien bis zu 300 MB über Drag und Drop in den Internetbrowser oder bis zu 10 GB über die OneDrive Desktopanwendung. Mit OneDrive können Sie gesamte Ordner als einzelne ZIP-Datei herunterladen, mit bis zu 10.000 Dateien, obwohl 15 GB pro einzelnem Download nicht überschritten werden können.

OneDrive hat 5 GB freien Speicherplatz mit zusätzlichen 100 GB, 1 TB und 6 TB Speicheroptionen, die für eine Gebühr für ein Abonnement verfügbar sind. Sie können einen dieser Speicheroptionen erhalten, indem Sie entweder zusätzlichen Speicher separat oder mit einem Office 365 Abonnement kaufen.

Eine Datensicherungen erstellen:

Der Datensicherungsprozess ist der gleiche für alle Dateitypen und Ordner. So können Sie Ihre Dateien mit Microsoft OneDrive sichern.

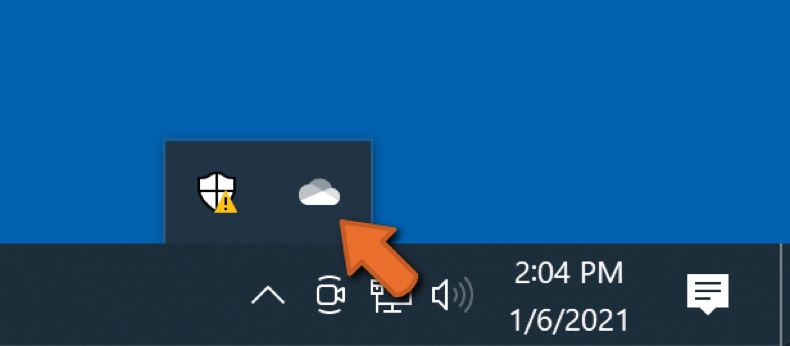

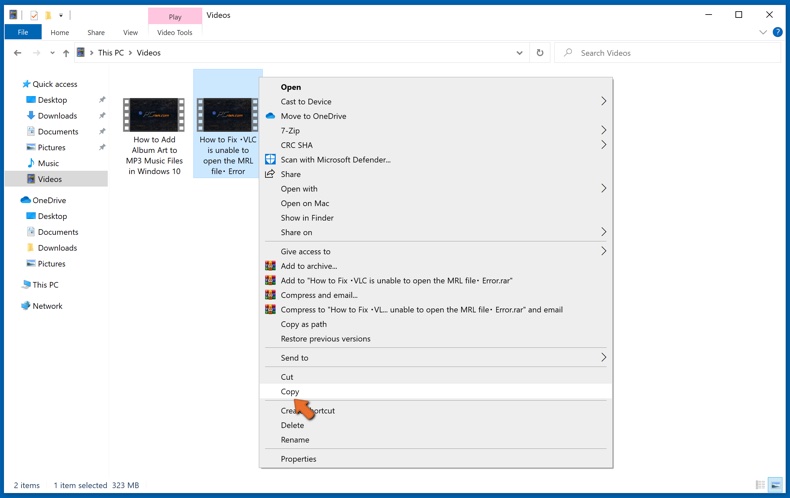

Schritt 1: Wählen Sie die Dateien/Ordner, die Sie sichern möchten.

Klicken Sie auf die OneDrive Cloud Schaltfläche, um das OneDrive Menü zu öffnen. In diesem Menü können Sie Ihre Datensicherungseinstellungen individualisieren.

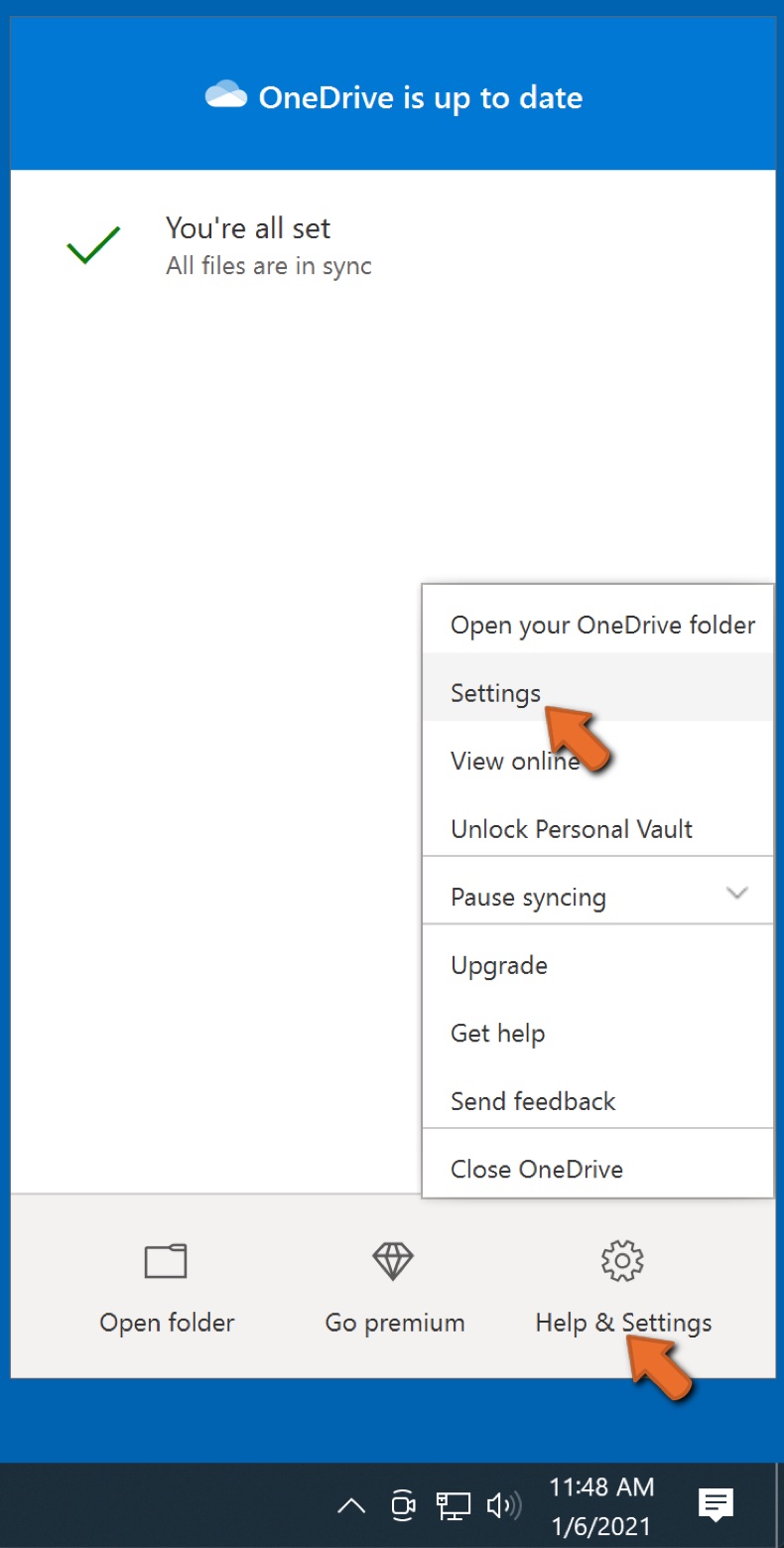

Klicken Sie auf Hilfe und Einstellungen und wählen Sie dann Einstellungen vom Drop-Down-Menü.

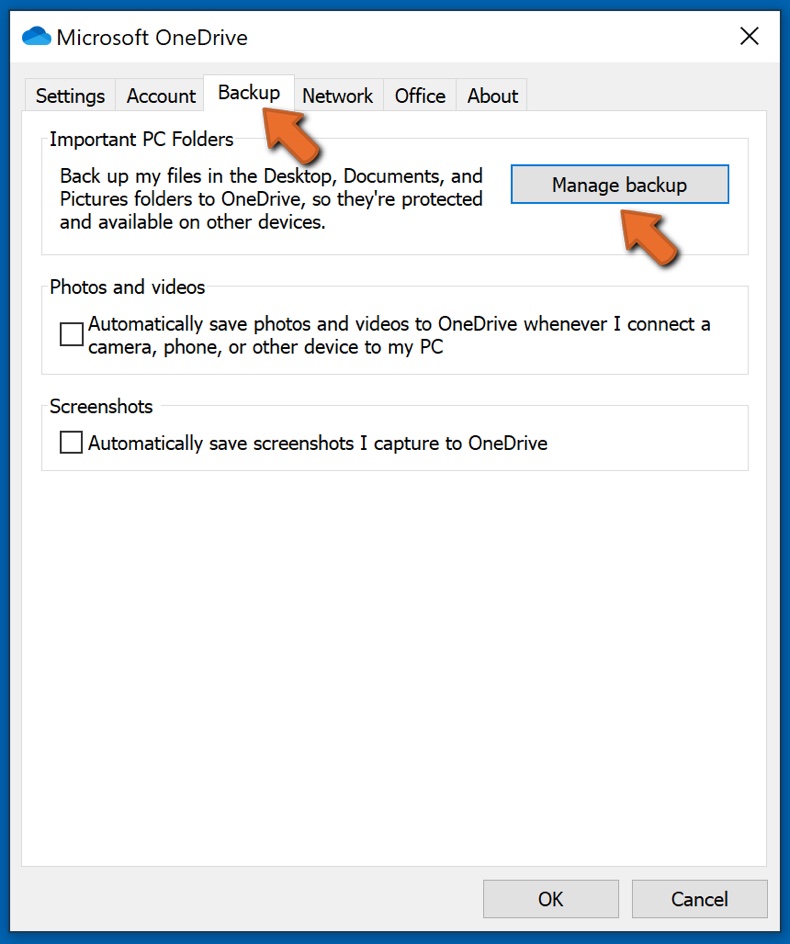

Gehen Sie zur Registerkarte Datensicherung und klicken Sie auf Datensicherung verwalten.

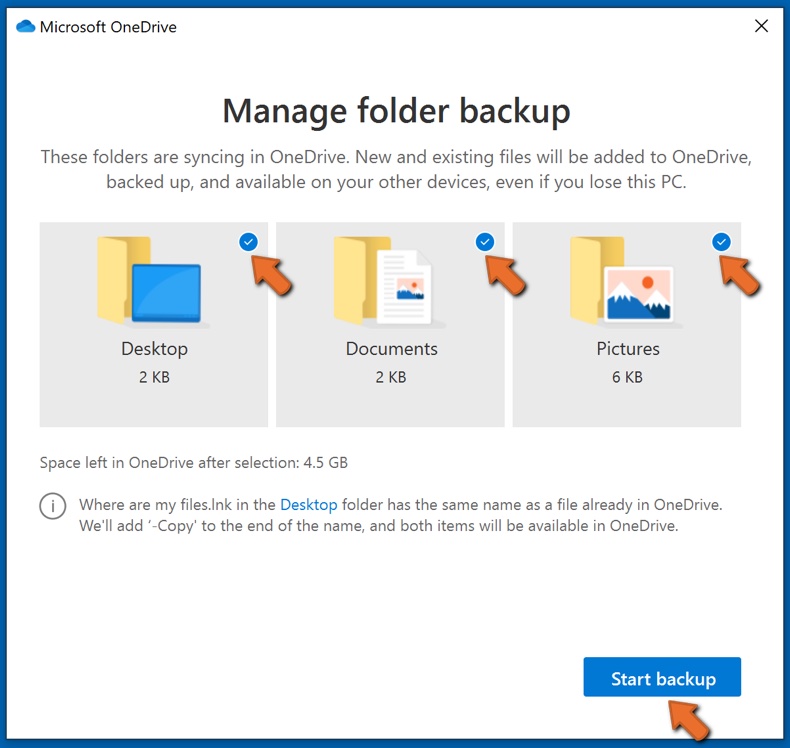

In diesem Menü können Sie wählen den Desktop zu sichern und alle seine Dateien und Dokumente und Bilder Ordner, ebenfalls mit alle diesen Dateien in ihnen. Klicken Sie auf Datensicherung starten.

Wenn Sie jetzt eine Datei oder einen Ordner in die Desktop-, Dokumente- und Bilderordner hinzufügen, werden sie automatisch in OneDrive gesichert.

Um Ordner und Dateien nicht in die oben genannten Orte hinzuzufügen, fügen Sie diese manuell hinzu.

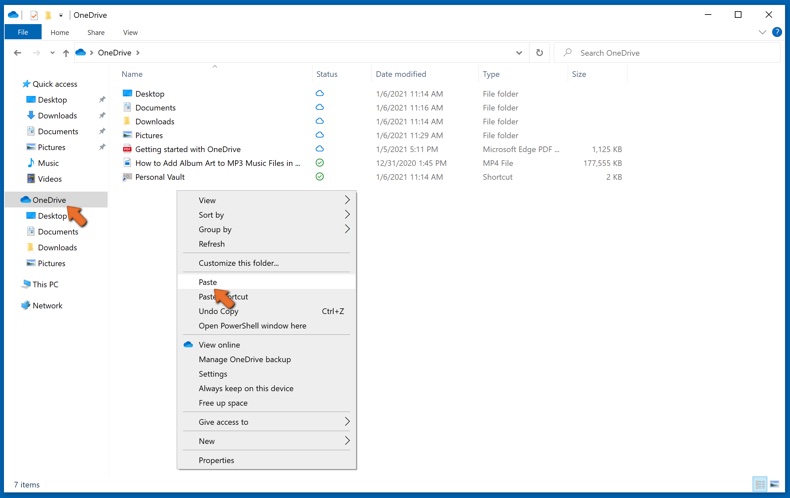

Öffnen Sie die Datei-Suchmaschine und navigieren Sie an den Ort des Ordners/der Datei, die Sie sichern möchten. Wählen Sie einen Punkt, klicken Sie mit der rechten Maustaste darauf und klicken Sie auf Kopieren.

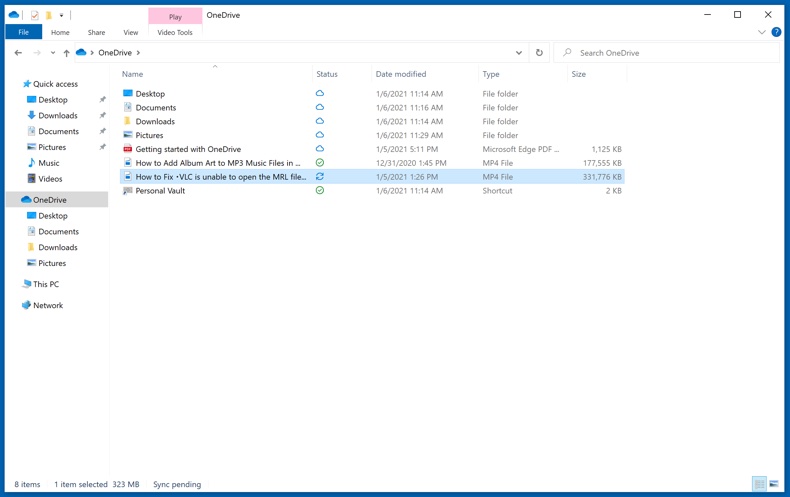

Dann navigieren Sie zu OneDrive, klicken Sie mit der rechten Maustaste irgendwo in das Fenster und klicken Sie auf Einfügen. Alternativ können Sie eine Datei einfach in OneDrive ziehen und fallenlassen. OneDrive erzeugt automatisch eine Datensicherung des Ordners/der Datei.

Alle dem OneDrive Ordner hinzugefügten Dateien, werden automatisch in die Cloud gesichert. Der grüne Kreis mit dem Häkchen darin zeigt an, dass die Datei sowohl örtlich als auch auf OneDrive verfügbar ist und dass die Dateiversion für beide gleich ist. Die blaue Cloud-Symbol zeigt an, dass die Datei noch nicht synchronisiert wurde und nur auf OneDrive verfügbar ist. Das Synchronisations-Symbol zeigt an, dass die Datei aktuell synchronisiert wird.

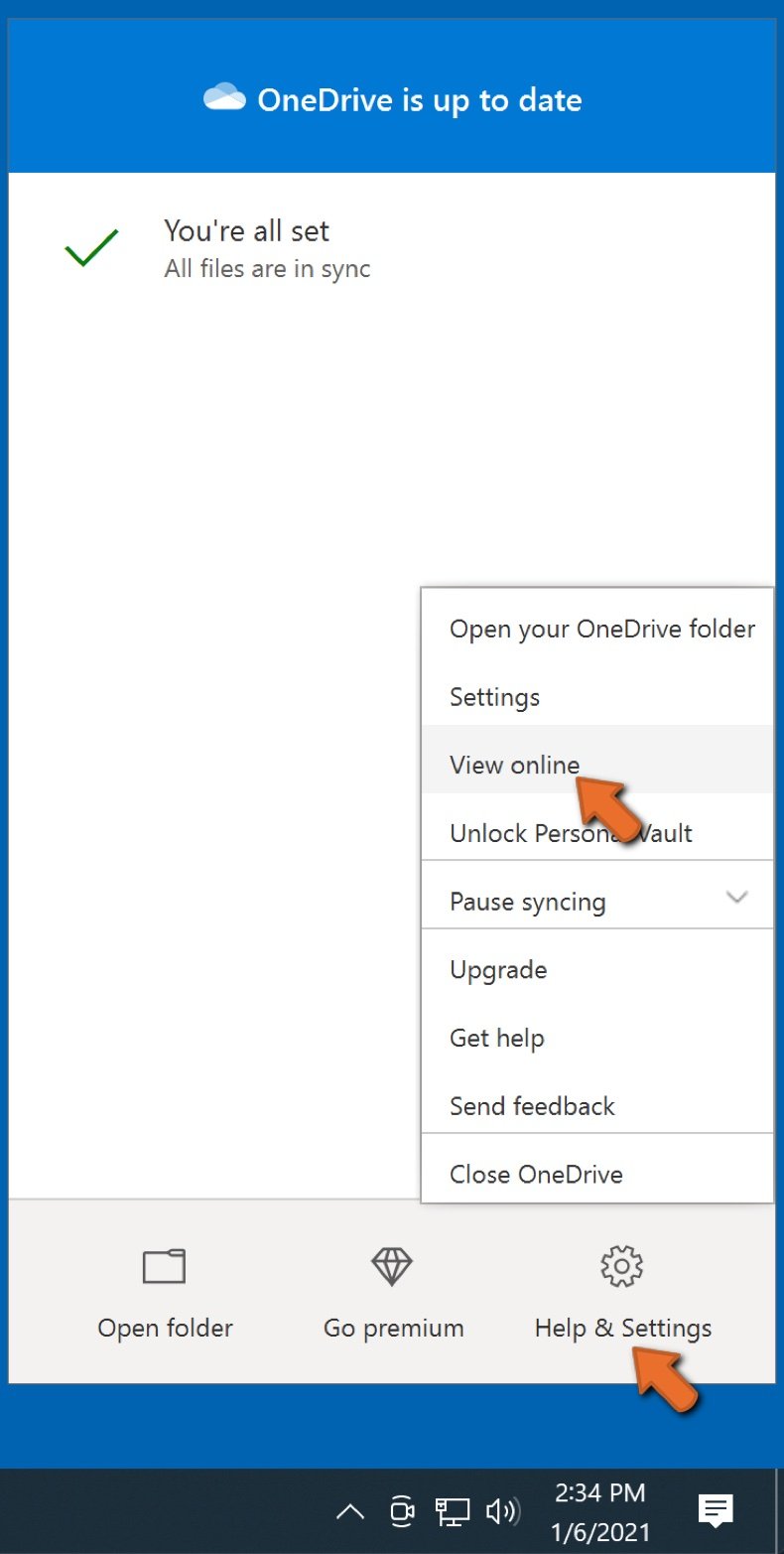

Um auf Dateien zuzugreifen, die nur online auf OneDrive liegen, gehen Sie zum Hilfe und Einstellungen Drop-Down-Menü und wählen Sie Online anzeigen.

Schritt 2: Korrupte Dateien wiederherstellen.

OneDrive stellt sicher, dass die Dateien synchronisiert bleiben, so dass die Version der Datei auf dem Computer die gleich ist, wie die in der Cloud. Wenn Ransomware jedoch Ihre Dateien beschädigt hat, können Sie die OneDrive Versionsverlauf Funktion nutzen, die Ihnen die Wiederherstellung der Versionen vor der Verschlüsselung ermöglicht.

Microsoft 365 hat eine Ransomware-Erkennungsfunktion, die Sie benachrichtig, wenn Ihre OneDrive Dateien angegriffen wurden und führt Sie durch den Prozess Ihre Dateien wiederherzustellen. Es muss gesagt werden, dass Sie, falls Sie keine kostenpflichtiges Abonnement von Microsoft 365 haben, nur eine Erkennung und eine Wiederherstellung kostenlos ist.

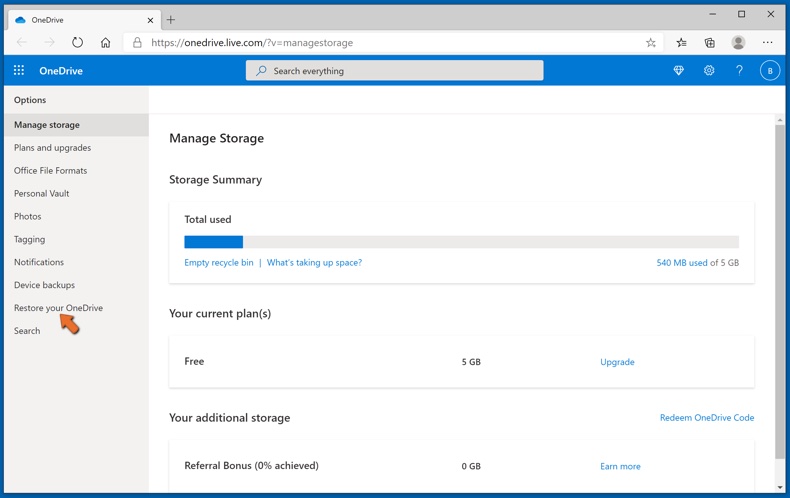

Wenn Ihre OneDrive Dateien gelöscht, beschädigt oder durch Malware infiziert werden, können Sie Ihr gesamtes OneDrive auf eine vorherigen Zustand wiederherstellen. So können Sie Ihre gesamte OneDrive wiederherstellen:

1. Wenn Sie mit einem persönlichen Konto angemeldet sind, klicken Sie auf Einstellungen Zahnrad oben auf der Seite. Klicken Sie dann auf Optionen und wählen Sie Ihre OneDrive wiederherstellen aus.

Wenn Sie mit einem Arbeits- oder Schulkonto angemeldet sind, klicken Sie auf Einstellungen Zahnrad oben auf der Seite. Klicken Sie dann auf Ihre OneDrive wiederherstellen.

2. Auf der Seite "Ihre OneDrive wiederherstellen", wählen Sie ein Datum aus der Drop-Down-Liste. Beachten Sie, dass ein Wiederherstellungsdatum für Sie ausgewählt wird, wenn Sie Ihre Dateien nach einer automatischen Ransomware-Erkennungen wiederherstellen.

3. Nachdem Sie alle Dateiwiederherstellungsoptionen konfiguriert haben, klicken Sie auf Wiederherstellen, um alle von Ihnen ausgewählten Aktivitäten rückgängig zu machen.

Der beste Weg Schäden durch Ransomware-Infektionen zu vermeiden ist, regelmäßig aktuelle Datensicherungen vorzunehmen.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden