Wie man erkennt ob eine E-Mail einen Virus enthält?

Inhaltsverzeichnis

1. Einleitung

2. Verstehen, wie Hacker E-Mails verfassen

3. Phishing

4. Die Klassiker werden nie alt

5. Scannen Sie alle Anhänge

6. Vermeiden Sie das Öffnen ausführbarer Erweiterungsdateien (.exe)

7. Schlussfolgerung

Einleitung

E-Mails und das Versenden von E-Mails sind zu einem grundlegenden Werkzeug für unsere Kommunikation und unser Geschäftsleben geworden. Trotz ihrer Bedeutung, haben sich Unternehmen auf der ganzen Welt schwer getan, sie zu einer sicheren Plattform zu machen, die frei von Viren oder Malware ist (für die Zwecke dieses Artikels werden die Wörter "Virus" und "Malware" synonym verwendet und zur Beschreibung von bösartigem Code verwendet). Trotz ihrer langen Geschichte der Verwendung im Technologiesektor ist E-Mail immer noch die effektivste Versandart für Angriffe. Diese Angriffe können wertvolle Daten von den Servern eines Unternehmens abziehen, Lösegeld für den Zugriff auf Daten fordern, Bankinformationen stehlen oder Benutzern den Zugriff auf Daten verweigern. Forscher von Verizon entdeckten in ihrem Data Breach Investigation Report von 2017, dass 66% aller für diesen Zeitraum analysierten Malware-Angriffe per E-Mail installiert wurden. Dies ist angesichts der schieren Menge an Angriffsvektoren, die Hackern zur Verfügung stehen, eine gewaltige Mehrheit. Trotz der Anzahl der Angriffsvektoren wird die verfügbare E-Mail sowohl vom erfahrenen als auch vom unerfahrenen Hacker leicht verwendet.

Leider gibt es unter den meisten Benutzern eine Haltung, dass Hacker technisch versierte MIT-Aussteiger sind, die sich aus einer Laune heraus in die komplexesten Verteidigungsanlagen hacken können. Warum sollten solche technischen Experten ihre Zeit damit verschwenden, E-Mails zu benutzen, um sich an Unternehmen und Regierungen zu rächen? Während dieser Stereotyp von Hollywood bevorzugt wird, ist die Wahrheit, dass jeder, der Zugang zu einer Internetverbindung hat, das Potenzial hat, zu stehlen und zu der wenig verstandenen Kreatur zu werden, die als Hacker bekannt ist. Hacker wollen Daten stehlen. Oft aus einem moralischen Vorbehalt, aber eher um schnelles Geld zu verdienen. Bis heute ist E-Mail der am besten bewährte Anfangspunkt, um schnelles Geld zu verdienen.

Da E-Mails verwendet werden, um verschiedene Arten von Malware zu verbreiten, seien es Bank-Trojaner, Ransomware, Adware, Spyware oder andere bösartige Stücke Code, die entwickelt wurden, um den Tag für jemanden zum Alptraum zu machen, ist die Verteidigung dieser Front eine Priorität. Sie ist eine Priorität nicht nur für Unternehmen, sondern für alle, die Zugang zu einem internetfähigen Gerät haben. Obwohl sie ein so kritischer Bereich ist, der eine Verteidigung braucht, kann sie glücklicherweise ziemlich leicht gehandhabt werden. Es geht darum zu verstehen, wie Hacker E-Mails verwenden, um Benutzer zu überraschen, damit sie Malware installieren. Sobald man dies versteht, können bösartige E-Mails leicht erkannt und darauf reagiert werden.

Der Rest des Artikels ist genau dem gewidmet. Wenn man diese relativ einfachen Schritte befolgt, kann die große Mehrheit der Malware-Infektionen verhindert werden.

Verstehen, wie Hacker E-Mails verfassen

Hacker verfassen ihre E-Mails so, dass sie verlockend klingen oder Ihre Aufmerksamkeit in einer Arbeitsumgebung erregen. Dies wird oft als Social Engineering bezeichnet und kann als die Kunst der Manipulation von Menschen definiert werden, so dass sie vertrauliche Informationen herausgeben. Die Arten von Informationen, die diese Kriminellen suchen, können variieren, aber wenn sie es auf Personen abgesehen haben, versuchen Kriminelle normalerweise, sie dazu zu bringen, Ihnen Ihre Passwörter oder Bankinformationen herauszugeben oder Zugriff auf ihren Computer, um heimlich zu installieren. Hacker verwenden solche Taktiken, weil sie unglaublich effektiv sind. Solche Taktiken sind effektiv, da sie unsere natürliche Neigung zum Vertrauen ausnutzen.

Dieses Ausnutzen unseres Vertrauens kann auf verschiedene Arten geschehen, und wie es geschieht, hängt von den Zielen des Hackers ab. Wenn der Hacker versucht, Bankinformationen zu stehlen, wird er eine E-Mail verfassen, die scheinbar von einer Bank stammt und zum Beispiel nach Ihren Anmeldedaten fragt. Weitere Beispiele, wie Hacker eine E-Mail verfassen, um Sie auszutricksen:

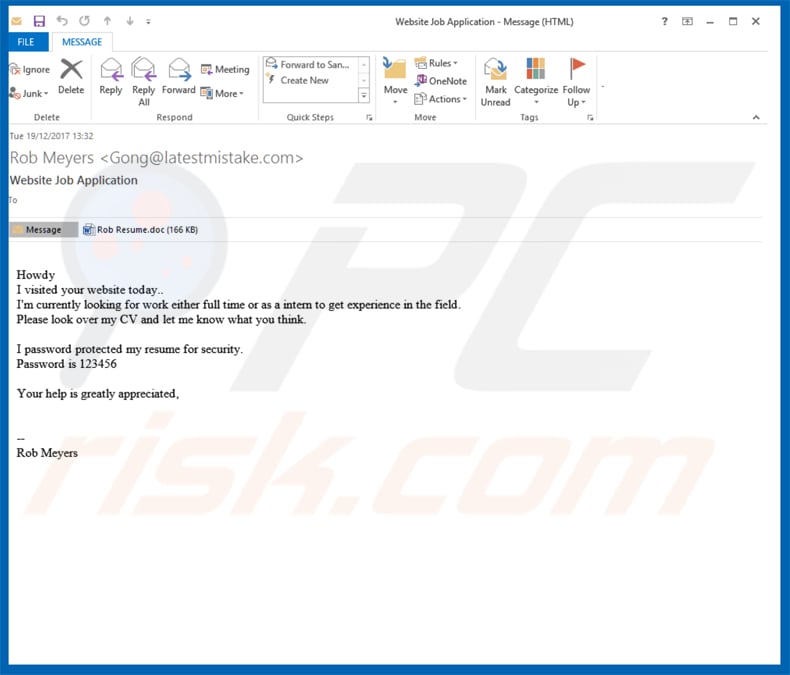

E-Mails, die ein Lebenslauf zu sein scheinen. Diese E-Mails werden mit der Absicht verfasst, den Benutzer dazu zu bringen, einen Anhang zu öffnen. Der Anhang enthält eine bösartige Payload, die beim Öffnen installiert werden kann. Diese Methode wurde bei Ransomware Kampagnen beobachtet, wie: CryptoWall, GoldenEye und Cerber.

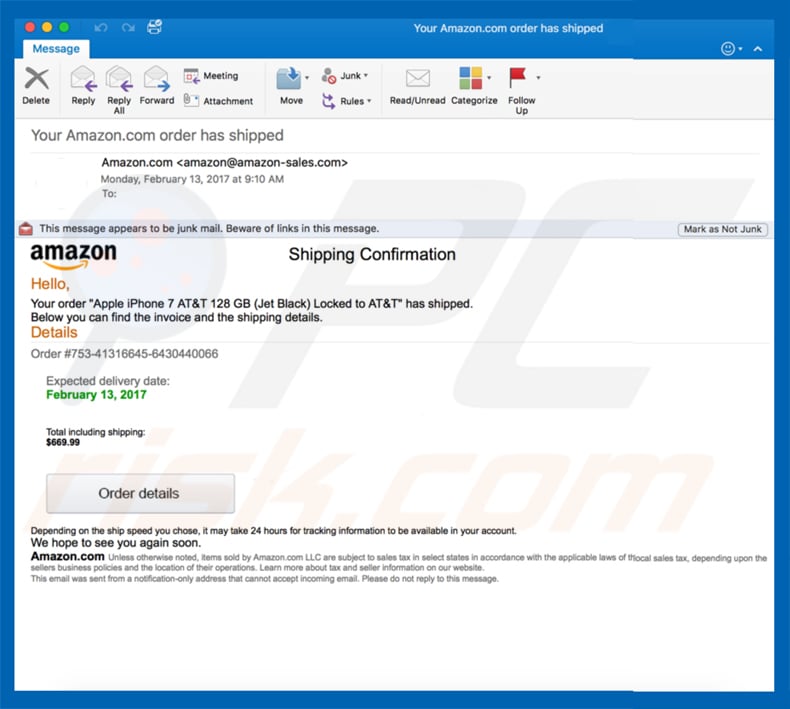

E-Mails, die angeblich vom E-Commerce-Giganten Amazon stammen. Diese Methode wurde verwendet, um Locky ransomware zu verbreiten und um auf den ersten Blick legitim auszusehen.

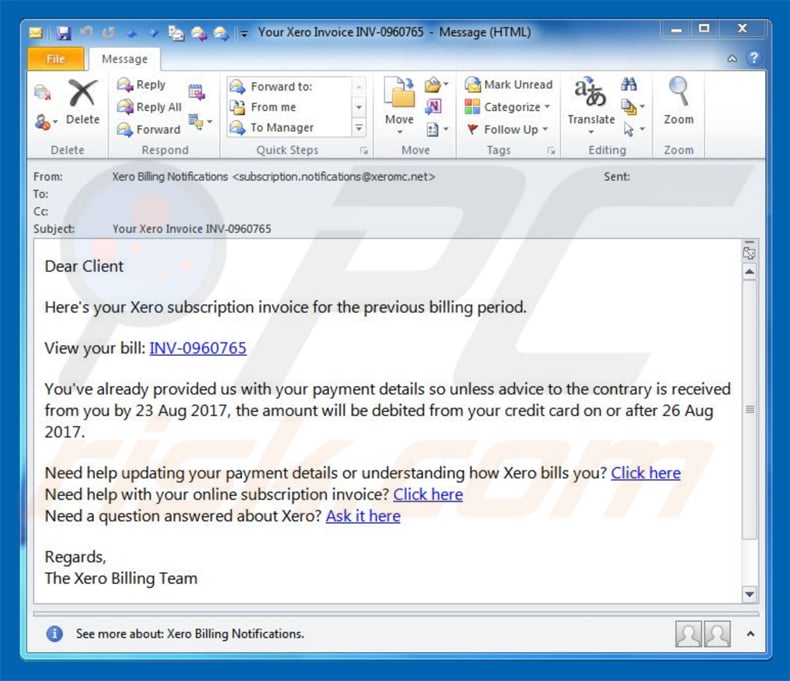

E-Mails, die Rechnungen enthalten. Bei dieser Methode wird häufig eine E-Mail mit dem Betreff "Rechnung XXXXX" gesendet. Außerdem sind einige Textzeilen vorhanden, damit der Benutzer den Anhang herunterlädt. Der Anhang wird oft als Microsoft Word-Dokument präsentiert, enthält aber in Wirklichkeit Malware. Locky wurde durch eine andere Kampagne mit dieser Methode verbreitet.

E-Mails, die sich auf sportliche oder andere globale Ereignisse beziehen. Zum Beispiel können diese so verfasst werden, dass die Benutzer auf die gleiche Weise aufmerksam werden und sie funktionieren, wie die oben beschriebenen Methoden.

Um eine erschöpfende Liste aller Arten von bösartigen E-Mails zu erstellen, könnte man einen Roman füllen und Hacker verwenden nicht einfach immer die gleiche Methode. Ein Weg, wie man ihnen voraus sein kann ist, nach bestimmten Merkmalen in E-Mails zu suchen, die oft verwendet werden, wie dass sie zum Beispiel oft in schlechtem Englisch verfasst sind. Es ist auch wichtig zu sehen, wer der Absender ist, bevor man die E-Mail öffnet. Wenn sie von einer Adresse gesendet wurde, mit der Sie nicht in regelmäßigem Kontakt stehen, wird empfohlen, die E-Mail nicht zu öffnen. Sie sollten sich auch vor URL-Links in Acht nehmen. Sie können deren Gültigkeit prüfen, indem Sie mit der Maus über dem Link bleiben und dann in der unteren linken Ecke Ihres Internetbrowsers nachsehen. Sie sollten die echte URL sehen, zu der Sie weitergeleitet werden. Wenn sie verdächtig aussieht oder in .exe, .js oder .zip endet, klicken Sie nicht darauf. Eine einfache Internetsuche zeigt auch die legitime URL an.

Phishing

Phishing kann als der in der Infosec-Community verwendete Begriff bezeichnet werden, um die Methode zu beschreiben, mit der Hacker versuchen, Sie dazu zu bringen, wichtige Informationen preiszugeben. Sie ist zum wichtigsten Werkzeug für den E-Mail-basierten Angreifer geworden. E-Mail Phishing-Schwindel überreden Opfer, etwas zu tun, was sie nicht tun sollten. Sie können in Massen in einem Schleppnetz für Opfer gesendet werden, oder sie können für spezifische Ziele angepasst werden, oft indem sie die Organisationsstruktur des Unternehmens nach Informationen durchsuchen, um sie legitimer klingen zu lassen.

Hier einige Beispiele für Phishing-E-Mails:

Ursprünglich fast hauptsächlich auf Verbraucher ausgerichtet, ist Phishing zu einer der größten Bedrohungen für die E-Mail-Sicherheit von Unternehmen geworden. Besonders wenn sie von staatlich geförderten Angreifern initiiert werden, werden Phishing E-Mails häufig als Grundlage für den Zugang zum Netzwerk eines Unternehmens verwendet. Von dort aus kann der Angreifer ein langes Spiel spielen, die gesamte Infrastruktur in Ruhe erkunden und dabei Informationen abziehen. Phishing mag eine gut etablierte Aktivität sein, aber die Leute fallen immer noch darauf herein. Laut Verizon öffnen immer noch 23% der Empfänger Phishing-Nachrichten. Wenn sie das tun, öffnet fast die Hälfte von ihnen E-Mails innerhalb der ersten Stunde. Phishing-Angriffe verwenden viele der oben genannten Techniken. Seien Sie sich bewusst, dass Banken niemals nach Kontodetails über eine ungesicherte Plattform wie E-Mail fragen werden, und solche Details sollten niemals über eine E-Mail offengelegt werden.

Die Klassiker werden nie alt

In den letzten Jahren haben sich E-Mail-Phishing Schwindel weiterentwickelt, um die Installation von Malware als zweite Angriffsstufe einzuschließen. Es ist beunruhigend, dass 11% der Phishing-E-Mail Empfänger anscheinend auf die Anhänge klicken, die mit der Mail geliefert werden. Alles, was es braucht, ist einen Mitarbeiter, der auf die List hereinfällt. Wenn mehr als einer von zehn das tut, dann gewinnen die Angreifer. Soweit Statistiken Trends beleuchten, sind Malware-Infektionen ein Nullsummenspiel, da es nur einen Benutzer braucht, einen Anhang zu öffnen. Die Malware, die per E-Mail geliefert wird, ändert sich ebenfalls. E-Mail-Bedrohungen sind wie Krankheiten, die wir für eine Weile unterdrücken können, aber wir werden sie nie wirklich los. Früher oder später tauchen sie irgendwo wieder auf und beginnen erneut zu infizieren.

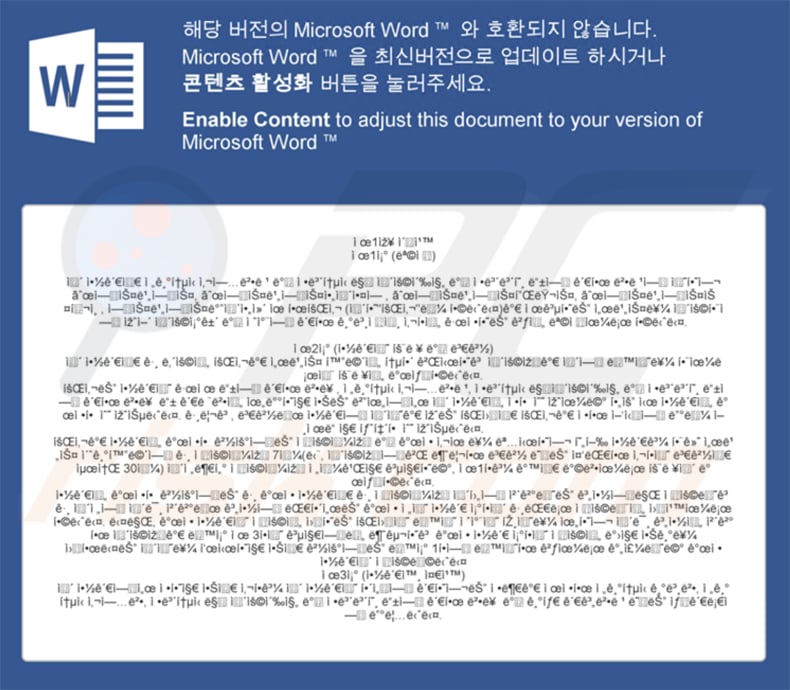

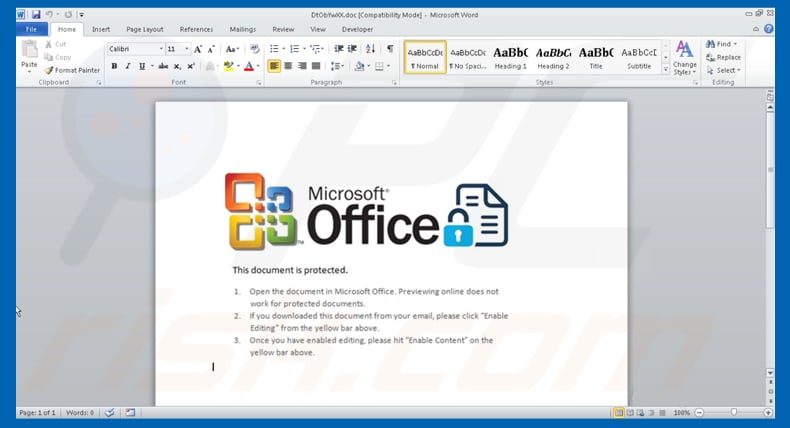

So ist es mit Makro-Malware. Ein Makrovirus ist ein Virus, der in der gleichen Makrosprache geschrieben ist, die für Softwareprogramme verwendet wird, einschließlich Microsoft Excel oder Textverarbeitungsprogramme, wie Microsoft Word. Wenn ein Makrovirus eine Softwareanwendung infiziert, wird beim Öffnen der Anwendung eine Folge von Aktionen automatisch gestartet. Dies bedeutet, dass der Benutzer keine Datei installieren, sondern nur ein infiziertes Word-Dokument öffnen muss. In den späten 90er Jahren beliebt, wird er wieder zu einem beliebten Angriffsvektor, der zu Angriffen wie der 5 Millionen USD Bitstamp Bitcoin-Wechsel Verstoß führt. E-Mails gehen mit Anhängen ein, die sich, wie oben erwähnt, als Kurierbenachrichtigungen, Lebensläufe und Verkaufsrechnungen ausgeben.

Beim Öffnen fordert das Dokument das Opfer auf, Makros zu aktivieren, damit es ausgeführt werden und somit den Host angreifen kann. Es gibt jedoch einen entscheidenden Unterschied: In früheren Zeiten infizierten Makros selbst Computer. Heutzutage dienen sie als Downloader und öffnen die Schleusen für ein Meer anderer Malware, die von bösartigen Servern geliefert wird. Sichere E-Mail-Anhänge sind etwas, das wir unbedingt anstreben sollten.

Scannen Sie alle Anhänge

Ein Teil des effizienten Navigierens in den gefährlichen Gewässern des Internets und der Standard-E-Mail-Dienste besteht darin, zu wissen, wem man wann vertrauen kann. Sogar die Vorsichtigsten können davon betroffen sein, da ein Familienmitglied einen bösartigen Virus senden könnte, ohne es zu wissen. Es wird empfohlen, alle E-Mails mit Vorsicht zu behandeln und alle Anhänge zu scannen. Viele Antivirus Angebote haben eine solche Einrichtung, die wo immer möglich verwendet werden sollte. Eines der bösartigsten Malware-Programme, die 2014 entdeckt wurden, war eine Trojaner-Datei, die wie eine HTML-Seite aus einem Online-Banking-Dienst aussehen sollte, um Benutzer zum Klicken auf bösartige Links zu verleiten und somit ihre persönlichen Informationen preiszugeben. Um ähnliche Angriffe zu vermeiden, klicken Sie nicht auf finanzielle Links in E-Mails. Geben Sie stattdessen die richtige URL selbst in Ihren Browser ein, um direkt auf die echte Internetseite für wichtige Transaktionen, wie Banking, zu gelangen.

Selbst beim Scannen von Anhängen zu wissen, welche Art von Dateierweiterungen typischerweise von Hackern verwendet werden, wird dabei helfen, eine bösartige Infektion zu vermieden. Erweiterungen können an den Buchstaben erkannt werden, die nach dem Punkt im Dateinamen erscheinen: .GIF (ein Bildformat), .JPG oder .JPEG (ein weiteres Bildformat), .TIF oder .TIFF (ein Bilddateiformat), .MPG oder .MPEG4 (ein Film) und .MP3 (eine Musik- oder Sounddatei). Vermeiden Sie das Öffnen von Erweiterungen, die Ihnen nicht bekannt sind, selbst wenn sie gescannt wurden, um sicher zu sein, da Ihr Antivirus möglicherweise Malware nicht als solche erkennt.

Vermeiden Sie das Öffnen ausführbarer Erweiterungsdateien (.exe)

Klicken Sie aus Prinzip niemals auf eine ausführbare Datei, also eine Datei mit der Endung .exe. Diese enthalten häufig Malware und Viren und wurden von Hackern mehrfach ausgenutzt. Hacker versuchen manchmal, diese Dateien zu verschleiern, indem sie sie mit zwei Erweiterungen, wie image.gif.exe benennen. Hinsichtlich der Programmiersprachen ist es immer die letzte Erweiterung, die zählt. Es ist wichtig zu beachten, dass .exe das Zeichen einer ausführbaren Datei ist, die automatisch ausgeführt wird, wenn Sie sie herunterladen. Allerdings verwenden legitime Programme, wie Adobe Photoshop oder Microsoft Word oder jeder Internetbrowser auch .exe-Dateien, um ihre Programme zu installieren und zu starten. Wenn Sie unsicher sind, ob legitim oder nicht, geben Sie den vollständigen Namen in einen aktuellen Internetbrowser oder eine Suchmaschine ein, z. B. firefox.exe, und sehen Sie, welche Suchergebnisse angezeigt werden.

Andere Programmdatei-Typen, denen Sie misstrauen sollten und die Ihrem PC möglicherweise schaden könnten, sind solche, die auf .scr, .reg, .js, .msi, .hta, .bat, .cmd, .scr, .pif, .vbs, .wsf, .cpl, .jar und so weiter enden. Wie bereits erwähnt, sollten Sie diese nicht öffnen, wenn Sie den Dateityp nicht kennen. Allerdings haben auch alle diese Funktionen eine legitime Verwendung. Suchen Sie also den vollständigen Dateinamen, um festzustellen, ob es sich tatsächlich um eine legitime Erweiterung handelt.

Schlussfolgerung

Hacker sind ein notorisch schlauer Haufen und sie entwickeln ständig neue Methoden, um Benutzer zu Opfern zu machen. Etwas, das ziemlich konstant geblieben ist, ist die Verwendung von E-Mails als Angriffsvektor. Alle oben genannten Informationen aufzunehmen, scheint zunächst eine große Aufgabe zu sein, aber durch einfache Änderungen in der Art, wie Sie reagieren und E-Mails behandeln, können Sie viel erreichen, um zu verhindern, dass Sie zum Opfer werden. Hoffentlich hat dieser Artikel für Sie Trends beschrieben, die Hacker beim Verfassen und der Verbreitung von Malware per E-Mail verfolgen.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden