Wie hat Ransomware meinen Computer infiziert?

Einleitung

Im Laufe der Jahre haben Hacker mehrere verschiedene und innovative Wege genutzt, um Benutzer mit einer Vielzahl von Malware-Stämmen zu infizieren. Ransomware unterscheidet sich nicht in dem Sinne, dass sie viele der Methoden verwendet, die auch bei anderen Malware-Angriffen eingesetzt werden. Sie ist immer noch weitgehend von den gleichen Regeln und Methoden abhängig, um PCs zu infizieren. Das bedeutet nicht, dass die Bedrohung durch Lösegeldforderungen etwas reduziert wird, weil die Betreiber auf ähnliche Taktiken setzen, sondern dass diese Taktiken weiterhin funktionieren, obwohl die InfoSec-Gemeinschaft darüber Bescheid weiß und die Sicherheitsgewohnheiten der breiten Öffentlichkeit nachlässig sind.

Bevor ein tiefer Einblick in die Art und Weise, wie Lösegeld für die eigentliche Infektion der Maschine eingesetzt wird, ist eine schnelle Definition von Ransomware erforderlich. Ransomware kann als eine Familie von Malware definiert werden, die den Zugriff und die Nutzung des infizierten Computers durch Benutzer verhindert oder einschränkt. Dies geschieht normalerweise auf zwei Arten, indem der Bildschirm gesperrt oder Dateien verschlüsselt werden, was wiederum den Zugriff bis zur Entschlüsselung verhindert. Die Sperrung des Bildschirms und damit die Verhinderung der Benutzerinteraktion ist bei Hackern in Ungnade gefallen. Dies liegt daran, dass Krypto-Locker, ein allgemeiner Begriff für Ransomware, der Daten und Dateien verschlüsselt, viel effektiver und schwieriger zu bekämpfen ist. Bei beiden Arten von Ransomware muss das Opfer ein Lösegeld zahlen, um Zugang zu den verschlüsselten Dateien oder die Entfernung des gesperrten Bildschirms zu erhalten.

Von allen unten aufgeführten Infektionsmethoden wird auch eine Liste der Möglichkeiten zur Verhinderung einer solchen Infektion aufgeführt. Diese Maßnahmen erfordern keinen Abschluss in Informatik und werden im Allgemeinen von Forschern bestimmt, um akzeptierte Best Practices in Bezug auf die Sicherung Ihrer Geräte zu erstellen.

Inhaltsverzeichnis

- Einleitung

- E-Mail Anhänge

- Remote Desktop Protocol (RDP)

- Bösartige URLs

- Malvertising

- Drive-by Downloads

- Targeting Managed Service Providers (MSPs)

- Laterale Netzwerkinfektionen

- Physikalischen Infektionsvektoren

- Herunterladen von raubkopierten Inhalten

- Fazit

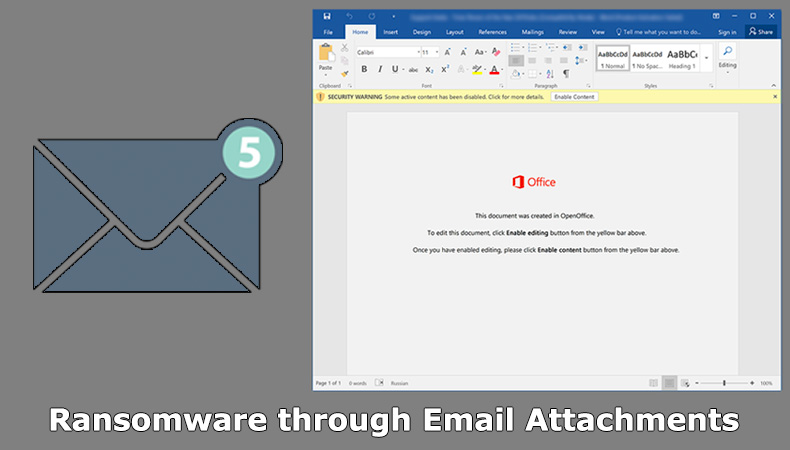

E-Mail Anhänge

Die häufigste und am meisten ausgenutzte Methode für den Versuch einer Infektion nicht nur mit Lösegeldern, sondern mit den meisten Formen von Malware. In vielen Fällen ist die bescheidene gefälschte E-Mail die erste Anlaufstelle für Privatanwender und Unternehmensnetzwerke gleichermaßen. Bei der Verwendung von Spam-E-Mails verwenden Hacker eine Kombination aus Social Engineering-Taktiken, um den Endbenutzer zum Öffnen der bösartigen Datei zu verleiten.

Die bösartige Datei kann in verschiedenen Formaten vorliegen, sei es als ZIP-Datei, PDF, Word-Dokument oder Excel-Tabelle. Diese Liste ist keineswegs erschöpfend. Sogar Bilddateien können beschädigt werden, um Trojaner zu installieren, die dann Ransomware herunterladen und installieren können. Was E-Mails immer noch zu einer gültigen und unglaublich effektiven Bedrohung macht, ist das Ausmaß, in dem Hacker betrügerische E-Mails verfassen, die fast genau so aussehen, als ob sie von dem legitimen Unternehmen gesendet wurden. Weitere moderne Ransomware-Betreiber werden ihre Ziele akribisch untersuchen, um die Wahrscheinlichkeit zu erhöhen, dass ein Endbenutzer auf die bösartige Datei klickt.

Wie man E-Mail-Ransomware-Infektionen verhindert:

- Öffnen Sie keine Anhänge von verdächtigen Adressen.

- Prüfen Sie die Absenderadresse immer auf subtile Schreibfehler. Dies kann darauf hindeuten, dass die E-Mail gefälscht wurde.

- Eine beliebte Taktik für Ransomware-Betreiber ist es, bösartige Dateien zu senden, die die Aktivierung von Makros erfordern. Es wird empfohlen, dass die Endbenutzer keine Makros aktivieren sollten, da dadurch bösartige Skripte oft ohne das Wissen des Endbenutzers ausgeführt werden können.

- Es wird ferner empfohlen, dass Einzelpersonen und Unternehmen Anti-Spam-Filter-Software installieren, um zu verhindern, dass Spam-E-Mails überhaupt vom Benutzer oder Mitarbeiter empfangen werden.

[Zurück zum Inhaltsverzeichnis]

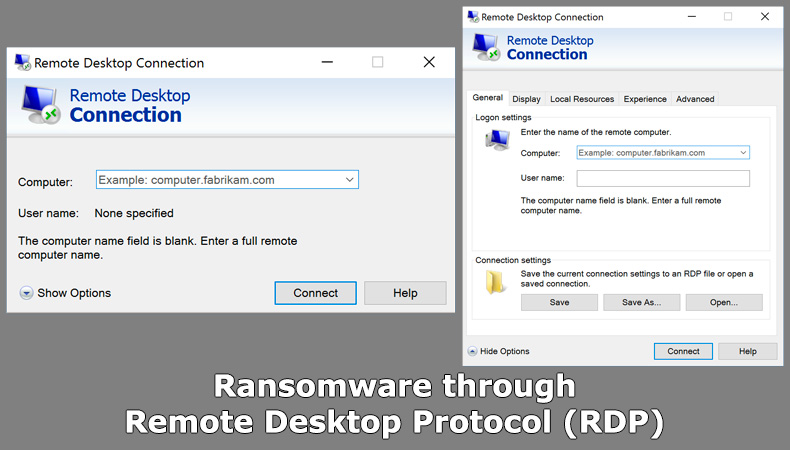

Remote Desktop Protocol (RDP)

Dies ist eine unglaublich beliebte Option für Ransomware-Betreiber, die sie ausnutzen können. Ransomware-Varianten wie Dharma und GandCrab sind bekannte Befürworter dieser Angriffsmethode. Das Remote-Desktop-Protokoll oder RDP ermöglicht die Verbindung von einem oder mehreren Computern über ein Netzwerk. Über diese Verbindung können Anwendungen heruntergeladen und installiert werden. Wenn ein Hacker in der Lage ist, diese Verbindung auszunutzen, dann kann er bösartigen Code ausführen, was für die Zwecke dieses Artikels das Herunterladen und Installieren von Lösegeldern bedeuten würde.

RDP entstand aus der Notwendigkeit für IT-Administratoren, ihre Arbeit über große Entfernungen zu erledigen und ist ein praktisches Werkzeug. Leider erkannten auch Hacker schnell das Potenzial des Protokolls. Normalerweise werden RDP-Anfragen über Port 3389 abgewickelt, was bedeutet, dass Hacker ein als Port-Scanner bekanntes Werkzeuzg verwenden können, um ungeschützte Ports zu erkennen. Die nächste Phase beginnt, wenn der Hacker versucht, entweder bekannte Schwachstellen zu nutzen, um Zugang zu erhalten, oder eine massive Liste bekannter Zugangsdaten mit brutaler Gewalt zu erzwingen, um sein Glück zu versuchen. Sobald dies geschehen ist, kann die Antiviren-Software deaktiviert, Ransomware-Software installiert und eine Hintertür für zukünftige Angriffe geöffnet werden.

Die Sicherung Ihres RDP kann durch die Einhaltung dieser Sicherheitsmaßnahmen erfolgen:

- Verwenden Sie für die RDP-Anmeldeinformationen immer sichere Kennwörter.

- Außerdem wird empfohlen, dass bei RDP-Sitzungen eine Zwei-Faktor-Authentifizierung verwendet wird.

- Durch die Verwendung eines VPN wird es für Hacker wesentlich schwieriger, offene Ports zu finden.

- Ändern Sie den RDP-Standard-Port 3389.

[Zurück zum Inhaltsverzeichnis]

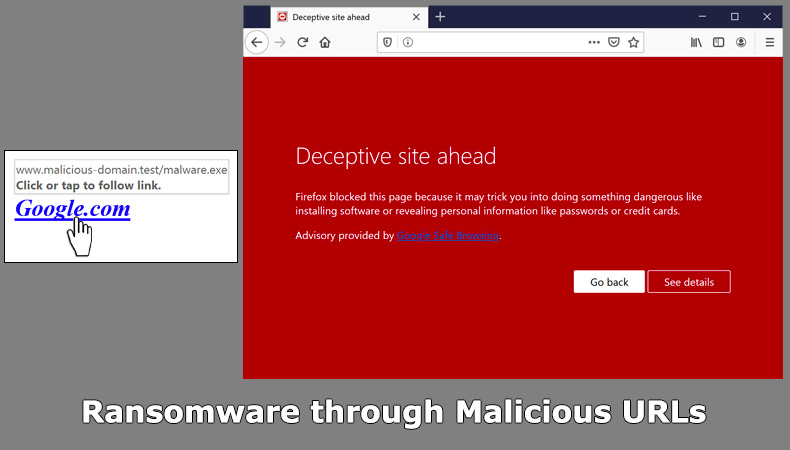

Bösartige URLs

Diese Infektionsmethode steht in engem Zusammenhang mit E-Mails, da oft eher als eine bösartige Datei wie ein Word-Dokumentenhacker einen bösartigen Link enthält. Der Link führt dann zu einem Download, der dann die Ransomware installiert. Nicht nur E-Mails sind anfällig für Social Media, auch Instant Messaging kann zur Verbreitung des bösartigen Links genutzt werden. Auch hier werden Hacker Social-Engineering-Taktiken anwenden, um den Empfänger zum Klicken auf den Link zu verleiten oder zu erschrecken.

Sie können sich auf folgende Weise vor bösartigen Links schützen:

- Fahren Sie mit der Maus über Links in E-Mails und Direktnachrichten, um das Ziel vor dem Klicken zu überprüfen. Wenn es verdächtig aussieht, klicken Sie nicht.

- Vertrauen Sie keinem eingebetteten Link, der per E-Mail oder Instant Messaging eingesendet wird, bis Sie ihn gründlich überprüft haben.

- Anstatt auf einen Link zu klicken, kann ein Benutzer die Webadresse manuell eingeben oder die Adresse zunächst in einer Suchmaschine suchen. Dies kann auch helfen, Phishing-Angriffe zu verhindern.

[Zurück zum Inhaltsverzeichnis]

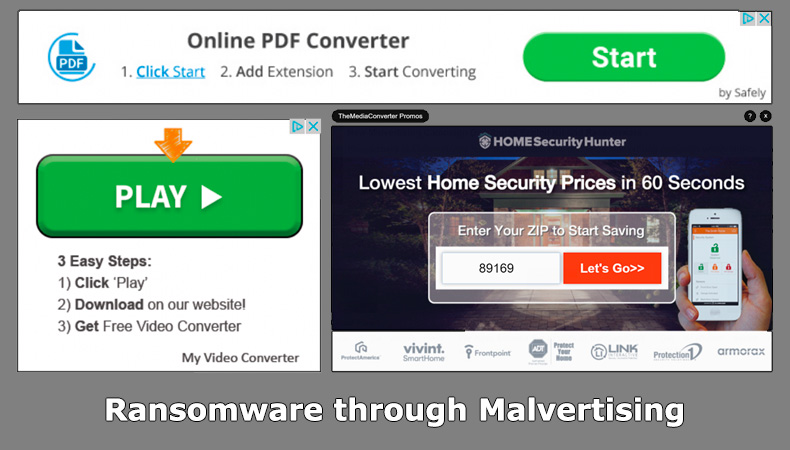

Malvertising

In der Vergangenheit wurde Sodinokibi neben Malvertising-Kampagnen verteilt. Malvertising oder bösartige Werbung ist ein Angriff, bei dem Hacker typischerweise bösartigen Code in legitime Online-Werbenetzwerke einführen. Der Code leitet Benutzer normalerweise auf bösartige Webseiten weiter. Die bösartige Webseite ist wiederum mit einem Exploit-Kit verknüpft, das eine Reihe bekannter Sicherheitslücken in Internet Explorer oder Flash ausnutzen soll, um Zugriff auf den Rechner des Benutzers zu erhalten. Von dort aus kann Ransomware oder eine ganze Reihe anderer Malware-Stämme auf dem Rechner des Opfers installiert werden.

Exploit-Kits waren unglaublich populäre Methoden, um Benutzer mit Malware zu infizieren, als der Internet Explorer und Flash die Internet-Landschaft dominierten. Mit der Popularität dieser Produkte ging die Nutzung zurück. Allerdings haben Exploit-Kits in letzter Zeit ein Wiederaufleben erlebt, da qualifizierte Lösegeld-Betreiber nun auf große Unternehmen abzielen, die häufig Legacy-Software einsetzen.

Wie man verhindert, dass man Opfer einer Fehlwerbekampagne wird:

- Achten Sie darauf, Ihr Betriebssystem und Ihre Softwarepakete auf dem neuesten Stand zu halten, indem Sie regelmäßig Updates installieren, falls dies nicht automatisch geschieht.

- Es gibt verschiedene großartige Werbeblocker, die verhindern können, dass die Nutzer Opfer von Fehlwerbekampagnen werden.

- Stellen Sie sicher, dass Plug-ins wie Flash und Java auf "Click-to-Play" eingestellt sind, dies verhindert, dass sie automatisch ausgeführt werden, was viele Hacker benötigen, um auf dem System Fuß zu fassen.

- Stellen Sie sicher, dass Sie verifizierte oder vertrauenswürdige Plug-ins installieren und verwenden. Deaktivieren Sie nicht regelmäßig verwendete Plug-ins.

[Zurück zum Inhaltsverzeichnis]

Drive-by Downloads

Drive-by-Downloads werden normalerweise als böswilliger Download angesehen, der ohne das Wissen des Endbenutzers erfolgt. Dies kann auf ähnliche Weise geschehen wie bei einer Malvertising-Kampagne, indem der Hacker eine Webseite mit bösartigen Downloads hostet und die Opfer dazu bringt, von der gehosteten Webseite herunterzuladen. Eine andere Methode für Drive-by-Downloads ist das Einfügen von bösartigem Code in legitime Webseiten und die anschließende Verwendung eines Exploit-Kits, um Computer zu beeinträchtigen.

Was Drive-By-Downloads zu einer solchen Bedrohung macht, ist, dass sie den Endbenutzer für keine Eingabe benötigen. Anders als bei der Aktivierung von Makros in Word-Dokumenten. Durch den einfachen Besuch einer Webseite kann eine Infektion auftreten, da der bösartige Inhalt Ihr Gerät auf bestimmte Schwachstellen analysiert und die Ransomware automatisch im Hintergrund ausgeführt wird.

Das heißt nicht, dass Sie sich nicht gegen Drive-by-Downloads wehren können. Die folgenden Maßnahmen verhindern, dass Drive-by-Downloads ein Problem darstellen:

- Wie bei der Abwehr von Malvertising ist es wichtig, Betriebssysteme und Software auf dem neuesten Stand zu halten.

- Deinstallieren Sie unnötige Plug-ins.

[Zurück zum Inhaltsverzeichnis]

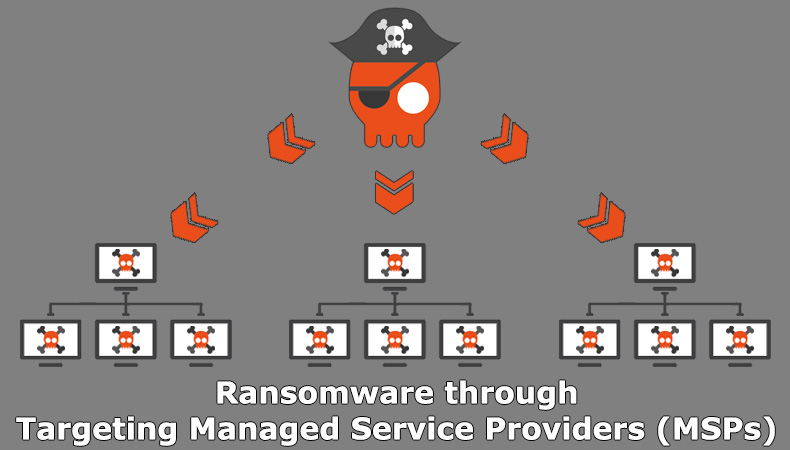

Targeting Managed Service Providers (MSPs)

Managed Service Provider haben es vielen größenunabhängigen Unternehmen ermöglicht, in einer unglaublich technologisch getriebenen globalen Wirtschaft wettbewerbsfähig zu sein. Die Service Provider benötigen für einen konkurrenzfähigen Service oft einen beispiellosen Zugang zu den Unternehmensnetzen. Dies hat Hackern die Möglichkeit gegeben, den MSP zu beeinträchtigen und dann die Kunden des MSP zu beeinträchtigen. Es ist schwieriger für den Hacker zu tun, aber ein Ausrutscher auf der Seite des MSP kann nicht nur für den MSP, sondern für den gesamten Kundenstamm fatal sein. Eine Reihe von Städten in Texas, einschließlich Keene in der Nähe von Fort Work, fielen diesem Infektionsvektor zum Opfer, als der MSP zum ersten Mal beeinträchtigt wurde. Die kombinierte Lösegeldforderung betrug 2,5 Mio. USD.

Im Allgemeinen verfügen die MSP und MSSP (Managed Security Service Provider) über umfassende und zuverlässige Sicherheitsstrategien und -maßnahmen. Clients können weiterhin darauf bestehen, dass eine Zwei-Faktor-Authentifizierung implementiert wird, wo immer dies möglich ist. Außerdem sollten der MSP und seine Mitarbeiter über die neuesten Phishing-Kampagnen informiert sein, da dies immer noch die bevorzugte Beeinträchtigungsmethode vieler Hacker ist.

[Zurück zum Inhaltsverzeichnis]

Laterale Netzwerkinfektionen

In Filmen werden Computerviren, die heute nur noch als Malware bezeichnet werden, oft so dargestellt, dass sie sich selbst replizieren und wie eine digitale Plage Maschine für Maschine infizieren können. Während Filme für dramatische Effekte zu Übertreibungen neigen, gibt es ein Körnchen Wahrheit in der Idee. Würmer, eine Art von Malware, die in den frühen 2000er Jahren unglaublich populär war und mit Stuxnet ihren Höhepunkt erreichte, können sich replizieren und ohne menschliche Interaktion auf andere Maschinen verbreiten.

Erst als WannaCry internationale Schlagzeilen machte, hatte Lösegeld ähnliche Fähigkeiten wie ein Wurm. Durch die Nutzung des berüchtigten EternalBlue-Exploits wurde zum ersten Mal Lösegeldforderungen seitlich über Netzwerke bewegt. Diese Fähigkeit, sich über ein Unternehmensnetzwerk z.B. auf andere anfällige Maschinen zu verbreiten, kann den Betrieb zum Stillstand bringen. Seit WannaCry haben viele der gefährlicheren und kompetenteren Ransomware-Stämme einige Eigenschaften, die diese seitliche Bewegung ermöglichen.

Die folgenden beiden Maßnahmen haben sich als die zuverlässigsten Möglichkeiten erwiesen, solche Bewegungen im Netzwerk zu verhindern:

- Netzwerke zu segmentieren sowie die administrativen Rechte stark einzuschränken und nur denjenigen zu gewähren, die sie benötigen.

- Implementierung einer umfassenden Backup-Strategie und -Praxis.

[Zurück zum Inhaltsverzeichnis]

Physikalische Infektionsvektoren

Bis jetzt haben wir uns nur mit Methoden der Infektion beschäftigt, die davon abhängen, dass der Angreifer sich auf irgendeine Form der Internetverbindung verlässt, um eine Maschine zu infizieren. Diese physische Übertragung von Daten, nämlich USB und andere tragbare Speichergeräte, bietet Hackern eine weitere Möglichkeit, Lösegeld zu verbreiten. Die Malware könnte das Gerät ohne das Wissen des Besitzers infiziert haben, und sobald sie in einen PC eingesetzt wird, kann die Malware zur Arbeit kommen und den nun infizierten PC verschlüsseln.

Die folgenden Sicherheitstipps gelten auch für andere Formen von Malware, die über physische Geräte verbreitet wird:

- Unternehmen sollten strenge Richtlinien haben, wenn es darum geht, dass Mitarbeiter ihre eigenen Geräte benutzen.

- Schließen Sie niemals ein unbekanntes Gerät an Ihren Computer an.

- Stellen Sie sicher, dass Sie eine seriöse Antiviren-Suite auf Ihrem Computer installiert haben.

- Verzichten Sie auf öffentliche Geräte, wie z.B. Fotodruck-Kioske, da diese in der Vergangenheit von Hackern ins Visier genommen wurden.

[Zurück zum Inhaltsverzeichnis]

Herunterladen raubkopierter Inhalte

Für diejenigen, die ein Softwarepaket oder ihre Lieblings-TV-Serie kostenlos erhalten möchten, war das Herunterladen von Raubkopien schon immer eine Option. Eine Option, die zweifellos eine moralische Entscheidung mit sich bringt, aber dennoch eine Option. Unabhängig von den moralischen Implikationen gibt es einen sehr guten Grund, dass dies eine schlechte Option ist. Hacker haben schon lange Malware in diese Downloads eingebaut. Hacker folgen auch Trends, als Game of Thrones kurz vor der Veröffentlichung stand, nutzten Hacker vermeintlich raubkopierte, durchgesickerte Versionen, um die Bad Rabbit-Lösegeldforderung zu verbreiten.

Sogar die Webseiten, die dazu dienen, Raubkopien zu erleichtern, sind anfälliger für die Ausnutzung durch Hacker, die Drive-by-Downloads initiieren wollen. Oftmals enthält Raubkopien von Software keine Möglichkeit, wichtige Sicherheitsupdates zu erhalten, so dass Hacker bereits gepatchte Schwachstellen nach Belieben ausnutzen können. Unabhängig davon, wo man in der ethischen Debatte über raubkopierte Software steht, sollte die Tatsache, dass sie ein aktives Ziel für Hacker ist, nicht ausreichen, um das Herunterladen raubkopierter Versionen zu rechtfertigen.

Um eine Infektion über diesen Weg zu verhindern, ist es wichtig, keine Webseiten zu besuchen oder herunterzuladen, die raubkopierte Inhalte anbieten. Außerdem, wenn ein Software-Deal zu gut ist, um wahr zu sein, ist es am besten, ihn in Ruhe zu lassen.

[Zurück zum Inhaltsverzeichnis]

Fazit

Ransomware ist weiterhin eine große Bedrohung für jeden, der einen Computer oder ein mobiles Gerät benutzt. Hacker werden neuartige und neue Wege entwickeln, um Ransomware-Varianten zu verbreiten, jedoch verlassen sie sich oft auf die Feinabstimmung der oben genannten Beispiele. Bei der Abwehr von Ransomware verteidigen die bereitgestellten Tipps nicht nur gegen Ransomware, sondern auch gegen die überwiegende Mehrheit der anderen Malware-Varianten. Gute Sicherheitspraktiken beinhalten oft die Entwicklung guter Sicherheitsgewohnheiten, die die Sicherheitssoftware ergänzen. Das kann anfangs schmerzhaft sein, kann aber auf lange Sicht viel Geld sparen, ganz zu schweigen von lebenslangen Familienerinnerungen, wenn Ihre Familienfotos verschlüsselt werden.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden