Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist Astaroth?

Astaroth ist ein hochriskantes Virus vom Typ Trojaner. Er wird in der Regel über Spam-E-Mail-Kampagnen verbreitet. Kriminelle versenden Hunderttausende von E-Mails, die betrügerische Nachrichten enthalten, in denen Benutzer aufgefordert werden, angehängte Dateien (Microsoft Office-Dokumente) zu öffnen. Einmal geöffnet, führen diese Dateien Befehle aus, die Astaroth in das System einschleusen. Nach der Infiltration injiziert Astaroth weitere bösartige Anwendungen. Zum Zeitpunkt der Forschung wurde es zur Verbreitung eines Keyloggers verwendet, mit dem persönliche Daten gestohlen werden sollten, doch Astaroth wird auch zur Verbreitung anderer Malware eingesetzt.

Nach erfolgreicher Systeminfiltration führt Astaroth eine Kette von Aktionen durch, um Malware zu injizieren. Das Endergebnis ist jedoch identisch: Infiltration anderer Malware.

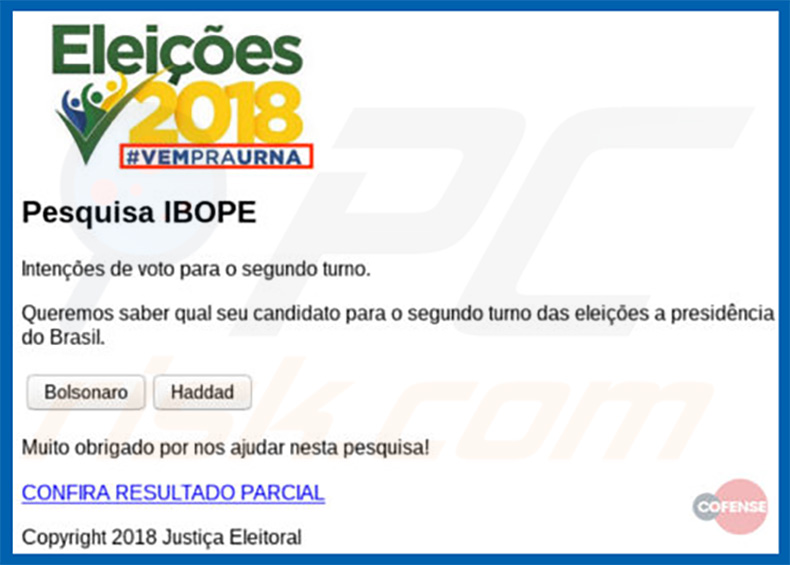

Zum Zeitpunkt der Forschung richtete sich Astaroth vor allem an Benutzer aus Südamerika. Der über Astaroth verbreitete Keylogger zeichnet die Surfaktivitäten im Internetbrowser Internet Explorer auf.

Um sicherzustellen, dass die Benutzer diesen Browser benutzen, beendet die Malware die Prozesse von Google Chrome und Mozilla Firefox (den beliebtesten Browsern), wenn sie ausgeführt werden. Auf diese Weise versucht der Keylogger, den Benutzern weiszumachen, dass diese Browser nicht richtig funktionieren.

Da keine anderen Browser zur Verfügung stehen, werden die Benutzer daher aufgefordert, den Internet Explorer zu starten. Der Keylogger zielt auf brasilianische Banken und Unternehmen ab.

Die Malware zeichnet die Tastenanschläge nur dann auf, wenn eine bestimmte Webseite geöffnet wird. Wenn Cyberkriminelle jedoch Zugang zu Bankkonten erhalten, werden sie mit Sicherheit versuchen, Gelder zu stehlen.

Cyberkriminelle versuchen, so viele Einnahmen wie möglich zu erzielen. In einigen Fällen jedoch verbreiten diese Leute Viren mit destruktiven Absichten (sie versuchen, Daten- und finanzielle Verluste zu verursachen). Beachten Sie, dass die Keylogger-Entwickler auch auf Business-Webseiten abzielen.

Wenn Kriminelle Zugang zum Verwaltungsbereich einer Webseite erhalten, können sie verschiedene Probleme verursachen. Sie können z.B. vorhandene Inhalte entfernen, bösartige Inhalte hinzufügen, Benutzerkonten löschen usw. Darüber hinaus können diese Leute entführte Webseiten mit Skripten versehen, mit denen Krypto-Währung abgebaut wird.

In diesem Fall wird der Computer jedes Besuchers beim Öffnen der Webseite als Werkzeug zum Kryptoschürfen verwendet. Viele Dienste bieten diese Funktionalitäten auf legitime Weise an (z.B. GRIDCASH, CoinImp, Coinhive usw.), aber Kriminelle missbrauchen Kryptomining-Techniken, um Einnahmen zu erzielen.

Darüber hinaus verwenden viele regelmäßige Benutzer (die mit Cybersicherheit nicht vertraut sind) für viele Konten ein identisches Passwort. So können Kriminelle, nachdem sie Zugang zu einem Konto erhalten haben, oft auf andere zugreifen (z.B. auf E-Mails, soziale Netzwerke usw.).

In jedem Fall kann der mit Astaroth verbreitete Keylogger ernsthafte finanzielle Verluste/Datenverluste und Datenschutzprobleme verursachen. Obwohl Astaroth derzeit Keylogging-Malware verbreitet, könnten Kriminelle in Zukunft diesen Trojaner dazu benutzen, andere Viren, wie z.B. Ransomware, Kryptoschürfer usw., zu verbreiten. Daher stellt Astaroth eine erhebliche Bedrohung für jeden Benutzer dar.

| Name | Astaroth Virus |

| Art der Bedrohung | Trojaner, passwortstehlender Virus, Banking-Malware, Sypware. |

| Erkennungsnamen | Avast (Other:Malware-gen [Trj]), BitDefender (Trojan.LNK.Agent.AJC), ESET-NOD32 (LNK/TrojanDownloader.Agent.SM), Kaspersky (Trojan.WinLNK.Agent.uu), vollständige Liste (VirusTotal) |

| Symptome | Trojaner werden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und ruhig zu bleiben und daher sind auf einer infizierten Maschine keine bestimmten Symptome klar erkennbar. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-'Cracks'. |

| Schaden | Gestohlene Passwörter und Bankdaten, Identitätsdiebstahl, der Computer des Opfers, der zu einem Botnetz hinzugefügt wurde. |

| Entfernung |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Es gibt zahlreiche trojanische Viren, die über Spam-E-Mail-Kampagnen verbreitet werden (z. B. Qakbot, ExileRat, Ave Maria, TrickBot, FormBook usw.). Die Entwickler dieser Viren sind unterschiedlich, so dass auch die Funktionalität unterschiedlich sein kann (einige sammeln Informationen, andere injizieren andere Viren usw.), aber alle stellen eine erhebliche Bedrohung für Ihre Privatsphäre und Computersicherheit dar. Daher ist die Entfernung dieser Malware von höchster Wichtigkeit.

Wie ist Astaroth in meinen Computer eingedrungen?

Wie oben erwähnt, wird Astaroth durch Spam-E-Mail-Kampagnen verbreitet. Kriminelle versenden E-Mails mit bösartigen Anhängen - Microsoft Office-Dokumente (Excel, Word usw.).

Sobald diese Dateien geöffnet werden, werden die Benutzer aufgefordert, Makrobefehle zu aktivieren. Auf diese Weise erteilen die Benutzer den Dateien die Erlaubnis, Makros auszuführen, die Astaroth herunterladen und im System installieren.

Dies ist jedoch nur der Anfang. Nach erfolgreicher Infiltration führt Astaroth viele Aktionen aus, um zusätzliche Malware einzuschleusen. Astaroth lädt eine.

lnk-Datei herunter und führt sie aus, die zu einer externen URL führt (. lnk-Dateien werden normalerweise als Verknüpfungen verwendet, um auf im System gespeicherte Inhalte zuzugreifen). Astaroth lädt dann eine .php-Datei von der URL herunter.

Diese heruntergeladene .php-Datei enthält ein Stylesheet mit darin eingebettetem JavaScript. Der JavaScript-Code generiert eine Zufallszahl zur Auswahl einer CloudFlare-URL, von der die nächste Nutzlast (ein weiteres Stylesheet mit JavaScript) heruntergeladen wird.

Das zweite JavaScript platziert die Malware (zum Zeitpunkt der Recherche ein Keylogger). Es wählt ebenfalls nach dem Zufallsprinzip eine Download-URL aus und kopiert dann zwei ausführbare Dateien des Windows-Betriebssystems ("certutil" [die Kopie wird in "certix" umbenannt] und "regsvr32") in den Ordner "%TEMP%". Diese werden später verwendet, um den Malware-Download abzuschließen.

Der letzte Schritt ist die Überprüfung des Ordners "Programme", um festzustellen, ob die Antiviren-Suite von Avast installiert ist. Ist dies nicht der Fall, führt das Skript eine . dll-Datei aus und beendet sich selbst.

Wenn alle diese Schritte ausgeführt wurden, führt Astaroth schließlich die heruntergeladene Malware (Keylogger) aus. Auch hier ist zu bedenken, dass sich das Verhalten (Liste der Aktionen) von Astaroth ändern kann, je nachdem, ob Kriminelle diesen Trojaner zur Verbreitung anderer Malware verwenden.

Wie lässt sich die Installation von Malware vermeiden?

Um diese Computerinfektionen zu verhindern, sollten Sie beim Surfen im Internet sehr vorsichtig sein. Denken Sie zweimal nach, bevor Sie E-Mail-Anhänge öffnen.

Dateien, die irrelevant erscheinen, und solche, die von verdächtigen/nicht erkennbaren E-Mail-Adressen stammen, sollten niemals geöffnet werden. Diese sollten ungelesen gelöscht werden.

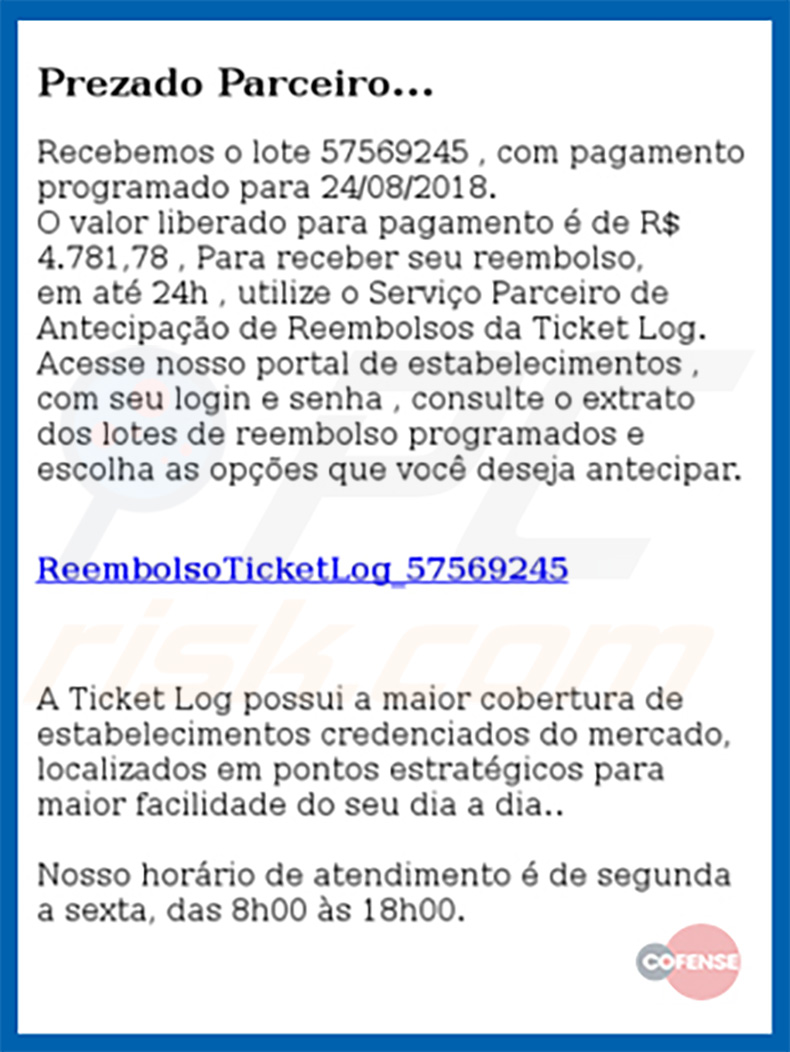

Denken Sie auch daran, dass Kriminelle oft betrügerische Nachrichten versenden, in denen sie behaupten, der Empfänger würde etwas umsonst bekommen (z.B. der Empfänger hat im Lotto gewonnen, ein Paket erhalten, jemand hat Geld auf das Konto des Empfängers überwiesen usw.). Sie hoffen, dass der Empfänger durch einen Trick dazu gebracht wird, den Anhang zu öffnen.

Lassen Sie sich von diesem Betrug nicht täuschen. Eine seriöse Antiviren-/Anti-Spyware-Suite installiert zu haben, die jederzeit einsatzbereit ist, ist ebenfalls von größter Wichtigkeit.

Diese Werkzeuge erkennen und eliminieren Malware in der Regel, bevor sie das System schädigen kann. Die Hauptgründe für Computerinfektionen sind mangelndes Wissen und unvorsichtiges Verhalten. Der Schlüssel zur Sicherheit ist Vorsicht.

Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um eingedrungene Malware automatisch zu eliminieren.

Eine weitere betrügerische E-Mail, in der für den Trojaner Astaroth geworben wird:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Astaroth?

- SCHRITT 1. Manuelle Entfernung von Astaroth Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

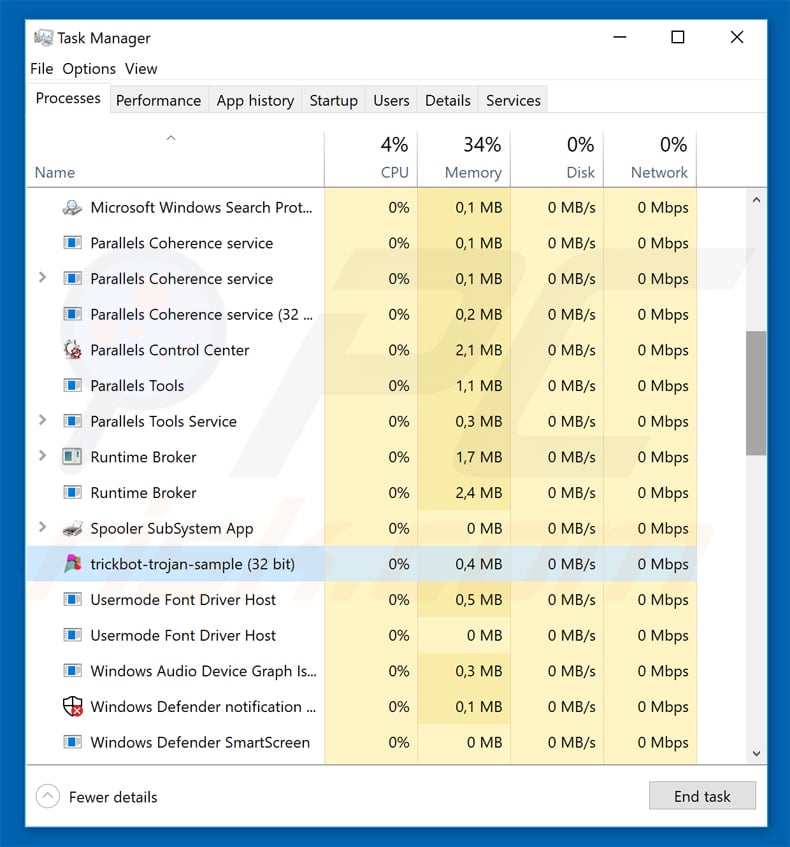

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

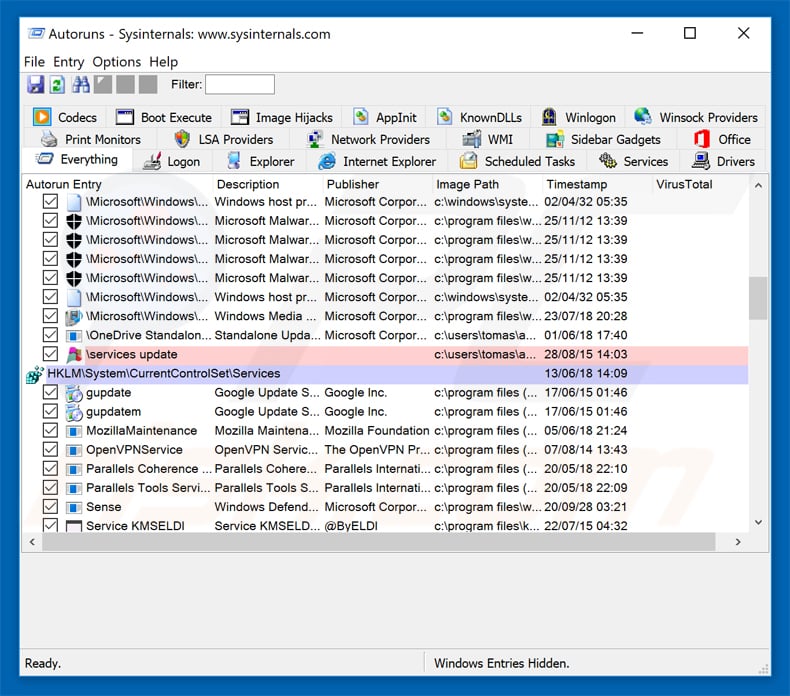

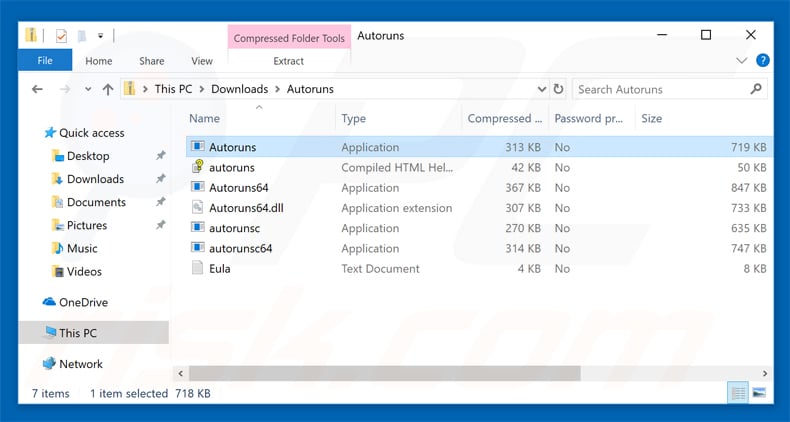

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

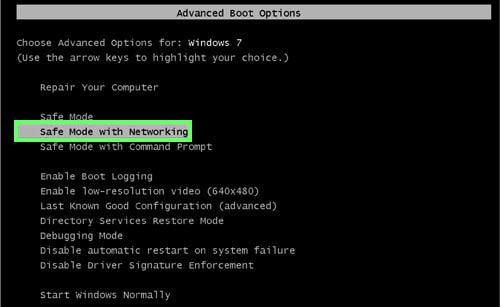

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

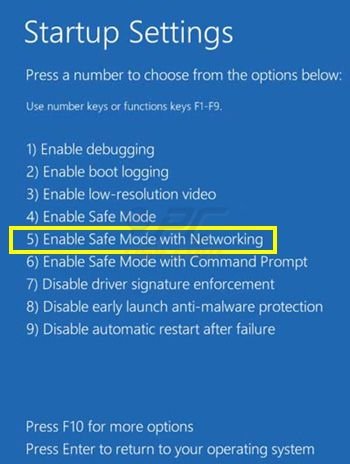

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

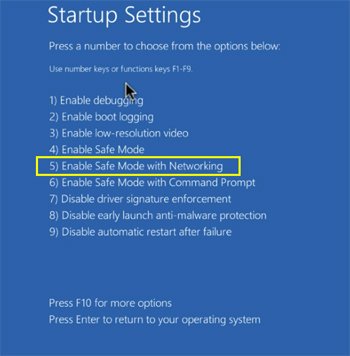

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

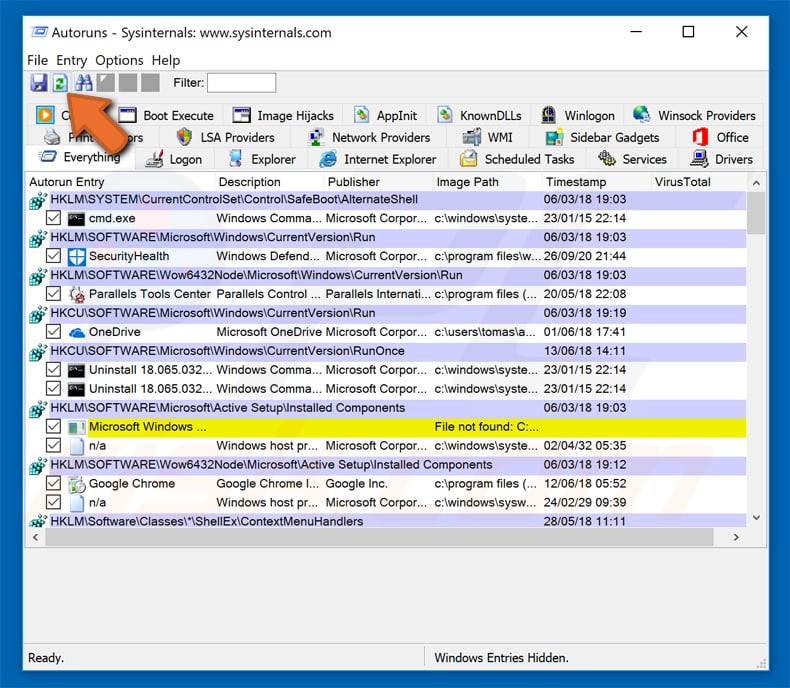

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

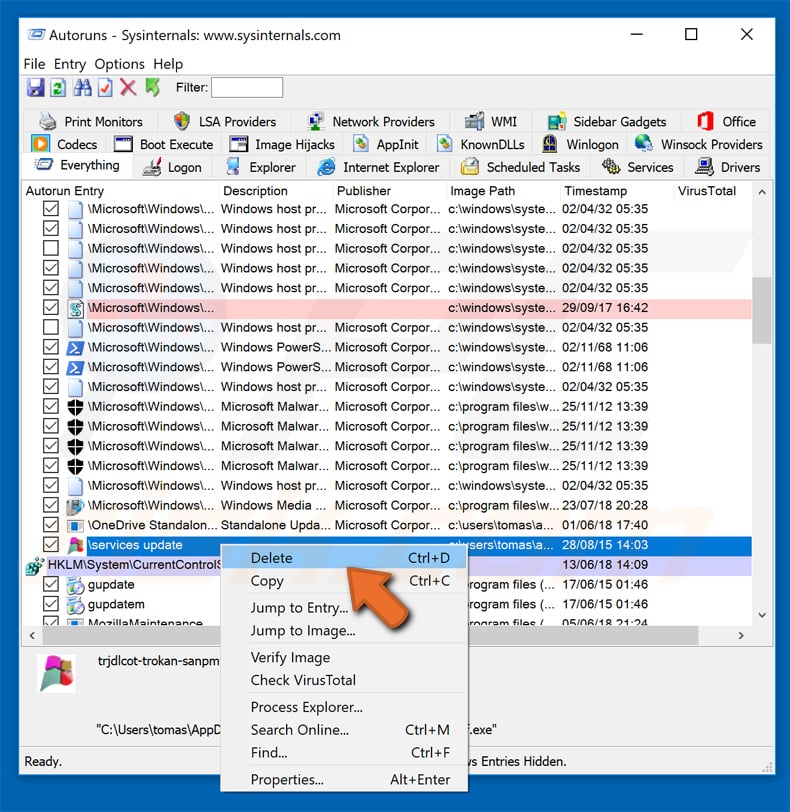

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

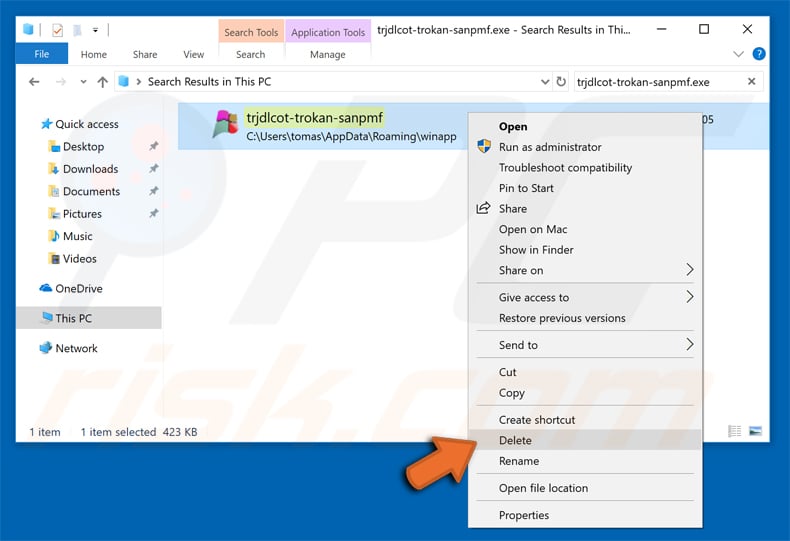

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden