I Am A Spyware Software Developer Email Scam

Phishing/BetrugAuch bekannt als: Mögliche Malware-Infektionen

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist "I am a spyware software developer Email Scam"?

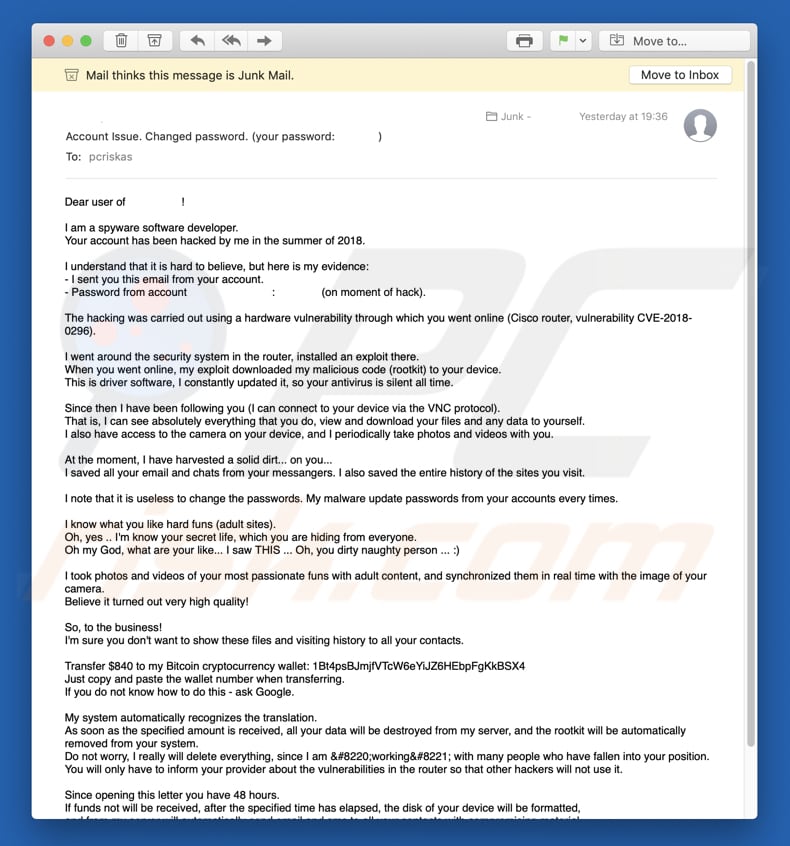

Der "I am a spyware software developer Email Scam" ist eine Spam-E-Mail-Kampagne, die verwendet wird, um Menschen zu bedrohen und sie zum Überweisen von Bitcoins zu verleiten. Im Allgemeinen behaupten Betrüger, dass sie kompromittierende Fotos oder Videos einer Person erhalten haben und drohen, das Material zu verbreiten, wenn ihre Forderungen nicht erfüllt werden.

Im Internet gibt es viele ähnliche E-Mail-Betrugskampagnen. Wenn Sie die E-Mail "I am a spyware software developer Email Scam" (oder ähnliches) erhalten haben, müssen Sie sich keine Sorgen machen. Diesen E-Mail-Betrugsmaschen sollte niemals vertraut oder sie sollten niemals ernst genommen werden.

Die E-Mail "I am a spyware software developer Email Scam" wird mit der "E-Mail-Spoofing-Methode" versendet. Daher könnte es so aussehen, als ob die E-Mail von der Empfängeradresse aus versendet wurde. Betrüger, die diese Methode verwenden, können die E-Mail-Adresse des Absenders verfälschen.

Die Nachricht besagt, dass ein Hacker-/Spyware-Entwickler Ihren Computer gehackt und mit einem Virus infiziert hat und somit in der Lage ist, Ihre Aktivitäten auf Ihrem Computer zu überwachen (und dies seit einiger Zeit tut). Die Betrüger behaupten, dass sie Zugriff auf Ihren Browserverlauf, verschiedene Passwörter, Fotos, Videos und so weiter haben.

Darüber hinaus behauptet eine Person hinter "I am a spyware software developer Email Scam", sie habe Videos aufgenommen und Fotos von Ihnen gemacht, während Sie eine Erwachsenen-Webseite besucht haben. Wenn Sie nicht möchten, dass dieses Material an Ihre Kontakte (Freunde, Kollegen und so weiter) gesendet wird, werden Sie dazu aufgefordert, innerhalb von 48 Stunden nach dem Lesen dieser E-Mail 840 $ in Bitcoin an einen Kryptowährungs-Wallet zu überweisen.

Dieser Betrüger behauptet außerdem dass, wenn Sie die angeforderte Kryptowährungs-Summe nicht überweisen, der Inhalt verbreitet und Ihre Festplatte formatiert wird (Sie werden alle Ihre Daten verlieren). Beachten Sie, dass dies nur eine von vielen betrügerischen Kampagnen ist.

Die meisten dieser Betrüger machen gleichartige Androhungen. Wir empfehlen, diese E-Mail-Betrugsmasche (und alle ähnlichen Betrugsmaschen) einfach zu ignorieren.

| Name | Mögliche Malware-Infektionen |

| Art der Bedrohung | Phishing, Betrug, Social Engineering, Betrug |

| Symptome | Unbefugte Online-Käufe, geänderte Passwörter für Online-Konten, Identitätsdiebstahl, illegaler Zugriff auf den eigenen Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische online Pop-up-Werbung, Vergiftungstechniken für Suchmaschinen, falsch buchstabierte Domains. |

| Schaden | Verlust, sensibler, privater Informationen, Geldverlust, Identitätsdiebstahl. |

| Entfernung |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Einige Beispiele für andere ähnliche betrügerische Kampagnen sind So I'm the hacker who broke your email, I'm a programmer who cracked your email, My virus captured all your personal data usw. Die meisten haben das gleiche Ziel: Menschen zu bedrohen, indem sie behaupten, Hacker hätten demütigende Videos/Fotos erhalten und Lösegeldforderungen zu stellen.

Es gibt auch andere Arten von betrügerischen Kampagnen, die verwendet werden, um Computer mit Viren zu identifizieren, indem Personen dazu verleitet werden, bösartige Anhänge zu öffnen. Bei den Anhängen handelt es sich üblicherweise um Microsoft Office-Dokumente, PDF, Archiv oder ausführbare Dateien.

Sobald geöffnet, infizieren sie Computer mit Viren wie TrickBot, Emotet, AZORult, Adwind und so weiter. Üblicherweise werden diese Viren dafür entwickelt, Logins, Passwörter, Kontodaten und andere sensible und/oder persönliche Daten zu stehlen.

Diese Infektionen können daher zu verschiedenen Problemen bei der Privatsphäre, finanziellen Problemen und anderen Problemen führen. Einige dieser Viren werden dafür entwickelt, "Hintertüren" zu öffnen, damit andere Viren infiltrieren können - deshalb kann ein mit Viren dieser Art infizierter Computer sogar zu weiteren Infektionen führen, wie beispielsweise Ransomware.

Wir erhalten viel Feedback von besorgten Benutzern bezüglich dieser betrügerischen E-Mail. Hier ist die beliebteste Frage, die wir erhalten:

Q: Hi pcrisk.com-Team, ich habe eine E-Mail erhalten, die besagt, dass mein Computer gehackt wurde und sie ein Video von mir haben. Jetzt fordern sie ein Lösegeld in Bitcoin. Ich denke das muss stimmen, da sie meinen echten Namen und mein echtes Passwort in der E-Mail angegeben haben. Was soll ich tun?

A: Machen Sie sich keine Sorgen wegen dieser E-Mail. Weder Hacker noch Cyberkriminelle haben Ihren Computer infiltriert/gehackt und es gibt kein Video von Ihnen, auf dem Sie Pornografie schauen. Ignorieren Sie einfach die Nachricht und senden Sie keine Bitcoins. Ihre E-Mail, Ihr Name und Passwort wurden wahrscheinlich von einer kompromittierten Webseite gestohlen, wie beispielsweise Yahoo (diese Webseiten-Hacks gibt es häufig). Wenn Sie sich Sorgen machen, können Sie überprüfen, ob Ihre Konten kompromittiert wurden, indem Sie die Webseite haveibeenpwned besuchen.

Wie infizieren Spam-Kampagnen Computer?

Betrügerische E-Mail-Kampagnen, die verwendet werden, um Computer mithilfe bösartiger E-Mail-Anhänge zu infizieren (oder Links, welche zu bösartigen Downloads führen) sind nur erfolgreich, wenn der Anhang (oder Link) geöffnet wird. In einigen Fällen (wenn es sich bei dem Anhang um ein MS Office-Dokument handelt) vermehren sich Infektionen stark wenn die Erlaubnis erteilt wird, Makrobefehle zu aktivieren.

In anderen Fällen reicht es aus, einfach den Anhang zu öffnen - zum Beispiel, um ein Archiv zu extrahieren (rar, zip oder Ähnliches), die ausführbare (.exe) Datei auszuführen und so weiter. Kurz gesagt kann der Anhang dem Computer oder seinem Benutzer keinerlei Schaden zufügen solange der Anhang ungeöffnet bleibt.

Wie kann die Installation von Malware vermieden werden?

Öffnen Sie keine Anhänge (oder Links), die in E-Mails angezeigt werden, die von unbekannten/verdächtigen Absendern empfangen wurden, ohne sie vorher zu untersuchen. Wenn die E-Mail irrelevant zu sein scheint, öffnen Sie weder den Anhang noch den Link (falls vorhanden).

Laden Sie lediglich Software herunter, indem Sie offizielle und vertrauenswürdige Quellen verwenden. Verwenden Sie keine Downloader Dritter (wie Torrents, eMule, Peer-to-Peer-Netzwerke und so weiter).

Downloader/Installationsprogramme Dritter werden verwendet, um betrügerische Anwendungen zu verbreiten. Überprüfen Sie "Benutzerdefiniert", "Erweitert" und andere ähnliche Einstellungen, wenn Sie Software herunterladen oder installieren, insbesondere wenn sie kostenlos ist.

Halten Sie Ihre Software auf dem neuesten Stand, verwenden Sie jedoch lediglich von den offiziellen Entwicklern bereitgestellte implementierte Funktionen oder Tools. Falsche Updater installieren üblicherweise Malware oder unerwünschte Anwendungen anstelle der versprochenen Aktualisierungen.

Wenn Sie Microsoft Office verwenden, empfehlen wir Ihnen, Microsoft Office 2010 oder später zu verwenden. Neuere Versionen verfügen über den "Geschützte Ansicht"-Modus, welcher verhindert, dass schädliche Anhänge Malware herunterladen oder installieren (oder andere unerwünschte Software).

Wenn Sie bereits schädliche Anhänge geöffnet haben, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Der in der "I am a spyware software developer Email Scam"-E-Mail-Nachricht dargestellte Text:

Subject: Account Issue. Changed password. (your password: user's password)

Dear user of -!I am a spyware software developer.

Your account has been hacked by me in the summer of 2018.I understand that it is hard to believe, but here is my evidence:

- I sent you this email from your account.

- Password from account user's email address: user's real password (on moment of hack).The hacking was carried out using a hardware vulnerability through which you went online (Cisco router, vulnerability CVE-2018-0296).

I went around the security system in the router, installed an exploit there.

When you went online, my exploit downloaded my malicious code (rootkit) to your device.

This is driver software, I constantly updated it, so your antivirus is silent all time.Since then I have been following you (I can connect to your device via the VNC protocol).

That is, I can see absolutely everything that you do, view and download your files and any data to yourself.

I also have access to the camera on your device, and I periodically take photos and videos with you.At the moment, I have harvested a solid dirt... on you...

I saved all your email and chats from your messangers. I also saved the entire history of the sites you visit.I note that it is useless to change the passwords. My malware update passwords from your accounts every times.

I know what you like hard funs (adult sites).

Oh, yes .. I'm know your secret life, which you are hiding from everyone.

Oh my God, what are your like... I saw THIS ... Oh, you dirty naughty person ... :)I took photos and videos of your most passionate funs with adult content, and synchronized them in real time with the image of your camera.

Believe it turned out very high quality!So, to the business!

I'm sure you don't want to show these files and visiting history to all your contacts.Transfer $840 to my Bitcoin cryptocurrency wallet: 1Bt4psBJmjfVTcW6eYiJZ6HEbpFgKkBSX4, 19qL8vdRtk5xJcGNVk3WruuSyitVfSAy7f, 1GXazHVQUdJEtpe62UFozFibPa8ToDoUn3, 1A4ffsLWPYC8n7Dq4s4aiY5mzG4szuHx3M, 1122NYbAT2KkZDZ5TFvGy4D2Ut7eYfx4en, 13phdoBirrAtFXKWJQ9HgTYX9b7C2MqXPE, 1Q35Tr3ccKWVJjt3yXDuFFD7FRnqCx2UxU, 17EuB8AmyBm81FgCovdr6huCCoSzv2S7nP, 14VbGhtysr6wrNs7EhdKiS2NoMmMDBM8cn, 1EFBBqVxZ4H71TJXJDD7KNPpWMs35kTdVw, 1971pHPgLaTmuYtoH4BsGSfFMZaAjotium, 1DyDnmFR8KPMdWocDobtYMxSKTNBKsZZdV, 1H2fPTBpvm5tyHqoxTpRy5pYo2qXMbs9to, 1KmsJLvvrXwfgBwwuN1Q31stKrLY9UX9JY, 1K8TqsB2C1iY8qdGqhnHfgen3uE8GBU7c8, 17B1uYtf1D6vuMgyXxEMFjzXkcv6YCWTbt, 14XMwrqXdhz6YnShUuW37dTrKmpMFbJDHL, 1AU8PEZ4E1DwRdixPDZuNLEGCu8skyQSwi, 1CrPdG13v95Zcq8RTcbzFBhJtHkkxHTTXJ, 18GX9NdrT5y5WJzUKJAY9A3eHS2GQreWiM, 17YMRbGKJQd4SG1avMFT5t69Khu2n9ZViH

Just copy and paste the wallet number when transferring.

If you do not know how to do this - ask Google.My system automatically recognizes the translation.

As soon as the specified amount is received, all your data will be destroyed from my server, and the rootkit will be automatically removed from your system.

Do not worry, I really will delete everything, since I am working with many people who have fallen into your position.

You will only have to inform your provider about the vulnerabilities in the router so that other hackers will not use it.Since opening this letter you have 48 hours.

If funds not will be received, after the specified time has elapsed, the disk of your device will be formatted,

and from my server will automatically send email and sms to all your contacts with compromising material.I advise you to remain prudent and not engage in nonsense (all files on my server).

Good luck!

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist "I am a spyware software developer Email Scam"?

- STEP 1. Manuelle Entfernung möglicher Malware-Infektionen.

- STEP 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

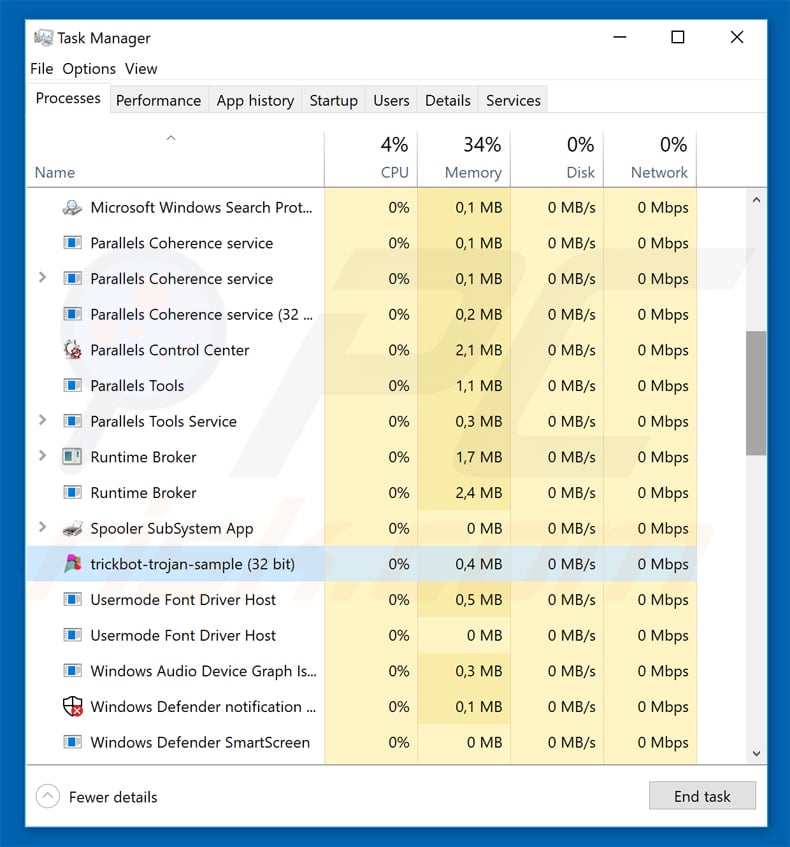

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

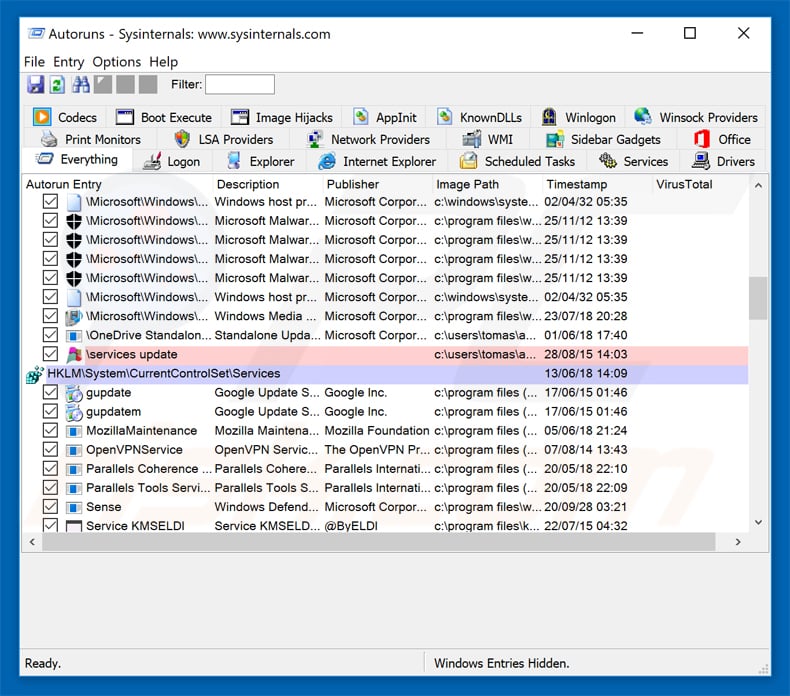

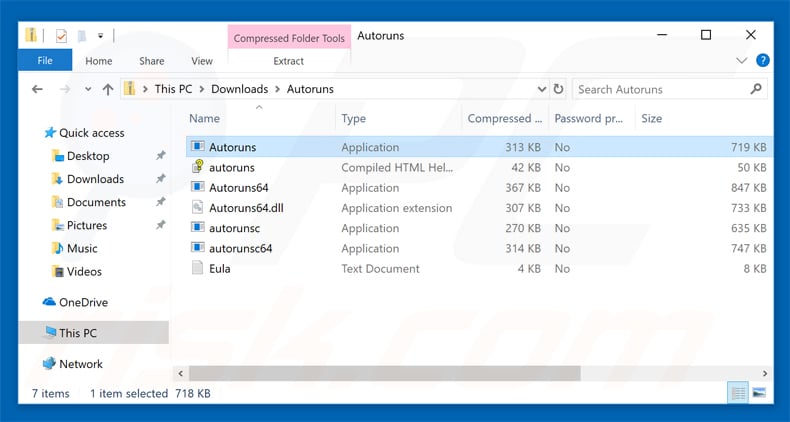

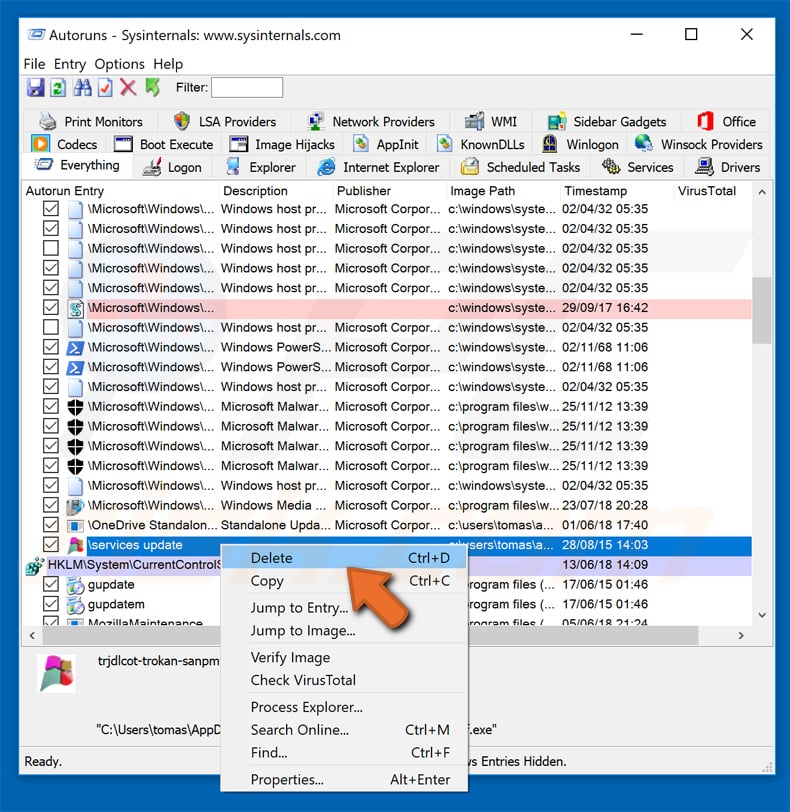

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

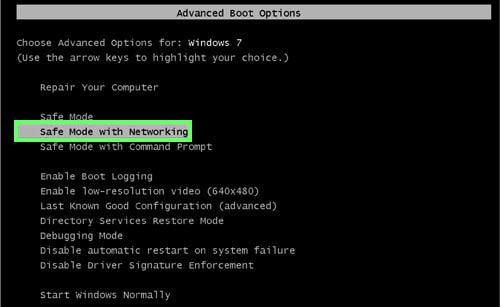

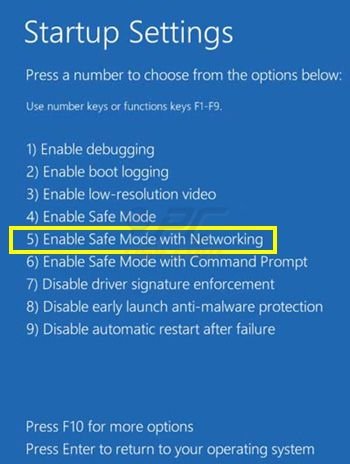

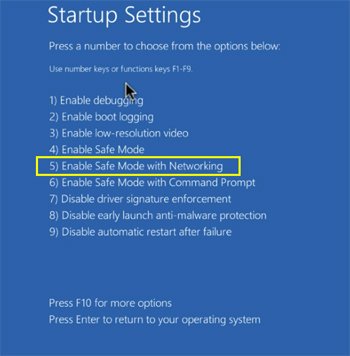

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

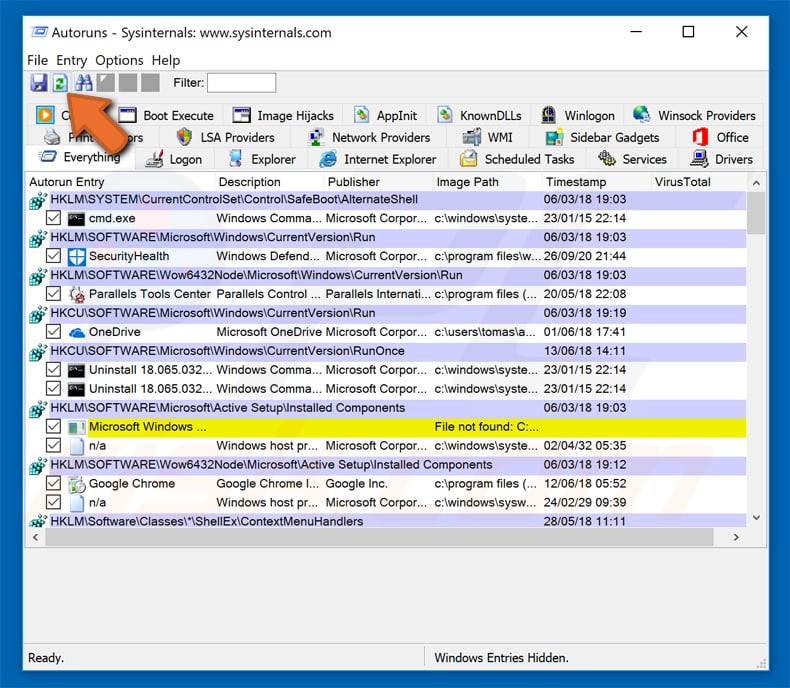

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

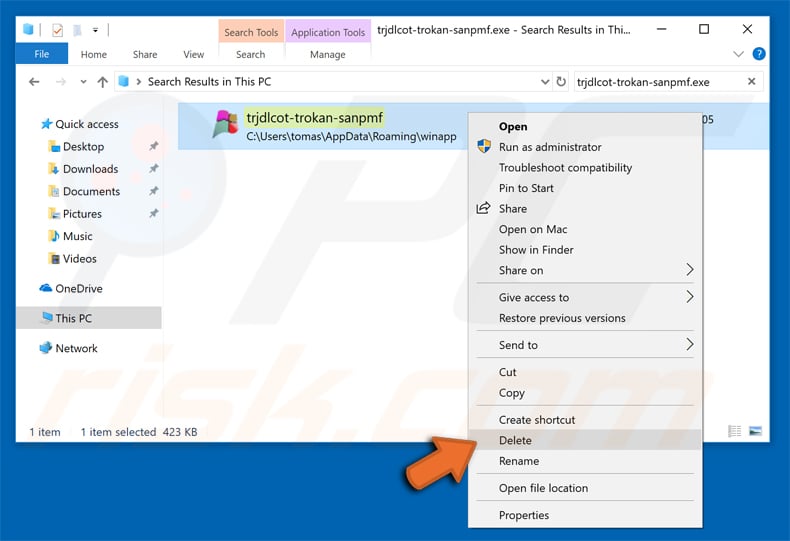

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden