Vertrauen Sie nicht den "Password Was Compromised Through A Legitimate Website" E-Mails

Phishing/BetrugAuch bekannt als: "Password Was Compromised Through A Legitimate Website" Sexerpressung-E-Mail

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Welche Art von E-Mail ist "Password Was Compromised Through A Legitimate Website"?

Nach der Analyse der E-Mail "Password Was Compromised Through A Legitimate Website" haben wir festgestellt, dass es sich um Spam handelt. Diese E-Mail ist ein Sexerpressung-Betrug. Es wird fälschlicherweise behauptet, dass das Gerät des Empfängers mit Malware infiziert sei, die dann verwendet wurde, um Zugriff auf das Mikrofon und die Kamera zu erhalten.

Anders als bei typischen Sexerpressung-Betrügereien wird in dieser E-Mail nicht angegeben, dass sexuell eindeutige Inhalte, die den Empfänger zeigen, aufgenommen wurden. Vielmehr impliziert sie, dass dies der Fall ist, lässt jedoch Raum für Interpretationen, um den Kreis der Opfer zu erweitern.

Es muss betont werden, dass alle diese Behauptungen gefälscht sind - daher stellt diese E-Mail keine Gefahr für die Empfänger dar.

Übersicht über den E-Mail Betrug "Password Was Compromised Through A Legitimate Website"

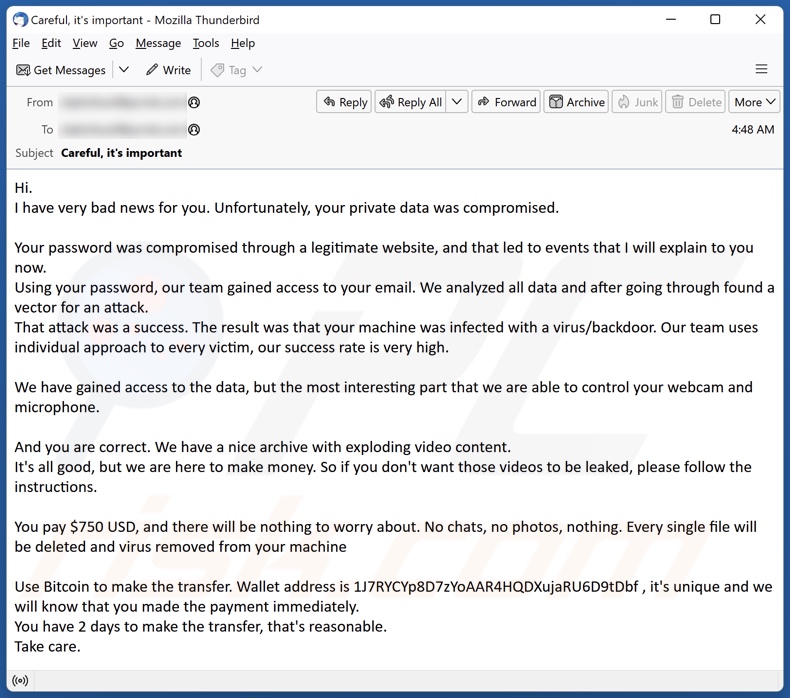

Die E-Mail mit dem Betreff "Vorsicht, es ist wichtig" (kann variieren) informiert den Empfänger darüber, dass sein E-Mail-Konto-Passwort über eine legitime Webseite erlangt wurde. Angeblich konnten der Absender und sein Team über die kompromittierte E-Mail auf alle auf dem Konto gespeicherten Daten zugreifen, diese analysieren und einen Angriffsvektor entwickeln.

Der Plan war erfolgreich und das Gerät des Empfängers wurde angeblich mit einem Virus vom Typ (Hintertür) Backdoor infiziert. Die Malware ermöglichte ihnen den Zugriff auf die auf dem System gespeicherten Inhalte und die Kontrolle über das Mikrofon und die Kamera des Geräts.

In dem Schreiben wird behauptet, dass ein "Archiv" von "explodierenden" Videos zusammengestellt wurde. Es werden keine weiteren Angaben gemacht, so dass sich diese Spam von den üblichen Sexerpressung-Betrügereien unterscheidet. Die Implikation ist jedoch offensichtlich, und die Unbestimmtheit kann dem Zweck dienen, die Zahl der potenziellen Opfer zu erweitern.

In der E-Mail wird dann damit gedroht, dass die Aufnahmen veröffentlicht werden, wenn der Empfänger nicht innerhalb von zwei Tagen 750 USD in Bitcoin-Kryptowährung an die angegebene Wallet-Adresse überweist. Wenn Sie den Forderungen nachkommen, wird sichergestellt, dass alle gestohlenen und aufgezeichneten Daten gelöscht und der Virus entfernt wird.

Wie bereits in der Einleitung erwähnt, sind alle in dieser Spam-E-Mail enthaltenen Informationen falsch. Das bedeutet, dass weder der Rechner des Empfängers infiziert wurde noch irgendwelche Inhalte exfiltriert oder erstellt wurden. Daher muss diese E-Mail einfach ignoriert und als Spam gemeldet werden.

Es ist wichtig zu erwähnen, dass Betrüger absichtlich Kryptowährungen für Lösegeldzahlungen wählen, da ihre Transaktionen praktisch nicht zurückverfolgt werden können, was eine Rückgängigmachung von Überweisungen praktisch unmöglich macht.

| Name | "Password Was Compromised Through A Legitimate Website" Sexerpressung-E-Mail |

| Art der Bedrohung | Phishing, Schwindel, Social Engineering, Betrug |

| Falsche Behauptung | Das Gerät des Empfängers wurde infiziert, und die Angreifer haben Inhalte gestohlen und aufgezeichnet, die ohne Zahlung eines Lösegelds veröffentlicht werden. |

| Höhe des Lösegelds | 750 USD in der Kryptowährung Bitcoin |

| Kryptowallet Adresse der Cyberkriminellen | 1J7RYCYp8D7zYoAAR4HQDXujaRU6D9tDbf (Bitcoin) |

| Symptome | Unbefugte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Pop-up-Werbung, Techniken zur Vergiftung von Suchmaschinen, falsch geschriebene Domains. |

| Schaden | Verlust sensibler privater Informationen, finanzieller Verlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Beispiele für Sexerpressung-Spam-Kampagnen

Wir haben Tausende von Spam-E-Mails überprüft: "YouPorn email scam", "Specialized Hacker Succeeded In Hacking Your Operating System", "I Will Be Direct You Watch Adult Content" und "You Could Be In Trouble With The Law" sind lediglich einige Beispiele für Schreiben, die Sexerpressung-Betrügereien fördert.

Es ist bemerkenswert, dass dies nicht die einzige Art von Betrug ist, die über Spam-Mails verbreitet wird. Betrügerische E-Mails/Nachrichten werden auch verwendet, um Phishing Rückrufe, technische Unterstützung, Rückerstattungen, Lotterien, Erbschaften und verschiedene andere Betrügereien zu fördern. Darüber hinaus wird diese E-Mail zur Verbreitung aktueller Malware (z. B. Trojaner) verwendet, Trojaner, Ransomware, Kryptoschürfer, etc.).

Da Spam-Mails weit verbreitet sind und sehr gut verfasst sein können, empfehlen wir Ihnen, bei eingehenden E-Mails, PN/DN, SMS und anderen Nachrichten wachsam zu sein.

Wie werden Computer durch Spam-Kampagnen infiziert?

Cyberkriminelle verwenden Spam-Kampagnen häufig zur Verbreitung von Malware. Spam-E-Mails/Nachrichten können bösartige Dateien als Anhänge oder Download-Links enthalten. Diese Dateien liegen in verschiedenen Formaten vor, z. B. als Dokumente (PDF, Microsoft Office, Microsoft OneNote usw.), Archive (ZIP, RAR usw.), ausführbare Dateien (.exe, .run usw.), JavaScript usw.

Der Download-/Installationsprozess der Malware wird eingeleitet, wenn eine infektiöse Datei geöffnet wird. Bei einigen Formaten sind jedoch zusätzliche Interaktionen erforderlich, um Infektionsketten auszulösen. Bei Microsoft Office-Dateien müssen Benutzer beispielsweise folgende Makrobefehle aktivieren Makrobefehle (d. h. Bearbeitung/Inhalt), während OneNote-Dokumente auf eingebettete Links oder Dateien klicken müssen.

Wie vermeidet man die Installation von Malware?

Eingehende E-Mails und andere Nachrichten müssen unbedingt mit Sorgfalt behandelt werden. Anhänge oder Links in dubiosen Mails dürfen nicht geöffnet werden, da sie bösartig sein können. Wir empfehlen, Microsoft Office-Versionen nach 2010 zu verwenden, da der Modus "Geschützte Ansicht" die automatische Makroausführung verhindert.

Denken Sie daran, dass Malware nicht ausschließlich über Spam-Mails verbreitet wird. Daher raten wir auch zur Vorsicht beim Surfen, da betrügerische und gefährliche Online-Inhalte in der Regel legitim/harmlos erscheinen.

Außerdem müssen alle Downloads von offiziellen und verifizierten Quellen stammen. Eine weitere Empfehlung ist die Aktivierung und Aktualisierung von Software mit echten Funktionen/Werkzeugen, da illegale Aktivierungswerkzeuge ("Cracking") und Updateprogramme von Drittanbietern Malware enthalten können.

Wir müssen betonen, wie wichtig es ist, ein seriöses Antivirenprogramm zu installieren und auf dem neuesten Stand zu halten. Sicherheitsprogramme müssen verwendet werden, um regelmäßige Systemüberprüfungen durchzuführen und Bedrohungen/Probleme zu entfernen. Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um eingeschleuste Malware automatisch zu entfernen.

Text im Spam-E-Mail-Schreiben "Password Was Compromised Through A Legitimate Website":

Subject: Careful, it's important

Hi.

I have very bad news for you. Unfortunately, your private data was compromised.

Your password was compromised through a legitimate website, and that led to events that I will explain to you now.

Using your password, our team gained access to your email. We analyzed all data and after going through found a vector for an attack.

That attack was a success. The result was that your machine was infected with a virus/backdoor. Our team uses individual approach to every victim, our success rate is very high.

We have gained access to the data, but the most interesting part that we are able to control your webcam and microphone.

And you are correct. We have a nice archive with exploding video content.

It's all good, but we are here to make money. So if you don't want those videos to be leaked, please follow the instructions.

You pay $750 USD, and there will be nothing to worry about. No chats, no photos, nothing. Every single file will be deleted and virus removed from your machine

Use Bitcoin to make the transfer. Wallet address is 1J7RYCYp8D7zYoAAR4HQDXujaRU6D9tDbf , it's unique and we will know that you made the payment immediately.

You have 2 days to make the transfer, that's reasonable.

Take care.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist "Password Was Compromised Through A Legitimate Website" Sexerpressung-E-Mail?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

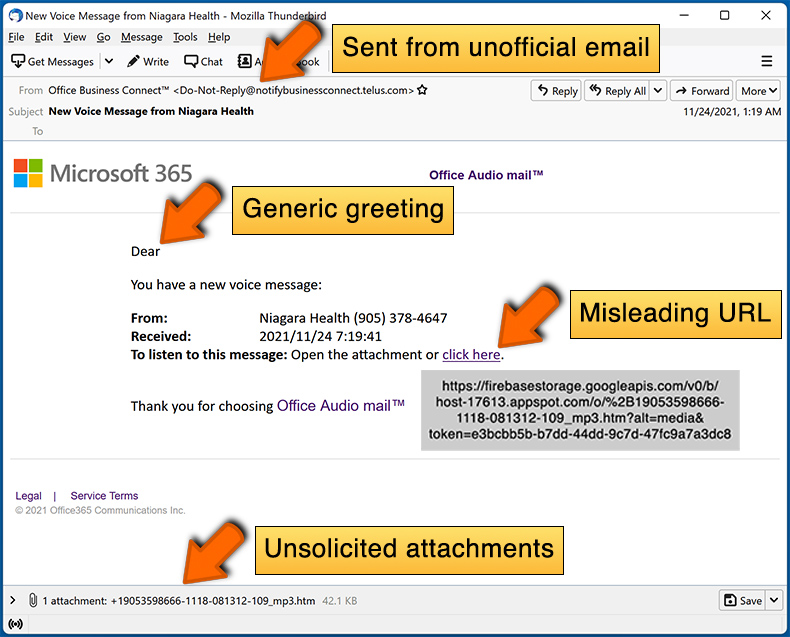

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner Antivirus für Windows.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner Antivirus für Windows.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Spam-E-Mails sind nicht persönlich. Cyberkriminelle verbreiten sie in massiven Kampagnen in der Hoffnung, dass zumindest einige Empfänger auf ihre Betrügereien hereinfallen werden.

Wurde mein Computer tatsächlich gehackt und hat der Absender irgendwelche Informationen?

Nein, alle Behauptungen, die in der E-Mail "Password Was Compromised Through A Legitimate Website" aufgestellt werden, sind falsch. Das bedeutet, dass weder Ihr Gerät infiziert wurde noch sensible Inhalte gestohlen oder aufgezeichnet wurden.

Wie sind Cyberkriminelle an mein E-Mail-Passwort gekommen?

Dafür gibt es mehrere mögliche Gründe. Am wahrscheinlichsten ist es, dass Sie das Opfer eines Phishing-Betrugs. Es kann beispielsweise sein, dass Sie Ihre Anmeldedaten für Ihr Konto auf einer Phishing-Webseite eingegeben haben, z. B. auf einer Webseite, die eine Anmeldeseite für ein E-Mail-Konto imitiert und eine Verifizierung/Bestätigung durch E-Mail-Anmeldedaten verlangt, oder auf einem gefälschten Registrierungsformular mit diesen Daten usw.

Alternativ könnten Cyberkriminelle die Anmeldedaten durch eine Datenpanne auf Ihrer Seite erlangt haben. Am unwahrscheinlichsten ist es, dass diese Informationen durch einen Einbruch bei einem Dienstanbieter gestohlen wurden.

Ich habe Kryptowährung an die in dieser E-Mail angegebene Adresse geschickt. Kann ich mein Geld zurückbekommen?

Nein, Kryptowährungstransfers sind praktisch unumkehrbar, da ihre Transaktionen praktisch nicht zurückverfolgbar sind.

Ich habe meine persönlichen Daten angegeben, als ich von einer Spam-E-Mail hereingelegt wurde, was soll ich tun?

Wenn Sie Ihre Anmeldedaten zur Verfügung gestellt haben, ändern Sie sofort die Kennwörter aller möglicherweise gefährdeten Konten und informieren Sie den offiziellen Support. Wenn Sie andere private Informationen (z. B. Personalausweisdaten, Scans/Fotos von Reisepässen, Kreditkartennummern usw.) nicht offengelegt haben, wenden Sie sich unverzüglich an die zuständigen Behörden.

Ich habe eine Spam-E-Mail gelesen, aber den Anhang nicht geöffnet. Ist mein Computer infiziert?

Nein, das bloße Öffnen/Lesen einer E-Mail löst keine Systeminfektionsprozesse aus. Geräte werden infiziert, wenn bösartige Anhänge oder Links geöffnet/angeklickt werden.

Ich habe eine an eine Spam-E-Mail angehängte Datei heruntergeladen und geöffnet. Ist mein Computer infiziert?

Wenn es sich bei der geöffneten Datei um eine ausführbare Datei (.exe, .run usw.) handelt, wurde Ihr Gerät höchstwahrscheinlich infiziert. Sie hätten es jedoch vermeiden können, Ihr Gerät zu kompromittieren, wenn es sich um ein Dokument (.doc, .xls, .one, .pdf, usw.) gehandelt hätte. Diese Formate benötigen möglicherweise zusätzliche Aktionen, um Infektionsketten in Gang zu setzen (z. B. Aktivierung von Makrobefehle klicken auf eingebettete Dateien/Links usw.).

Entfernt Combo Cleaner Malware-Infektionen, die in E-Mail-Anhängen enthalten sind?

Ja, Combo Cleaner ist in der Lage, fast alle bekannten Malware-Infektionen zu erkennen und zu beseitigen. Es muss betont werden, dass die Durchführung eines vollständigen Systemscans von größter Wichtigkeit ist, da sich ausgeklügelte bösartige Programme in der Regel tief im System verstecken.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden