Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist CryLock?

Entdeckt von Albert Zsigovits, ist CryLock der Name eines bösartigen Programms, welches eine neue Variante von Cryakl Ransomware ist. Diese Malware ist darauf ausgelegt, Daten zu verschlüsseln und für die Entschlüsselung Zahlungen zu verlangen.

Während des Verschlüsselungsprozesses werden alle betroffenen Dateien nach folgendem Muster umbenannt: E-Mail-Adresse des Entwicklers, eindeutige ID des Opfers und eine Erweiterung, die aus drei zufällig ausgewählten Zeichen besteht. Die Erweiterung wird für jede Datei zufällig ausgewählt.

Dateien, die zum Beispiel ursprünglich "1.jpg", "2.jpg" und "3.jpg" genannt wurden, wurden dementsprechend ähnlich wie "1.jpg[grand@horsef***er.org][512064768-1578909375].ycs", "2.jpg[grand@horsef***er.org][512064768-1578909375].wkm" beziehungsweise "3.jpg[grand@horsef***er.org][512064768-1578909375].muc" - aussehen. Nach Abschluss dieses Vorgangs zeigt CryLock Ransomware ein Dialogfenster an, das die Lösegeldnachricht enthält.

Die Nachricht im Dialogfenster besagt, dass alle Daten verschlüsselt wurden, einschließlich Dateien wie Dokumente, Datenbanken, Datensicherungen, usw. Der Nachricht zufolge besteht die einzige Möglichkeit, sie wiederherzustellen, darin, einen einzigartigen Entschlüsselungsschlüssel zu erwerben (der für jedes Opfer individuell generiert wird).

Die Kosten des Schlüssels werden nicht erwähnt, es wird jedoch darauf hingewiesen, dass diese davon abhängen, wie schnell die Benutzer Kontakt mit den Cyberkriminellen hinter der Infektion aufnehmen. Zusätzlich verfügt dieses Fenster über zwei Countdown-Zähler, die die verbleibende Zeit darstellen, bis das Lösegeld steigt und eine Entschlüsselung unmöglich wird.

Die Kommunikation soll per E-Mail initiiert werden, und die Opfer werden angewiesen, zuverlässige E-Mail-Programme (z.B. Gmail, ProtonMail, AOL usw.) zu verwenden. Die E-Mail-Adresse der Kriminellen ist anscheinend nur vorübergehend, und nach 2-4 Wochen wird sie gesperrt.

Die von den Benutzern gesendeten Nachrichten müssen ihre externen IP-Adressen und eindeutigen IDs (die sich in den Nachrichten und in den Dateinamen der kompromittierten Dateien befinden) enthalten. Sie können auch bis zu drei verschlüsselte Dateien als Anhang enthalten, falls die Opfer die Entschlüsselung kostenlos testen möchten.

Die Gesamtgröße dieser Testdateien darf 5 MB (nicht archiviert) nicht überschreiten und sie dürfen keine wertvollen Informationen enthalten (z.B. Datenbanken, Datensicherungen, große Excel-Tabellen, usw.). Die Nachricht warnt die Benutzer, dass der Versuch, die Dateien mit Software von Drittanbietern zu entschlüsseln, zu einem dauerhaften Datenverlust führen kann.

Leider ist in den meisten Fällen von Ransomware-Infektionen die Wiederherstellung von Dateien ohne die Beteiligung der verantwortlichen Personen unmöglich, es sei denn, die betreffende Malware befindet sich noch in der Entwicklung und/oder weist Mängel/Fehler auf. In jedem Fall wird Ihnen dringend davon abgeraten, mit Cyberkriminellen Kontakt aufzunehmen und/oder deren Forderungen zu erfüllen.

Trotz Bezahlung erhalten die Opfer oft keines der versprochenen Entschlüsselungswerkzeuge/Schlüssel. Daher bleiben ihre Dateien unwiederbringlich beschädigt, und sie erleiden auch erhebliche finanzielle Verluste. Um zu verhindern, dass CryLock weiter verschlüsselt wird, muss sie aus dem Betriebssystem entfernt werden.

Durch die Entfernung werden jedoch bereits verschlüsselte Daten nicht wiederhergestellt. Die einzige praktikable Lösung ist die Wiederherstellung von Dateien aus einer Datensicherung, sofern diese vor der Infektion erstellt und an einem anderen Ort gespeichert wurde.

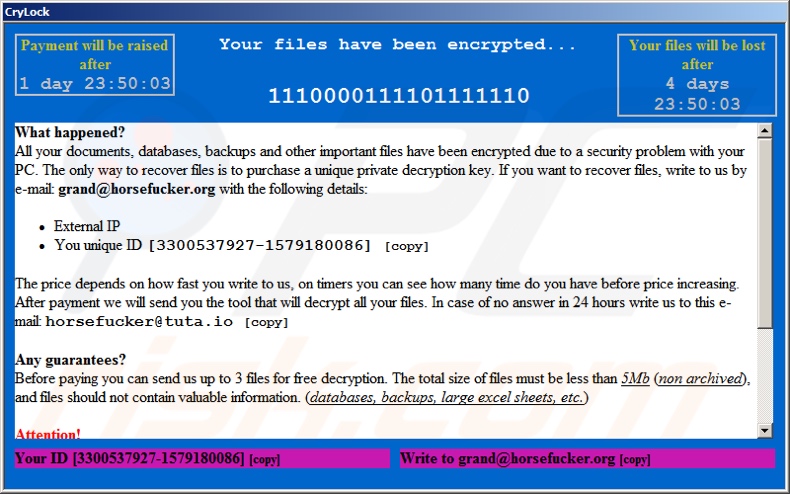

Screenshot einer Nachricht, die Benutzer auffordert, ein Lösegeld zu zahlen, um ihre gefährdeten Daten zu entschlüsseln:

Picocode, Adhubllka und Sivo sind einige Beispiele für andere Ransomware-Infektionen. Bösartige Software dieser Klassifizierung verschlüsselt Daten infizierter Systeme und verlangt die Bezahlung für die entsprechenden Entschlüsselungswerkzeuge.

Es gibt zwei Hauptunterschiede: Der verwendete, kryptographische Algorithmus (symmetrisch oder asymmetrisch) und die Höhe des Lösegelds. Letztere bewegt sich zwischen drei- und vierstelligen Summen (in USD). Cyberkriminelle neigen dazu, digitale Währungen (z.B. Kryptowährungen, vorausbezahlte Gutscheine usw.) zu bevorzugen, da diese Transaktionen schwer/unmöglich zurückzuverfolgen sind.

Um Dateien vor Angriffen durch Datenverschlüsselung zu schützen, wird empfohlen, Datensicherungen auf externen Servern und/oder nicht angeschlossenen Speichergeräten (idealerweise an mehreren Standorten) zu speichern.

Wie hat Ransomware meinen Computer infiziert?

Ransomware und andere Malware wird hauptsächlich durch Spam-Kampagnen, Trojaner, Software-Aktivierungswerkzeuge („cracking“), gefälschte Updateprogramme und nicht vertrauenswürdige Downloadquellen verbreitet. Spam-Kampagnen versenden gewöhnlich betrügerische E-Mails zu tausenden.

Diese Nachrichten werden gewöhnlich als „offiziell“, „wichtig“ oder „dringend“ getarnt. Ihnen sind infizierte Dateien angehänt (oder bestimmte Links, die darauf führen). Diese Anhänge liegen in verschiedenen Formaten vor (z.B. Microsoft Office- und PDF-Dokumente, archivierte und ausführbare Dateien, JavaScript, usw.).

Sobald sie geöffnet werden, beginnt der Infektionsprozess (d.h. sie beginnen mit dem Herunterladen/Installieren von Malware). Trojaner sind bösartige Programme, die Ketteninfektionen verursachen können. Anstatt lizenzierte Produkte zu aktivieren, können „Cracking“-Werkzeuge bösartige Software herunterladen/installieren.

Gefälschte Updateprogramme verursachen Infektionen, indem sie Fehler veralteter Programme missbrauchen und/oder einfach Malware anstelle der Updates installieren. Nicht vertrauenswürdige Downloadkanäle, wie inoffizielle und kostenlose File-Hosting-Webseiten, P2P-Sharing-Netzwerke (BitTorrent, Gnutella, eMule usw.) und andere Downloadprogramme von Drittanbietern präsentieren schädliche Software als normalen Inhalt oder gebündelt mit diesem.

| Name | CryLock Virus |

| Art der Bedrohung | Ransomware, Kryptovirus, Dateiensperre |

| Verschlüsselte Dateierweiterung | [cyber_criminals'_email_address][victim's_ID].[3_random_letters] |

| Lösegeldfordernde Nachricht | Text, der im Dialogfenster angezeigt wird: |

| Cyberkriminellen-Kontakt | grand@horsef***er.org and horsef***er@tuta.io, tomascry@protonmail.com, markcry@pm.me, bigbosscry@pm.me |

| Erkennungsnamen | Avast (Win32:Trojan-gen), BitDefender (Gen:Heur.Ransom.REntS.Gen.1), ESET-NOD32 (eine Variante von Win32/Filecoder.EQ), Kaspersky (HEUR:Trojan.Win32.Generic), vollständige Liste von Erkennungen (VirusTotal) |

| Symptome | Dateien, die auf Ihrem Computer gespeichert sind, können nicht geöffnet werden; zuvor funktionsfähige Dateien haben jetzt eine andere Erweiterung (z. B. my.docx.locked). Eine Lösegeldforderung wird auf Ihrem Desktop angezeigt. Cyberkriminelle fordern ein Lösegeld (gewöhnlich in Bitcoins), um Ihre Dateien freizuschalten. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge (Makros), Torrent-Webseiten, bösartige Werbung. |

| Schaden | Alle Dateien sind verschlüsselt und können nicht ohne Lösegeldzahlung geöffnet werden. Zusätzliche Passwortstehlende Trojaner und Malware-Infektionen können zusammen mit einer Ransomware-Infektion installiert werden. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Wie schützen Sie sich vor Ransomware-Infektionen?

Öffnen Sie keine verdächtigen und/oder unwichtigen E-Mails. Anhänge (oder Links) in verdächtigen E-Mails dürfen wegen der Bedrohung durch mögliche Malware-Infektion niemals geöffnet werden. Alle Downloads sollten von offiziellen und verifizierten Quellen durchgeführt werden.

Die Programmaktivierung und -aktualisierung sollte mit Funktionen/Werkzeugen durchgeführt werden, die von legitimen Entwicklern zur Verfügung gestellt werden, da illegale Aktivierungs- („Cracking“-)Werkzeuge und Updateprogramme von Dritten ein hohes Risiko darstellen. Daher sollten Sie ein renommiertes Antivirus-/Anti-Spyware-Programm installiert und am Laufen haben.

Diese Software sollte für regelmäßige System-Scans und die Entfernung erkannter Bedrohungen verwendet werden. Wenn Ihr Computer bereits mit CryLock infiziert ist, empfehlen wir, einen Scan mit durchzuführen, um diese Ransomware automatisch zu entfernen.

Text, der in der in CryLock Ransomware Lösegeldnachricht dargestellt wird:

Price is raised! Your files have been encrypted... Price is raised!Your files will be lost after

What happened?

All your documents, databases, backups and other important files have been encrypted due to a security problem with your PC. The only way to recover files is to purchase a unique private decryption key. If you want to recover files, write to us by e-mail: grand@horsef***er.org with the following details:

External IP

You unique ID [512064768-1578909375] [copy]

The price depends on how fast you write to us, on timers you can see how many time do you have before price increasing. After payment we will send you the tool that will decrypt all your files. In case of no answer in 24 hours write us to this e-mail: horsef***er@tuta.io [copy]Any guarantees?

Before paying you can send us up to 3 files for free decryption. The total size of files must be less than 5Mb (non archived), and files should not contain valuable information. (databases, backups, large excel sheets, etc.)Attention!

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Use trusted email clients (gmail.com, protonmail.com, aol.com, etc.) for communication; sometimes your letters do not reach us from corporate letters.

Communication with us lasts 2-4 weeks, then we block mail for communication

Your ID [512064768-1578909375] [copy] Write to grand@horsef***er.org [copy]

Das Aussehen des Dialogfensters von CryLock Ransomware (GIF):

Screenshot der Dateien, die von CryLock verschlüsselt wurden ("[cyber_criminals'_email_address][victim's_ID].[3_random_letters]" Erweiterung):

![Files encrypted by CryLock ransomware ([cyber_criminals_email_address][victim_ID].[3_random_letters] extension)](/images/stories/screenshots202001/crylock-ransomware-encrypted-files.jpg)

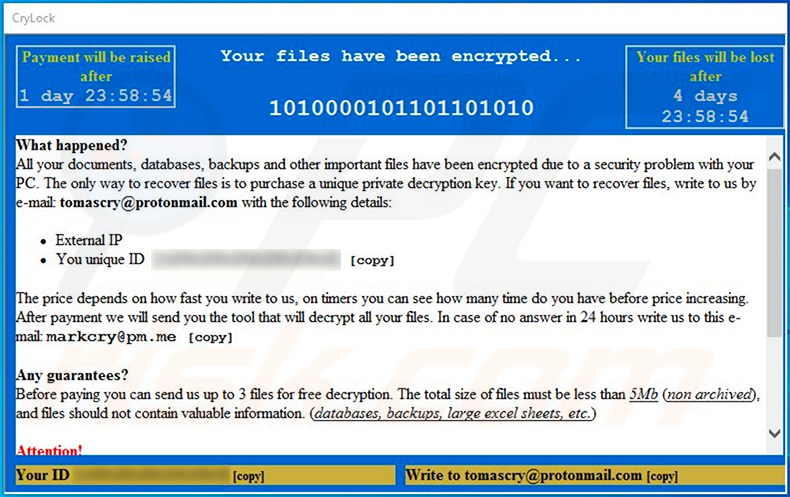

Eine weitere Variante des CryLock Ransomware Dialogfensters:

Text presented within this pop-up:

Payment will be raised after 1 day 23:34:57

Your files have been encrypted...0001100010111011000

Your files will be lost after 4 days 23:34:57

What happened?

All your documents, databases, backups and other important files have been encrypted due to a security problem with your PC. The only way to recover files is to purchase a unique private decryption key. If you want to recover files, write to us by e-mail: tomascry@protonmail.com with the following details:

External IP

You unique ID [-] [copy]

The price depends on how fast you write to us, on timers you can see how many time do you have before price increasing. After payment we will send you the tool that will decrypt all your files. In case of no answer in 24 hours write us to this e-mail: markcry@pm.me [copy]Any guarantees?

Before paying you can send us up to 3 files for free decryption. The total size of files must be less than 5Mb (non archived), and files should not contain valuable information. (databases, backups, large excel sheets, etc.)Attention!

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Use trusted email clients (gmail.com, protonmail.com, aol.com, etc.) for communication; sometimes your letters do not reach us from corporate letters.

Communication with us lasts 2-4 weeks, then we block mail for communication

Your ID [-] [copy] Write to tomascry@protonmail.com [copy]

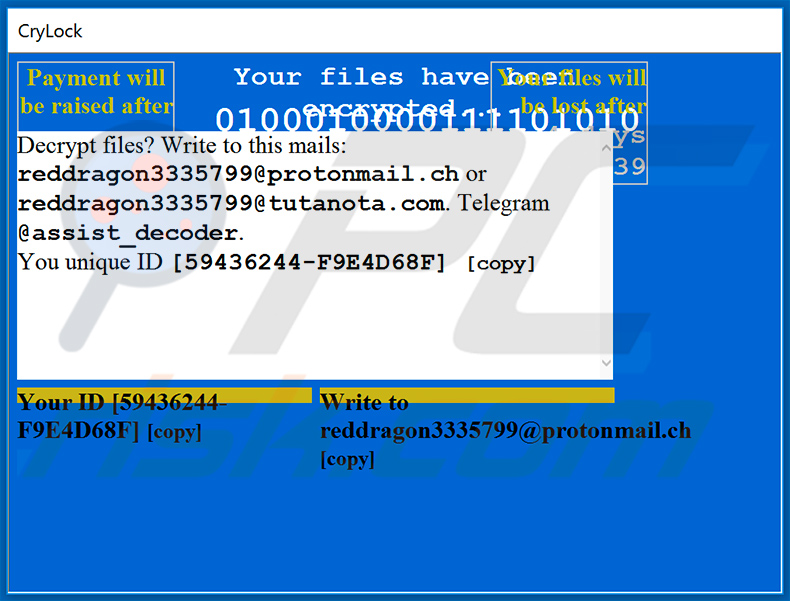

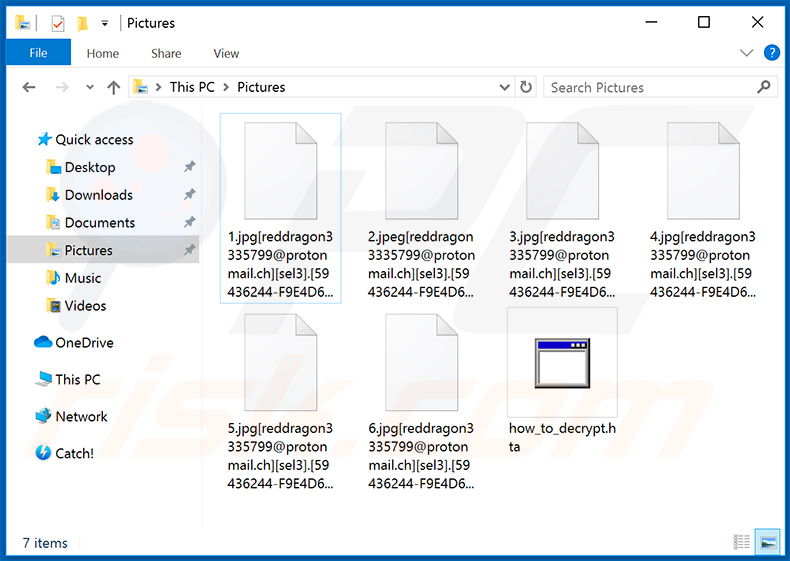

Update 6. April 2020 - Kriminelle haben kürzlich noch eine Variante von CryLock Ransomware freigegeben, die eine andere Dateierweiterung anhängt ("[reddragon3335799@protonmail.ch][sel3].[victim's_ID]") und eine geringfügig andere Lösegeldnachricht liefert.

Screenshot des Dialogfensters ("how_to_decrypt.hta"):

Darin angezeigter Text:

Payment will be raised after

1 day 23:39:15

Your files have been encrypted...

0111100111101011001

Your files will be lost after

4 days 23:39:15

Decrypt files? Write to this mails: reddragon3335799@protonmail.ch or reddragon3335799@tutanota.com. Telegram @assist_decoder.

You unique ID [59436244-F9E4D68F] [copy]

Your ID [59436244-F9E4D68F] [copy]

Write to reddragon3335799@protonmail.ch [copy]

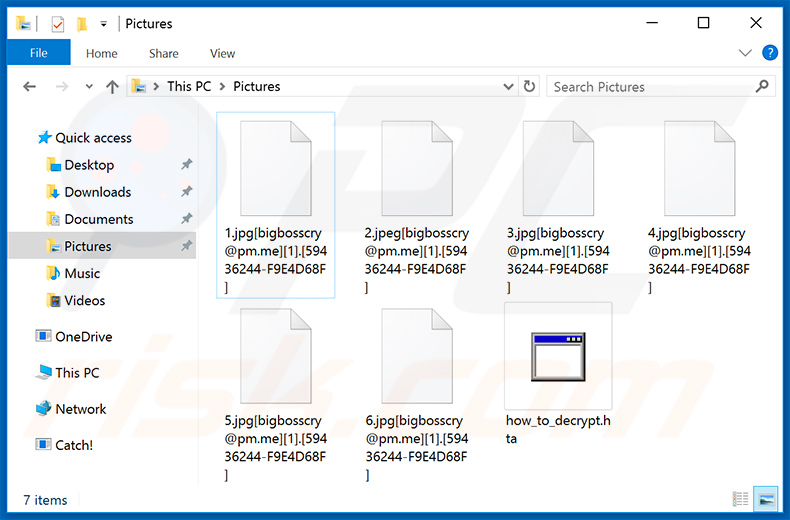

Screenshot der Dateien, die von dieser CryLock Variante verschlüsselt wurden:

Update 8. April 2020 - Verbrecher haben noch eine Variante der neuesten CryLock Ransomware freigegeben. Anstatt die "[reddragon3335799@protonmail.ch][sel3].[victim's_ID]" Erweiterung anzuhängen, hängt sie jetzt "[reddragon3335799@protonmail.ch][sel4].[victim's_ID]" an (beachten Sie "sel4" statt "sel3"). Alles andere ist völlig gleich.

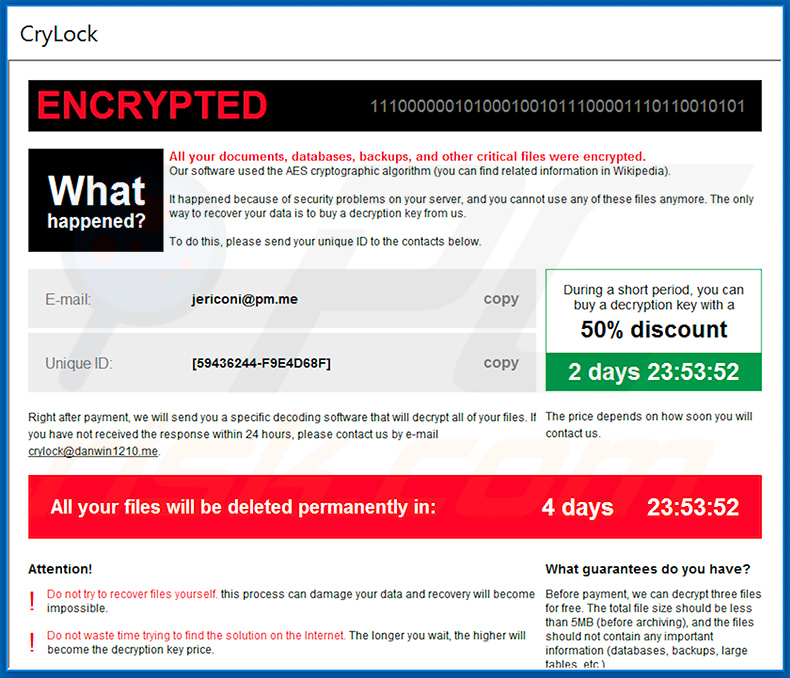

Update 27. April 2020 - Verbrecher haben kürzlich noch eine Aktualisierung von CryLock Ransomware freigegeben. Sie haben "how_to_decrypt.hta" entfernt. Die Datei liefert jetzt eine völlig andere Lösegeldmitteilung und die angehängte Dateierweiterung ("[jericoni@pm.me].[victim's_ID]") ist auch völlig anders.

Screenshot des aktualisierten CryLock Ransomware Dialogfensters ("how_to_decrypt.hta"):

Darin angezeigter Text:

ENCRYPTED

What happened?

All your documents, databases, backups, and other critical files were encrypted.

Our software used the AES cryptographic algorithm (you can find related information in Wikipedia).

It happened because of security problems on your server, and you cannot use any of these files anymore. The only way to recover your data is to buy a decryption key from us.

To do this, please send your unique ID to the contacts below.

E-mail:jericoni@pm.me copy Unique ID:[-]copy

Right after payment, we will send you a specific decoding software that will decrypt all of your files. If you have not received the response within 24 hours, please contact us by e-mail crylock@danwin1210.me.During a short period, you can buy a decryption key with a

50% discount

2 days 23:54:14

The price depends on how soon you will contact us.All your files will be deleted permanently in:4 days 23:54:14 Attention!

! Do not try to recover files yourself. this process can damage your data and recovery will become impossible.

! Do not waste time trying to find the solution on the Internet. The longer you wait, the higher will become the decryption key price.

! Do not contact any intermediaries. They will buy the key from us and sell it to you at a higher price.

What guarantees do you have?

Before payment, we can decrypt three files for free. The total file size should be less than 5MB (before archiving), and the files should not contain any important information (databases, backups, large tables, etc.)

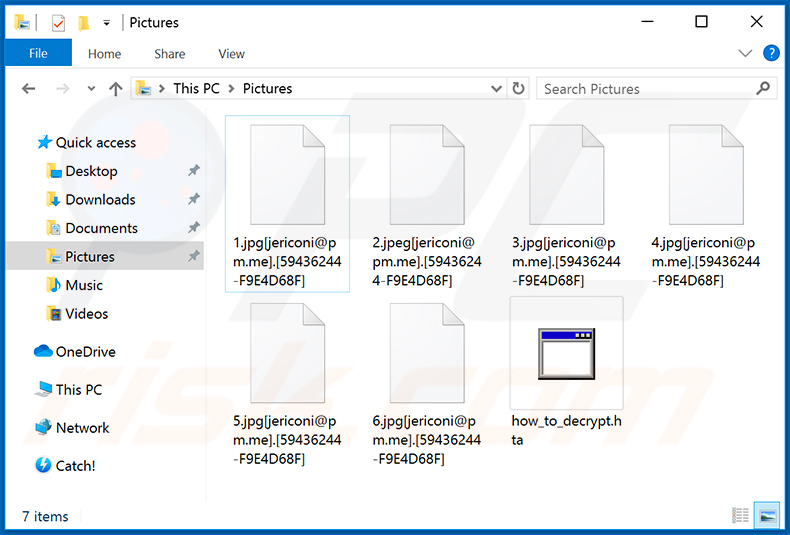

Screenshot der Dateien, die von dieser CryLock Ransomware Variante verschlüsselt wurden ("[jericoni@pm.me].[victim's_ID]" Erweiterung):

Update 17. Juli 2020 - Verbrecher haben kürzlich eine aktualisierte Variante von CryLock Ransomware freigegeben, die eine andere Dateierweiterung anhängt - "[bigbosscry@pm.me][1].[-]". Das Dialogfenster unterscheidet sich kaum vom letzten.

Screenshot des Dialogfensters ("how_to_decrypt.hta"):

Darin angezeigter Text:

ENCRYPTED0010000110000011111101110001111001000100

What

happened?

All your documents, databases, backups, and other critical files were encrypted.

Our software used the AES cryptographic algorithm (you can find related information in Wikipedia).

It happened because of security problems on your server, and you cannot use any of these files anymore. The only way to recover your data is to buy a decryption key from us.

To do this, please send your unique ID to the contacts below.

E-mail:bigbosscry@pm.me copy Unique ID:[-] copy

Right after payment, we will send you a specific decoding software that will decrypt all of your files. If you have not received the response within 24 hours, please contact us by e-mail crylock@usa.com.During a short period, you can buy a decryption key with a

50% discount

4 days 23:25:02

The price depends on how soon you will contact us.All your files will be deleted permanently in:6 days 23:25:02Attention!

! Do not try to recover files yourself. this process can damage your data and recovery will become impossible.

! Do not waste time trying to find the solution on the Internet. The longer you wait, the higher will become the decryption key price.

! Do not contact any intermediaries. They will buy the key from us and sell it to you at a higher price.

What guarantees do you have?

Before payment, we can decrypt three files for free. The total file size should be less than 5MB (before archiving), and the files should not contain any important information (databases, backups, large tables, etc.)

Screenshot der Dateien, die von dieser Variante der CryLock Ransomware verschlüsselt wurden ("[bigbosscry@pm.me][1].[-]" Erweiterung):

Beispiele von Dateien, die von anderen Varianten der CryLock Ransomware verschlüsselt wurden:

Beispiel 1 ("[omegawatch@protonmail.com[ferauto].[victim's_ID]" Erweiterung):

![CryLock ransomware encrypted files ([omegawatch@protonmail.com[ferauto].[victim_ID] extension)](/images/stories/screenshots202008/crylock-update-2020-08-13-encrypted-files.jpg)

Beispiel 2 ("[darkmask@mailfence.com[fervis].[victim's_ID]" Erweiterung):

![CryLock ransomware encrypted files ([darkmask@mailfence.com[fervis].[victim_ID] extension)](/images/stories/screenshots202008/crylock-update-2020-08-13-encrypted-files2.jpg)

CryLock Ransomware-Entfernung:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Das Video zeigt, welche Schritte im Falle einer Ransomware-Infektion unternommen werden sollten:

Schnellmenü:

- Was ist CryLock Virus?

- SCHRITT 1. Ransomware den Behörden melden.

- SCHRITT 2. Isolation des infizierten Geräts.

- SCHRITT 3. Die Ransomware-Infektion erkennen.

- SCHRITT 4. Nach Entschlüsselungswerkzeugen für Ransomware suchen.

- SCHRITT 5. Dateien mit Datenwiederherstellungswerkzeugen wiederherstellen.

- SCHRITT 6. Datensicherungen erzeugen.

Wenn Sie Opfer eines Ransomware-Angriffs sind, empfehlen wir, dass Sie diesen Vorfall den Behörden melden. Indem Sie den Strafverfolgungsbehörden diese Informationen zur Verfügung stellen, helfen Sie Cyberkriminalität zu verfolgen und möglicherweise bei der Anklage gegen die Angreifer zu helfen. Hier ist eine Liste von Behörden, an die Sie einen Ransomware-Angriff melden sollten. Für die vollständige Liste örtlicher Cybersicherheitszentren und Informationen darüber, wie Sie einen Ransomware-Angriffe melden sollten, lesen Sie diesen Artikel.

Liste örtlicher Behörden, an die Ransomware-Angriffe gemeldet werden sollten (wählen Sie eine abhängig von Ihrer Heimatadresse):

USA - Internet Crime Complaint Centre IC3

Vereinigtes Königreich - Action Fraud

Spanien - Policía Nacional

Frankreich - Ministère de l'Intérieur

Deutschland - Polizei

Italien - Polizia di Stato

Die Niederlande - Politie

Polen - Policja

Portugal - Polícia Judiciária

Isolation des infizierten Geräts:

Einige Ransomware-artige Infektionen werden entwickelt, um Dateien innerhalb externer Speichergeräte zu verschlüsseln und sich sogar im gesamten lokalen Netzwerk zu verbreiten. Aus diesem Grund ist es sehr wichtig das infizierte Gerät (Computer) so bald wie möglich zu isolieren.

Schritt 1: Trennen Sie das Gerät vom Internet.

Der einfachste Weg einen Computer vom Internet zu trennen ist, das Ethernet-Kabel von der Hauptplatine zu trennen. Einige Geräte sind jedoch über ein drahtloses Netzwerk verbunden und für einige Benutzer (speziell diejenigen, die nicht besonders technisch versiert sind), kann das Trennen von Kabeln Probleme bereiten. Daher können Sie das System auch manuell über die Systemsteuerung trennen:

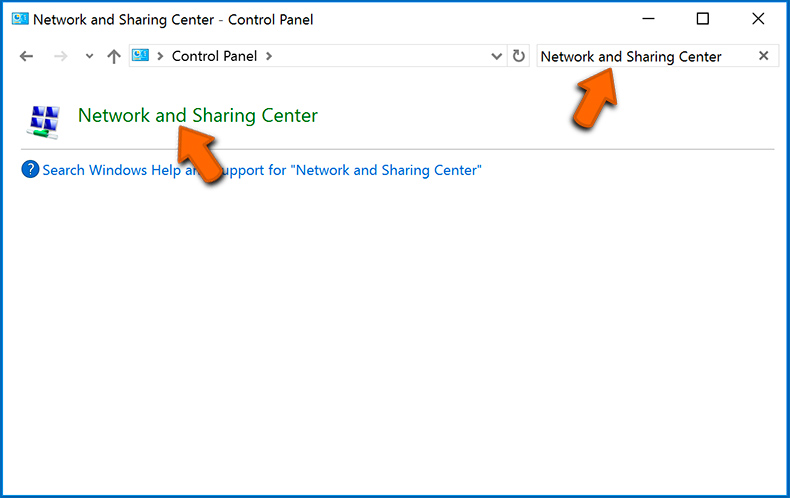

Navigieren Sie zu „Systemsteuerung", klicken Sie auf die Suchleiste in der oberen rechten Ecke des Bildschirms, geben Sie „Netzwerk- und Freigabecenter" ein und wählen Sie Suchergebnis:

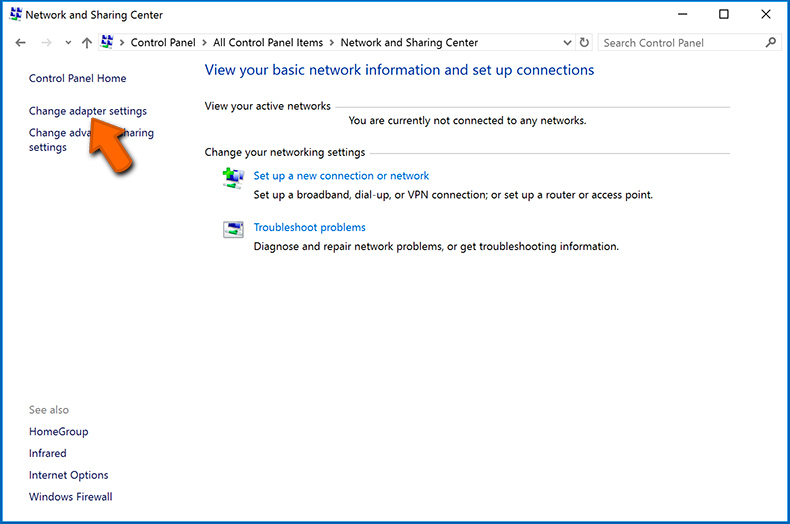

Klicken Sie auf die Option „Adaptereinstellungen ändern“ in der oberen linken Ecke des Fensters:

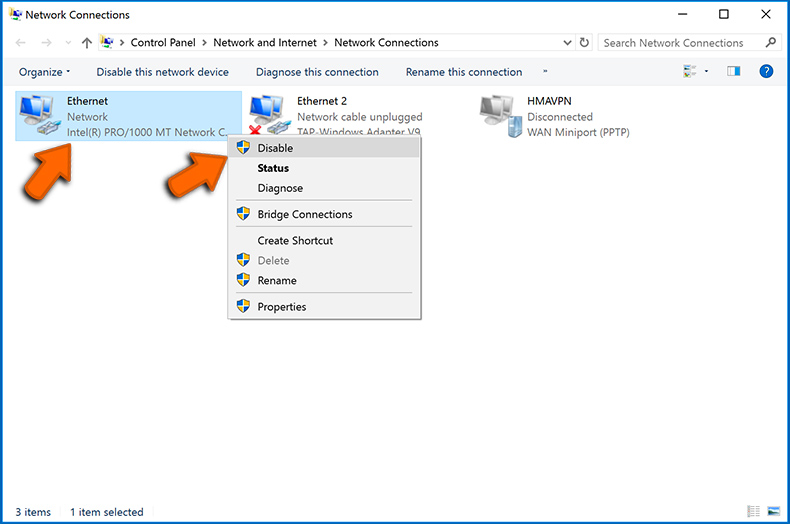

Klicken Sie mit der rechten Maustaste auf jeden Verbindungspunkt und wählen Sie „Deaktivieren“ aus. Nach der Deaktivierung, wird das System nicht mehr mit dem Internet verbunden sein. Um die Verbindungspunkt wieder zu aktivieren, klicken Sie einfach erneut mit der rechten Maustaste darauf und wählen Sie „Aktivieren“.

Wie oben erwähnt, könnte Ransomware Daten verschlüsseln und alle Speichergeräte infiltrieren, die mit dem Computer verbunden sind. Aus diesem Grund sollten alle externen Speichergeräte (USB-Sticks, tragbare Festplatten, etc.) sofort getrennt werden. Wir raten Ihnen jedoch dringend, jedes Gerät vor dem Trennen auszuwerfen, um Datenkorruption zu vermeiden:

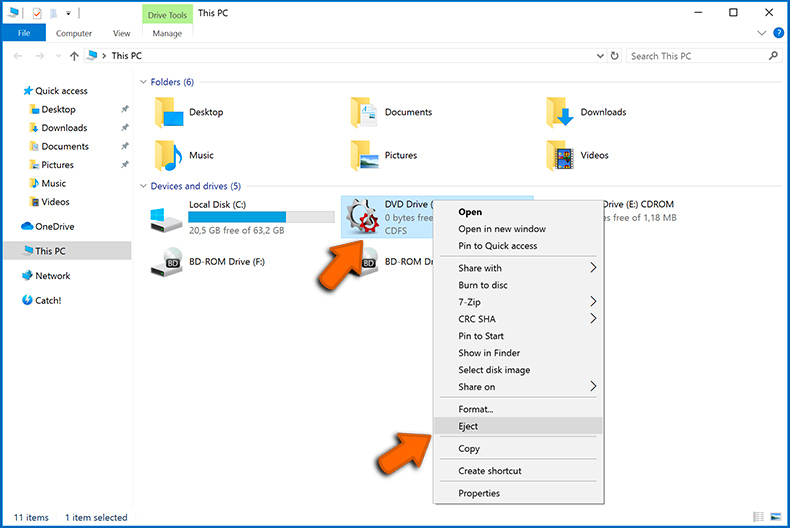

Navigieren Sie zu „Mein Computer“, klicken Sie mit der rechten Maustaste auf jedes verbundene Gerät und wählen Sie „Auswerfen“ aus:

Schritt 3: Melden Sie sich von allen Cloud-Speicherkonten ab.

Einige Ransomware-Arten könnten Software entführen, die mit Daten innerhalb ‚“der Cloud“ zu tun hat. Daher könnten die Daten korrupt/verschlüsselt sein. Aus diesem Grund sollten Sie sich bei allen Cloud-Speicherkonten, innerhalb von Browsern und verwandter Software, abmelden. Sie sollten auch erwägen die Cloud-Management-Software vorübergehend zu deinstallieren, bis die Infektion vollständig entfernt ist.

Erkennung der Ransomware-Infektion:

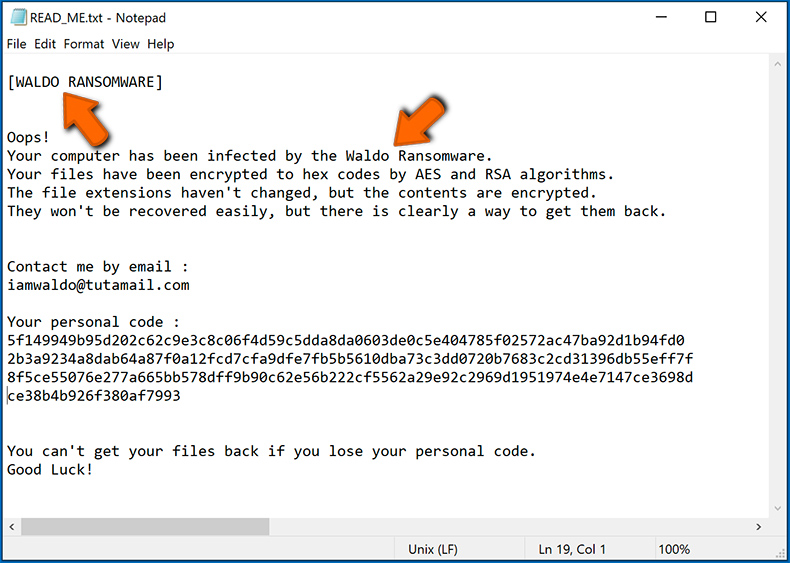

Um ordnungsgemäß mit einer Infektion umzugehen, muss man sie zuerst erkennen. Einige Ransomware-Infektion verwenden Lösegeldfordernde Nachrichten als Einleitung (sie die WALDO Ransomware Textdatei unten).

Dies ist jedoch selten. In dem meisten Fällen liefern Ransomware-Infektion direktere Nachrichten, die einfach besagen, dass Daten verschlüsselt sind und dass die Opfer irgendein Lösegeld zahlen müssen. Bedenken Sie, dass Ransomware-artige Infektionen typischerweise Nachrichten mit verschiedenen Dateinamen erzeugen (zum Beispiel „_readme.txt“, „READ-ME.txt“, „DECRYPTION_INSTRUCTIONS.txt“, „DECRYPT_FILES.html“, etc.). Daher scheint die Nutzung der Lösegeldnachricht ein guter Weg zu sein, die Infektion zu erkennen. Das Problem ist, dass die meisten dieser Namen allgemein sind und einige Infektionen die gleichen Namen verwenden, obwohl die gelieferten Nachrichten verschieden sind und die Infektionen selbst sind nicht verwandt. Daher kann die Verwendung des Dateinamens der Nachricht ineffektiv sein und sogar zum dauerhaften Datenverlust führen (zum Beispiel indem man versucht Daten mit Werkzeugen für unterschiedliche Ransomware-Infektionen zu entschlüsseln. Benutzer beschädigen wahrscheinlich Dateien dauerhaft und die Entschlüsselung wird nicht mehr möglich sein, sogar mit dem richtigen Werkzeug).

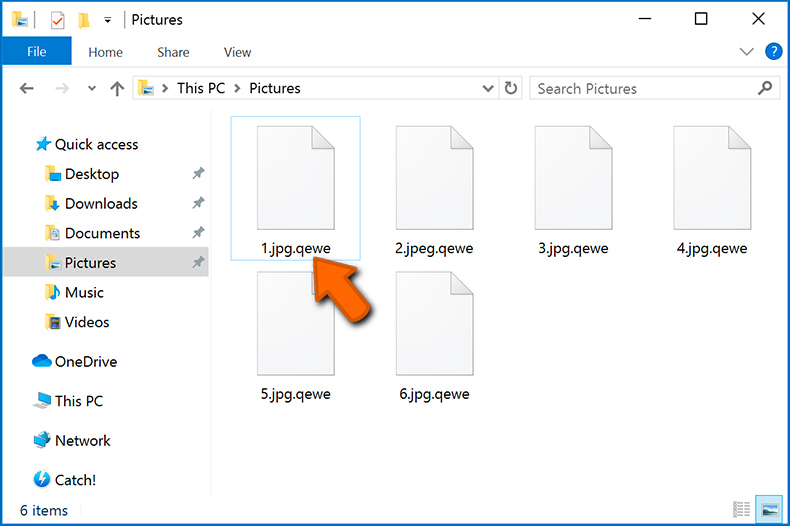

Ein weiterer Weg eine Ransomware-Infektion zu erkennen ist die Prüfung der Dateierweiterung, die jeder verschlüsselten Datei anhängt. Ransomware-Infektionen werden oft nach der Erweiterung benannt, die sie anhängen (siehe von Qewe Ransomware verschlüsselte Dateien unten).

Diese Methode ist jedoch nur effektiv, wenn die angehängte Erweiterung einzigartig ist - viele Ransomware-Infektion hängen eine allgemeine Erweiterung an (zum Beispiel „.encrypted“, „.enc“, „.crypted“, „.locked“, etc.). In diesen Fällen wird die Erkennung von Ransomware durch ihre angehängte Erweiterung unmöglich.

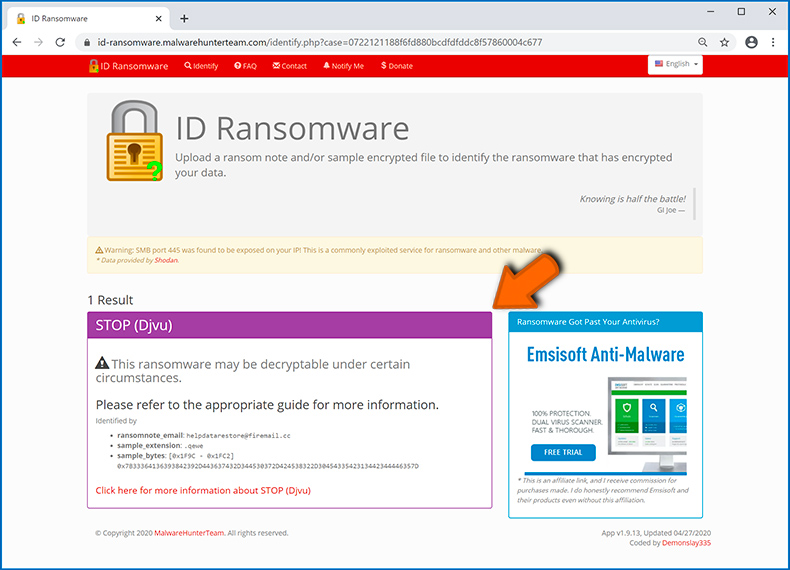

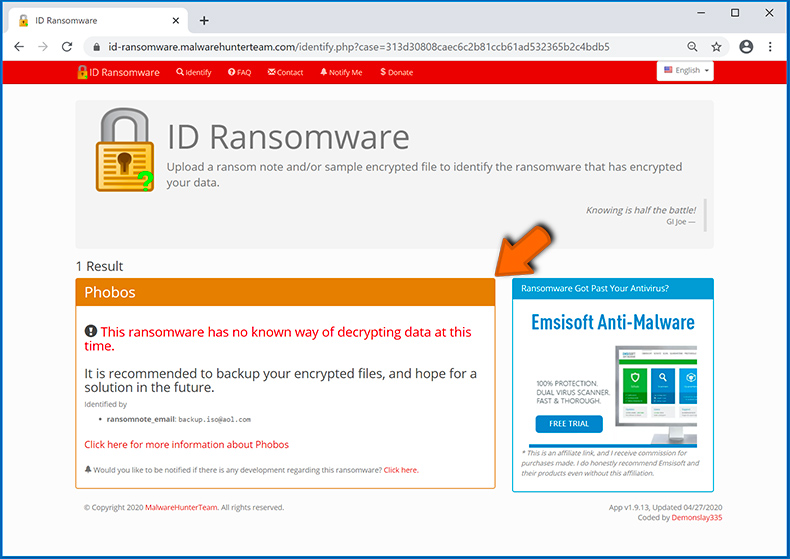

Einer der leichtesten und schnellsten Wege, um eine Ransomware-Infektion zu erkennen, ist die Benutzung der ID Ransomware Webseite. Dieser Dienst unterstützt die meisten bestehenden Ransomware-Infektionen. Die Opfer laden einfach eine Lösegeldnachricht hoch und/oder eine verschlüsselte Datei (wir raten Ihnen, wenn möglich, beides hochzuladen).

Die Ransomware wird innerhalb von Sekunden erkannt und Ihnen werden verschiedene Details geboten, wie der Name der Malware-Familie, zu der die Infektion gehört, ob sie entschlüsselbar ist und so weiter.

Beispiel 1 (Qewe [Stop/Djvu] Ransomware):

Beispiel 2 (.iso [Phobos] Ransomware):

Wenn Ihre Daten durch eine Ransomware verschlüsselt sind, die nicht von ID Ransomware unterstützt wird, können Sie im Internet suchen, indem Sie bestimmte Schlüsselwörter benutzen (zum Beispiel Titel der Lösegeldnachricht, Dateierweiterung, bereitgestellte Kontakt-E-Mails, Kryptowallet Adressen, etc.)

Nach Ransomware-Entschlüsselungswerkzeugen suchen:

Verschlüsselungsalgorithmen, die von den meisten Ransomware-artigen Infektionen benutzt werden, sind sehr ausgefeilt und, falls die Verschlüsselung ordnungsgemäß ausgeführt wird, kann nur der Entwickler die Daten wiederherstellen. Der Grund dafür ist, dass die Verschlüsselung eine speziellen Schlüssel erfordert, der während der Verschlüsselung erzeugt wird. Daten ohne den Schlüssel wiederherzustellen ist unmöglich. In den meisten Fällen speichern Cyberkriminelle Schlüssel auf einem externen Server, anstatt die infizierte Maschine als Host zu benutzen. Dharma (CrySis), Phobos und andere Familien hochentwickelter Ransomware-Infektionen sind praktisch fehlerlos, weshalb Daten, ohne Mitwirken der Entwickler wiederherzustellen, einfach unmöglich ist. Trotzdem gibt es Dutzende von Ransomware-artigen Infektionen, die schlecht entwickelt sind und mehrere Fehler enthalten (zum Beispiel die Benutzung identischer Verschlüsselungs-/Entschlüsselungschlüssel für jedes Opfer, örtlich gespeicherte Schlüssel, etc.). Daher prüfen Sie immer auf verfügbare Entschlüsselungswerkzeuge für jede Ransomware, die Ihren Computer infiltriert.

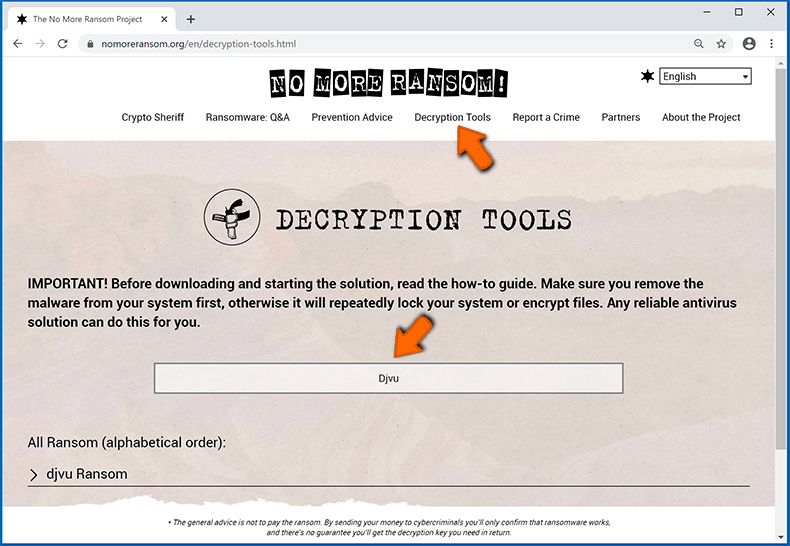

Das richtige Entschlüsselungswerkzeug im Internet zu finden, kann sehr frustrierend sein. Aus diesen Grund empfehlen wir die Benutzung von No More Ransom Project wo die Identifizierung der Ransomware-Infektion nützlich ist. Die Webseite "No More Ransom Project" enthält eine Abschnitt "Entschlüsselungswerkzeuge" mit einer Suchleiste. Geben Sie den Namen der erkannten Ransomware ein und alle verfügbaren Entschlüsselungswerkzeuge (wenn es sie gibt) werden aufgeführt.

Dateien mit Datenwiederherstellungswerkzeugen wiederherstellen:

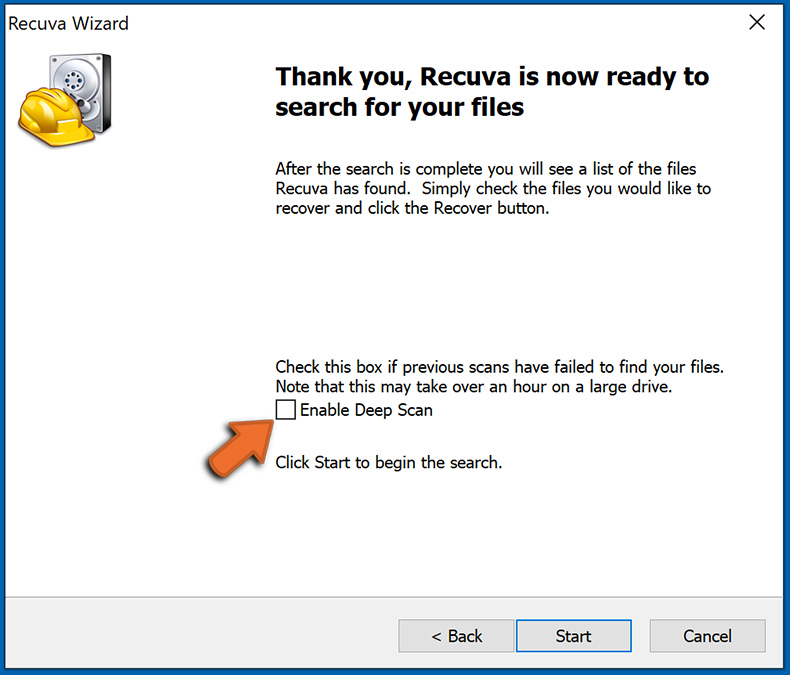

Abhängig von der Situation (Qualität der Ransomware-Infektion, Art des verwendeten Verschlüsselungsalgorithmus, etc.), könnte die Wiederherstellung der Daten mit bestimmten Drittparteien-Werkzeugen möglich sein. Daher raten wir Ihnen das von CCleaner entwickelte Werkzeug Recuva zu verwenden. Dieses Werkzeug unterstützt über tausend Datentypen (Grafiken, Video, Audio, Dokumente, etc.) und ist sehr intuitiv (geringes Wissen reicht, um Daten wiederherzustellen). Zusätzlich ist die Wiederherstellungsfunktion völlig kostenlos.

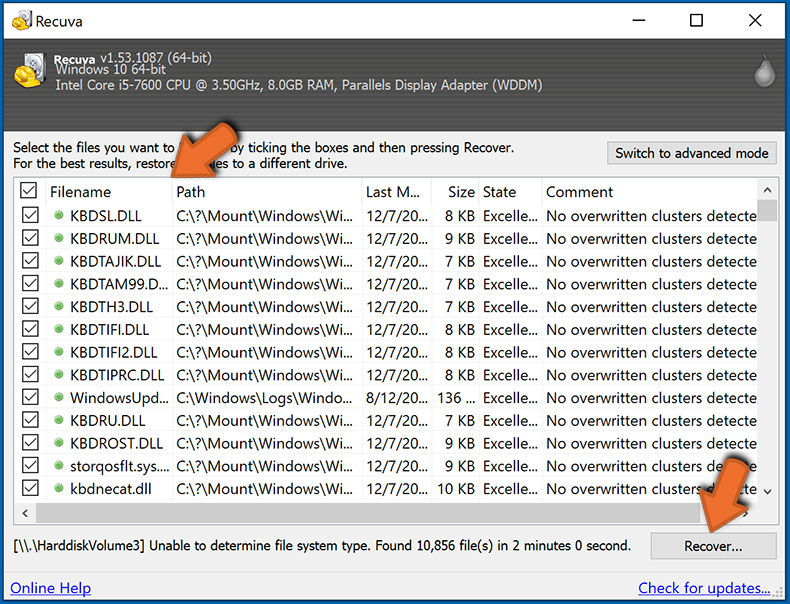

Schritt 1: Führen Sie eine Scan durch.

Führen Sie die Recuva Anwendung aus und befolgen Sie den Assistenten. Sie werden mit mehreren Fenstern aufgefordert, die Ihnen ermöglichen zu wählen, nach welchen Dateitypen Sie suchen, welche Orte gescannt werden sollten, etc. Sie müssen nur die Optionen wählen, die Sie suchen und mit dem Scan beginnen. Wir raten Ihnen den "Vollständigen Scan" zu aktivieren, bevor Sie starten, da sonst die Möglichkeiten der Anwendung zum Scannen eingeschränkt werden.

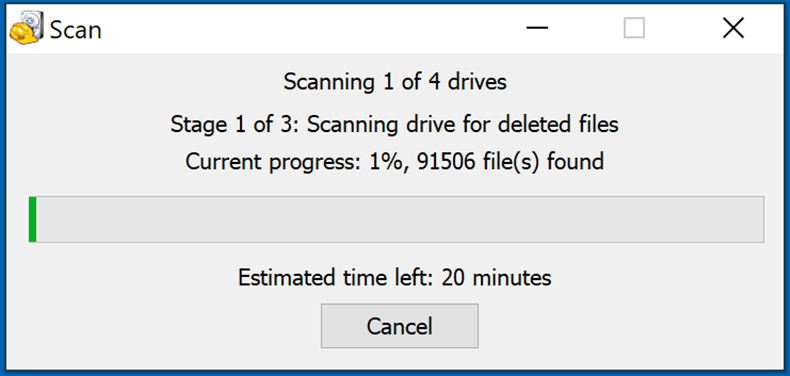

Warten Sie, bis Recuva den Scan abgeschlossen hat. Die Dauer des Scans hängt vom Volumen der Dateien ab (sowohl in Quantität als auch Größe), die Sie scannen (zum Beispiel der Scan mehrerer hundert Gigabyte könnte über eine Stunde dauern). Seien Sie daher während des Scanprozesses geduldig. Wir raten auch davon ab, bestehende Dateien zu modifizieren oder zu löschen da dies den Scan stören kann. Wenn Sie zusätzliche Daten hinzufügen, (zum Beispiel Dateien/Inhalte herunterladen) während Sie scannen, wird dies den Prozess verlängern:

Schritt 2: Daten wiederherstellen.

Nachdem der Prozess abgeschlossen ist, wählen Sie die Ordner/Dateien, die Sie wiederherstellen möchten und klicken Sie einfach auf "Wiederherstellen". Beachten Sie, dass auf Ihr Speicherlaufwerk einigen freien Platz braucht, um Daten wiederherzustellen:

Datensicherungen erzeugen:

Ordnungsgemäßes Dateimanagement und das Erstellen von Datensicherungen sind unerlässlich für die Datensicherheit. Daher sollten Sie immer sehr vorsichtig sein und vorausdenken.

Partitionsverwaltung: Wir empfehlen, dass Sie Ihre Daten in mehrfachen Partitionen speichern und es vermeiden wichtige Dateien innerhalb der Partition zu speichern, die das vollständige Betriebssystem enthält. Wenn Sie in eine Situation kommen, in der Sie das System nicht hochfahren können und gezwungen sind, die Festplatte, die auf dem das Betriebssystem installiert, ist zu formatieren (hier verstecken sich in den meisten Fällen Malware-Infektionen), werden alle Daten verlieren, die auf dieser Festplatte gespeichert sind. Dies ist der Vorteil mehrfacher Partitionen: Wenn Sie das gesamte Speichergerät einer einzelnen Partition zugewiesen haben, sind Sie gezwungen alles zu löschen, aber die Erzeugung mehrfacher Partitionen und die ordnungsgemäße Zuweisung der Daten macht es Ihnen möglich, solche Probleme zu vermeiden. Sie können eine einzelne Partition leicht formatieren ohne die anderen zu beeinflussen. Daher wird eine gereinigt, die anderen bleiben unberührt und Ihre Daten werden gespeichert. Die Partitionsverwaltung ist sehr einfach und Sie können alle nötigen Informationen auf der Microsoft Dokumentationswebseite finden.

Datensicherungen: Eine der zuverlässigsten Datensicherungsmethoden ist die Verwendung eines externen Speichergeräts und dies zu trennen. Kopieren Sie Ihre Daten auf eine externe Festplatte, USB-Stick, SSD, HDD oder jedes andere Speichermedium. Trennen und speichern Sie es an einem warmen Ort, vor direkter Sonneneinstrahlung und extremen Temperaturen geschützt. Diese Methode ist jedoch ziemlich effizient, da Datensicherungen und Updates regelmäßig gemacht werden müssen. Sie können auch einen Cloud-Dienst oder einen externen Server benutzen. Hier ist eine Internetverbindung nötig, bei der es immer die Möglichkeit einer Sicherheitslücke gibt, obwohl das selten vorkommt.

Wir empfehlen die Nutzung von Microsoft OneDrive zur Sicherung Ihrer Dateien. OneDrive lässt Sie Ihre persönlichen Dateien und Daten in der Cloud speichern, Dateien über mehrere Computer und Mobilgeräte hinweg zu synchronisieren, ermöglicht Ihnen den Zugriff auf und die Bearbeitung Ihrer Dateien von all Ihren Windows-Geräten. OneDrive lässt Sie Dateien speichern, teilen und eine Vorschau erstellen, auf den Downloadverlauf zugreifen, Dateien bewegen, löschen und umbenennen, sowie neue Ordner zu erstellen und vieles mehr.

Sie können Ihre wichtigsten Ordner und Dateien auf Ihrem PC sichern (Ihren Desktop, Dokument und Bilderordner). Einige der bemerkenswertesten Merkmale von OneDrive sind die Datei-Versionierung, die ältere Versionen von Dateien für bis zu 30 Tage erhält. OneDrive hat einen Papierkorb, in dem alle Ihre gelöschten Dateien für begrenzte Zeit gespeichert werden. Gelöschte Dateien werden nicht als Teil der Benutzerzuweisung gezählt.

Der Dienst wird mit HTML5-Technologien erstellt und erlaubt Ihnen das Hochladen von Dateien bis zu 300 MB über Drag und Drop in den Internetbrowser oder bis zu 10 GB über die OneDrive Desktopanwendung. Mit OneDrive können Sie gesamte Ordner als einzelne ZIP-Datei herunterladen, mit bis zu 10.000 Dateien, obwohl 15 GB pro einzelnem Download nicht überschritten werden können.

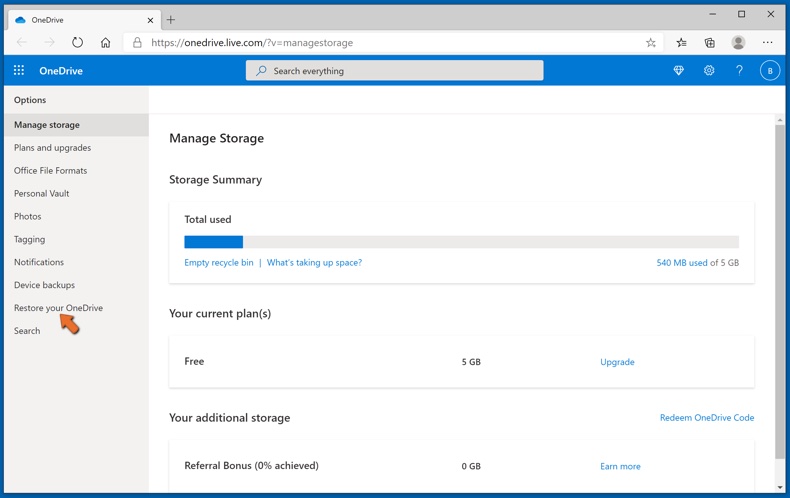

OneDrive hat 5 GB freien Speicherplatz mit zusätzlichen 100 GB, 1 TB und 6 TB Speicheroptionen, die für eine Gebühr für ein Abonnement verfügbar sind. Sie können einen dieser Speicheroptionen erhalten, indem Sie entweder zusätzlichen Speicher separat oder mit einem Office 365 Abonnement kaufen.

Eine Datensicherungen erstellen:

Der Datensicherungsprozess ist der gleiche für alle Dateitypen und Ordner. So können Sie Ihre Dateien mit Microsoft OneDrive sichern.

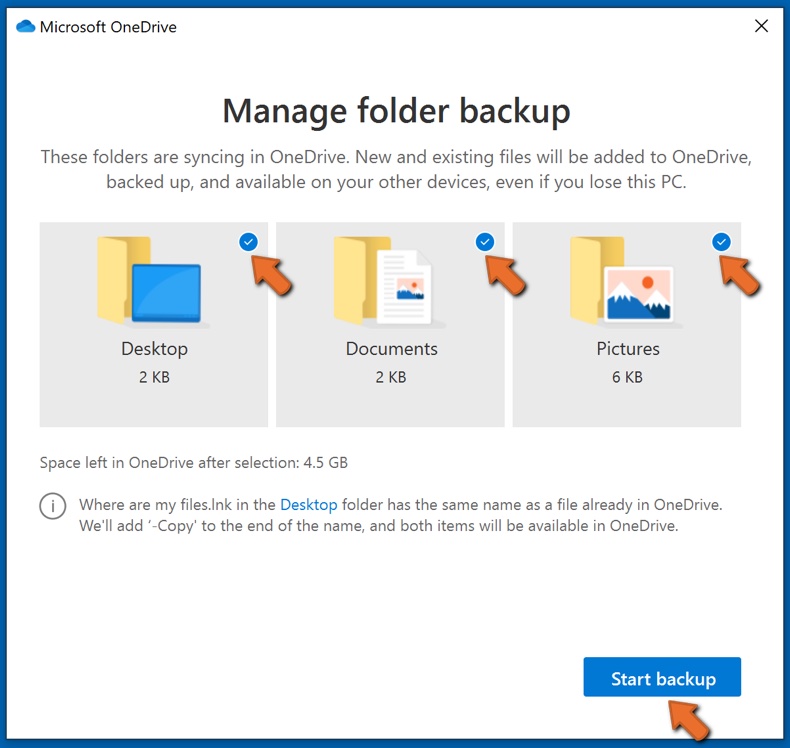

Schritt 1: Wählen Sie die Dateien/Ordner, die Sie sichern möchten.

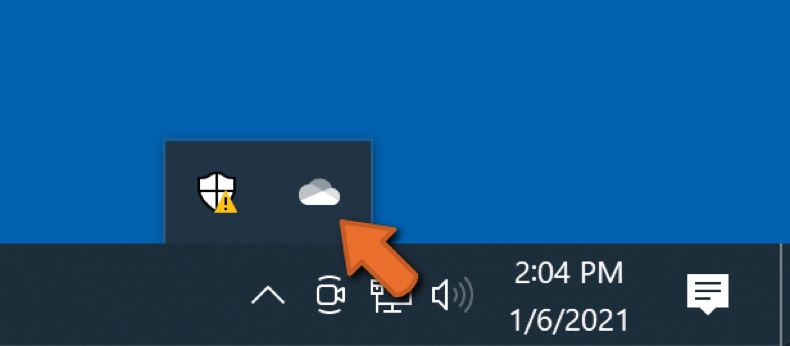

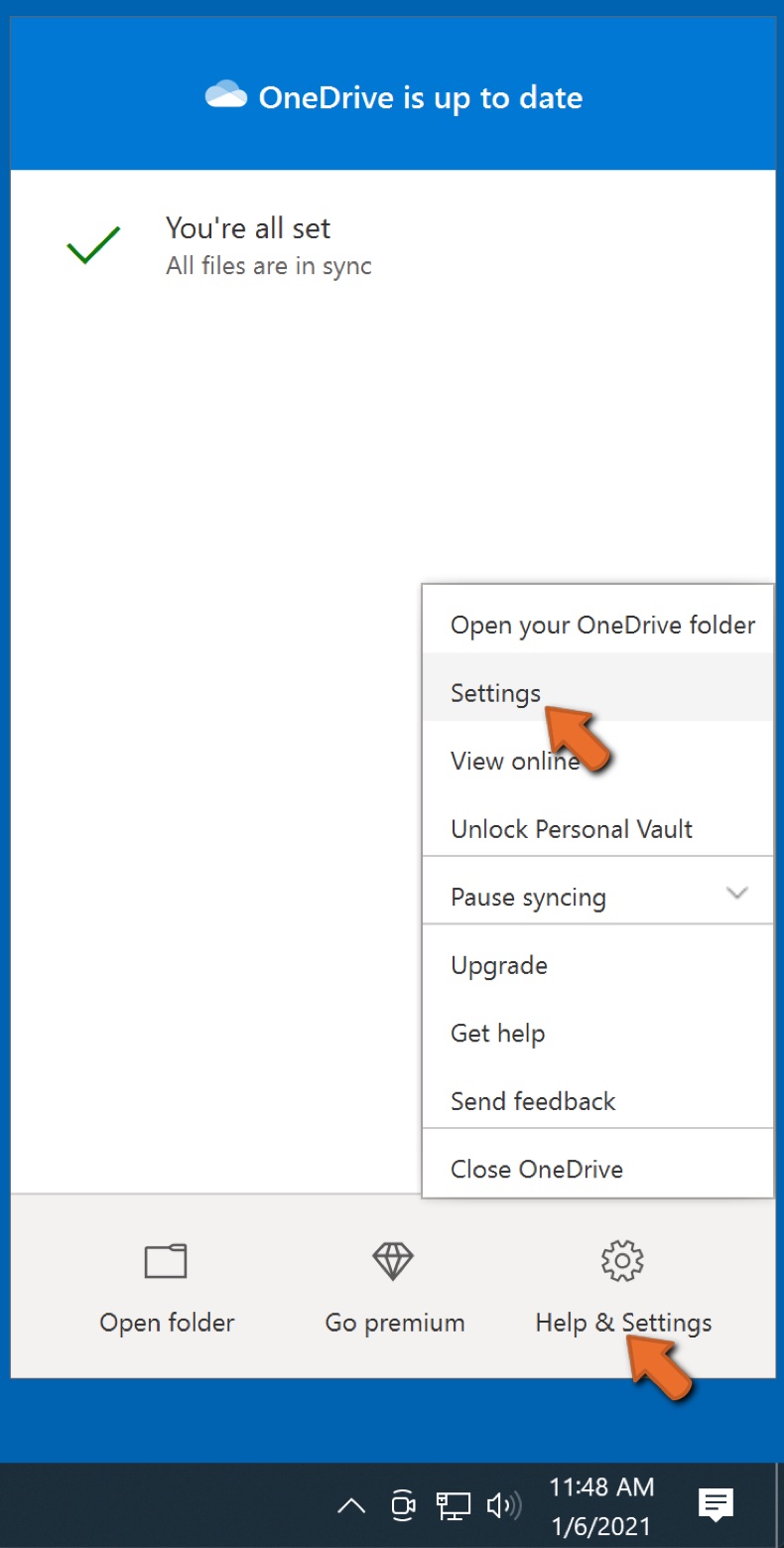

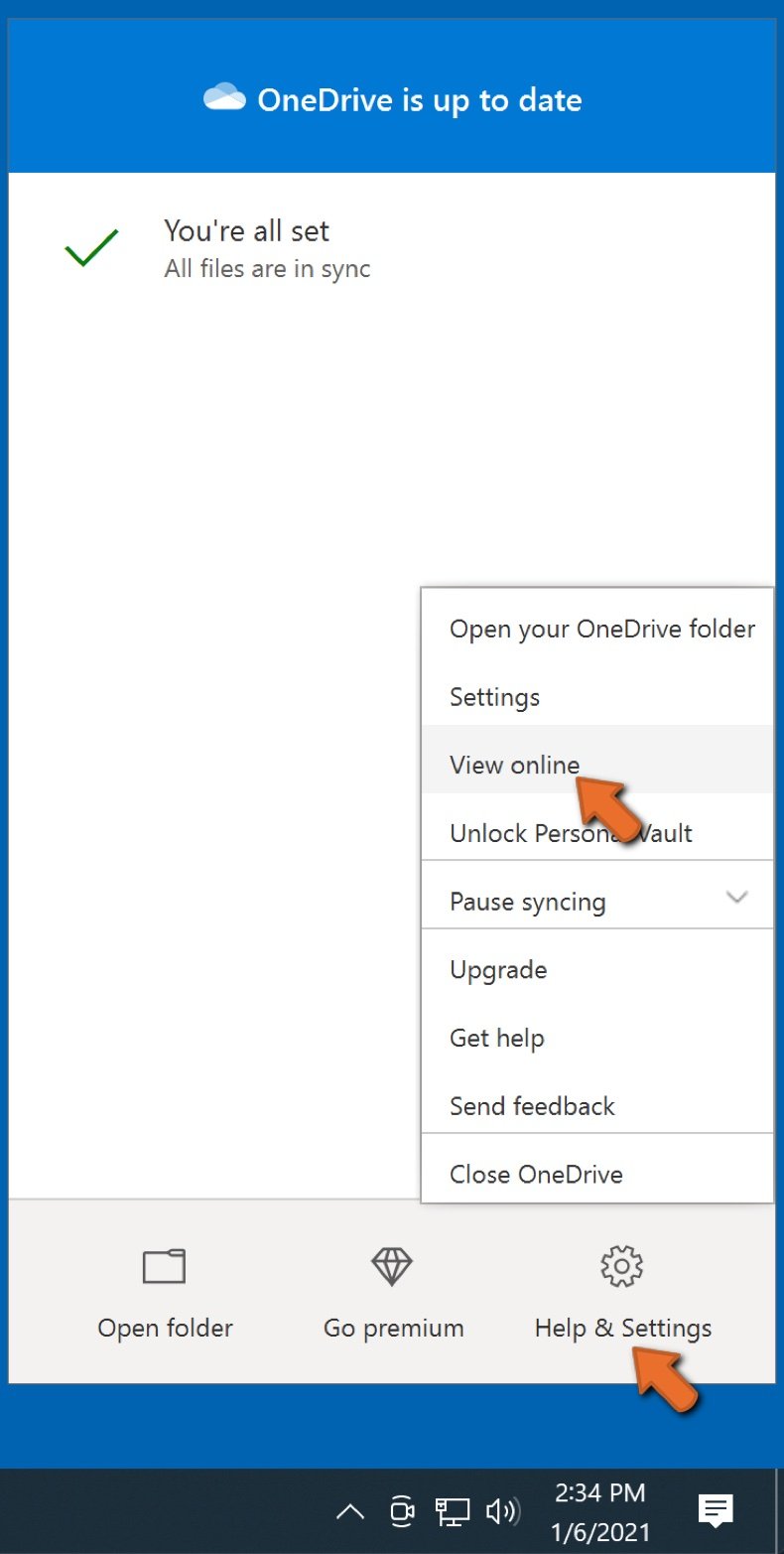

Klicken Sie auf die OneDrive Cloud Schaltfläche, um das OneDrive Menü zu öffnen. In diesem Menü können Sie Ihre Datensicherungseinstellungen individualisieren.

Klicken Sie auf Hilfe und Einstellungen und wählen Sie dann Einstellungen vom Drop-Down-Menü.

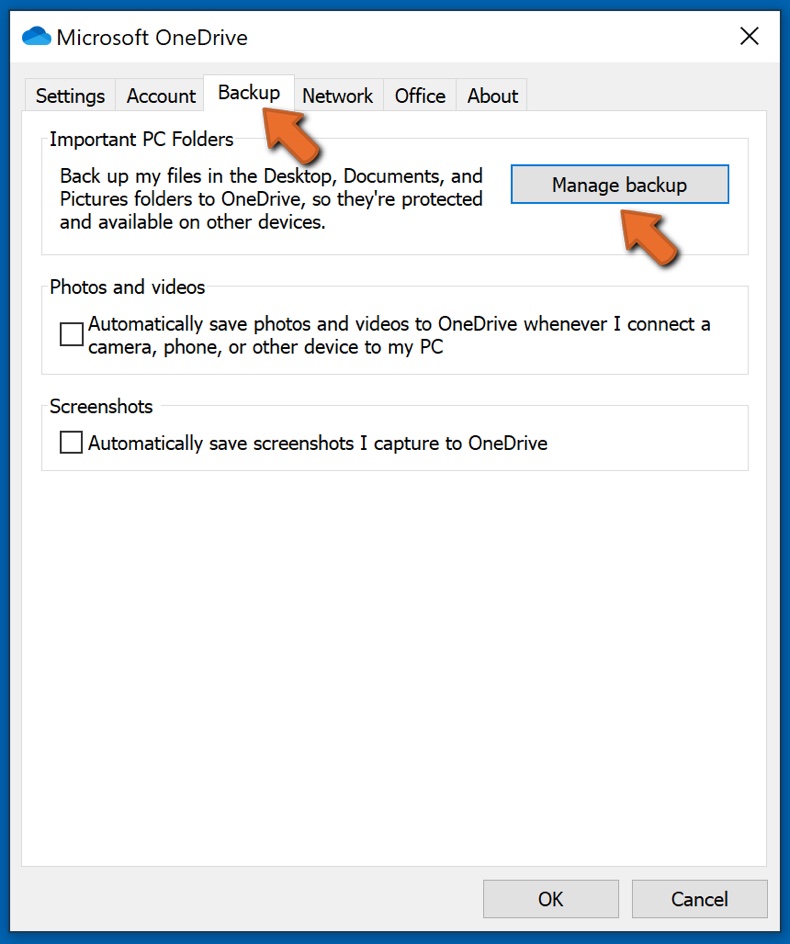

Gehen Sie zur Registerkarte Datensicherung und klicken Sie auf Datensicherung verwalten.

In diesem Menü können Sie wählen den Desktop zu sichern und alle seine Dateien und Dokumente und Bilder Ordner, ebenfalls mit alle diesen Dateien in ihnen. Klicken Sie auf Datensicherung starten.

Wenn Sie jetzt eine Datei oder einen Ordner in die Desktop-, Dokumente- und Bilderordner hinzufügen, werden sie automatisch in OneDrive gesichert.

Um Ordner und Dateien nicht in die oben genannten Orte hinzuzufügen, fügen Sie diese manuell hinzu.

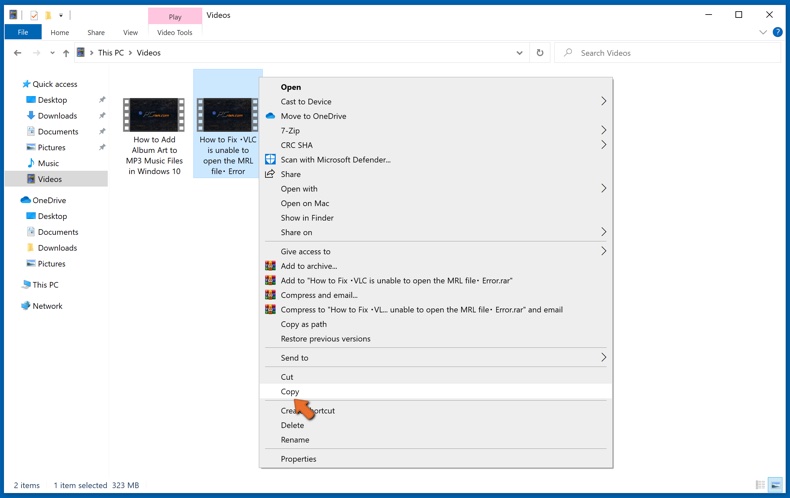

Öffnen Sie die Datei-Suchmaschine und navigieren Sie an den Ort des Ordners/der Datei, die Sie sichern möchten. Wählen Sie einen Punkt, klicken Sie mit der rechten Maustaste darauf und klicken Sie auf Kopieren.

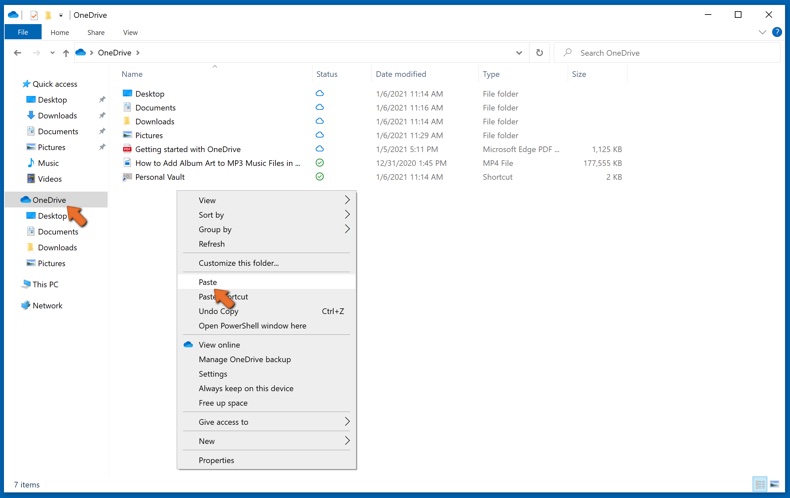

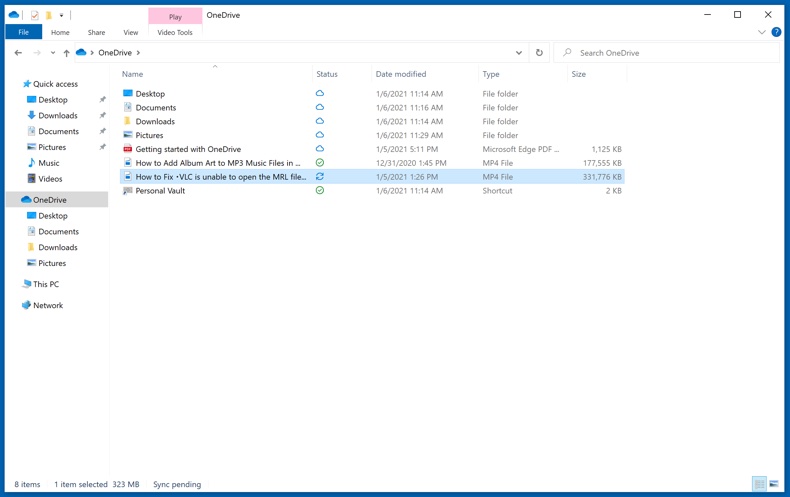

Dann navigieren Sie zu OneDrive, klicken Sie mit der rechten Maustaste irgendwo in das Fenster und klicken Sie auf Einfügen. Alternativ können Sie eine Datei einfach in OneDrive ziehen und fallenlassen. OneDrive erzeugt automatisch eine Datensicherung des Ordners/der Datei.

Alle dem OneDrive Ordner hinzugefügten Dateien, werden automatisch in die Cloud gesichert. Der grüne Kreis mit dem Häkchen darin zeigt an, dass die Datei sowohl örtlich als auch auf OneDrive verfügbar ist und dass die Dateiversion für beide gleich ist. Die blaue Cloud-Symbol zeigt an, dass die Datei noch nicht synchronisiert wurde und nur auf OneDrive verfügbar ist. Das Synchronisations-Symbol zeigt an, dass die Datei aktuell synchronisiert wird.

Um auf Dateien zuzugreifen, die nur online auf OneDrive liegen, gehen Sie zum Hilfe und Einstellungen Drop-Down-Menü und wählen Sie Online anzeigen.

Schritt 2: Korrupte Dateien wiederherstellen.

OneDrive stellt sicher, dass die Dateien synchronisiert bleiben, so dass die Version der Datei auf dem Computer die gleich ist, wie die in der Cloud. Wenn Ransomware jedoch Ihre Dateien beschädigt hat, können Sie die OneDrive Versionsverlauf Funktion nutzen, die Ihnen die Wiederherstellung der Versionen vor der Verschlüsselung ermöglicht.

Microsoft 365 hat eine Ransomware-Erkennungsfunktion, die Sie benachrichtig, wenn Ihre OneDrive Dateien angegriffen wurden und führt Sie durch den Prozess Ihre Dateien wiederherzustellen. Es muss gesagt werden, dass Sie, falls Sie keine kostenpflichtiges Abonnement von Microsoft 365 haben, nur eine Erkennung und eine Wiederherstellung kostenlos ist.

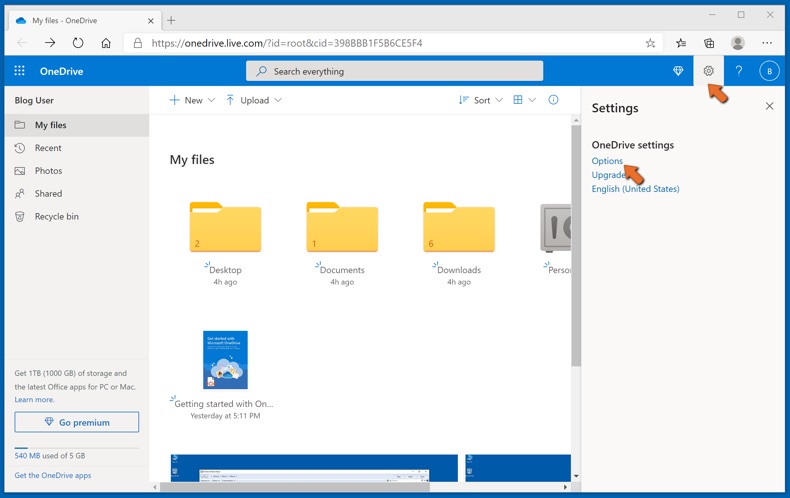

Wenn Ihre OneDrive Dateien gelöscht, beschädigt oder durch Malware infiziert werden, können Sie Ihr gesamtes OneDrive auf eine vorherigen Zustand wiederherstellen. So können Sie Ihre gesamte OneDrive wiederherstellen:

1. Wenn Sie mit einem persönlichen Konto angemeldet sind, klicken Sie auf Einstellungen Zahnrad oben auf der Seite. Klicken Sie dann auf Optionen und wählen Sie Ihre OneDrive wiederherstellen aus.

Wenn Sie mit einem Arbeits- oder Schulkonto angemeldet sind, klicken Sie auf Einstellungen Zahnrad oben auf der Seite. Klicken Sie dann auf Ihre OneDrive wiederherstellen.

2. Auf der Seite "Ihre OneDrive wiederherstellen", wählen Sie ein Datum aus der Drop-Down-Liste. Beachten Sie, dass ein Wiederherstellungsdatum für Sie ausgewählt wird, wenn Sie Ihre Dateien nach einer automatischen Ransomware-Erkennungen wiederherstellen.

3. Nachdem Sie alle Dateiwiederherstellungsoptionen konfiguriert haben, klicken Sie auf Wiederherstellen, um alle von Ihnen ausgewählten Aktivitäten rückgängig zu machen.

Der beste Weg Schäden durch Ransomware-Infektionen zu vermeiden ist, regelmäßig aktuelle Datensicherungen vorzunehmen.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden