Worry Ransomware

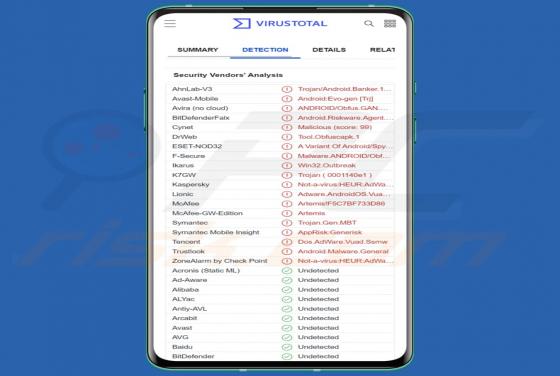

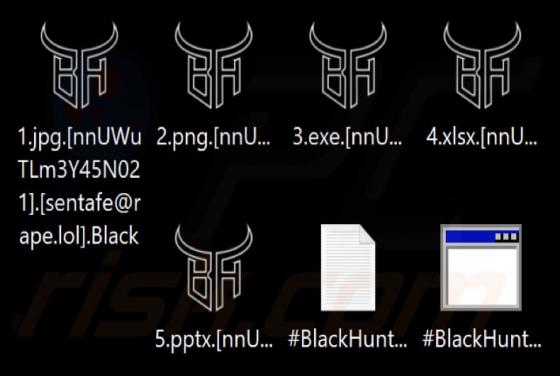

Worry ist eine der Ransomware-Varianten, die zu der Phobos-Familie gehört. Sie verschlüsselt Daten, ändert Dateinamen aller verschlüsselten Dateien und erstellt zwei Lösegeldforderungen ("info.hta" und "info.txt"). Unsere Malware-Forscher haben die Worry entdeckt, während sie den VirusTotal auf kü