Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist "I Hacked Your Device"?

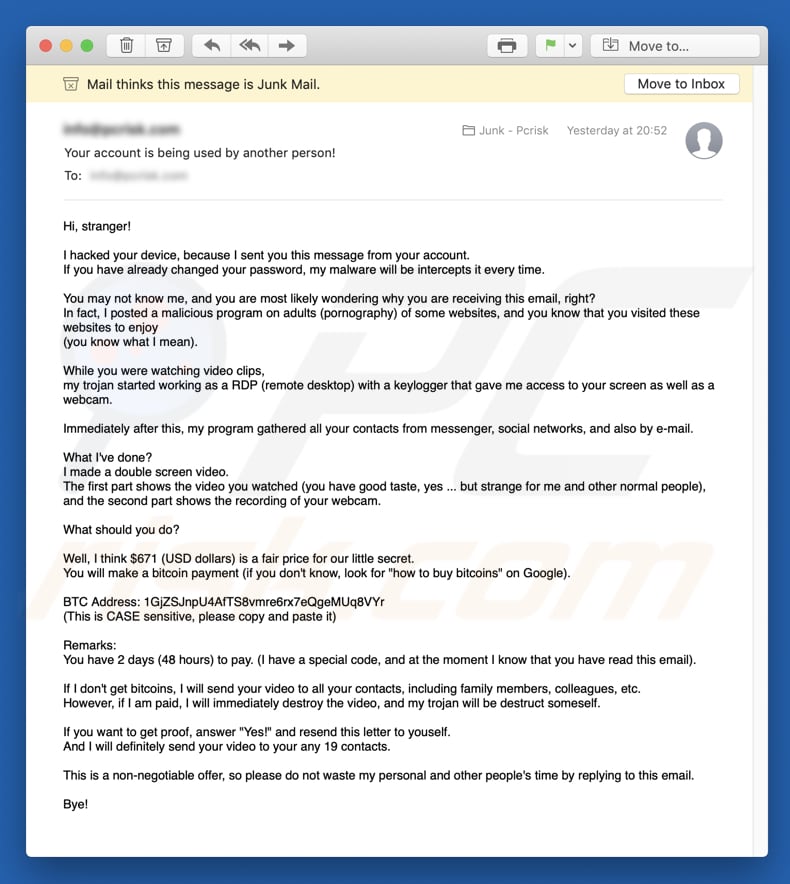

"I Hacked Your Device" ist ein Betrug (eine Spam-E-Mail-Kampagne), mit dem Cyberkriminelle und Betrüger Menschen zur Zahlung überreden, um die Verbreitung von kompromittierenden Materialien (Videos) zu verhindern, die sie angeblich erhalten haben. Sie senden diese E-Mail an viele Menschen in der Hoffnung, dass jemand auf diesen Betrug hereinfallen wird. Tatsächlich sind die Aussagen der Spam-Kampagne "I Hacked Your Device" falsch und sollten ignoriert werden.

Betrüger hinter diesem E-Mail-Betrug verwenden die sogenannte "Spoofing"-Methode, um die E-Mail-Adresse des Absenders zu fälschen. In diesem Fall verwenden sie die E-Mail-Adresse des Empfängers, um den Eindruck zu erwecken, dass diese Person auch der Absender ist.

Sie behaupten, dass sie den Computer und das E-Mail-Konto des Empfängers gehackt haben, wie in der Nachricht "I Hacked Your Device" angegeben. Laut diesen Betrügern haben sie ein bösartiges Programm auf einer Erwachsenen-Website platziert, die vom Empfänger der E-Mail besucht wurde, und dass dies zur Installation eines Fernzugriffstools führte.

Cyberkriminelle behaupten, dass dieses Tool es ihnen ermöglicht habe, auf die Webcam des betroffenen Computers zuzugreifen und alle Computeraktivitäten zu überwachen (und aufzuzeichnen). Darüber hinaus behaupten sie, dass dieses Fernzugriffstool es ihnen ermöglicht habe, die Kontaktlisten aus sozialen Netzwerken, einem E-Mail-Konto und einem Messenger zu stehlen.

Der Hauptzweck der E-Mail "I Hacked Your Device" ist es, die Empfänger davon zu überzeugen, dass Cyberkriminelle das installierte Tool verwendet haben, um ein kompromittierendes (und demütigendes) Webcam-Video aufzunehmen, während der Benutzer ein Video auf einer Erwachsenen-Website angesehen hat. Sie drohen damit, dieses Webcam-Video mit allen Kontakten des Empfängers zu teilen, es sei denn, sie erhalten 671 Dollar, die in eine Bitcoin-Wallet mit 48 Stunden Laufzeit überwiesen werden.

Sie versprechen auch, dieses Video zu löschen, sobald ihre Forderungen erfüllt sind. Beachten Sie, dass es sich hierbei lediglich um einen Betrug handelt, dem man nicht trauen sollte. Wir empfehlen Ihnen dringend, diese und andere Betrügereien zu ignorieren, indem Sie die empfangene E-Mail einfach löschen.

| Name | I Hacked Your Device Email Betrug |

| Bedrohungsart | Phishing, Betrug, Social Engineering, Schwindel |

| Symptome | Unbefugte Online-Käufe, geänderte Passwörter für Online-Konten, Identitätsdiebstahl, illegaler Zugriff auf den eigenen Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Popup-Werbung, Suchmaschinen-Vergiftungstechniken, falsch geschriebene Domains. |

| Schaden | Verlust sensibler privater Daten, Geldverlust, Identitätsdiebstahl. |

| Entfernung |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

I Am A Spyware Software Developer, So I'm The Hacker Who Broke Your Email gebrochen hat, und I'm A Programmer Who Cracked Your Email, sind nur einige Beispiele für andere, ähnliche E-Mail-Betrug. Die meisten werden verwendet, um Geld von Menschen zu erpressen, indem man sie dazu bringt, zu glauben, dass kompromittierendes Material (Fotos oder Videos) verteilt wird, es sei denn, es wird ein Lösegeld bezahlt.

Andere Spam-E-Mail-Kampagnen versuchen nicht, Geld zu erpressen (zumindest nicht direkt), sondern infizieren Computer mit Viren. In der Regel senden Cyberkriminelle E-Mails mit bösartigen Anhängen, die zum Herunterladen und Installieren von Viren wie LokiBot, TrickBot, Emotet, AZORult, Adwind und anderen hochriskanten Computerinfektionen bestimmt sind.

Diese E-Mails enthalten in der Regel Anhänge wie PDF-Dokumente, ausführbare Dateien, Archivdateien, Microsoft Office-Dokumente usw. Der Hauptzweck besteht darin, die Empfänger dazu zu bringen, einen bösartigen Anhang zu öffnen, der dann einen Virus installiert, der dazu bestimmt sein könnte, andere Infektionen zu verbreiten (z.B. Ransomware), Logins, Passwörter, Bankdaten usw. zu stehlen.

Wenn ein Computer mit diesen Viren infiziert ist, kann dies zu ernsthaften Problemen in Bezug auf Privatsphäre, finanzielle Verluste, Browsersicherheit usw. führen.

Wir erhalten viel Feedback von besorgten Nutzern zu dieser Betrugs-E-Mail. Hier ist die beliebteste Frage, die wir erhalten:

F: Hallo pcrisk.com Team, ich habe eine E-Mail erhalten, die besagt, dass mein Computer gehackt wurde und sie ein Video von mir haben. Jetzt fordern sie ein Lösegeld in Bitcoins. Ich denke, das muss wahr sein, denn sie haben meinen richtigen Namen und mein richtiges Passwort in der E-Mail angegeben. Was soll ich tun?

A: Machen Sie sich keine Sorgen um diese E-Mail. Weder Hacker noch Cyberkriminelle haben Ihren Computer infiltriert oder gehackt, und es gibt kein Video, in dem Sie Pornografie sehen. Ignoriere einfach die Nachricht und sende keine Bitcoins. Ihre E-Mail, Ihr Name und Ihr Passwort wurden wahrscheinlich von einer gefährdeten Website wie Yahoo gestohlen (diese Verstöße gegen die Website sind häufig). Wenn Sie besorgt sind, können Sie überprüfen, ob Ihre Konten gefährdet sind, indem Sie die haveibeenpwned Website besuchen.

Wie infizieren Spam-Kampagnen Computer?

Spam-E-Mail-Kampagnen können ohne manuelles Eingreifen von Benutzern, die ermutigt werden, bestimmte Aufgaben auszuführen, keinen Schaden anrichten. Leider helfen viele Benutzer aufgrund der mangelnden Kenntnis dieser Bedrohungen und des unvorsichtigen Verhaltens versehentlich Betrügern, ihre Ziele zu erreichen.

Wie bereits erwähnt, enthalten E-Mails dieses Typs bösartige Anhänge, die Computer nur dann infizieren, wenn sie geöffnet sind. Wenn es sich bei der angehängten Datei beispielsweise um eine ausführbare (.exe) Datei handelt, muss sie zuerst ausgeführt (ausgeführt) werden, damit sie bösartige Programme installieren kann.

Wenn es sich bei dem Anhang um ein MS Office-Dokument handelt, wird beim Öffnen eine Berechtigung zum Aktivieren von Makrobefehlen angefordert. Die Aktivierung dieser Befehle berechtigt ein bösartiges Dokument zum Herunterladen und Installieren eines hochriskanten Virus. Ähnliche Regeln gelten für Dateien anderer Typen.

Wie vermeidet man die Installation von Malware?

Öffnen Sie keine Anhänge (oder Links), die in E-Mails von unbekannten, verdächtigen oder nicht vertrauenswürdigen Adressen enthalten sind, ohne sie vorher sorgfältig zu studieren. Wenn die E-Mail irrelevant erscheint (betrifft Sie nicht), öffnen Sie nicht den präsentierten Anhang oder Link - Sie sollten diese E-Mails löschen, ohne sie zu lesen.

Laden Sie Software nur über offizielle, vertrauenswürdige Quellen (Websites) herunter. Vermeiden Sie die Verwendung von Drittanbietern, Peer-to-Peer-Netzwerken und anderen Tools, inoffiziellen Websites usw.

Denken Sie daran, dass Drittanbieter-Downloader (oder -Installationsprogramme) verwendet werden, um schurkische (potenziell bösartige) Anwendungen zu verteilen. Laden Sie Software herunter und installieren Sie sie mit Sorgfalt.

Überprüfen Sie "Benutzerdefiniert", "Erweitert" und andere ähnliche Einstellungen. Deselektieren bietet an, unerwünschte Anwendungen zu installieren oder herunterzuladen und erst dann den Prozess abzuschließen.

Es wird empfohlen, die Software auf dem neuesten Stand zu halten, aber die implementierten Funktionen oder Tools der offiziellen Entwickler zu verwenden. Zweifelhafte, gefälschte Updater installieren in der Regel Malware oder unerwünschte Anwendungen und nicht die versprochenen Updates.

Wenn Sie ein Microsoft Office-Benutzer sind, verwenden Sie Software, die nicht älter als die MS Office 2010-Version ist. Spätere Versionen verfügen über den Modus "Geschützte Ansicht", der verhindert, dass bösartige Anhänge Computerinfektionen herunterladen und installieren.

Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir, eine Überprüfung mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Text in der E-Mail-Nachricht "I Hacked Your Device":

Subject: Your account is being used by another person!

Hi, stranger!

I hacked your device, because I sent you this message from your account.

If you have already changed your password, my malware will be intercepts it every time.You may not know me, and you are most likely wondering why you are receiving this email, right?

In fact, I posted a malicious program on adults (pornography) of some websites, and you know that you visited these websites to enjoy

(you know what I mean).While you were watching video clips,

my trojan started working as a RDP (remote desktop) with a keylogger that gave me access to your screen as well as a webcam.Immediately after this, my program gathered all your contacts from messenger, social networks, and also by e-mail.

What I've done?

I made a double screen video.

The first part shows the video you watched (you have good taste, yes ... but strange for me and other normal people),

and the second part shows the recording of your webcam.What should you do?

Well, I think $671 (USD dollars) is a fair price for our little secret.

You will make a bitcoin payment (if you don't know, look for "how to buy bitcoins" on Google).BTC Address: 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr, 16xg78KbZSR2TrcY3hR7ViMtJecyyZEoQJ, 13Xp4WMQ4JvNzYfHTzxr6yny1kiQSMRNkn, 13Xp4WMQ4JvNzYfHTzxr6yny1kiQSMRNkn, 18pKQ88ZpatLYmyeKpuCFwvRFcjHjwVB2u, 1ELgYTbMLmw9vaHADfZmMcKVMWCNmRH8S2, 14DvFghvkzQujf5Kd5AL2VKjxaYm5KidxR, 1GXTMHxTwfoErs1Y8jUTvFFHocugAJVUZz

(This is CASE sensitive, please copy and paste it)Remarks:

You have 2 days (48 hours) to pay. (I have a special code, and at the moment I know that you have read this email).If I don't get bitcoins, I will send your video to all your contacts, including family members, colleagues, etc.

However, if I am paid, I will immediately destroy the video, and my trojan will be destruct someself.If you want to get proof, answer "Yes!" and resend this letter to youself.

And I will definitely send your video to your any 19 contacts.This is a non-negotiable offer, so please do not waste my personal and other people's time by replying to this email.

Bye!

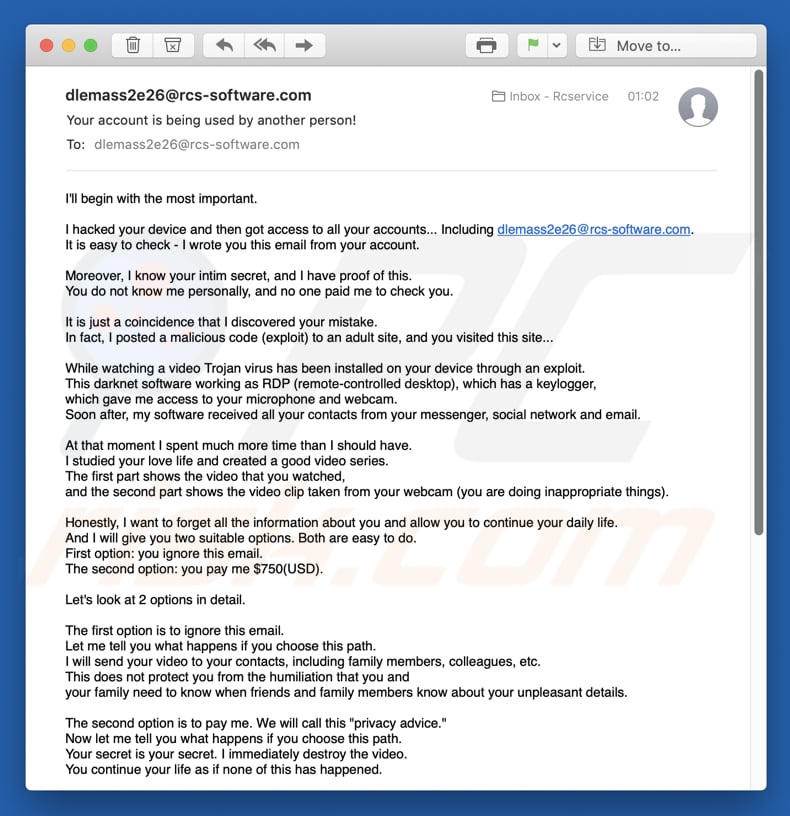

Screenshot einer aktualisierten Variante dieses E-Mail-Betrugs:

Text, der in dieser Variante präsentiert wird:

Subject: Your account is being used by another person!

I'll begin with the most important.

I hacked your device and then got access to all your accounts... Including [victim's email address]

It is easy to check - I wrote you this email from your account.

Moreover, I know your intim secret, and I have proof of this.

You do not know me personally, and no one paid me to check you.

It is just a coincidence that I discovered your mistake.

In fact, I posted a malicious code (exploit) to an adult site, and you visited this site...

While watching a video Trojan virus has been installed on your device through an exploit.

This darknet software working as RDP (remote-controlled desktop), which has a keylogger,

which gave me access to your microphone and webcam.

Soon after, my software received all your contacts from your messenger, social network and email.

At that moment I spent much more time than I should have.

I studied your love life and created a good video series.

The first part shows the video that you watched,

and the second part shows the video clip taken from your webcam (you are doing inappropriate things).

Honestly, I want to forget all the information about you and allow you to continue your daily life.

And I will give you two suitable options. Both are easy to do.

First option: you ignore this email.

The second option: you pay me $750(USD).

Let's look at 2 options in detail.

The first option is to ignore this email.

Let me tell you what happens if you choose this path.

I will send your video to your contacts, including family members, colleagues, etc.

This does not protect you from the humiliation that you and

your family need to know when friends and family members know about your unpleasant details.

The second option is to pay me. We will call this "privacy advice."

Now let me tell you what happens if you choose this path.

Your secret is your secret. I immediately destroy the video.

You continue your life as if none of this has happened.

Now you might think: "I'll call to police!"

Undoubtedly, I have taken steps to ensure that this letter cannot be traced to me,

and it will not remain aloof from the evidence of the destruction of your daily life.

I don't want to steal all your savings.

I just want to get compensation for my efforts that I put in to investigate you.

Let us hope that you decide to create all this in full and pay me a fee for confidentiality.

You make a Bitcoin payment (if you don't know how to do it, just enter "how to buy bitcoins" in Google search)

Shipping amount: $750(USD).

Getting Bitcoin Addresses: 1GF8J1XRaiX2oHM7SQo9VAFAtWZcRgMncg, 18pKQ88ZpatLYmyeKpuCFwvRFcjHjwVB2u, 14t1ovSs6XGBCi6BwZAQ4kPCJ3dnUapQTv

(This is sensitive, so copy and paste it carefully)

Don't tell anyone what to use bitcoins for. The procedure for obtaining bitcoins can take several days, so do not wait.

I have a spetial code in Trojan, and now I know that you have read this letter.

You have 48 hours to pay.

If I don't get BitCoins, I'll send your video to your contacts, including close relatives, co-workers, and so on.

Start looking for the best excuse for friends and family before they all know.

But if I get paid, I immediately delete the video.

This is a one-time offer that is non-negotiable, so do not waste my and your time.

Time is running out.

Bye!

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist "I Hacked Your Device"?

- SCHRITT 1. Manuelle Entfernung möglicher Malware Infektionen.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

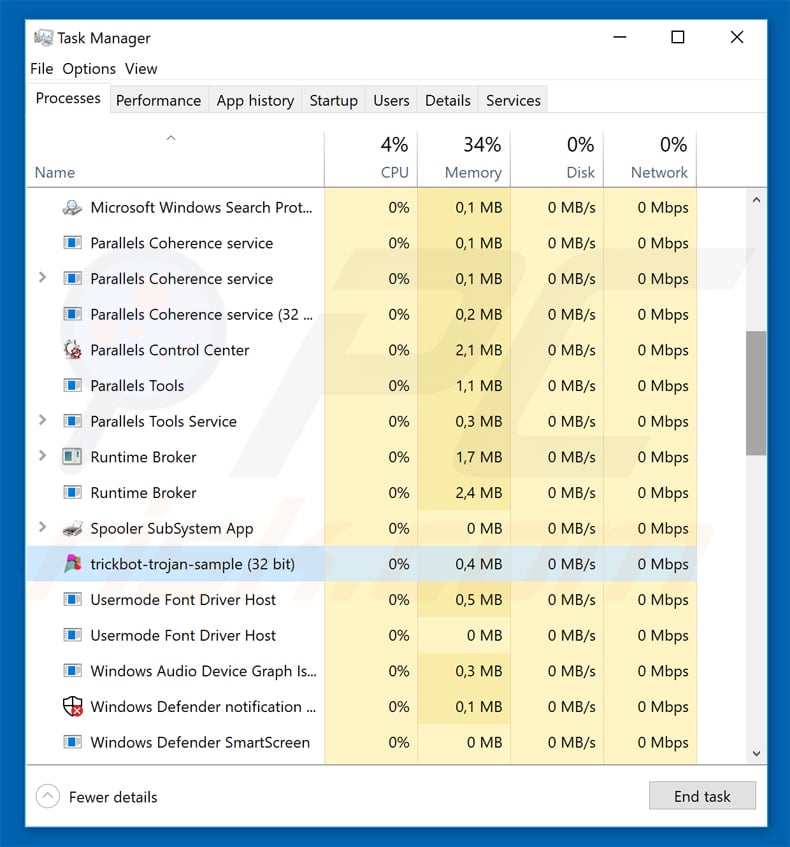

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

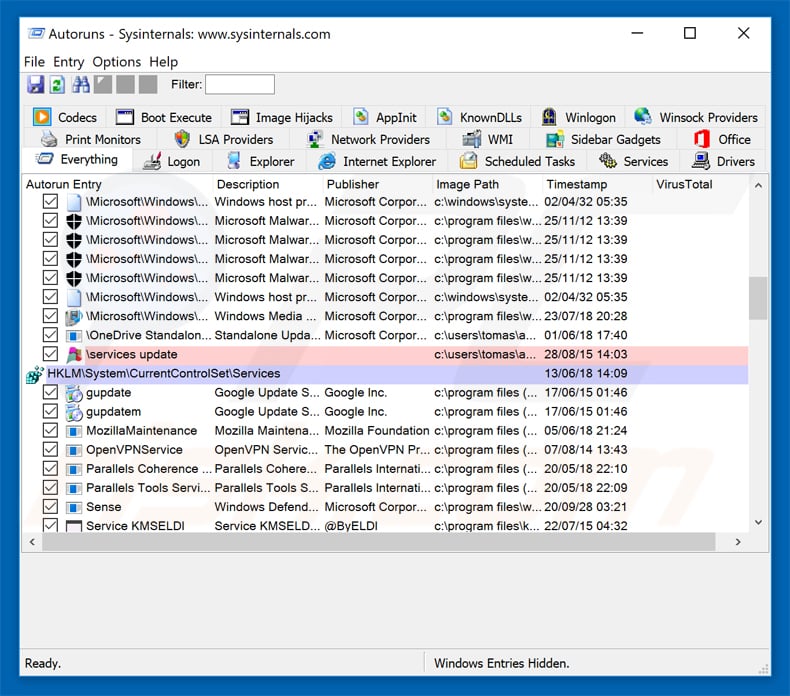

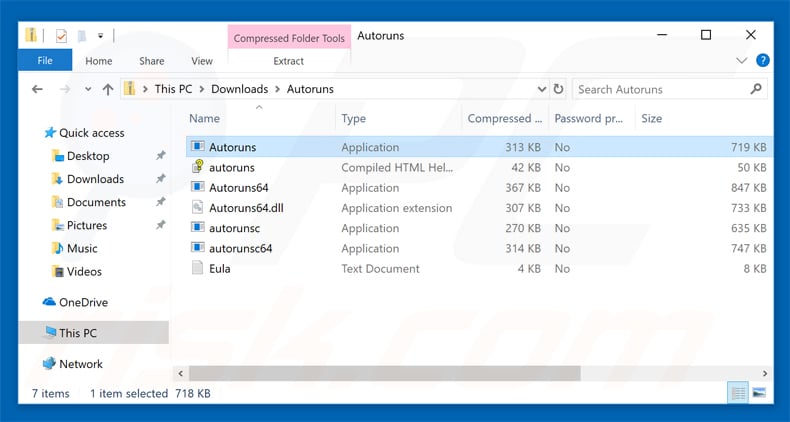

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

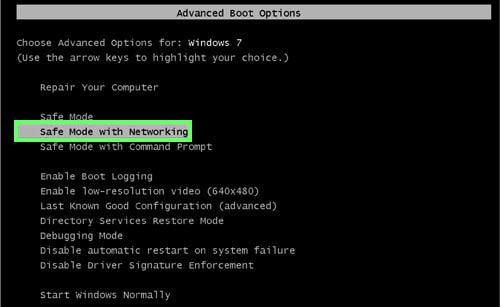

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

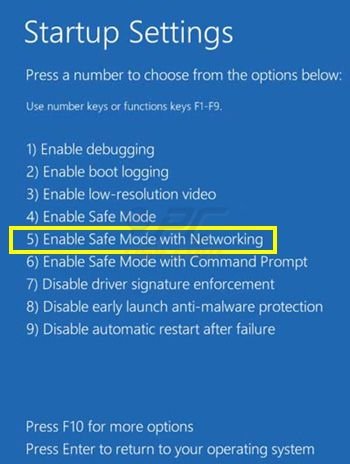

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

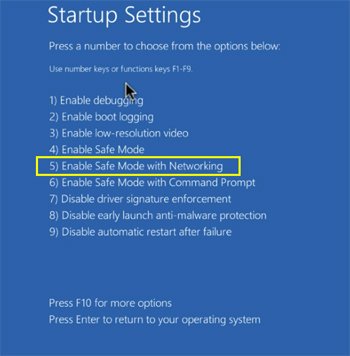

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

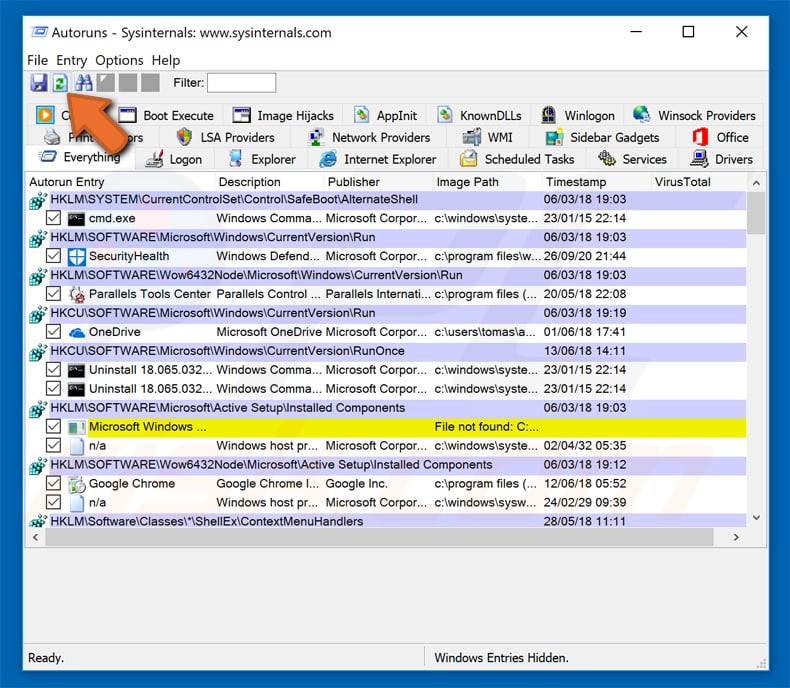

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

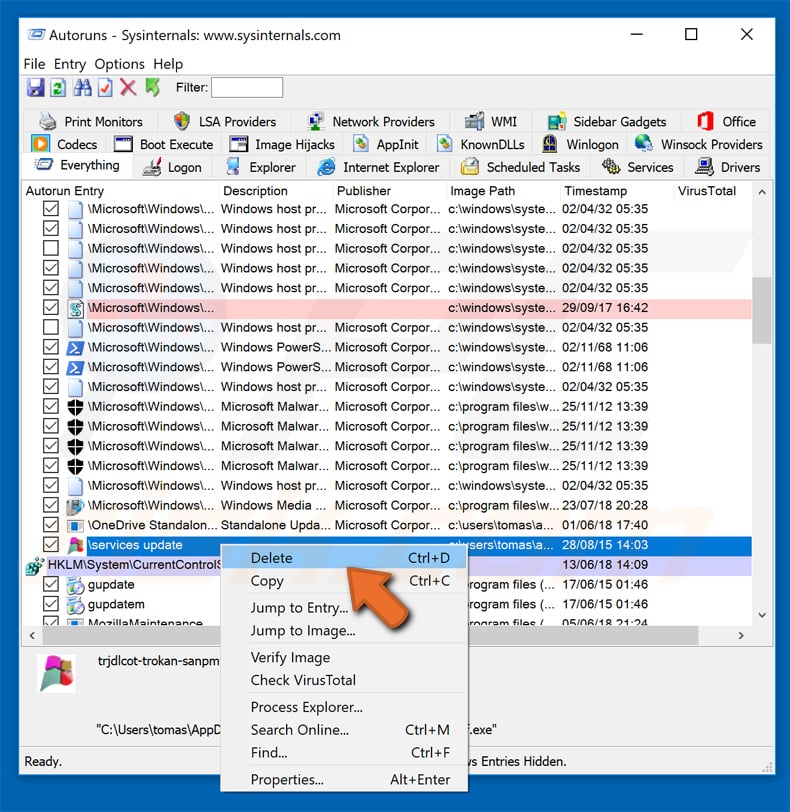

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

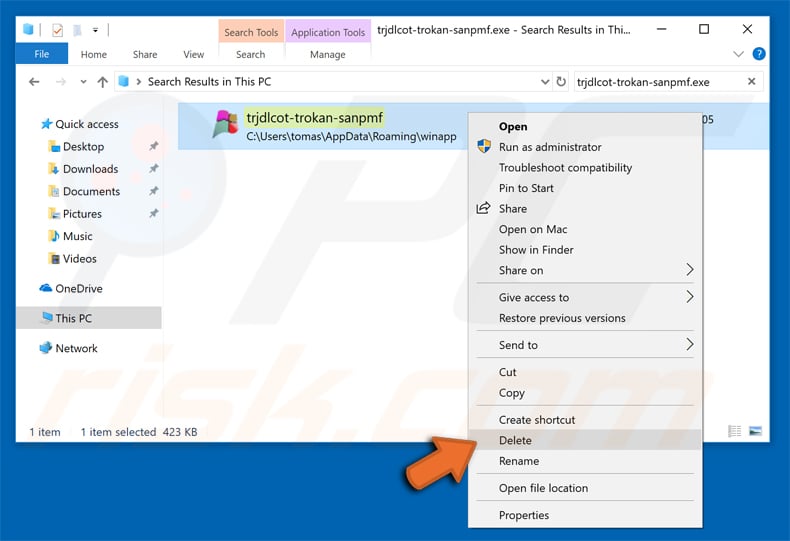

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden