So entfernt man Ov3r_Stealer Malware vom Betriebssystem

TrojanerAuch bekannt als: Ov3r_Stealer Virus

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Welche Art von Malware ist Ov3r_Stealer?

Ov3r_Stealer ist der Name einer Malware, die Informationen stiehlt. Dieses Programm zielt in erster Linie auf Anmeldedaten und Kryptowährungs-Geldbörsen ab. Es gibt einige Hinweise darauf, dass Ov3r_Stealer auf dem Datendiebstahlprogramm Phemedrone basiert haben könnte. Es wurde beobachtet, dass Ov3r_Stealer über Facebook Werbung verbreitet wird, die sich auf Jobangebote konzentriert.

Übersicht über Ov3r_Stealer Malware

Ov3r_Stealer infiltriert Systeme über eine mehrstufige Infektionskette (siehe unten). Nachdem die Malware die Persistenz hergestellt hat, beginnt sie, relevante Gerätedaten zu sammeln (z. B. Hardware- und Systemdetails, Geo-Standort usw.). Das Diebstahlprogramm benutzt Telegram für sein C&C (Command and Control).

Ov3r_Stealer versucht, die Anmeldedaten und andere Informationen zu Kryptowährungs-Geldbörsen zu erlangen. Das Programm zielt auch darauf ab, Microsoft Word und Excel sowie einfache Textdateien zu exfiltrieren. Es sammelt auch Daten im Zusammenhang mit Messengern und FTP (File Transfer Protocol) Klienten.

Die bei weitem umfangreichste Zielliste von Ov3r_Stealer betrifft Browsererweiterungen, darunter Dutzende von Passwortmanagern und kryptowährungsbezogenen Add-ons (vollständige Liste). Auch die in Browsern gespeicherten Informationen sind für diese Malware von Interesse. Er kann Internet-Cookies, Auto-Fills, Passwörter und Kreditkartendaten extrahieren und exfiltrieren. Die gestohlenen Inhalte werden dann an den C&C-Kanal der Angreifer gesendet.

Es ist wichtig zu erwähnen, dass die Entwickler von Malware ihre Software und Techniken regelmäßig verbessern. Potenzielle künftige Varianten von Ov3r_Stealer könnten daher mit zusätzlichen/anderen Fähigkeiten und Merkmalen aufwarten.

Zusammenfassend lässt sich sagen, dass das Vorhandensein von Software wie Ov3r_Stealer auf Geräten zu schweren Datenschutzproblemen, finanziellen Einbußen und Identitätsdiebstahl führen kann.

| Name | Ov3r_Stealer Virus |

| Art der Bedrohung | Trojaner, Passwortstehlender Virus, Banking-Malware, Spyware. |

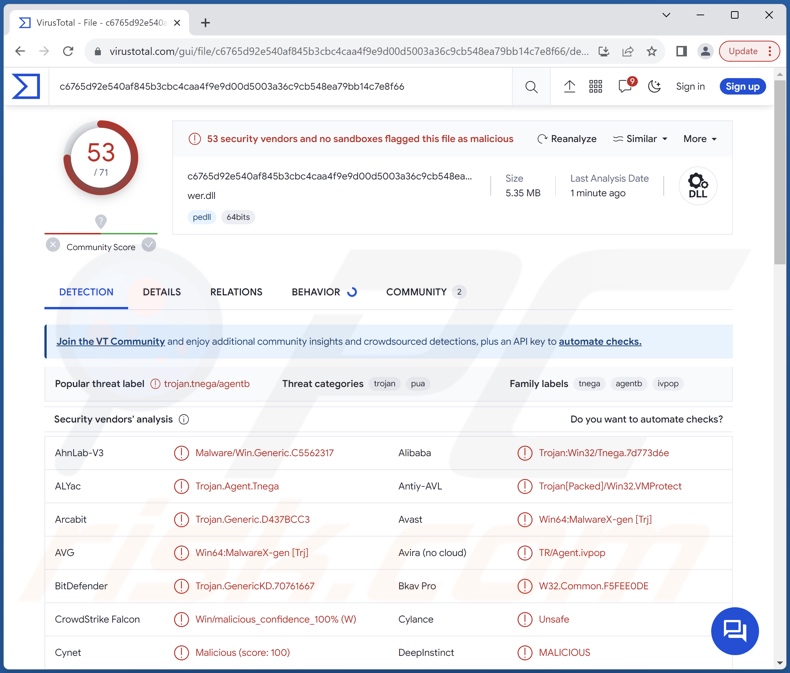

| Erkennungsnamen | Avast (Win64:MalwareX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.70761667), ESET-NOD32 (Win64/Agent.DFY), Kaspersky (Trojan.Win64.Agentb.kxjc), Microsoft (Trojan:Win32/Tnega!MSR), vollständige Liste von Erkennungen (VirusTotal) |

| Symptome | Trojaner werden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und ruhig zu bleiben und daher sind auf einer infizierten Maschine keine bestimmten Symptome klar erkennbar. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbeanzeigen, Social Engineering, Software-"Cracks". |

| Schaden | Gestohlene Passwörter und Bankdaten, Identitätsdiebstahl, der Computer des Opfers wurde einem Botnetz hinzugefügt. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Ähnliche Malware-Beispiele

Wir haben zahlreiche Malware-Proben: Nightingale, Rage und GoStealer sind lediglich einige der neuesten Artikel über Diebstahlprogramme. Bösartige Programme, die es auf Daten abgesehen haben, können ein breites Spektrum an Informationen oder nur bestimmte Details abfragen. Datendiebstahl und -verfolgung sind Standardfunktionen für verschiedene Arten von Malware.

Es muss betont werden, dass unabhängig davon, wie eine Schadsoftware funktioniert, ihr Vorhandensein auf einem System die Sicherheit des Geräts und der Benutzer gefährdet. Daher müssen alle Bedrohungen sofort nach ihrer Entdeckung entfernt werden.

Wie hat Ov3r_Stealer meinen Computer infiltriert?

Die Cybersicherheits-Community hat viele Pseudonyme entdeckt, die von den mit Ov3r_Stealer verbundenen Bedrohungsakteuren verwendet werden. Dieses Diebstahlprogramm wurde ebenfalls auf mehreren von Hackern frequentierten Plattformen diskutiert. Zum Zeitpunkt der Erstellung dieses Berichts ist die Exklusivität dieser Malware noch nicht endgültig geklärt.

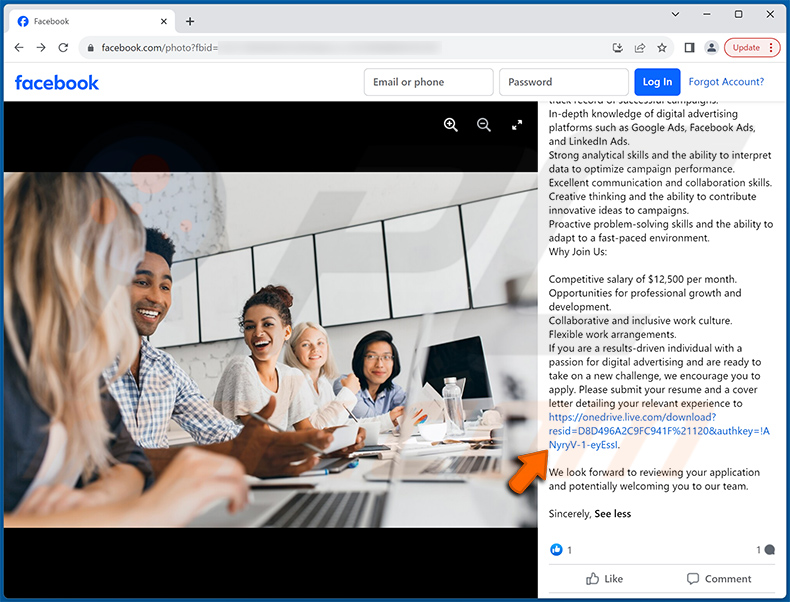

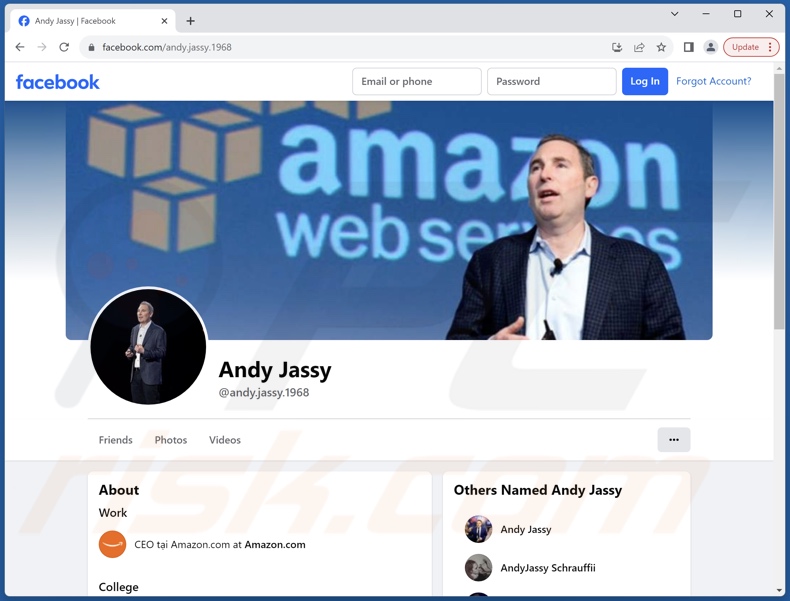

Wie in der Einleitung erwähnt, sind die bekannten Ursprünge der Ov3r_Stealer-Infektionen Stellenanzeigen auf der sozialen Medienplattform Facebook. Sowohl in der Anfangs- als auch in der Spätphase der Infektion gibt es Variationen.

Die betrügerische Anzeige könnte die Opfer dazu verleiten, eine URL zur Bereitstellung von Discord Inhalten zu öffnen - und damit die Infektionskette auszulösen. Alternativ könnte die Facebook-Werbung für ein infektiöses PDF-Dokument werben - diese Kette beruht auf mehreren bösartigen URLs und einer gefälschten DocuSign Datei.

In den späteren Stadien kann sich hinter einer vermeintlichen Windows-Systemsteuerungs-Binärdatei ein PowerShell Skript verbergen, das bei Ausführung Ov3r_Stealer als drei Dateien von GitHub herunterlädt. Diese Dateien können jedoch über einen anderen Prozess auf die Systeme der Opfer gelangen.

Die Kette kann sich auf mehrere Ladeprogramme stützen, die wiederum HTML-Schmuggel (Einschleusen von Schadcode über HTML-Dateien), SVG-Schmuggel (Einschleusen von Inhalten über in JavaScript eingebettete SVG-Dateien) und LNK-Dateien (Windows-Verknüpfungen) nutzen, die schädliche ausführbare Dateien tarnen.

Diese Ladeprogramm-Stufen infiltrieren die drei Dateien: "WerFaultSecure.exe" (eine legitime ausführbare Windows-Datei), "Wer.dll" und "Secure.pdf" (Dateinamen können variieren). Die DLL-Side-Loading-Technik - bei der der Windows-DLL-Suchbefehlsmechanismus die Malware-Nutzlast unter Ausnutzung einer legitimen Anwendung ausführt - wird genutzt, um die Infektion abzuschließen.

Daher wird anstelle von "WerFaultSecure.exe" die Datei "Wer.dll" ausgeführt. Während "Secure.pdf" bösartigen Code enthält, der von "Wer.dll" geladen wird. Diese Phase gipfelt in der Installation von Ov3r_Stealer. Es ist erwähnenswert, dass auch andere Methoden verwendet werden könnten, um diesen Stealer zu verbreiten und in Systeme einzuschleusen.

In der Regel nutzen Cyberkriminelle Phishing und Social Engineering, um Malware zu verbreiten. Bösartige Software ist in der Regel als normaler Inhalt getarnt oder mit diesem gebündelt. Virulente Dateien liegen in verschiedenen Formaten vor, z. B. als ausführbare Dateien (.exe, .run usw.), Archive (ZIP, RAR usw.), Dokumente (Microsoft Office, Microsoft OneNote, PDF usw.), JavaScript und so weiter.

Zu den am weitesten verbreiteten Verbreitungstechniken gehören: Drive-by-Downloads (heimliche/trügerische Downloads), bösartige Anhänge/Links in Spam (z. B. E-Mails, DN/PN, Beiträge in sozialen Medien usw.), Malvertising, Online-Betrügereien, dubiose Download-Kanäle (z. B. Freeware- und Drittanbieter-Webseiten, Peer-to-Peer-Tauschnetzwerke usw.), raubkopierte Programme/Medien, illegale Software-Aktivierungswerkzeuge ("Cracks") und gefälschte Updates.

Außerdem können sich einige bösartige Programme über lokale Netzwerke und Wechseldatenträger (z. B. externe Festplatten, USB-Sticks usw.) selbst verbreiten.

Wie vermeidet man die Installation von Malware?

Wir empfehlen dringend, beim Surfen Vorsicht walten zu lassen, da betrügerische und gefährliche Online-Inhalte meist echt und harmlos erscheinen. Seien Sie vorsichtig bei eingehenden E-Mails/Nachrichten und öffnen Sie keine Anhänge oder Links, die Sie in dubiosen E-Mails finden, da sie bösartig sein können.

Außerdem sollten Sie nur von offiziellen und verifizierten Quellen herunterladen. Eine weitere Empfehlung lautet, Software mit Funktionen/Werkzeugen zu aktivieren und zu aktualisieren, die von seriösen Entwicklern zur Verfügung gestellt werden, da diese von Drittanbietern stammende Software Malware enthalten kann.

Wir müssen betonen, dass es für die Integrität des Geräts und die Sicherheit des Benutzers unerlässlich ist, ein seriöses Antivirenprogramm zu installieren und auf dem neuesten Stand zu halten. Sicherheitsprogramme müssen verwendet werden, um das System regelmäßig zu überprüfen und erkannte Bedrohungen zu entfernen. Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir Ihnen, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Von der Ov3r_Stealer Malware anvisierte Software;

Messaging-Software:

Discord

FTP Klienten:

FileZilla

Browsererweiterungen zur Authentifizierung und Passwortverwaltung:

Aegis Authenticator, Authy, Avira Password Manager, Bitwarden, Browserpass, CommonKey, Dashlane, Duo Mobile, EOS Authenticator, FreeOTP, Google Authenticator, KeePass, KeePassXC, Keeper, LastPass Authenticator, Microsoft Authenticator, Myki, NordPass, Norton Password Manager, OTP Auth, RoboForm, Secure Password, Splikity, Trezor Password Manager, Zoho Vault.

Browsererweiterungen für Krypto-Geldbörsen und verwandte Kryptowährungen:

Airbitz, Atomic, BinanceChain, Bitbox, Bread (BRD), Byone, Bytecoin, Coin98, Coinomi, Copay, Edge, Electrum, Exodus, GreenAddress, Guarda, ICONex, iWallet, Jaxx Liberty, Keplr, KHC, Ledger, MetaMask, Metawallet, MEW CX, Mycelium, NeoLine, OneKey, Samourai, Sollet, Terra Station, TezBox, Trezor, TronLink, Trust, Wombat, YubiKey

Screenshot einer gefälschten Facebook-Anzeige, die zur Verbreitung von Ov3r_Stealer verwendet wird:

Screenshot des gefälschten Facebook-Kontos, das zum Posten der bösartigen Anzeige verwendet wurde:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Ov3r_Stealer?

- SCHRITT 1. Manuelle Entfernung von Ov3r_Stealer Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

Das manuelle Entfernen von Malware ist eine komplizierte Aufgabe - normalerweise ist es das Beste, es Anti-Virus- oder Anti-Malware-Programmen zu erlauben, dies automatisch durchzuführen. Um diese Malware zu entfernen, empfehlen wir die Verwendung von Combo Cleaner Antivirus für Windows.

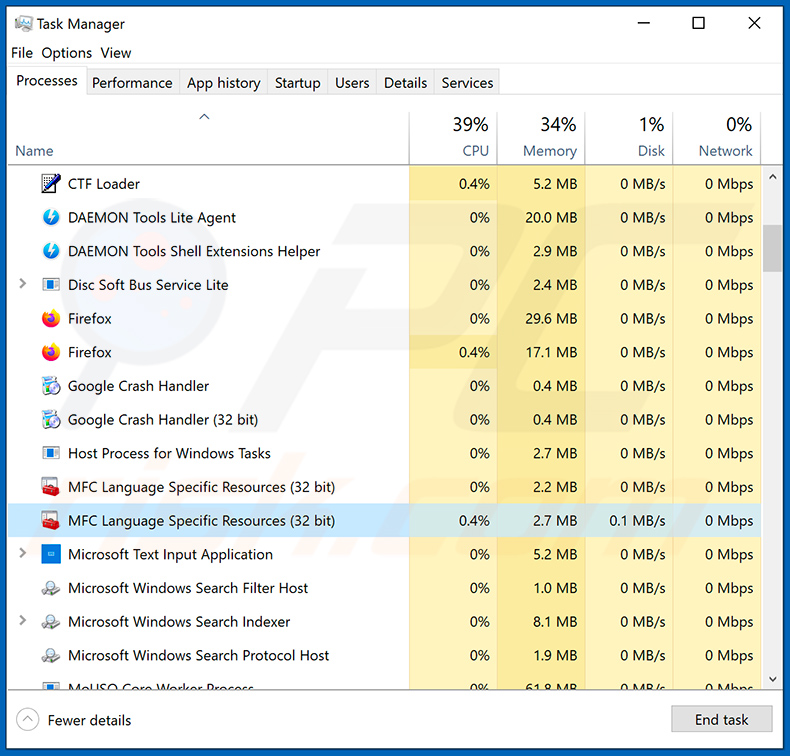

Falls Sie Malware manuell entfernen möchten, besteht der erste Schritt darin, den Namen der Malware zu identifizieren, die sie versuchen zu entfernen. Hier ist ein Beispiel für ein verdächtiges Programm, das auf dem Computer eines Benutzers ausgeführt wird:

Falls Sie die Liste der Programme überprüft haben, die auf Ihrem Computer laufen, wie beispielsweise mithilfe des Task-Managers und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

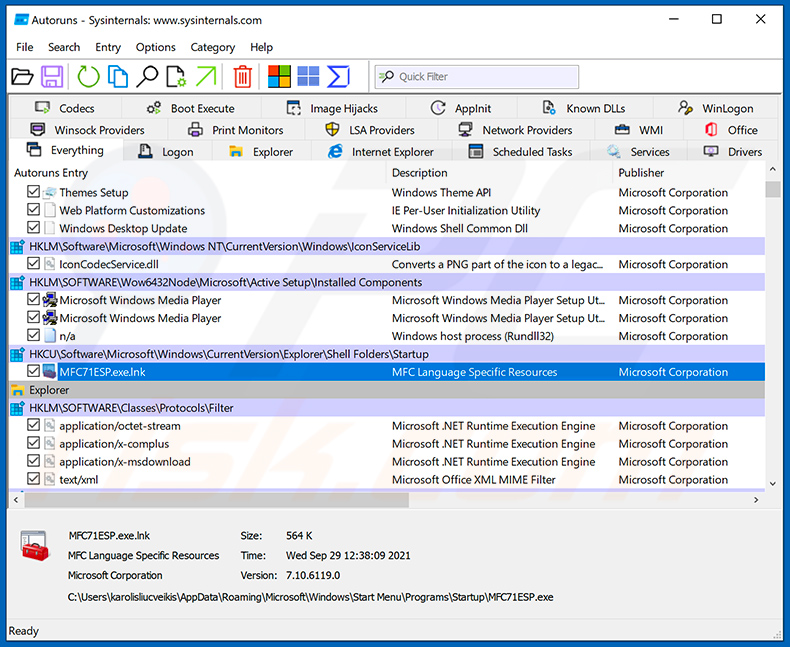

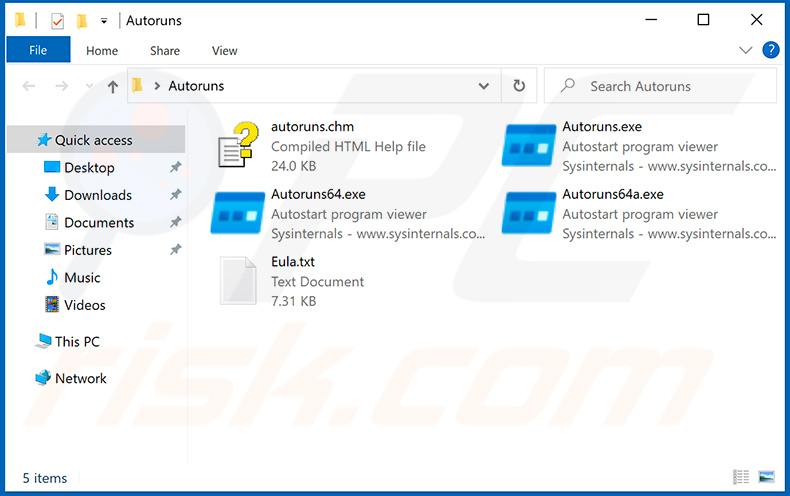

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Autostart-Anwendungen, Registrierungs- und Dateisystemspeicherorte an:

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Autostart-Anwendungen, Registrierungs- und Dateisystemspeicherorte an:

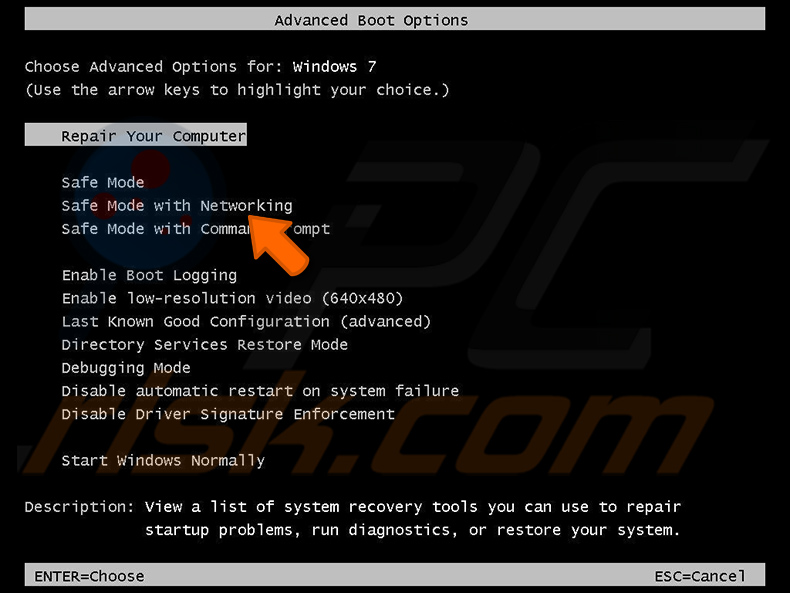

Starten Sie Ihren Computer im abgesicherten Modus neu:

Starten Sie Ihren Computer im abgesicherten Modus neu:

Benutzer von Windows XP und Windows 7: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf Neu starten, klicken Sie auf OK. Drücken Sie während des Startvorgangs Ihres Computers mehrmals die Taste F8 auf Ihrer Tastatur, bis das Menü Erweitere Windows-Optionen angezeigt wird und wählen Sie dann Den abgesicherten Modus mit Netzwerktreibern verwenden aus der Liste aus.

Ein Video, das zeigt, wie Windows 7 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

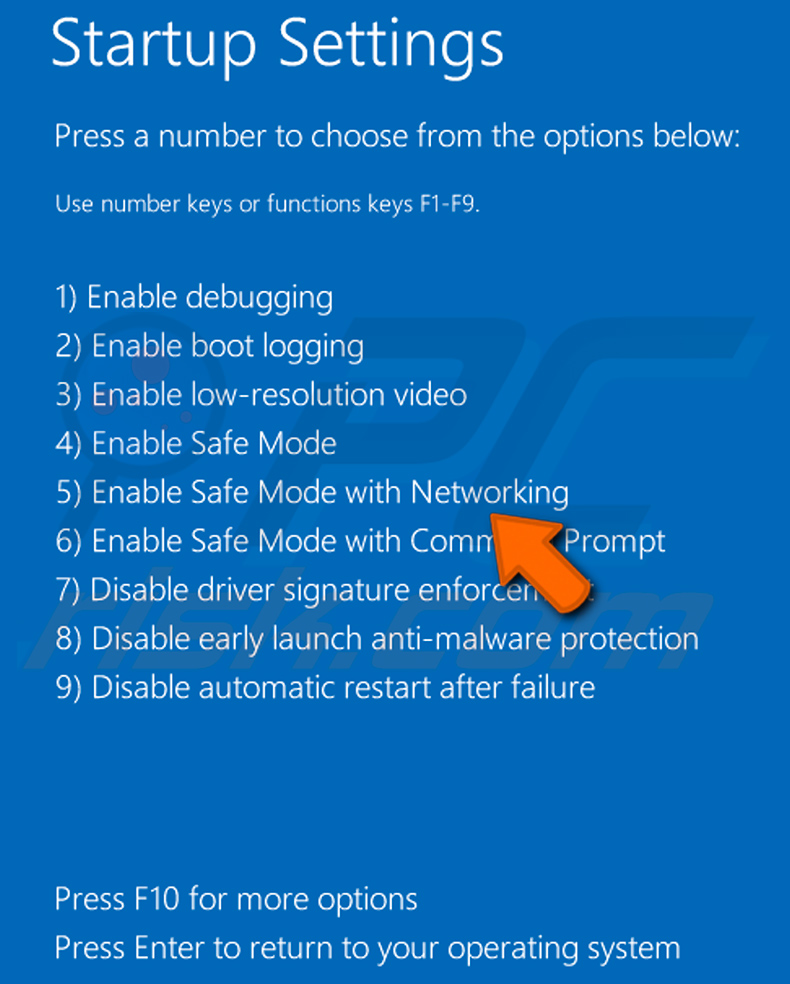

Windows 8 Benutzer: Starten Sie Windows 8 im Abgesicherten Modus mit Vernetzung - Gehen Sie zum Startbildschirm von Windows 8, geben Sie "Erweitert" ein und wählen Sie in den Suchergebnissen "Einstellungen". Klicken Sie auf "Erweiterte Startoptionen", im geöffneten Fenster "Allgemeine PC-Einstellungen" wählen Sie "Erweiterter Start".

Klicken Sie auf die Schaltfläche "Jetzt neu starten". Ihr Computer startet nun neu und zeigt das Menü "Erweiterte Startoptionen" an. Klicken Sie auf die Schaltfläche "Problembehandlung" und dann auf die Schaltfläche "Erweiterte Optionen". Klicken Sie im Bildschirm mit den erweiterten Optionen auf "Starteinstellungen". Klicken Sie auf die Schaltfläche "Neu starten". Ihr PC wird neu gestartet und zeigt den Bildschirm "Starteinstellungen" an. Drücken Sie F5, um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Ein Video, das zeigt, wie Windows 8 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

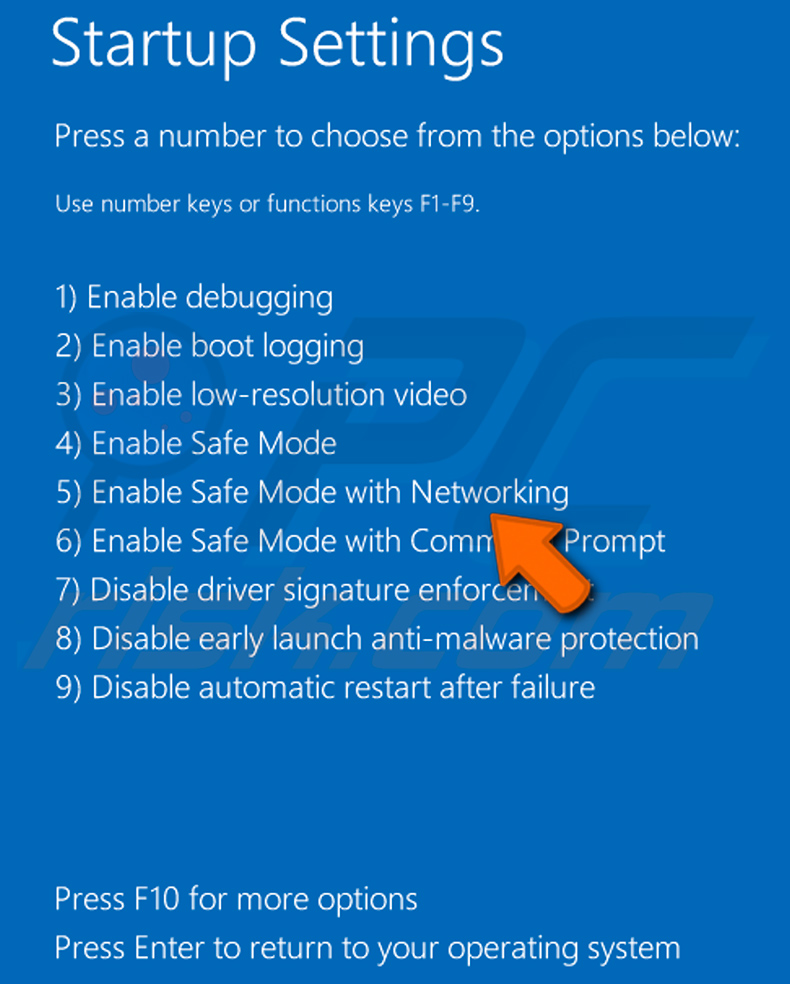

Windows 10 Benutzer: Klicken Sie auf das Windows-Logo und wählen Sie das Power-Symbol. Klicken Sie im geöffneten Menü auf "Neu starten", während Sie die Umschalttaste auf Ihrer Tastatur gedrückt halten. Klicken Sie im Fenster "Option auswählen" auf "Fehlerbehebung" und anschließend auf "Erweiterte Optionen".

Wählen Sie im erweiterten Optionsmenü "Starteinstellungen" aus und klicken Sie auf die Schaltfläche "Neu starten". Im folgenden Fenster sollten Sie auf Ihrer Tastatur auf die Taste "F5" klicken. Dadurch wird Ihr Betriebssystem im abgesicherten Modus mit Netzwerktreibern neu gestartet.

Ein Video, das zeigt, wie Windows 10 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

Extrahieren Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

Extrahieren Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

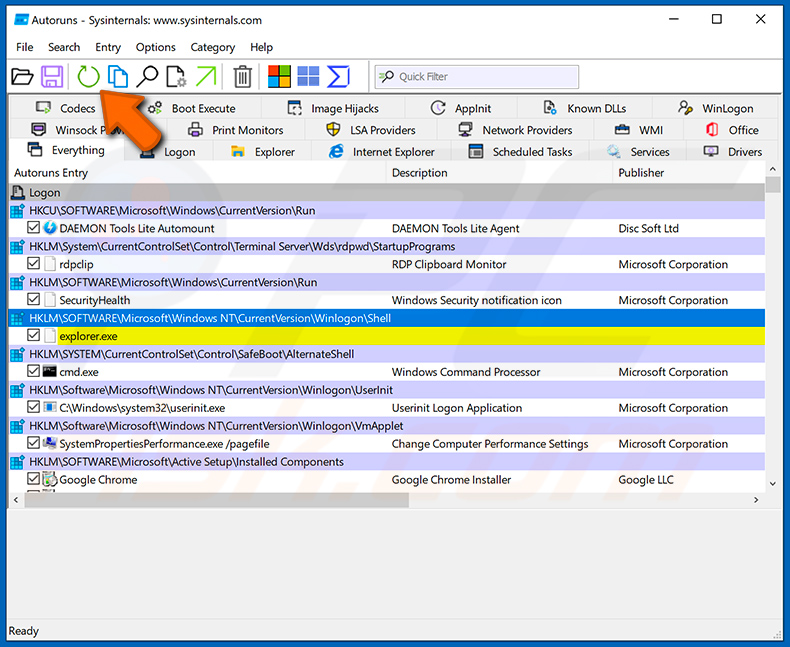

Klicken Sie in der Anwendung Autoruns oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie nach diesem Vorgang auf das Symbol "Aktualisieren".

Klicken Sie in der Anwendung Autoruns oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie nach diesem Vorgang auf das Symbol "Aktualisieren".

Überprüfen Sie die von der Autoruns-Anwendung bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie entfernen möchten.

Überprüfen Sie die von der Autoruns-Anwendung bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie entfernen möchten.

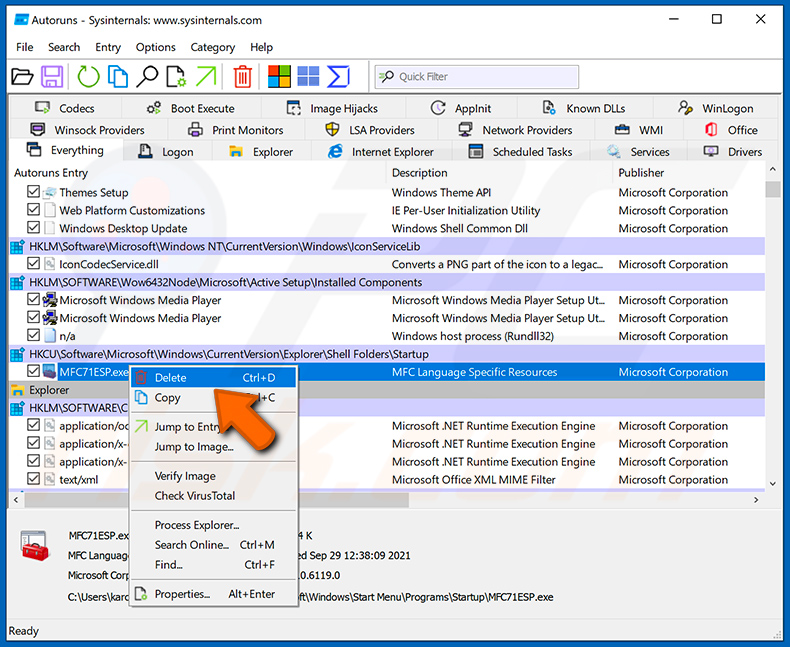

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass manche Malware Prozessnamen unter seriösen Windows-Prozessnamen versteckt. In diesem Stadium ist es sehr wichtig, das Entfernen von Systemdateien zu vermeiden. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, klicken Sie mit der rechten Maustaste auf den Namen und wählen Sie "Löschen".

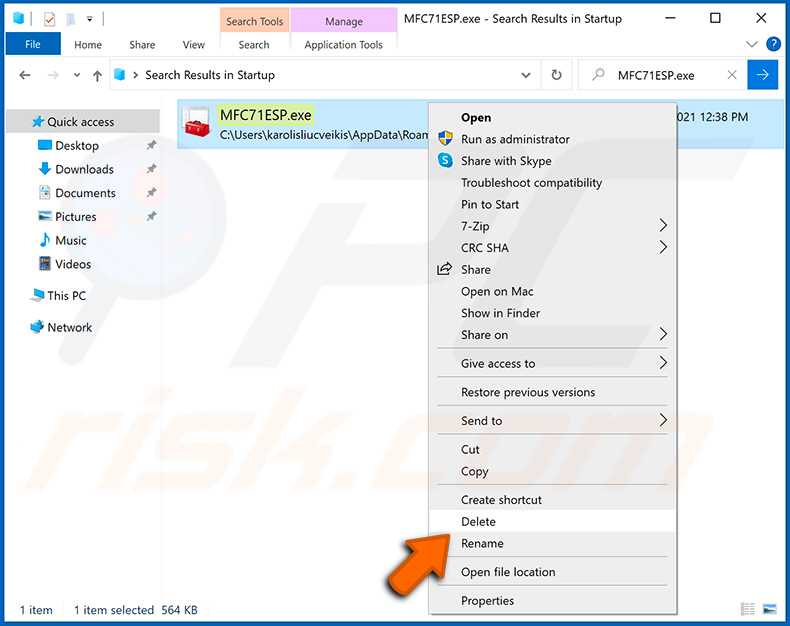

Nachdem Sie die Malware über die Anwendung Autoruns entfernt haben (dies stellt sicher, dass die Malware beim nächsten Systemstart nicht automatisch ausgeführt wird), sollten Sie auf Ihrem Computer nach dem Malware-Namen suchen. Stellen Sie sicher, dass Sie verstecke Dateien und Ordner aktivieren, bevor Sie fortfahren. Falls Sie den Dateinamen der Malware finden, dann stellen Sie sicher, ihn zu entfernen.

Starten Sie Ihren Computer im normalen Modus neu. Das Befolgen dieser Schritte sollte alle Malware von Ihrem Computer entfernen. Beachten Sie, dass die manuelle Entfernung erweiterte Computerkenntnisse voraussetzt. Wenn Sie diese Fähigkeiten nicht haben, überlassen Sie die Entfernung den Antivirus- und Anti-Malware-Programmen.

Diese Schritte funktionieren bei erweiterten Malware-Infektionen womöglich nicht. Wie immer ist es am Besten, Infektionen zu vermeiden, anstatt Malware später zu entfernen. Um Ihren Computer sicher zu halten, installieren Sie die neuesten Betriebssystem-Updates und benutzen Sie Antivirus-Software. Um sicherzugehen, dass Ihr Computer keine Malware-Infektionen aufweist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Häufig gestellte Fragen (FAQ)

Mein Computer ist Ov3r_Stealer Malware infiziert. Sollte ich mein Speichermedium formatieren, um sie loszuwerden?

Es ist selten notwendig, Geräte zu formatieren, um Malware zu entfernen.

Was sind die größten Probleme, die Ov3r_Stealer Malware verursachen kann?

Die Gefahren, die von einer Infektion ausgehen, hängen von den Funktionen der Malware und den Zielen der Cyberkriminellen ab. Ov3r_Stealer ist ein Programm zum Datendiebstahl, das es vor allem auf Anmeldeinformationen und Kryptowährungs-Geldbörsen abgesehen hat. In der Regel können solche Infektionen zu ernsthaften Datenschutzproblemen, finanziellen Einbußen und sogar zum Identitätsdiebstahl führen.

Was ist der Zweck von Ov3r_Stealer Malware?

Malware wird in erster Linie aus Profitgründen eingesetzt. Angreifer können jedoch auch versuchen, sich selbst zu amüsieren, persönliche Rachefeldzüge durchzuführen, Prozesse zu stören (z. B. Webseiten, Dienste, Unternehmen usw.), Hacktivismus zu betreiben und politisch/geopolitisch motivierte Angriffe durchzuführen.

Wie hat Ov3r_Stealer Malware meinen Computer infiltriert?

Es wurde festgestellt, dass Ov3r_Stealer über bösartige Stellenanzeigen auf Facebook verbreitet wird. Es können jedoch auch andere Techniken zur Verbreitung dieses Diebstahlprogramms eingesetzt werden.

Abgesehen von Malvertising wird Malware häufig über Drive-by-Downloads, Spam (z. B. E-Mails, PN/DN, Beiträge in sozialen Medien usw.), Online-Betrügereien, nicht vertrauenswürdige Download-Kanäle (z. B. Freeware und kostenlose File-Hosting-Webseiten, P2P-Tauschnetzwerke usw.), illegale Software-Aktivierungswerkzeuge ("Klasse") und gefälschte Updates verbreitet. Einige bösartige Programme können sich sogar selbst über lokale Netzwerke und Wechseldatenträger verbreiten.

Wird Combo Cleaner mich vor Malware schützen?

Ja, Combo Cleaner kann fast alle bekannten Malware-Infektionen erkennen und beseitigen. Beachten Sie, dass die Durchführung eines vollständigen Systemscans von entscheidender Bedeutung ist, da sich hochentwickelte bösartige Software in der Regel tief im System versteckt.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden