SearchWorld Browserentführer

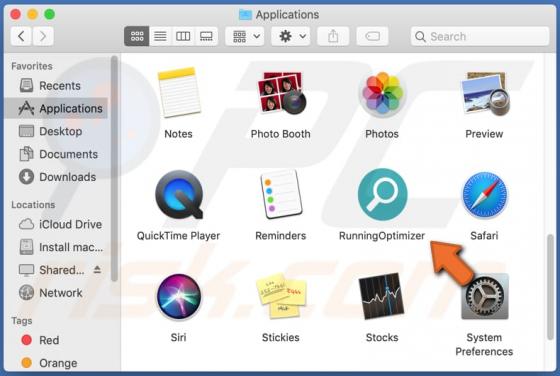

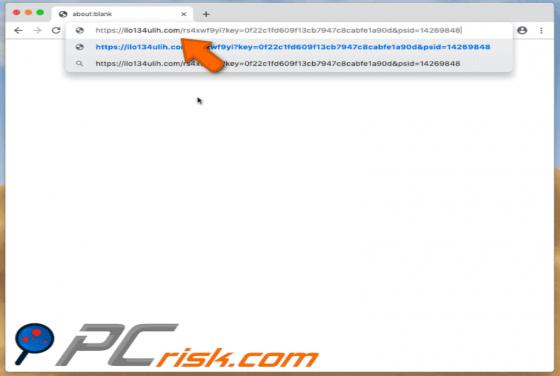

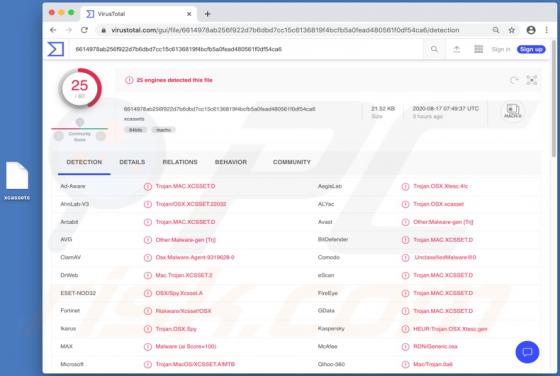

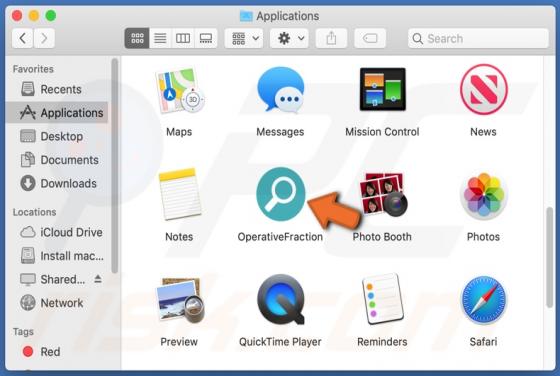

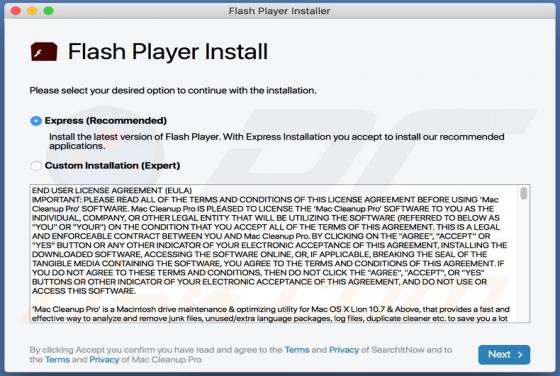

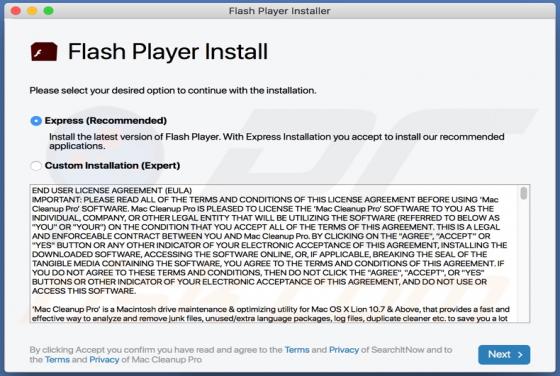

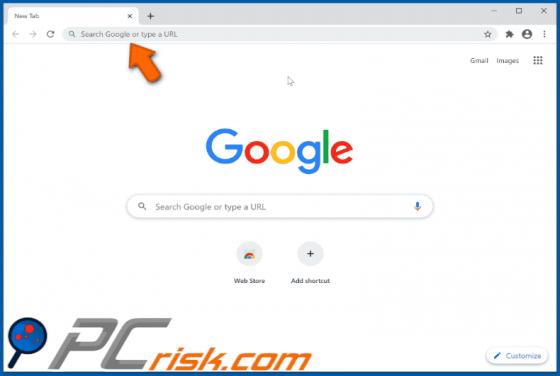

SearchWorld ist ein Browserentführer, der darauf abzielt, die Adresse toksearches.xyz, eine gefälschte Suchmaschine, zu bewerben. Wie die meisten Browserentführer tut SearchWorld dies, indem es bestimmte Browsereinstellungen ändert. Darüber hinaus kann diese App so konzipiert sein, dass sie Detai