Wie vermeidet man die Installation von Malware durch die through Coronavirus Spam-Kampagne?

TrojanerAuch bekannt als: Coronavirus Spam-Kampagne

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist "Coronavirus Email Virus"?

Es gibt eine Reihe von Varianten der Coronavirus-Spam-Kampagne, die von Cyberkriminellen mit dem Ziel verbreitet wird, die Empfänger dazu zu verleiten, ihre Computer mit bösartigen Programmen wie Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT und anderer risikoreicher Malware zu infizieren. Sie versenden E-Mails, die entweder einen Webseiten-Link zum Herunterladen einer bösartigen Datei/zur Anzeige unzuverlässiger Inhalte (z. B. Phishing-Webseiten) oder einen bösartigen Anhang enthalten.

In beiden Fällen installieren diese Dateien/Anhänge, wenn sie geöffnet (ausgeführt) werden, ein bestimmtes schädliches Programm. Wir empfehlen dringend, diese E-Mail zu ignorieren, sie hat nichts mit dem eigentlichen Coronavirus zu tun.

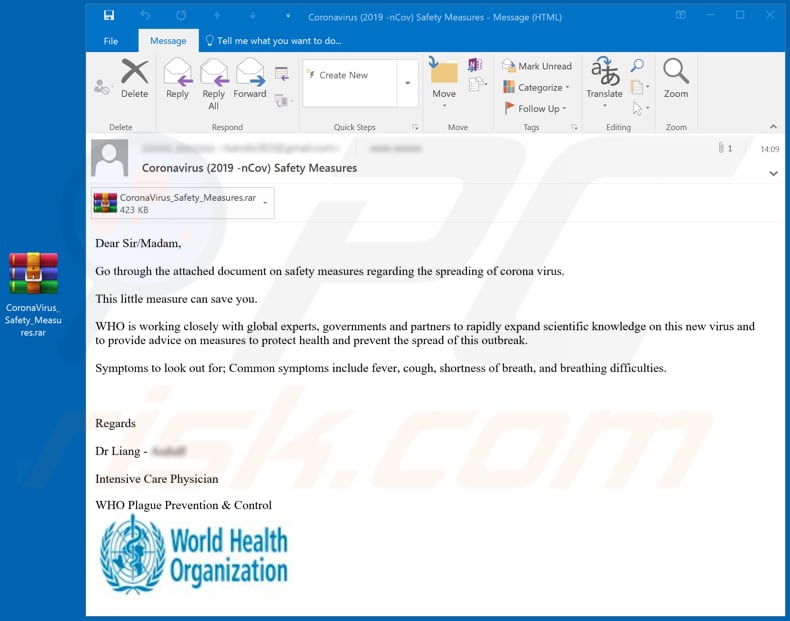

Diese Variante der Spam-Kampagne ist als ein Brief der Weltgesundheitsorganisation (WHO) über Schutzmaßnahmen gegen das neue Coronavirus getarnt. Sie suggeriert, dass die angehängte Datei oder der enthaltene Webseiten-Link Informationen darüber enthält, wie die Verbreitung des Coronavirus verhindert und eine Infektion mit dem Virus vermieden werden kann.

Angehängte Dateien oder Dateien, die über den enthaltenen Link heruntergeladen werden, sind jedoch dazu gedacht, das eine oder andere Schadprogramm zu installieren. Wie wir in der Einleitung erwähnt haben, wird diese Coronavirus-Spam-Kampagne zur Verbreitung verschiedener bösartiger Programme genutzt.

So oder so ist es sehr wahrscheinlich, dass die dahinter stehenden Cyberkriminellen versuchen, Computer mit irgendeinem Trojaner oder einer Ransomware zu infizieren. Dennoch könnten sie die Coronavirus-Kampagne auch zur Verbreitung einer anderen Art von Malware nutzen.

Typischerweise verbreiten sie Trojaner, die darauf ausgelegt sind, vertrauliche Informationen wie Anmeldedaten, Passwörter, Kreditkartendetails (oder andere Bankdaten) usw. zu stehlen, oder sie öffnen Hintertüren für andere bösartige Software, die ihnen das Gleiche ermöglichen könnten. Ransomware ist eine Art von Software, die Dateien so verschlüsselt, dass die Opfer sie nicht ohne ein Werkzeug (oder Werkzeuge) entschlüsseln könnten, das normalerweise nur von seinen Entwicklern gekauft werden kann.

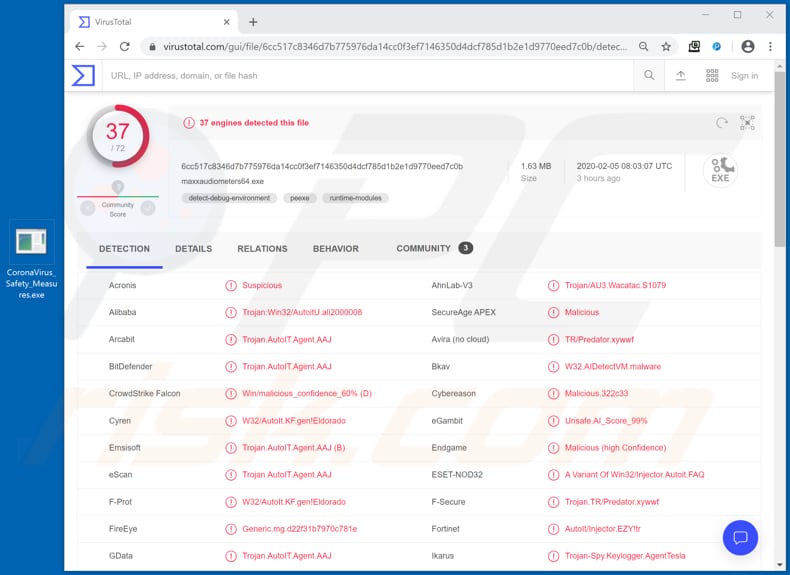

Einfach gesagt, verlieren Opfer von Ransomware oft nicht nur Daten, sondern auch Geld. Untersuchungen zeigen, dass die ausführbare Datei "CoronaVirus_Safety_Measures.rar", die an eine der E-Mails dieser Spam-Kampagne angehängt ist, dazu dient, Agent Tesla zu verbreiten.

Ein Tool für den Fernzugriff, das, wenn es installiert ist, die Kontrolle über den infizierten Computer übernehmen kann. Eines seiner Hauptmerkmale ist das Keylogging - es kann zur Aufzeichnung von Systemtastatureingaben (Aufzeichnung gedrückter Tasten) verwendet werden.

Diese Funktion kann zum Stehlen von Konten, Zugangsdaten und einer Vielzahl anderer persönlicher Daten und Informationen verwendet werden. Trotzdem dürfen die Cyberkriminellen, die hinter dieser Spam-Kampagne stehen, unabhängig davon, welche bösartige Software sie zu verbreiten versuchen, keine Anhänge oder Webseiten-Links darin öffnen.

Durch das Öffnen dieser Anhänge würden die Empfänger Gefahr laufen, Geld, Datenverluste, Probleme im Zusammenhang mit der Privatsphäre, Sicherheit beim Surfen, Identitätsdiebstahl und andere ernsthafte Probleme zu erleiden.

| Name | Coronavirus Spam-Kampagne |

| Art der Bedrohung | Trojaner, Passwortstehlender Virus, Banking Malware, Spyware |

| Betrug | Diese Spam-Kampagne ist als Brief getarnt, der Schutzmaßnahmen gegen das Coronavirus betrifft |

| Anhang (Anhänge) | CoronaVirus_Safety_Measures.rar |

| Erkennungsnamen (CoronaVirus_Safety_Measures.rar) | Arcabit (Trojan.AutoIT.Agent.AAJ), Emsisoft (Trojan.AutoIT.Agent.AAJ (B)), ESET-NOD32 (eine Variante von Win32/Injector.Autoit.FAQ), Kaspersky (Trojan-Dropper.Win32.Autit.nlm), vollständige Liste von Erkennungen (VirusTotal) |

| Symptome | Trojaner sind so konzipiert, dass sie sich heimlich in den Computer des Opfers einschleichen und schweigend bleiben, so dass auf einem infizierten Rechner keine besonderen Symptome deutlich sichtbar sind. |

| Nutzlast | Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT und eine Reihe anderer bösartiger Programme. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-"Cracks". |

| Schaden | Gestohlene Passwörter und Bankinformationen, Identitätsdiebstahl, der Computer des Opfes wird einem Botnet hinzugefügt. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Hier sind weitere Beispiele für Spam-Kampagnen, die von Cyberkriminellen mit dem Ziel eingesetzt werden, Empfänger zur Installation von Schadsoftware zu verleiten: "Greta Thunberg Email Virus", "Christmas Party Email" und "UPS Email Virus". In den meisten Fällen sind diese Spam-Kampagnen als wichtige, offizielle Briefe von legitimen Unternehmen getarnt.

So oder so infizieren Empfänger, die Anhänge oder Dateien öffnen, die über Website-Links, die in solchen E-Mails enthalten sind, heruntergeladen werden, ihre Systeme mit risikoreicher Malware, die von Cyberkriminellen mit dem Ziel verbreitet wird, auf die eine oder andere Weise Einnahmen zu erzielen.

Wie hat "Coronavirus Email Virus" meinen Computer infiziert?

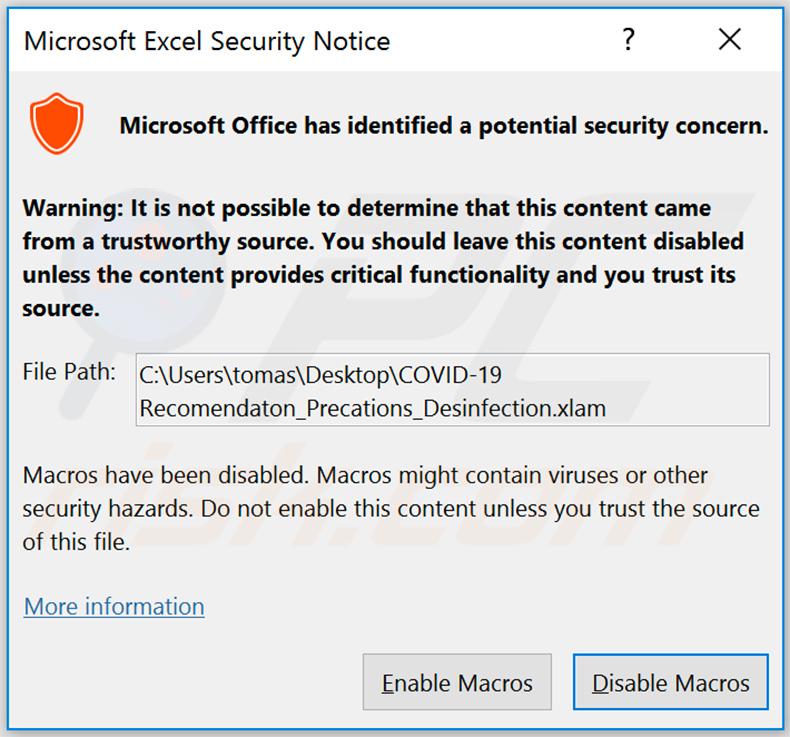

Untersuchungen zeigen, dass Cyberkriminelle über diese Spam-Kampagne Malware verbreiten, indem sie entweder einen Webseiten-Link einfügen oder eine bösartige Datei an ihre E-Mail anhängen. Die am häufigsten verwendeten Dateiformate zur Verbreitung von Malware über E-Mails (Anhänge und/oder Webseiten-Links darin) sind bösartige Microsoft Office-Dateien, PDF-Dokumente, ausführbare Dateien wie .exe, Archivdateien wie ZIP-, RAR- oder JavaScript-Dateien.

Normalerweise infizieren diese Dateien Systeme, wenn die Empfänger sie ausführen (öffnen). Wenn es sich bei einem Anhang (oder einer über einen Link heruntergeladenen Datei) beispielsweise um ein MS Office-Dokument handelt und es mit einem Microsoft Office 2010 oder höher geöffnet wird, fragt es nach der Erlaubnis, Makrobefehle zu aktivieren (Bearbeitung).

Durch diese Erlaubnis wird dem bösartigen Dokument erlaubt, ein bösartiges Programm zu installieren. Es ist erwähnenswert, dass ältere MS Office-Versionen (die vor dem Jahr 2010 entwickelt wurden) den Modus Geschützte Ansicht nicht enthalten. Das bedeutet, dass sie Malware installieren, ohne nach einer Erlaubnis zu fragen.

Wie kann die Installation von Malware vermieden werden?

Es darf keine Software über Downloadprogramme (oder Installationsprogramme) von Dritten, inoffizielle Websites, Peer-to-Peer-Netzwerke (z.B. Torrent-Clients, eMule) und andere ähnliche Werkzeuge oder Quellen heruntergeladen (oder installiert) werden. Dies sollte durch die Verwendung offizieller Webseiten und direkter Links geschehen.

Installierte Software sollte nicht über inoffizielle Werkzeuge von Dritten aktualisiert werden. Der einzige sichere Weg, dies zu erreichen, ist die Verwendung implementierter Funktionen und/oder Werkzeuge, die von offiziellen Entwicklern bereitgestellt werden.

Dasselbe gilt für die Aktivierung von lizenzierter (kostenpflichtiger) Software. Außerdem ist es nicht legal, verschiedene inoffizielle Aktivierungs- ("Cracking"-)Werkzeuge dafür zu verwenden, und sie verursachen oft die Installation von Malware.

Anhänge, die in irrelevanten E-Mails enthalten sind, die von unbekannten, verdächtigen Adressen empfangen werden, sollten nicht geöffnet werden. Es ist erwähnenswert, dass Cyberkriminelle dazu neigen, ihre E-Mails als offiziell, wichtig, legitim usw. zu tarnen.

Anhänge und/oder Webseiten-Links in E-Mails sollten nur dann geöffnet werden, wenn es keinen Grund zur Annahme gibt, dass sie unsicher sein könnten. Und schließlich ist es wichtig, das Betriebssystem regelmäßig mit einer seriösen Anti-Spyware- oder Antivirus-Suite zu überprüfen und erkannte Bedrohungen so schnell wie möglich zu entfernen.

Wenn Sie bereits den Anhang "Coronavirus E-Mail-Virus" geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um eingedrungene Malware automatisch zu entfernen.

Text, der in einer Variante des E-Mail-Briefs "Coronavirus Email Virus" präsentiert wird:

Subject: Coronavirus (2019 -nCov) Safety Measures

Dear Sir/Madam,Go through the attached document on safety measures regarding the spreading of corona virus.

This little measure can save you.

WHO is working closely with global experts, governments and partners to rapidly expand scientific knowledge on this new virus and to provide advice on measures to protect health and prevent the spread of this outbreak.

Symptoms to look out for; Common symptoms include fever, cough, shortness of breath, and breathing difficulties.

Regards

Dr Liang -

Intensive Care Physician

WHO Plague Prevention & Control

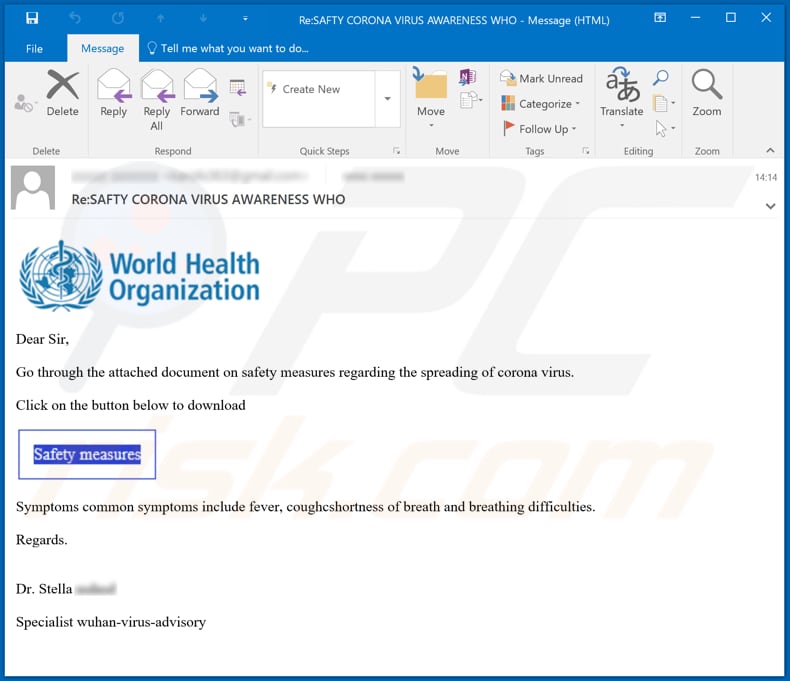

Screenshot einer weiteren Variante des E-Mail-Briefs "Coronavirus Email Virus":

Text in dieser E-Mail:

Subject: Re:SAFTY CORONA VIRUS AWARENESS WHO

Dear Sir,

Go through the attached document on safety measures regarding the spreading of corona virus.

Click on the button below to download

Symptoms common symptoms include fever, coughcshortness of breath and breathing difficulties.Regards.

Dr. StellaSpecialist wuhan-virus-advisory

Screenshot einer bösartigen Datei, die über die Spam-Kampagne "Coronavirus Email Virus" verbreitet wird und von einer Reihe von Virenerkennungs-Engines auf VirusTotal als Bedrohung erkannt wird:

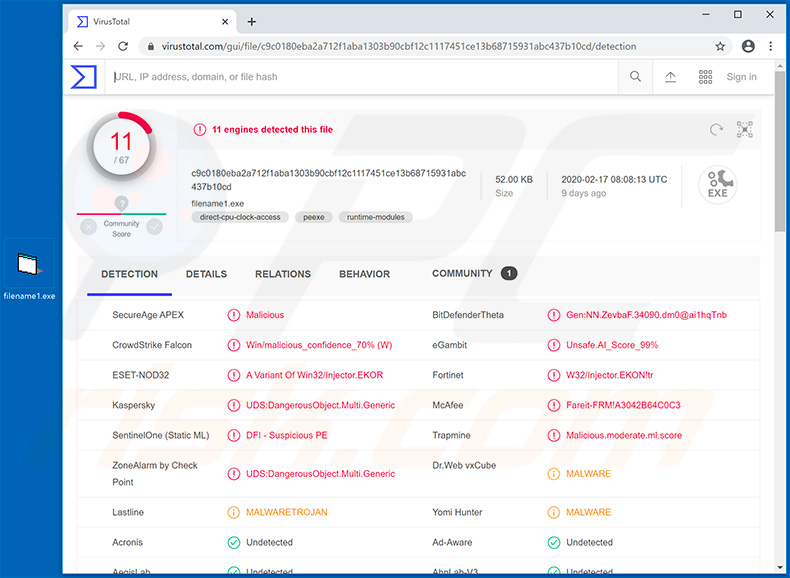

Ein weiterer bösartiger Anhang (eine VBS-Datei), der über Coronavirus-bezogene E-Mail-Spam-Kampagnen verteilt wird. Dieser Anhang ist dazu bestimmt, Systeme mit Remcos RAT zu injizieren:

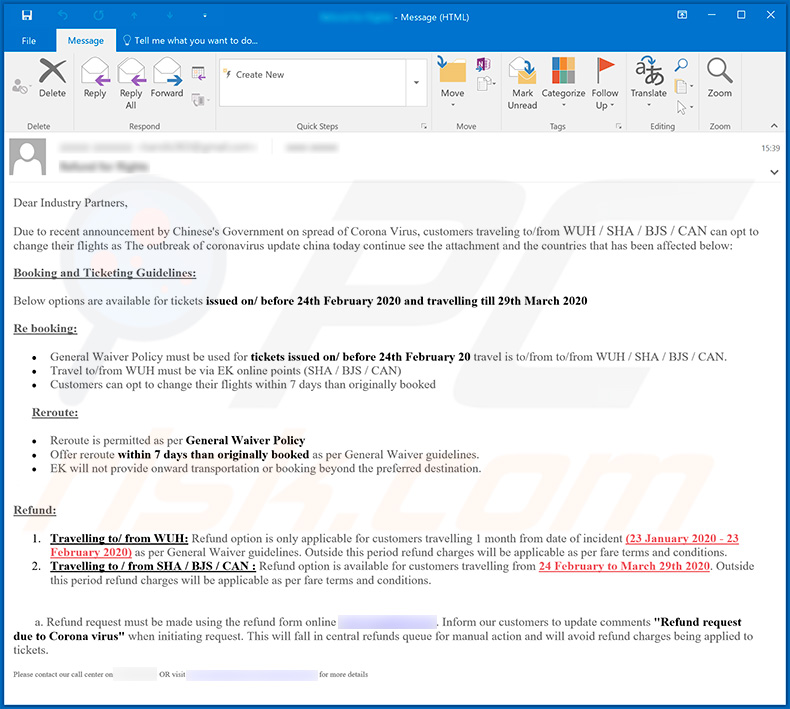

Kriminelle haben kürzlich eine weitere Variante der Coronavirus-bezogenen Spam-Kampagne veröffentlicht, die Remcos RAT, Ave Maria trojan und LimeRAT fördert:

Text, der in dieser E-Mail präsentiert wird:

Dear Industry Partners,

Due to recent announcement by Chinese's Government on spread of Corona Virus, customers traveling to/from WUH / SHA / BJS / CAN can opt to change their flights as The outbreak of coronavirus update china today continue see the attachment and the countries that has been affected below:

Booking and Ticketing Guidelines:

Below options are available for tickets issued on/ before 24th February 2020 and travelling till 29th March 2020

Re booking:

General Waiver Policy must be used for tickets issued on/ before 24th February 20 travel is to/from to/from WUH / SHA / BJS / CAN.

Travel to/from WUH must be via EK online points (SHA / BJS / CAN)

Customers can opt to change their flights within 7 days than originally bookedReroute:

Reroute is permitted as per General Waiver Policy

Offer reroute within 7 days than originally booked as per General Waiver guidelines.

EK will not provide onward transportation or booking beyond the preferred destination.Refund:

1. Travelling to/ from WUH: Refund option is only applicable for customers travelling 1 month from date of incident (23 January 2020 - 23 February 2020) as per General Waiver guidelines. Outside this period refund charges will be applicable as per fare terms and conditions.

2. Travelling to / from SHA / BJS / CAN : Refund option is available for customers travelling from 24 February to March 29th 2020. Outside this period refund charges will be applicable as per fare terms and conditions.a. Refund request must be made using the refund form online *******. Inform our customers to update comments "Refund request due to Corona virus" when initiating request. This will fall in central refunds queue for manual action and will avoid refund charges being applied to tickets.

Please contact our call center on ******* OR visit ******* for more details

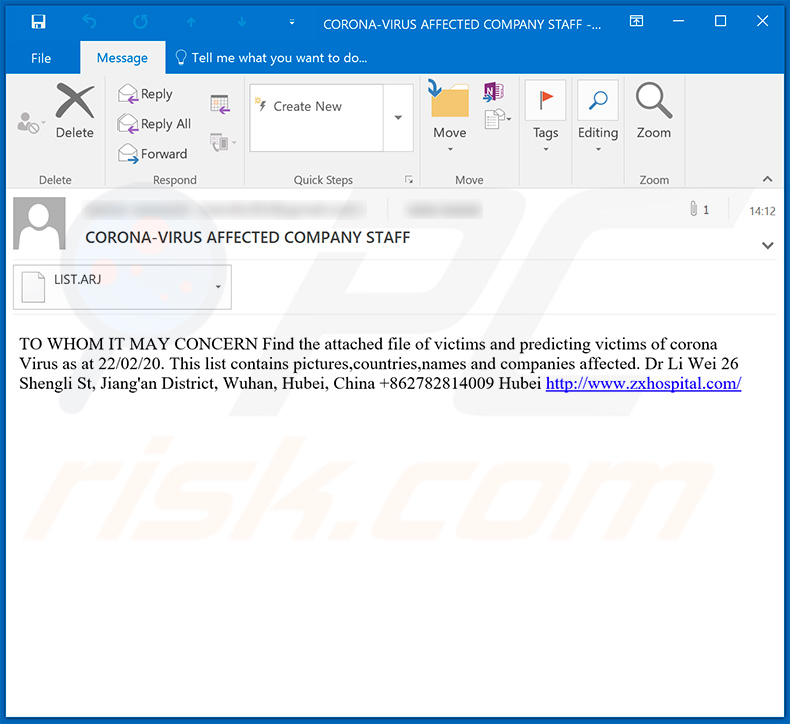

Eine weitere Variante der Coronavirus-bezogenen Spam-Kampagne, die zur Verbreitung des FormBook-Virus verwendet wird:

Text, der in dieser E-Mail präsentiert wird:

Subject: CORONA-VIRUS AFFECTED COMPANY STAFF

TO WHOM IT MAY CONCERN Find the attached file of victims and predicting victims of corona Virus as at 22/02/20. This list contains pictures,countries,names and companies affected. Dr Li Wei 26 Shengli St, Jiang'an District, Wuhan, Hubei, China +862782814009 Hubei hxxp://www.zxhospital.com/

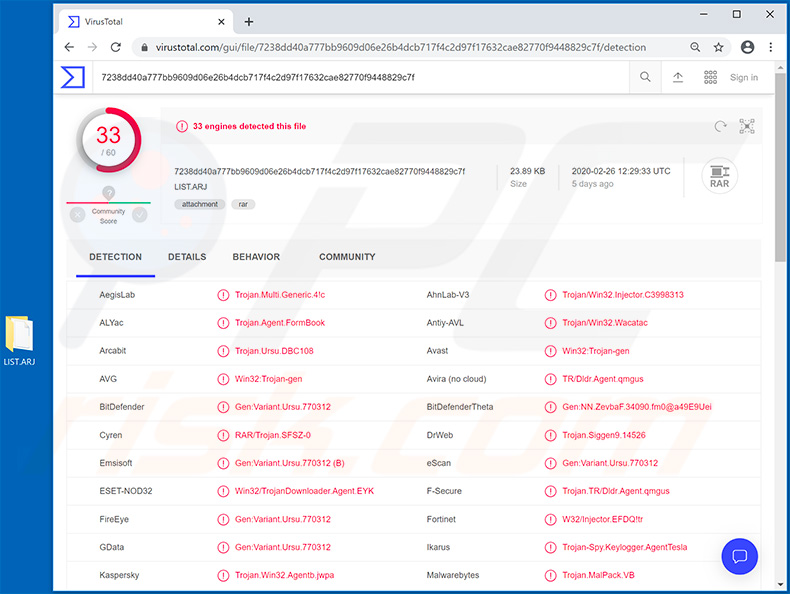

Screenshot der Erkennung des bösartigen Anhangs ("LIST.ARJ") in VirusTotal:

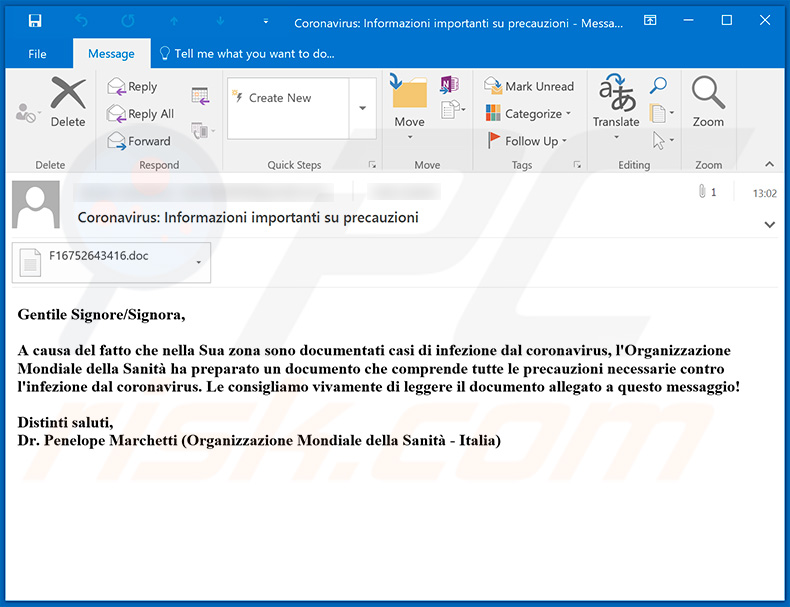

Eine weitere Coronavirus-bezogene Spam-E-Mail (auf Italienisch), die den Trojaner TrickBot verbreitet:

Text, der in dieser E-Mail präsentiert wird:

Subject: Coronavirus: Informazioni importanti su precauzioni

Gentile Signore/Signora,

A causa del fatto che nella Sua zona sono documentati casi di infezione dal coronavirus, l'Organizzazione Mondiale della Sanità ha preparato un documento che comprende tutte le precauzioni necessarie contro l'infezione dal coronavirus. Le consigliamo vivamente di leggere il documento allegato a questo messaggio!

Distinti saluti,

Dr. Penelope Marchetti (Organizzazione Mondiale della Sanità - Italia)

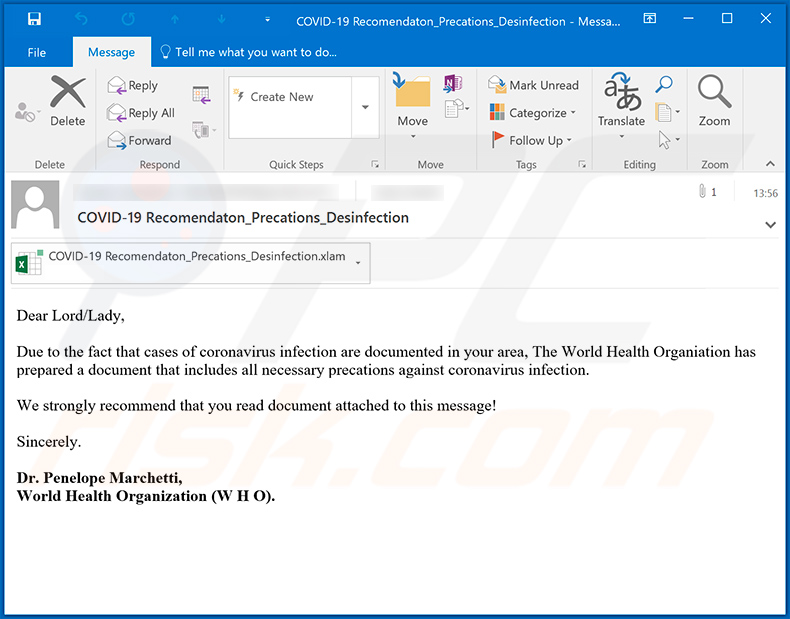

Eine weitere Variante einer Spam-E-Mail, die mit Coronavirus zusammenhängt. Die E-Mail liefert ein bösartiges MS Excel-Dokument ("COVID-19 Recomendaton_Precations_Desinfection.xlam"), das Skidware RAT in das System injiziert:

Text, der in dieser E-Mail präsentiert wird:

Dear Lord/Lady,

Due to the fact that cases of coronavirus infection are documented in your area, The World Health Organiation has prepared a document that includes all necessary precations against coronavirus infection.

We strongly recommend that you read document attached to this message!

Sincerely.

Dr. Penelope Marchetti,

World Health Organization (W H O).

Pop-up-Fenster, in dem Sie aufgefordert werden, Makrobefehle zu aktivieren, sobald der bösartige Anhang geöffnet wird:

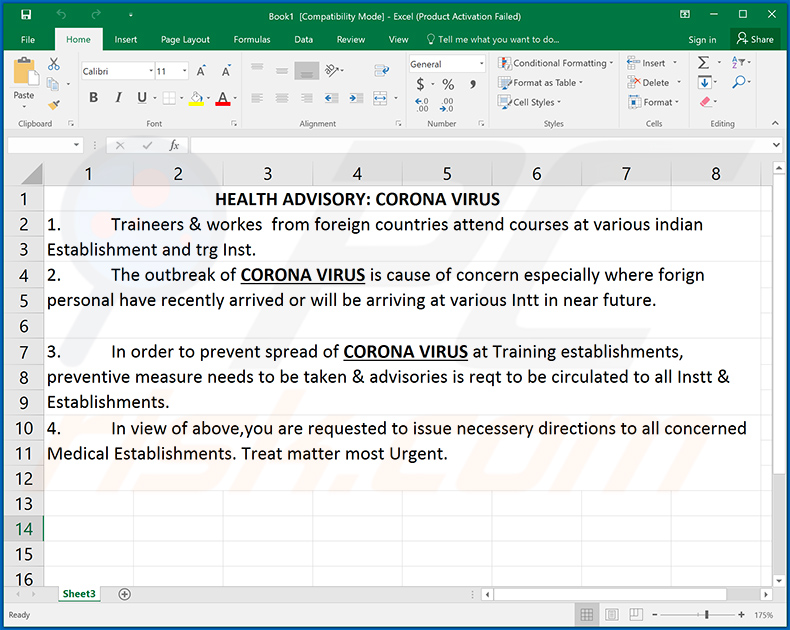

Ein weiteres bösartiges Microsoft Excel-Dokument ("36978_1582552996_NHQEncl1.xls1"), das mit Coronavirus-bezogenen E-Mail-Spam-Kampagnen verteilt wurde. Dieses bösartige Dokument injiziert CrimsonRAT mit Hilfe von Makrobefehlen in das System:

Text, der innerhalb des Dokuments präsentiert wird:

HEALTH ADVISORY: CORONA VIRUS

1. Traineers & workes from foreign countries attend courses at various indian Establishment and trg Inst.

2. The outbreak of CORONA VIRUS is cause of concern especially where forign personal have recently arrived or will be arriving at various Intt in near future.

3. In order to prevent spread of CORONA VIRUS at Training establishments, preventive measure needs to be taken & advisories is reqt to be circulated to all Instt & Establishments.

4. In view of above,you are requested to issue necessery directions to all concerned Medical Establishments. Treat matter most Urgent.

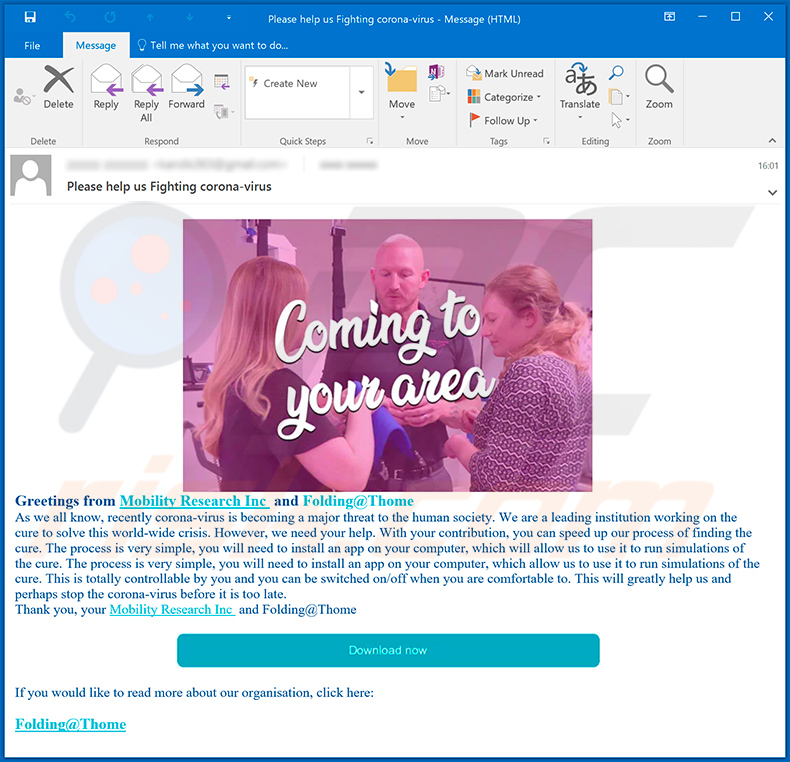

Update 20. März 2020 - Cyberkriminelle haben vor kurzem eine neue E-Mail-Spam-Kampagne zur Verbreitung von RedLineStealer gestartet. Sie senden Tausende von betrügerischen E-Mails, in denen sie um Hilfe bei der medizinischen Forschung im Zusammenhang mit dem Coronavirus bitten. Sie bitten die Benutzer, eine bestimmte Software zu installieren, die angeblich den Computer des Empfängers für verschiedene Berechnungen verwendet und so den Forschern hilft. Die App, zu deren Installation sie die Benutzer auffordern, heißt Folding@home. Nun bedenken Sie, dass diese Anwendung tatsächlich existiert und völlig legitim ist. Diese Spam-Kampagne ist jedoch nur eine Tarnung - anstatt die oben erwähnte Folding@home-Anwendung zu installieren, injizieren die Gauner RedLineStealer in das System. Sie können ein wenig mehr Details im Artikel von Lawrence Abram finden, der in Bleeping Computer veröffentlicht wurde.

Erscheinen einer Spam-E-Mail, die zur Verteilung von RedLineStealer verwendet wurde, indem sie als Folding@home-Anwendung getarnt wurde:

Text, der in dieser E-Mail präsentiert wird:

Subject: Please help us Fighting corona-virus

Greetings from Mobility Research Inc and Folding@Thome As we all know, recently corona-virus is becoming a major threat to the human society. We are a leading institution working on the cure to solve this world-wide crisis. However, we need your help. With your contribution, you can speed up our process of finding the cure. The process is very simple, you will need to install an app on your computer, which will allow us to use it to run simulations of the cure. The process is very simple, you will need to install an app on your computer, which allow us to use it to run simulations of the cure. This is totally controllable by you and you can be switched on/off when you are comfortable to. This will greatly help us and perhaps stop the corona-virus before it is too late.

Thank you, your Mobility Research Inc and Folding@Thome>If you would like to read more about our organisation, click here:

Folding@Thome

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist "Coronavirus Email Virus"?

- SCHRITT 1. Manuelle Entfernung von Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

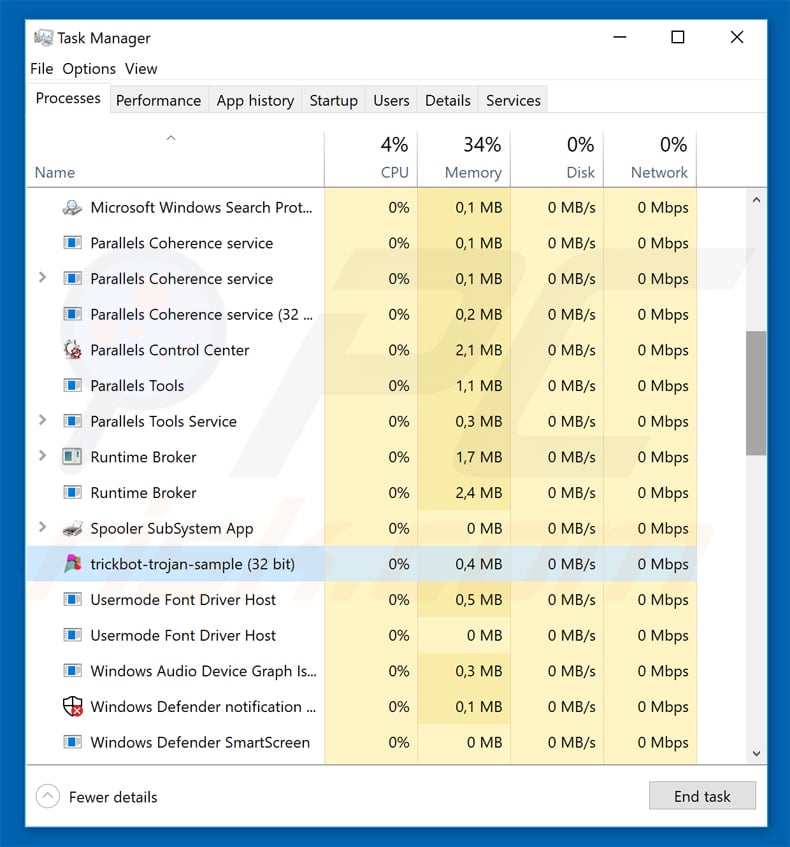

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Spyhunter zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

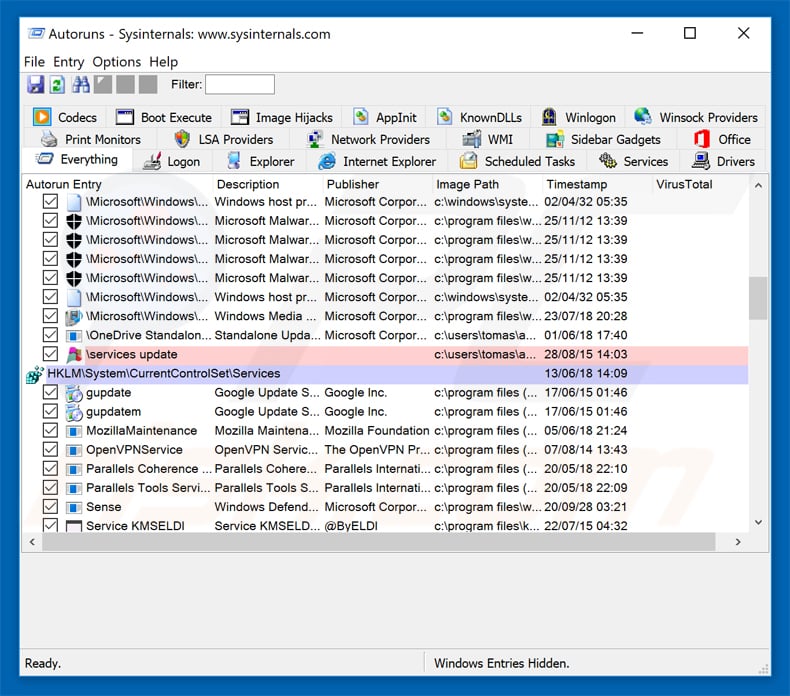

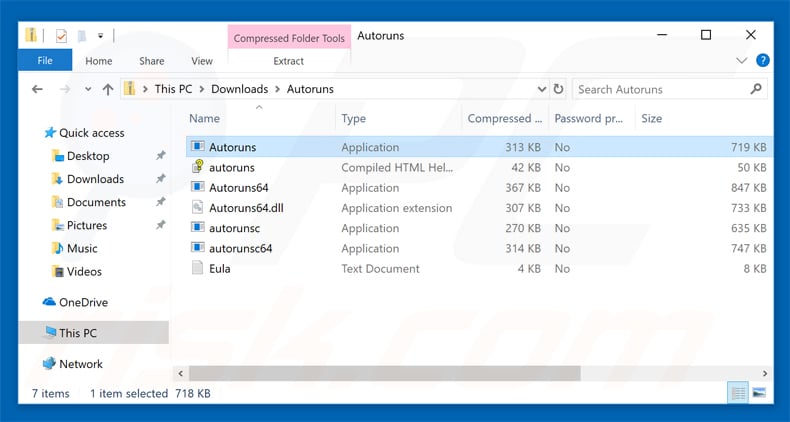

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

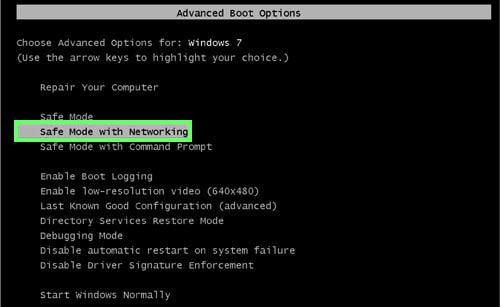

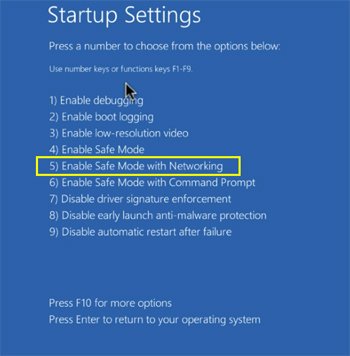

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

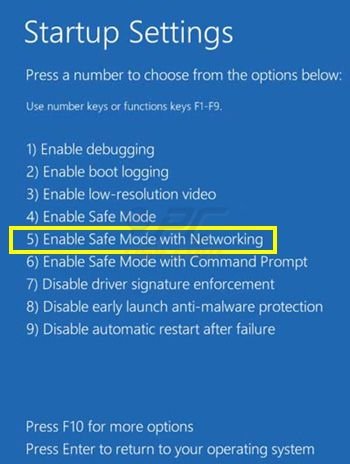

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

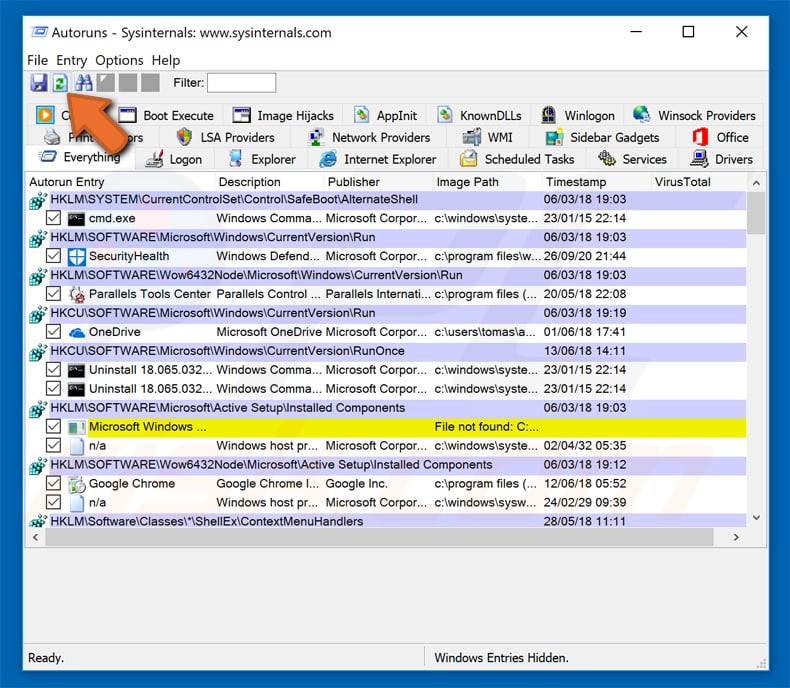

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

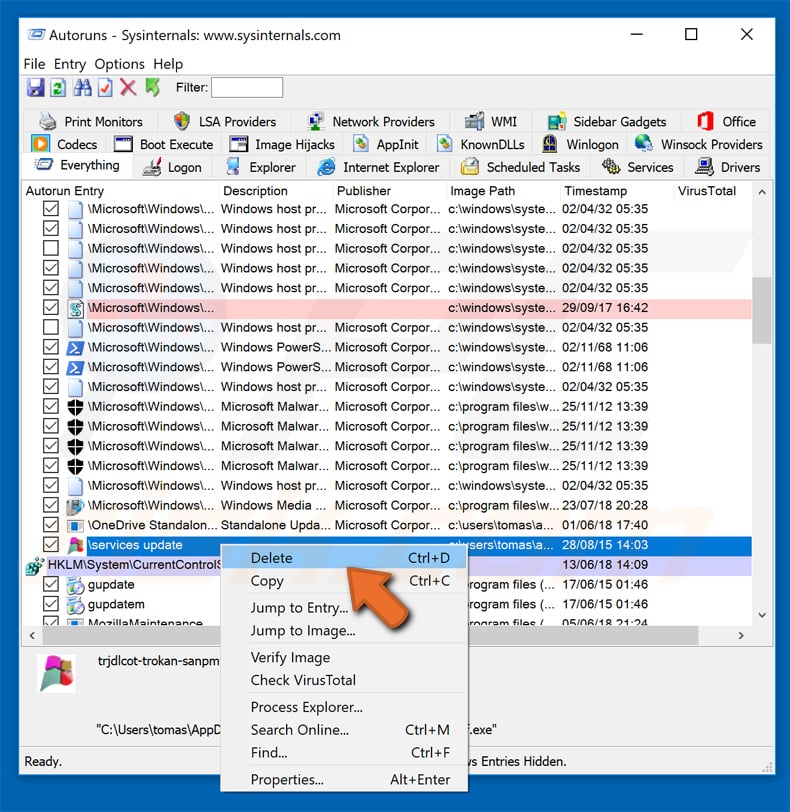

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

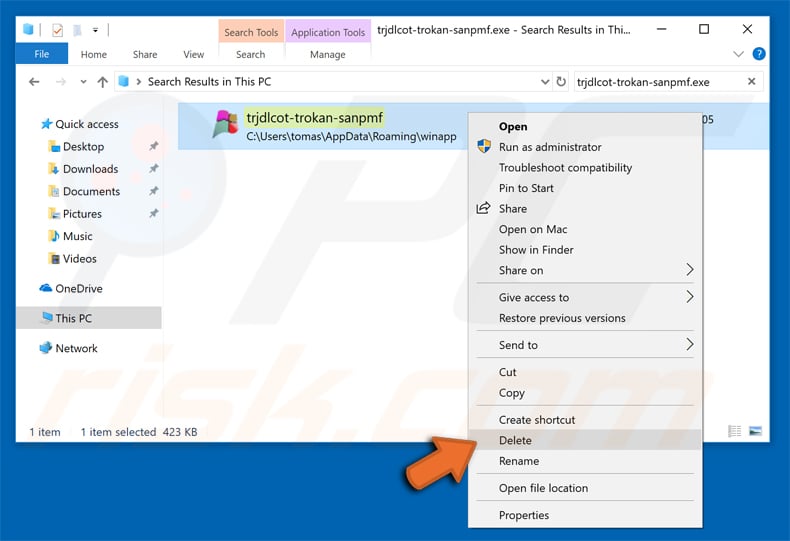

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Spyhunter.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden