Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist RevengeRAT?

RevengeRAT (auch bekannt als Revetrat) ist eine hochriskante Computerinfektion, die als Remote Access Trojaner (RAT) eingestuft wird. Der Zweck dieser Malware ist es, Cyberkriminellen einen Fernzugriff auf den infizierten Computer zu ermöglichen und ihnen zu ermöglichen, ihn zu manipulieren.

Forschungsergebnisse zeigen, dass Cyberkriminelle diese Infektion durch E-Mail Spam-Kampagnen (bösartige MS Office Anhänge) vermehren. Eine trojanerartige Infektion wie RevengeRAT auf Ihrem Computer kann viele Probleme verursachen.

Wie bereits erwähnt, ermöglichen RATs Bedrohungsakteure (Cyberkriminelle) die Fernmanipulation infizierter Computer. Durch die Verwendung von RevengeRAT können Cyberkriminelle die Dienste/Prozesse/Dateien des Systems verwalten, die Windows-Registry-Einträge und Host-Datei bearbeiten, Tastenanschläge protokollieren, Zugangsdaten stehlen, auf verschiedene Hardware (z.B. Webcam) zugreifen, Shell-Befehle ausführen und so weiter.

Daher können diese Personen leicht große Schäden verursachen. Erstens können die am System vorgenommenen Änderungen die Leistung des Systems erheblich beeinträchtigen und die Wiederherstellung kann sehr schwierig/unmöglich sein.

Darüber hinaus können Cyberkriminelle durch die Protokollierung von Tastenanschlägen und den Diebstahl von Zugangsdaten schwerwiegende Datenschutzprobleme verursachen. Es ist offensichtlich, dass diese Bedrohungsakteure darauf abzielen, so viel Umsatz wie möglich zu generieren.

Daher können entführte Bank-, soziale Netzwerk-, E-Mail- und andere Konten auf verschiedene Weise missbraucht werden, wie z.B. durch direkte Geldüberweisung, Online-Käufe, Ausleihen von Geld von Kontakten und so weiter. Opfer eines solchen Trojaners können nicht nur ihre Ersparnisse verlieren, sondern auch in hohe Schulden geraten und ihre Identität gestohlen werden.

Wie bereits erwähnt, erlaubt RevengeRAT auch Cyberkriminellen, Shell-Befehle auszuführen, mit denen das System auf verschiedene Weise gesteuert werden kann. Beachten Sie, dass Shell-Befehle verwendet werden können, um Ketteninfektionen zu verursachen, was bedeutet, dass Cyberkriminelle zusätzliche Malware in das System injizieren.

RATs wie RevengeRAT werden typischerweise verwendet, um Infektionen zu verbreiten, die völlig unterschiedliche Fähigkeiten/Zwecke haben (z.B. Ransomware, Kryptoschürfer, etc.). Zusammenfassend lässt sich sagen, dass RevengeRAT eine große Bedrohung für die Privatsphäre und Computersicherheit der Benutzer darstellt und so schnell wie möglich beseitigt werden sollte.

| Name | Revetrat Virus |

| Art der Bedrohung | Trojaner, Passwort-stehlender Virus, Banking-Malware, Sypware |

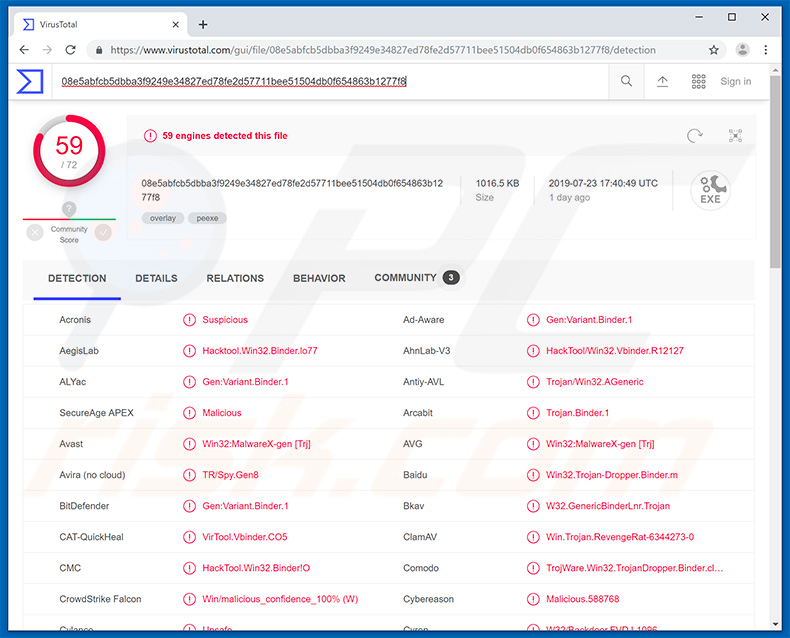

| Erkennungsnamen | Avast (Win32:MalwareX-gen [Trj]), BitDefender (Gen:Variant.Binder.1), ESET-NOD32 (Win32/TrojanDropper.Binder.NBH), Kaspersky (HackTool.Win32.Binder.bs), Vollständige Liste (VirusTotal) |

| Symptome | Trojaner wurden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und sich ruhig zu verhalten, so dass auf einem infizierten Computer keine besonderen Symptome deutlich sichtbar sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-Cracks. |

| Schaden | Gestohlene Bankdaten, Passwörter, Identitätsdiebstahl, Computer des Opfers wird einem Botnetz hinzugefügt. |

| Entfernung |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Es gibt viele trojanerartige Infektionen, die ähnliche Eigenschaften wie RevengeRAT haben. TrickBot, FormBook, Emotet, Hancitor, Adwind - die Liste von Beispielen lässt sich ewig fortsetzen. Die Funktionalität kann leicht variieren (einige sammeln Informationen, einige verursachen Ketteninfektionen, einige schürfen Kryptowährung, und so weiter).

Dennoch haben sie alle eines gemeinsam: Sie stellen eine Bedrohung für die Privatsphäre der Benutzer und die Computersicherheit dar. Daher ist die Beseitigung von trojanerartigen Infektionen von größter Bedeutung.

Wie hat RevengeRAT meinen Computer infiltriert?

Wie bereits erwähnt, wird RevengeRAT in der Regel durch E-Mail-Spam-Kampagnen verbreitet, die bösartige Microsoft Office-Dokumente bereitstellen. Um ihre Spuren zu verbergen und eine Virenerkennung zu vermeiden, führen Cyberkriminelle jedoch eine Reihe von Aktionen durch, um Malware in das System einzubringen.

Nach dem Öffnen bittet die betrügerische Anlage um die Aktivierung von Makrobefehlen. Nach der Aktivierung verwendet das Dokument Vorlagen-Injektionstechnik um ein OLE Dokument herunterzulanden und zu öffnen, das bösartige Makros enthält.

Dieses Dokument verwendet Makrobefehle, um eine MS Excel-Datei herunterzuladen und auszuführen, die einen anderen Befehl zum Herunterladen eines bösartigen JavaScript dekodiert und ausführt. Das Skript wird auf der Blogspot-Seite gehostet, deren Domain mit dem Bit.ly-Dienst gekürzt wird.

Als nächstes folgt die Ausführung des bösartigen JavaScript, das Befehle von Pastebin-Seiten aufnimmt und schließlich ausführt, um RevengeRAT in das System einzubinden. Zuvor bricht das bösartige JavaScript jedoch eine Reihe von laufenden Prozessen ab, darunter Windows Defender und mehrere Anwendungen im Zusammenhang mit Microsoft Office.

Außerdem wird der Modus Geschützte Ansicht von Office deaktiviert. Der gesamte Prozess mag kompliziert erscheinen, aber er ist es nicht. Denken Sie daran, dass Blogspot, Bit.ly und Pastebin völlig legitime Websites/Dienste sind und nichts mit RevengeRAT-Malware zu tun haben.

Sie sind nur Tools, die von Cyberkriminellen verwendet werden. Darüber hinaus ist es erwähnenswert, dass RevengeRAT in Hackerforen öffentlich zugänglich ist und somit jeder diese Malware herunterladen und verbreiten kann.

Aus diesem Grund sind die Verteilungsmethoden sehr wahrscheinlich unterschiedlich. Infektionen vom Typ Trojaner werden wahrscheinlich auch über inoffizielle Software-Download-Quellen (kostenlose Datei-Hosting-Websites, Freeware-Download-Websites, Peer-to-Peer[P2P]-Netzwerke usw.) und gefälschte Updater/Cracks verbreitet.

Wie kann man die Installation von Malware vermeiden?

Achten Sie immer darauf, dass Sie alle E-Mail-Anhänge sorgfältig behandeln. Wenn der empfangene Anhang irrelevant ist und Sie nicht betrifft, dann öffnen Sie nichts.

Dateien/Links, die von verdächtigen/nicht erkennbaren E-Mail-Adressen empfangen wurden, sollten ebenfalls ignoriert werden. Denken Sie daran, dass Gauner oft E-Mails mit Nachrichten versenden, die buchstäblich zu gut sind, um wahr zu sein (z.B. "Sie haben eine Million Dollar gewonnen", "jemand hat Geld auf Ihr Bankkonto überwiesen", etc.).

Anlagen werden auch sehr wahrscheinlich als wichtige Dokumente präsentiert (z.B. Lieferscheine, Quittungen, Rechnungen, etc.). Daher sollten Sie nie darauf hereinfallen.

Darüber hinaus empfehlen wir dringend, 2010 oder neuere Versionen von Microsoft Office zu verwenden, da frühere Versionen nicht im Modus Geschützte Ansicht implementiert sind, der verhindert, dass neue Dokumente automatisch Makrobefehle ausführen. Laden Sie Programme nur aus offiziellen Quellen herunter, vorzugsweise über direkte Download-Links.

Drittanbieter-Downloader/-Installationsprogramme enthalten oft betrügerische Anwendungen, weshalb solche Tools niemals verwendet werden sollten. Es ist extrem wichtig, die installierten Anwendungen/das Betriebssystem immer auf dem neuesten Stand zu halten.

Verwenden Sie dazu jedoch nur implementierte Funktionen oder Werkzeuge, die vom offiziellen Entwickler zur Verfügung gestellt werden. Auch Cracking-Anwendungen sollten nicht in Betracht gezogen werden, da nicht nur Softwarepiraterie ein Cyberkriminalität ist, sondern auch die überwiegende Mehrheit der Cracking-Tools gefälscht ist, was bedeutet, dass das Risiko von Infektionen extrem hoch ist.

Der Schlüssel zur Computersicherheit ist die Vorsicht. Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir Ihnen, eine Überprüfung mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist RevengeRAT?

- SCHRITT 1. Manuelle Entfernung von RevengeRAT Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

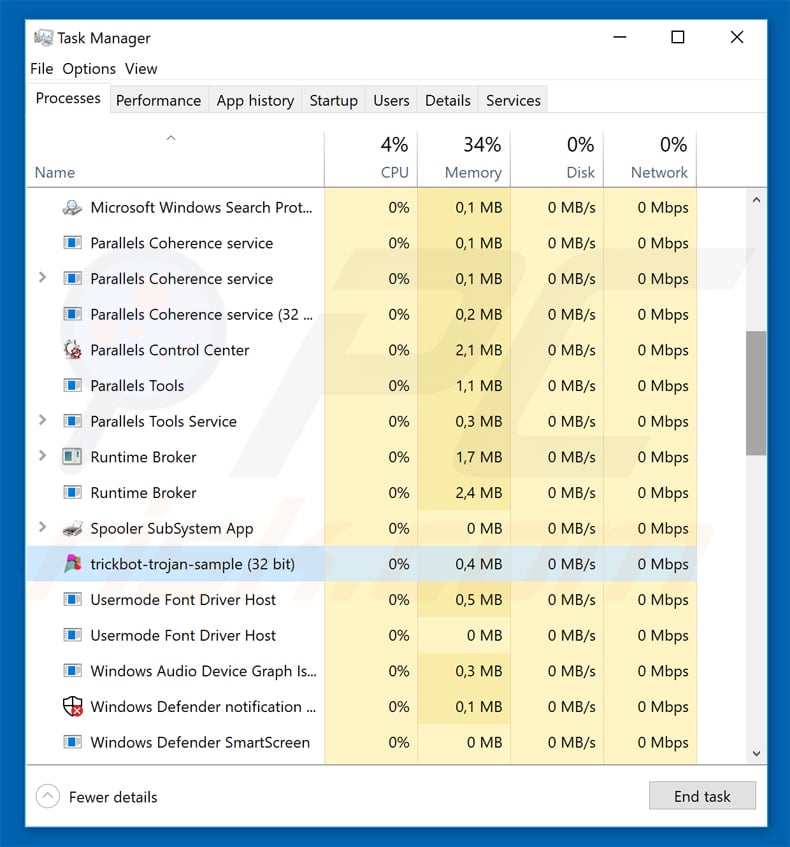

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

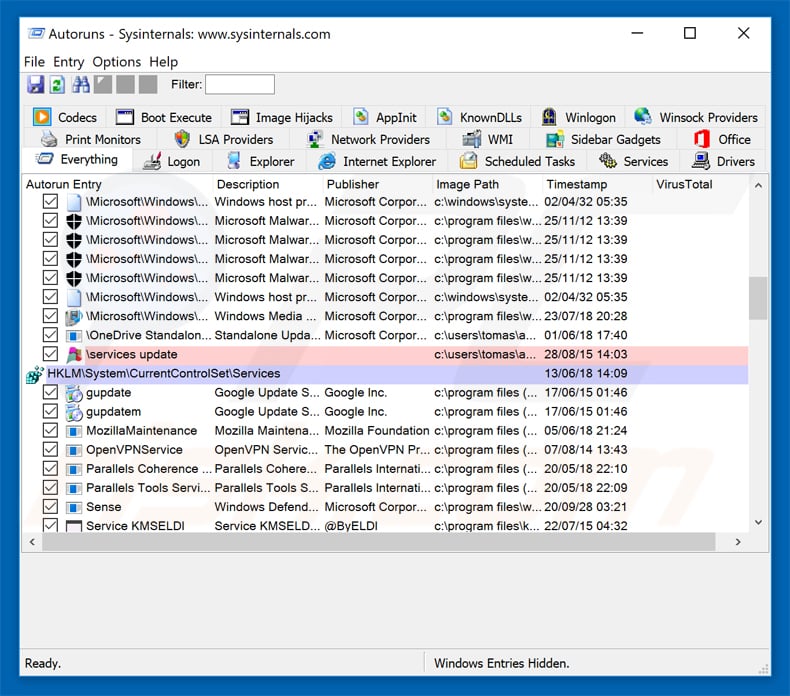

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

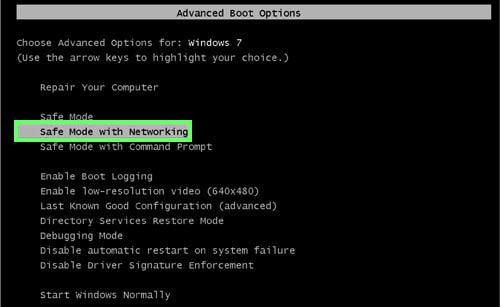

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

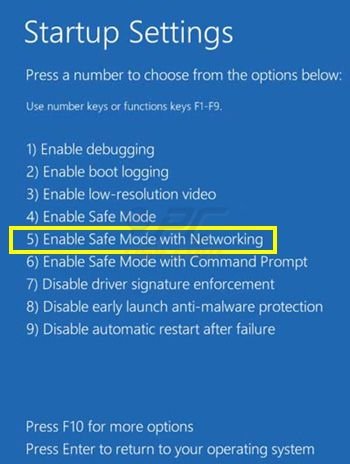

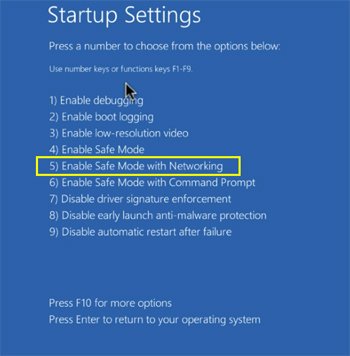

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

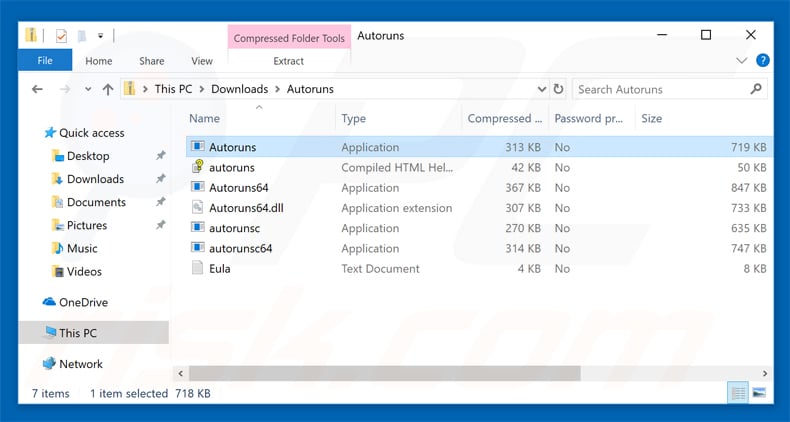

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

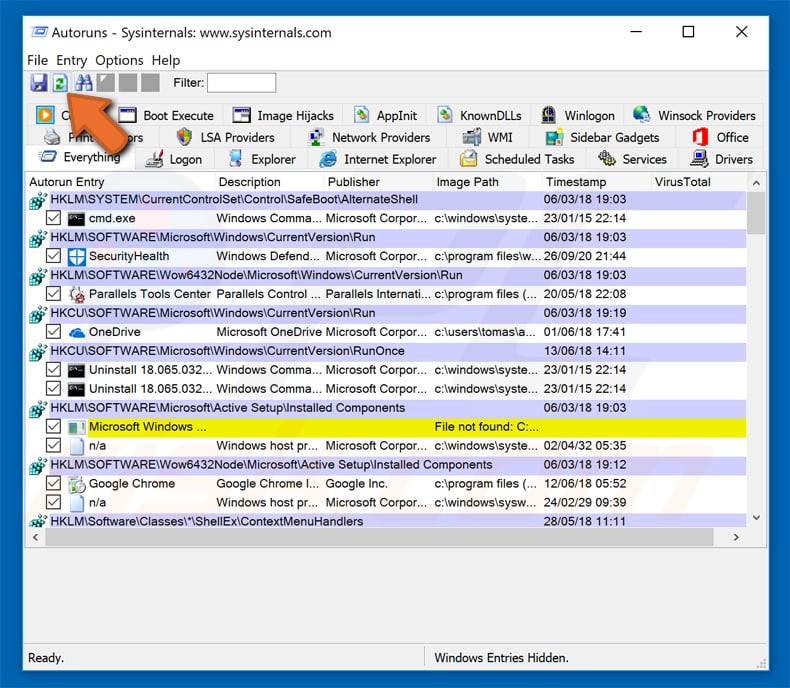

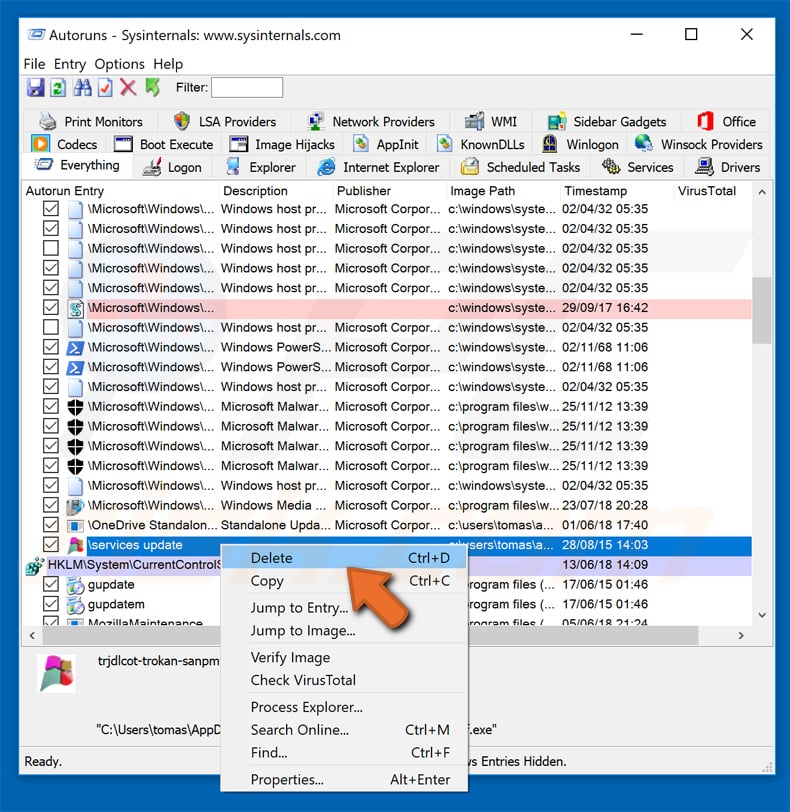

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

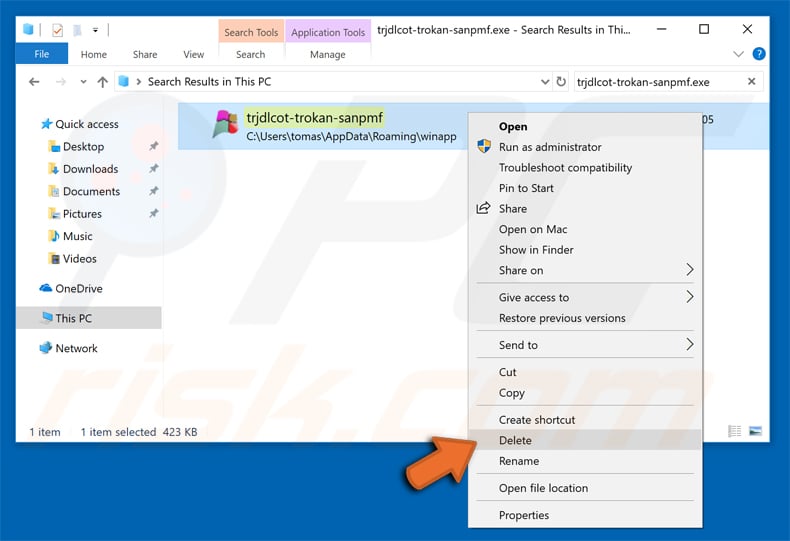

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden