Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist "Proof attached"?

"Proof attached" ist ein Name einer E-Mail-Spam-Kampagne, die als Sex-Erpressungsbetrug eingestuft wird. In der Regel werden Betrügereien dieser Art verwendet, um Menschen (Empfänger) zu erschrecken, um sie dazu zu bringen, zu denken, dass Betrüger ein peinliches Video (oder Fotos) aufgenommen haben und es verbreiten werden, wenn Empfänger ihnen nicht einen bestimmten Geldbetrag schicken. Einfach gesagt, dies ist ein Betrug, der benutzt wird, um Leute um ihr Geld zu betrügen, wir empfehlen dringend, E-Mails dieser Art zu ignorieren.

Es gibt mindestens zwei Varianten dieses speziellen Betrugs, aber der Hauptpunkt ist im Grunde genommen derselbe. Diese E-Mails besagen, dass ein Empfänger ein Programm installiert hat, das es diesen Cyberkriminellen ermöglicht, das Mikrofon und die Webcam eines Computers zu benutzen.

Es wird gesagt, dass die Webcam verwendet wurde, um ein peinliches Video von einem Empfänger aufzunehmen, der sich ein Pornovideo ansieht. Außerdem sagt es, dass dieses Programm in der Lage ist, Daten wie Kontakte, einige Kontodaten und so weiter zu stehlen.

Betrüger drängen die Empfänger, ihnen in drei Tagen 310 Dollar zu schicken (oder 660 Dollar in zwei Tagen, je nach Version dieses Betrugs). So oder so, das Geld muss mit Kryptowährung (Bitcoin) überwiesen werden. In beiden Varianten ist eine Bitcoin-Wallet-Adresse angegeben.

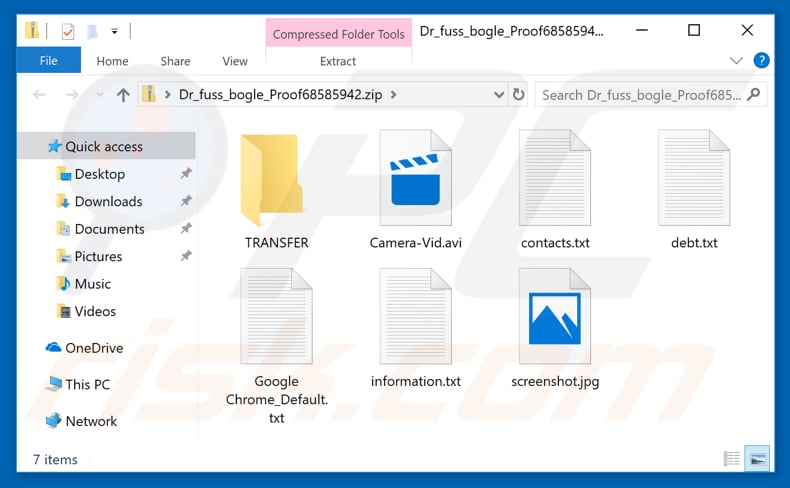

Darüber hinaus enthalten ihre E-Mails Anhänge (Archivdateien), die einige Videos, Fotos, Textdateien und so weiter enthalten. Diese Dateien werden als Beweis dafür präsentiert, dass Betrüger Zugriff auf den Computer des Empfängers haben. Diese Archive sind jedoch passwortgeschützt. Um eine dieser Dateien zu öffnen/extrahieren, müssen die Leute zuerst dafür bezahlen.

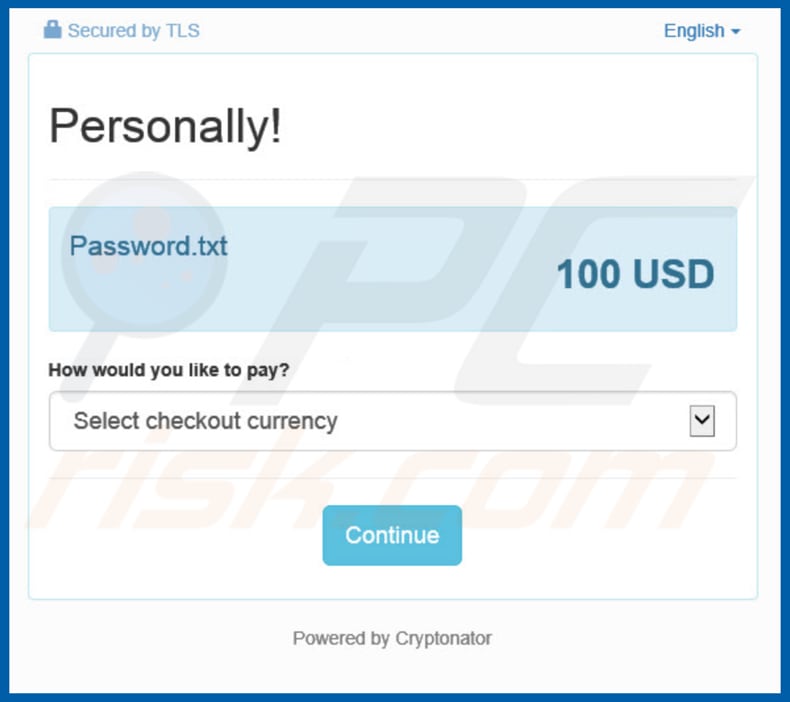

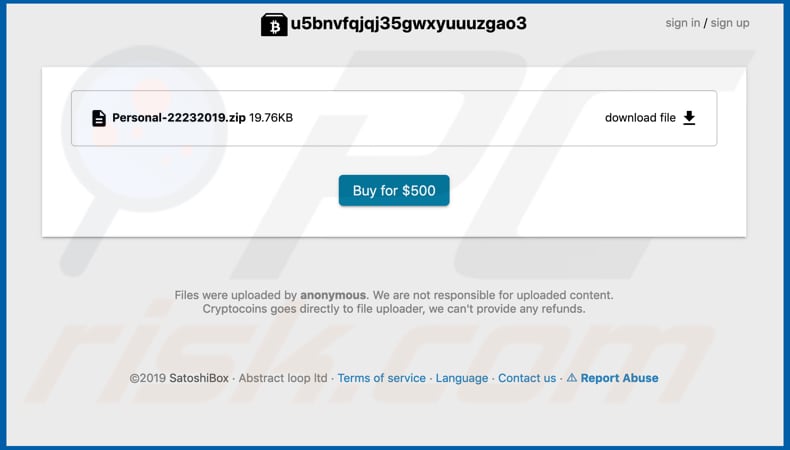

Diese Betrugs-E-Mails enthalten Weblinks, die entweder Satoshibox- oder Cryptonator-Seiten öffnen (wie in den Screenshots unten), die für eine Zahlung verwendet werden sollten. Wir empfehlen dringend, nicht dafür zu bezahlen, dies ist nur eine weitere Möglichkeit, Geld von Menschen zu bekommen.

| Name | Proof Attached E-Mail-Betrug |

| Bedrohungsart | Phishing, Betrug, Social Engineering, Betrug |

| Falsche Aussage | Verbrecher behaupten, dass sie ein demütigendes Video von dem Empfänger haben, der "sich selbst befriedigt". Es wird auch gesagt, dass sie Zugang zu den personenbezogenen Daten des Empfängers haben (Kontakte, bestimmte Konten usw.). |

| Kryptowallet Addresse der Cyberkriminellen (Bitcoin) | 16fSXe21QhnmhvZskmtrWnvoRWFbAeAVG3 (Cyberkriminelle verwenden für verschiedene Varianten dieser Spam-Kampagne unterschiedliche Kryptowallet-Adressen). |

| Höhe des Lösegelds | $310, $660 (Preis abhängig von der Variante der Spam-Kampagne). |

| Symptome | Unbefugte Online-Käufe, geänderte Passwörter für Online-Konten, Identitätsdiebstahl, illegaler Zugriff auf den eigenen Computer. |

| Verbreitungsmethoden | Irreführende E-Mails, betrügerische Online-Popup-Werbung, Suchmaschinen-Vergiftungstechniken, falsch geschriebene Domains. |

| Schaden | Verlust sensibler privater Daten, Geldverlust, Identitätsdiebstahl. |

| Entfernung |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Es gibt viele andere Betrügereien dieser Art, in der Regel benutzen Betrüger sie, um Geld von Empfängern auf die eine oder andere Weise zu bekommen. Einige weitere Beispiele sind "Electronic Materials Involving Underage Children", "This Account Was Recently Infected" und "Hey. It's me! Your Future Friend Or Enemy".

Alle E-Mails dieser Art sollten nicht ernst genommen werden, die beste Option ist, sie einfach zu ignorieren. Es ist jedoch erwähnenswert, dass es eine andere Art von Betrug gibt.

Betrügereien, die zur Vermehrung von Computerinfektionen wie LokiBot, TrickBot, Emotet, AZORult, Adwind und so weiter verwendet werden. Der Hauptzweck dieser Spam-Kampagnen (E-Mails) ist es, Menschen dazu zu bringen, die angehängte Datei oder den Link zur Website zu öffnen, der zu ihr führt.

Diese Anhänge sind in der Regel Microsoft Office-Dokumente, Archive wie ZIP, RAR, JavaScript-Dateien, ausführbare Dateien (.exe-Dateien), PDF-Dokumente und so weiter. Nach dem Öffnen laden sie das eine oder andere bösartige Programm mit hohem Risiko herunter und installieren es.

Diese Programme sind in der Regel darauf ausgelegt, persönliche Daten wie Passwörter, Logins von Bankkonten oder anderen Konten zu stehlen, andere Infektionen zu verbreiten und so weiter. Diese Computerviren können finanzielle Verluste, verschiedene Privatsphäre, Sicherheitsprobleme beim Surfen oder andere ernsthafte Probleme verursachen.

Wir erhalten viel Feedback von besorgten Nutzern zu dieser Betrugs-E-Mail. Hier ist die beliebteste Frage, die wir erhalten:

F: Hallo pcrisk.com Team, ich habe eine E-Mail erhalten, die besagt, dass mein Computer gehackt wurde und sie ein Video von mir haben. Jetzt fordern sie ein Lösegeld in Bitcoins. Ich denke, das muss wahr sein, denn sie haben meinen richtigen Namen und mein richtiges Passwort in der E-Mail angegeben. Was soll ich tun?

A: Machen Sie sich keine Sorgen um diese E-Mail. Weder Hacker noch Cyberkriminelle haben Ihren Computer infiltriert oder gehackt, und es gibt kein Video, in dem Sie Pornografie sehen. Ignorieren Sie einfach die Nachricht und senden Sie keine Bitcoins. Ihre E-Mail, Ihr Name und Ihr Passwort wurden wahrscheinlich von einer gefährdeten Website wie Yahoo gestohlen (diese Verstöße gegen die Website sind häufig). Wenn Sie besorgt sind, können Sie überprüfen, ob Ihre Konten gefährdet sind, indem Sie die haveibeenpwned Website besuchen.

Wie infizieren Spam-Kampagnen Computer?

Spam-Kampagnen, die zur Verbreitung von Viren eingesetzt werden, verursachen nur dann Schaden, wenn die angehängten Dateien geöffnet werden. Wenn es sich bei dem Anhang um ein Microsoft Office-Dokument handelt, wird nach dem Öffnen nach einer Berechtigung gefragt, um den Modus "Geschützte Ansicht" zu deaktivieren.

Infizierte MS-Office-Dateien können nur dann bösartige Programme herunterladen und installieren, wenn dieser Modus deaktiviert ist. Daher empfehlen wir dringend, sie nicht zu deaktivieren.

Wenn es sich bei dem Anhang um eine Archivdatei wie ZIP, RAR oder andere handelt, muss der Inhalt extrahiert und geöffnet werden, da er sonst keinen Schaden anrichten kann. Unabhängig davon, was der Anhang ist, kann er keine Computerinfektionen installieren, ohne geöffnet zu werden.

Wie kann man die Installation von Malware vermeiden?

Öffnen Sie keine Anhänge, die in E-Mails enthalten sind, die von unbekannten oder verdächtigen E-Mail-Adressen stammen, und/oder wenn die E-Mail (ihr Betreff) irrelevant ist. Gleiches gilt für Website-Links, die in der Regel zu infizierten Dateien führen.

Vermeiden Sie das Herunterladen von Software von inoffiziellen Websites, über Peer-to-Peer-Netzwerke (wie eMule, Torrent-Clients usw.), Drittanbieter-Downloader und andere ähnliche Quellen. Der sicherste Weg, Software herunterzuladen, ist, dies über offizielle Websites und direkte Links zu tun.

Installieren (oder downloaden) Sie die Software mit Sorgfalt, überprüfen Sie immer, was die Optionen "Custom", "Advanced" und andere ähnliche Download- oder Installations-Setup-Optionen sind. Opt-out bietet an, einige zusätzliche Anwendungen/Programme zu installieren und erst dann den Prozess abzuschließen.

Verwenden Sie nicht verschiedene Software-Updater von Drittanbietern, aktualisieren Sie die Software nicht mit Tools oder Funktionen, die nur von offiziellen Entwicklern bereitgestellt werden. Aktivieren Sie bezahlte Software nicht mit verschiedenen "Cracking"-Tools, diese sind illegal und werden oft als Tools zur Vermehrung von Computerinfektionen verwendet.

MS Office 2010 und spätere Versionen enthalten den Modus "Protected View", der verhindert, dass heruntergeladene bösartige Anhänge verschiedene Viren verbreiten. Wir empfehlen, neuere Versionen zu verwenden. Eine seriöse Anti-Spyware- oder Anti-Viren-Software installiert und aktiviert zu haben, ist ebenfalls eine gute Prävention.

Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir, eine Überprüfung mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

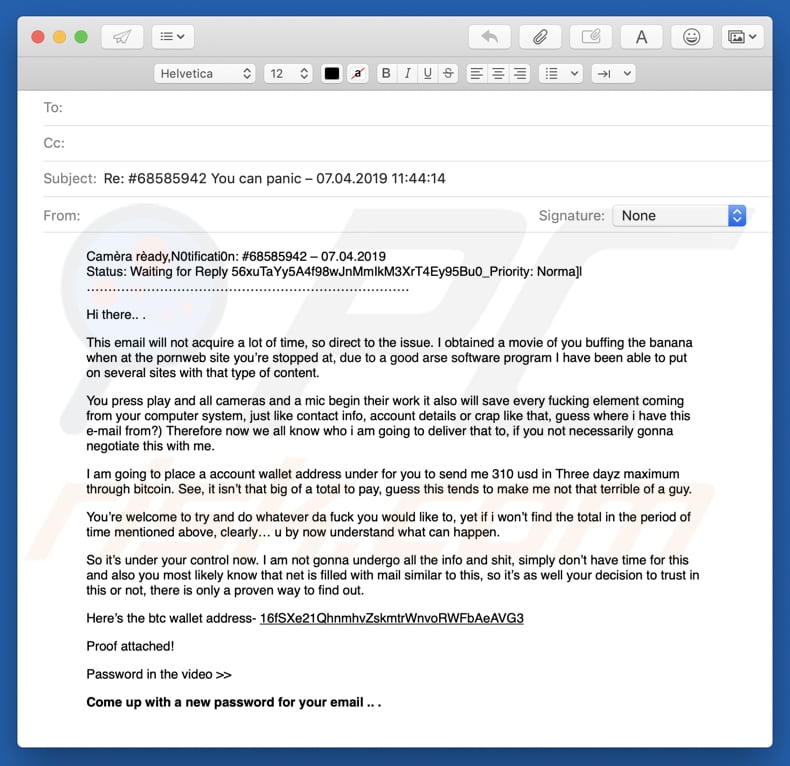

Text im E-Mail-Brief "Proof Attachment" (erste Variante):

Subject: Re: #68585942 You can panic ñ 07.04.2019 11:44:14

Attachment: Dr_fuss_bogle_Proof68585942.zip

Camèra rèady,N0tificati0n: #68585942 ñ 07.04.2019

Status: Waiting for Reply 56xuTaYy5A4f98wJnMmIkM3XrT4Ey95Bu0_Priority: Norma]lHi there.. .

This email will not acquire a lot of time, so direct to the issue. I obtained a movie of you buffing the banana when at the pornweb site youíre stopped at, due to a good arse software program I have been able to put on several sites with that type of content.

You press play and all cameras and a mic begin their work it also will save every fucking element coming from your computer system, just like contact info, account details or crap like that, guess where i have this e-mail from?) Therefore now we all know who i am going to deliver that to, if you not necessarily gonna negotiate this with me.

I am going to place a account wallet address under for you to send me 310 usd in Three dayz maximum through bitcoin. See, it isnít that big of a total to pay, guess this tends to make me not that terrible of a guy.

Youíre welcome to try and do whatever da fuck you would like to, yet if i wonít find the total in the period of time mentioned above, clearlyÖ u by now understand what can happen.

So itís under your control now. I am not gonna undergo all the info and shit, simply donít have time for this and also you most likely know that net is filled with mail similar to this, so itís as well your decision to trust in this or not, there is only a proven way to find out.

Hereís the btc wallet address- 16fSXe21QhnmhvZskmtrWnvoRWFbAeAVG3

Proof attached!

Password in the video >>

Come up with a new password for your email .. .

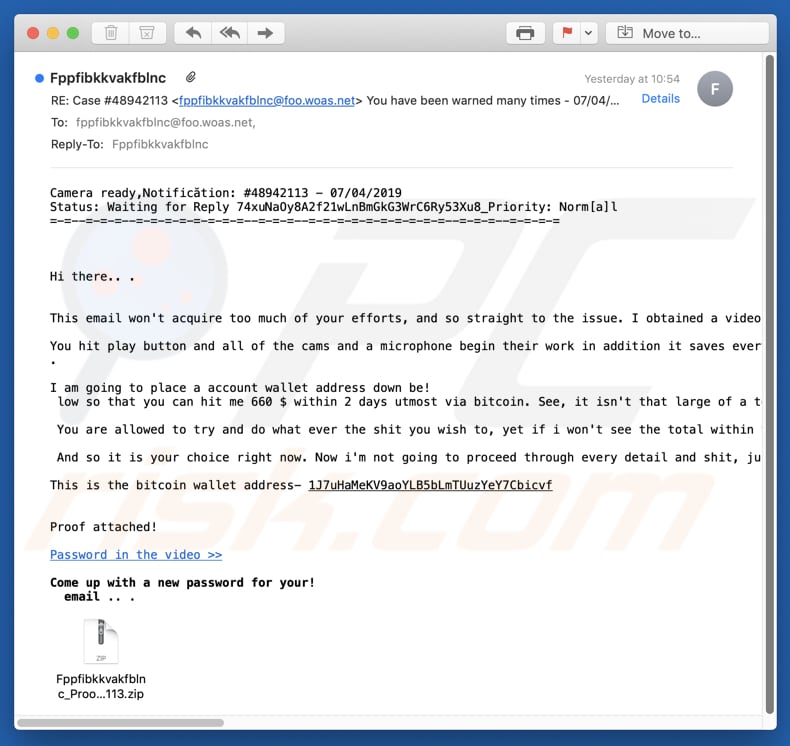

Screenshot einer zweiten Variante des "Proof attached Betrugs":

Text, der in der zweiten Variante des "Proof attached" Betrugs gezeigt wird:

Subject: Case #48942113 You have been warned many times - 07/04/2019 10:57:20

Camera ready,Notificition: #48942113 - 07/04/2019

Status: Waiting for Reply 74xuNaOy8A2f21wLnBmGkG3WrC6Ry53Xu8_Priority: Norm[a]l

=-=--=-=-=--=-=-=-=-=-=-=-=--=-=-=--=-=-=-=-=-=-=-=-=-=--=-=-=--=-=-=-=Hi there.. .

This email won't acquire too much of your efforts, and so straight to the issue. I obtained a video of you flogging the dolphin when at a pornpage you are visited, thanks to an incredible arse software program I've managed to put on a few web sites with that type of content.You hit play button and all of the cams and a microphone begin their work in addition it saves every fucking element through your pc, for example contact information, account details or shit such as that, guess just where i got this email address from?) Therefore now we all know just who i will deliver that to, if you aren't gonna negotiate this along with me.

I am going to place a account wallet address down be!

low so that you can hit me 660 $ within 2 days utmost via bitcoin. See, it isn't that large of a total to pay, guess that makes me not that terrible of a person.You are allowed to try and do what ever the shit you wish to, yet if i won't see the total within the period of time mentioned above, clearly... you already realize what will happen.

And so it is your choice right now. Now i'm not going to proceed through every detail and shit, just simply ain't got precious time for this and also you likely know that web is filled with mail such as this, therefore it is as well your decision to believe in this or not, there may be only one way to uncover.

This is the bitcoin wallet address- 1J7uHaMeKV9aoYLB5bLmTUuzYeY7Cbicvf

Proof attached!Password in the video >>

Come up with a new password for your!

E-Mail.... ..

Cyberkriminelle versuchen, das Passwort des Archivs über Cryptonator zu verkaufen:

Screenshot der Dateien, die zu Satoshibox hochgeladen wurden:

Screenshot der Dateien in einer passwortgeschützten Archivdatei (Anhang):

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist "Proof attached"?

- SCHRITT 1. Manuelle Entfernung möglicher Malware Infektionen.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

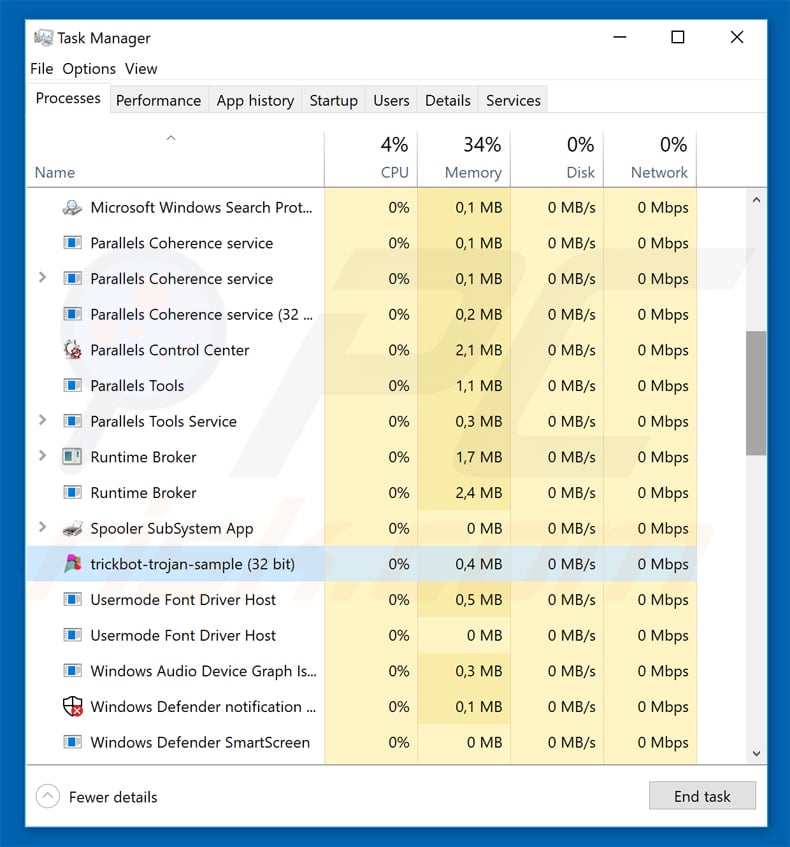

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

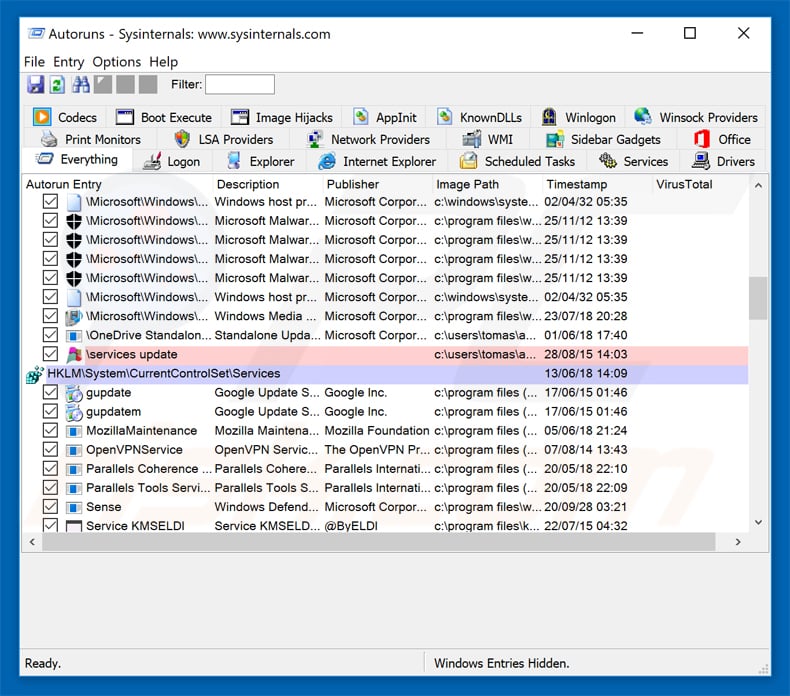

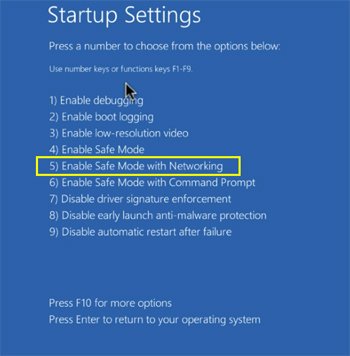

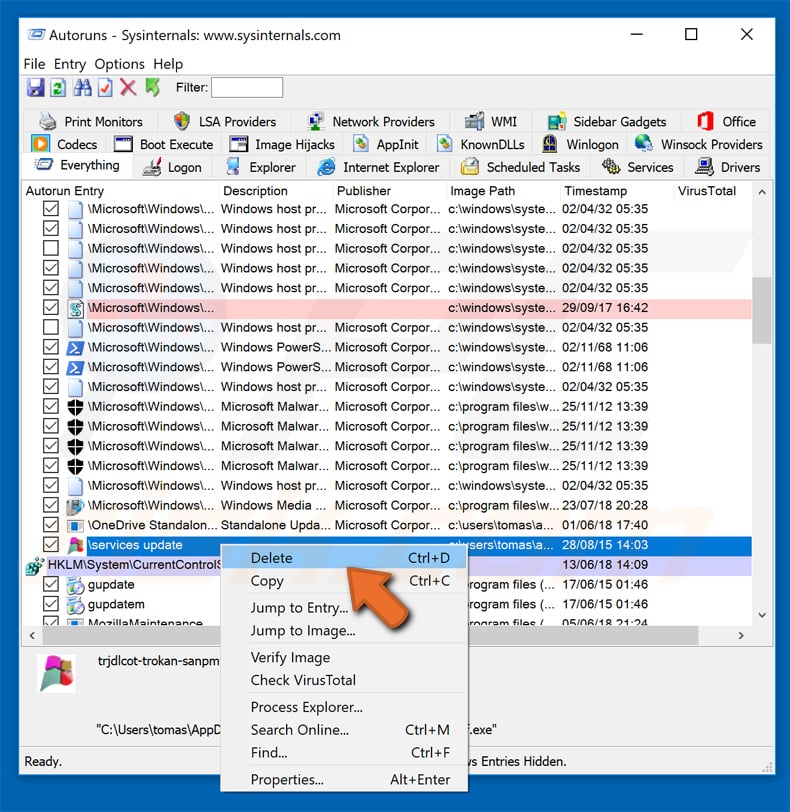

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

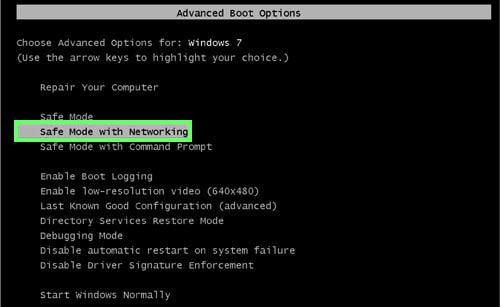

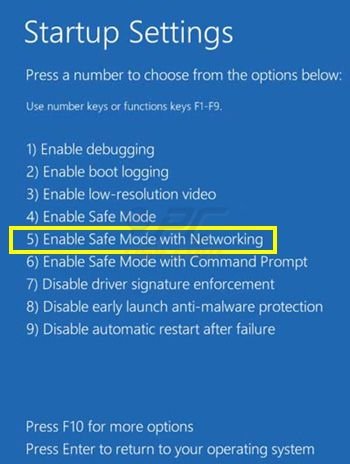

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

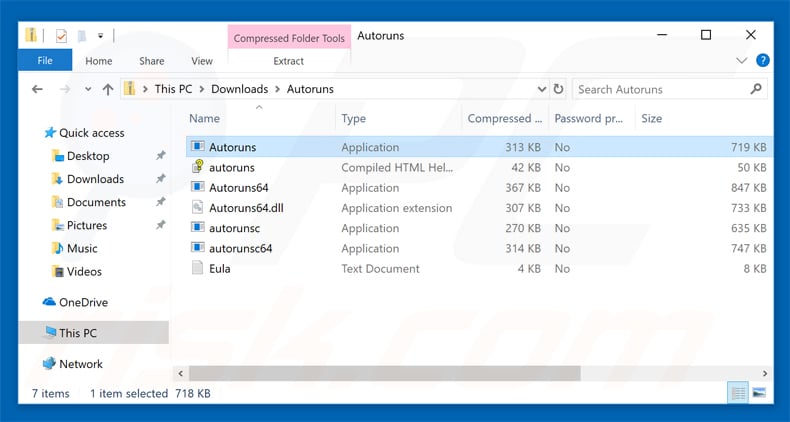

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

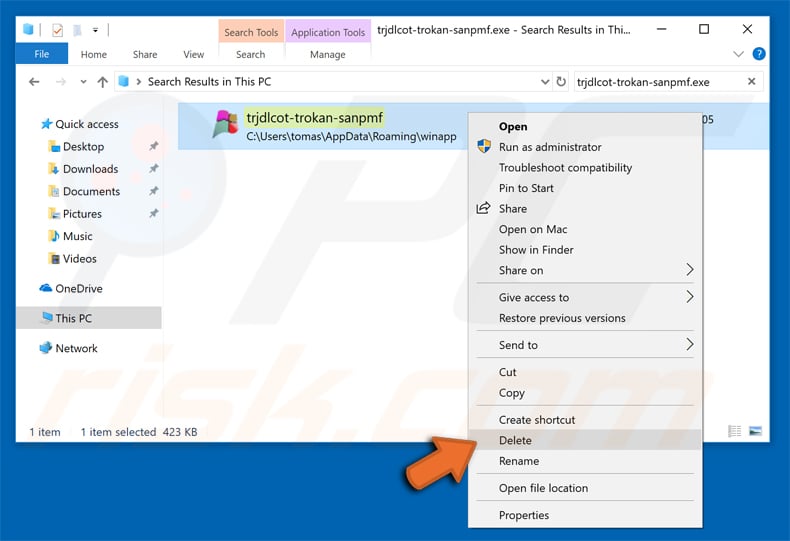

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden