Vermeiden Sie den Betrug durch gefälschte "LinkedIn" E-Mails

Phishing/BetrugAuch bekannt als: LinkedIn Spam

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was sind gefälschte "LinkedIn" E-Mails?

"LinkedIn email scam" bezieht sich auf Spam-Kampagnen - groß angelegte Operationen, in deren Zuge Tausende von E-Mails versendet werden, die als Nachrichten von LinkedIn präsentiert werden. LinkedIn ist ein Business- und beschäftigungsorientierter Online-Service, der entwickelt wurde, um beim professionellen Netzwerken zu helfen.

Das Ziel der gefälschten "LinkedIn"-E-Mails besteht darin, die LinkedIn- und/oder E-Mail-Konten von Benutzern zu stehlen. Dies wird durch die Förderung von Phishing-Webseiten erreicht, die als Anmeldeseiten getarnt sind.

Anmeldedaten (z.B. E-Mail-Adressen, Benutzernamen und Passwörter), die auf solchen Seiten eingegeben werden, werden Betrügern offengelegt, welche sie verwenden können, um den Zugang/die Kontrolle über die entsprechenden Konten zu erlangen.

Mehr über gefälschte "LinkedIn"-E-Mails

Die betrügerischen "LinkedIn"-E-Mails können eine Reihe an Tarnungen haben und sich um verschiedene Themen drehen. Diese Briefe fördern Phishing-Webseiten durch Links, die in ihnen präsentiert werden oder durch angehängte Dateien, die auf besagte Seiten führen.

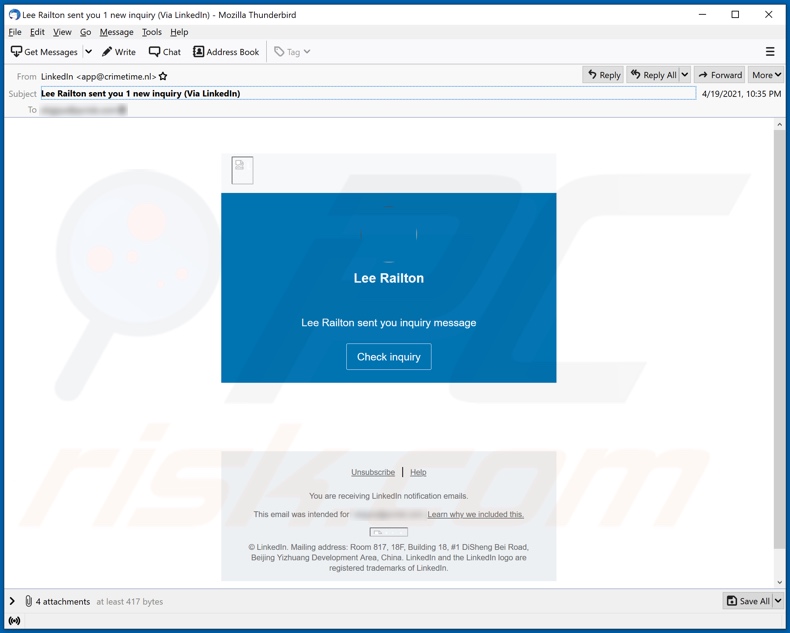

Beispielsweise werden betrügerische E-Mails mit dem Titel/Betreff "Lee Railton sent you 1 new inquiry (Via LinkedIn)" als Benachrichtigungen getarnt, die Empfänger darüber benachrichtigen, dass Sie eine ungelesene Anfragennachricht haben. Die untersuchten Briefe haben Phishing-Seiten über Links (Schaltflächen) und Dateianhänge gefördert.

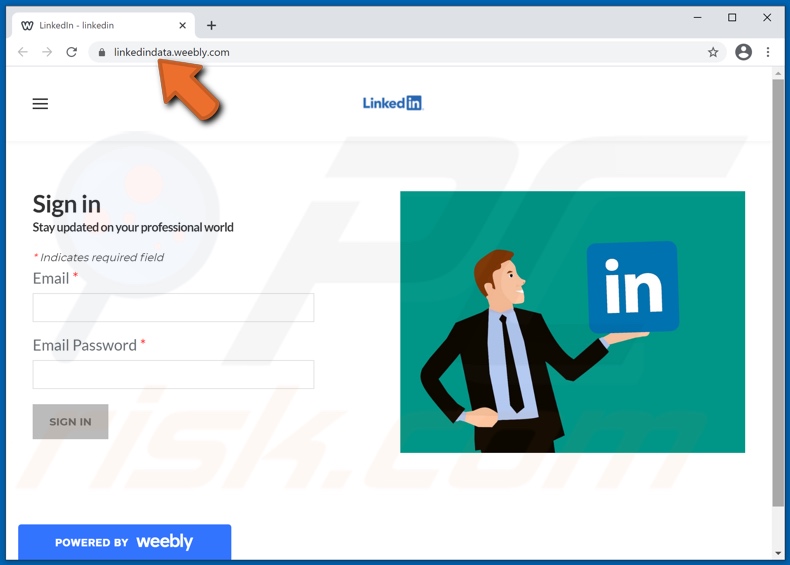

Die gefälschte "LinkedIn"-Webseite, die über diese E-Mail-Variante gepusht wurde, wurde auf Weebly (einem seriösen Web-Hosting-Service) gehostet und Benutzer darum gebeten, sich mithilfe ihrer E-Mail-Konten anzumelden. Um zu vermeiden, dass LinkedIn-, E-Mail-, oder andere Online-Konten gestohlen werden, wird dringend empfohlen, bei einkommenden E-Mails vorsicht walten zu lassen.

Es wird empfohlen, auf die E-Mail-Adresse der Absender, die Inhalte der Briefe und die URLs der Anmelde-Webseiten zu achten. Sollten bereits Versuche, sich über eine Phishing-Webseite anzumelden, bereits unternommen worden sein - müssen die Passwörter der Konten unverzüglich geändert werden.

Zusätzlich sollte der offizielle Support der potenziell kompromittierten Plattformen unverzüglich kontaktiert werden. Um weiter auszuführen, wie Betrüger entführte kommunikationsbezogene Plattformen (z.B. professionelles Netwerken [LinkedIn], Social Media, E-Mail, Messenger usw.) verwenden - können sie vorgeben, der echte Besitzer des Kontos zu sein und Kontakte/Freunde um Kredite zu bitten.

Darüber hinaus können diese Plattformen verwendet werden, um Malware zu verbreiten, indem infektiöse Dateien oder Links zu bösartigen Webseiten verbreitet werden. E-Mail-Konten sind für Betrüger von besonderem Interesse, da sie normalerweise mit anderen Plattformen und Diensten in Verbindung stehen.

Daher könnte, über gestohlene E-Mails - der Zugang auf/die Kontrolle über mit ihnen verbundene Inhalte erlangt werden. Zusätzlich zu kommunikationsorientierten Konten, werden solche in Verbindung mit Finanzen ebenfalls häufig über E-Mails registriert.

Banking, Geldüberweisungen, E-Commerce, digitale Wallets und ähnliche Konten können von Betrügern benutzt werden, um betrügerische Transaktionen und/oder Online-Käufe zu tätigen. Indem Sie gefälschten "LinkedIn"-E-Mails vertrauen, können Benutzer erhebliche Probleme bei der Privatsphäre, finanzielle Verluste, Identitätsdiebstahl und Systeminfektionen erleiden.

| Name | LinkedIn Email Scam |

| Art der Bedrohung | Phishing, Schwindel, Social Engineering, Betrug |

| Tarnung | Betrügerische E-Mails werden als Mails von LinkedIn präsentiert |

| Symptome | Nicht autorisierte Online-Käufe, geänderte Passwörter von Online-Konten, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Irreführende E-Mails, betrügerische Online-Pop-up-Anzeigen, Suchmaschinen-Vergiftungstechniken, falsch eingegebene Domains. |

| Schaden | Verlust von sensiblen privaten Informationen, finanzielle Verluste, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Ähnliche Betrügereien im Allgemeinen

"Banca Popolare di Bari email scam", "EMS email scam", "cPanel email scam", "OneDrive email scam", "GoDaddy email scam", und "Banca Sella email scam" sind einige Beispiele für Phishing-Spam-Kampagnen. Die durch diese groß angelegten Operationen verbreiteten Briefe - werden normalerweise als "offiziell", "dringend", "vorrangig" und ähnlich präsentiert.

Neben Phishing werden irreführende E-Mails ebenfalls verwendet, um andere Betrugsmaschen zu fördern und Malware (z.B. Trojaner, Ransomware usw.) zu fördern. Das einzige Ziel von betrügerischen E-Mails besteht darin, Einnahmen für die hinter ihnen stehenden Betrüger/Cyberkriminellen zu generieren.

Wie infizieren Spam-Kampagnen Computer?

Spam-Kampagnen verbreiten Malware über virulente Dateien, die durch sie verbreitet werden. Diese Dateien können den betrügerischen E-Mails angehängt werden und/oder die Briefe können Download-Links von bösartigen Inhalten enthalten.

Infektiöse Dateien können in verschiedenen Formaten auftreten, z.B. Microsoft Office- and PDF-Dokumente, Archive (ZIP, RAR usw.), ausführbare Dateien (.exe, .run usw.), JavaScript und so weiter. Falls die Dateien ausgeführt, zum Laufen gebracht oder anderweitig geöffnet werden - wird die Infektionskette (z.B. der Download/die Installation von Malware) eingeleitet.

Beispielsweise infizieren Microsoft Office-Dokumente Systeme, indem sie bösartige Makrobefehle ausführen. Dieser Prozess wird in dem Moment ausgelöst, indem ein Dokument geöffnet wird - in Microsoft Office-Versionen, die vor 2010 veröffentlicht wurden.

Neuere Versionen verfügen über den Modus "Geschützte Ansicht", der die automatische Ausführung von Makros verhindert. Stattdessen werden Benutzer darum gebeten, das Bearbeiten/Inhalte (d.h. Makrobefehle) zu aktivieren und werden vor den Risiken gewarnt.

Wie kann die Installation von Malware vermieden werden?

Um zu verhindern, das System per Spam-Mails zu infizieren, wird ausdrücklich davon abgeraten, verdächtige und irrelevante E-Mails zu öffnen - insbesondere jegliche Anhänge oder Links, die in ihnen zu finden sind. Es wird empfohlen, Microsoft Office-Versionen zu verwenden, die nach 2010 veröffentlicht wurden.

Malware wird nicht ausschließlich durch Spam-Kampagnen verbreitet, sie wird auch über zweifelhafte Downloadkanäle (z.B. inoffizielle und kostenlose File-Hosting-Seiten, Peer-to-Peer-Sharing-Netzwerke und andere Downloadprogramme Dritter), illegale Aktivierungs- ("Cracking"-) -Werkzeuge und gefälschte Aktualisierungsprogramme verbreitet.

Daher ist es wichtig, ausschließlich von offiziellen und verifizierten Quellen herunterzuladen. Darüber hinaus müssen alle Programme mithilfe von Werkzeugen/Funktionen aktiviert und aktualisiert werden, die von seriösen Entwicklern zur Verfügung gestellt wurden.

Um die Sicherheit von Geräten und Benutzern sicherzustellen, ist es unerlässlich, eine namhafte Anti-Virus/Anti-Spyware-Suite installiert zu haben und auf dem neuesten Stand zu halten. Diese Software muss verwendet werden, um regelmäßige Systemscans durchzuiführen und erkannte und potenzielle Bedrohungen zu entfernen.

Falls Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um automatisch infiltrierte Malware zu beseitigen.

Der in dem betrügerischen E-Mail-Brief "LinkedIn" dargestellte Text:

Subject: Lee Railton sent you 1 new inquiry (Via LinkedIn)

Lee Railton

Lee Railton sent you inquiry message

Check inquiryUnsubscribe | Help

You are receiving LinkedIn notification emails.

This email was intended for ********. Learn why we included this.

© LinkedIn. Mailing address: Room 817, 18F, Building 18, #1 DiSheng Bei Road, Beijing Yizhuang Development Area, China. LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

Screenshot einer gefälschten LinkedIn-Webseite (die über Weebly - ein seriöser Web-Hosting-Dienst, gehostet wird), die von diesen betrügerischen E-Mails gefördert wird:

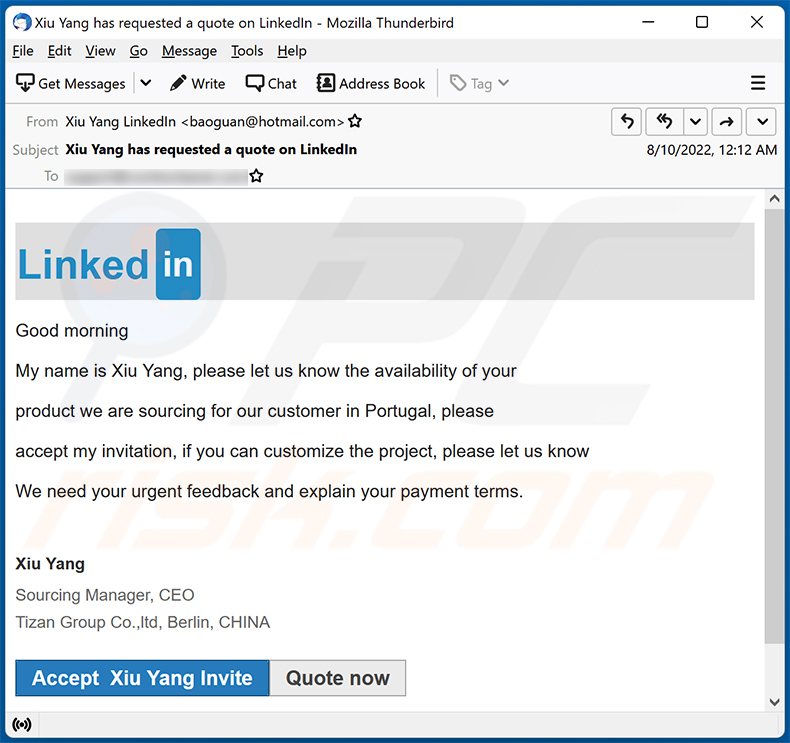

Ein weiteres Beispiel für eine Spam-E-Mail mit dem Thema LinkedIn, die eine Phishing-Seite fördert:

Der darin dargestellte Text:

Subject: Xiu Yang has requested a quote on LinkedIn

Linked in

Good morning

My name is Xiu Yang, please let us know the availability of your

product we are sourcing for our customer in Portugal, please

accept my invitation, if you can customize the project, please let us know

We need your urgent feedback and explain your payment terms.

Xiu Yang

Sourcing Manager, CEO

Tizan Group Co.,ltd, Berlin, CHINA

Accept Xiu Yang Invite

Quote now

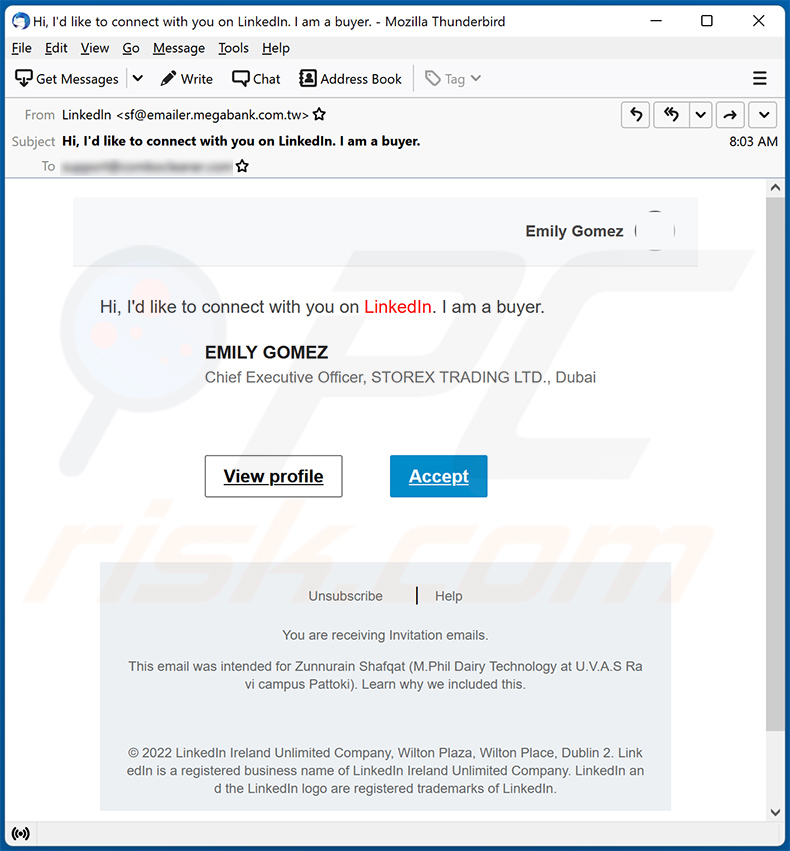

Noch ein Beispiel für eine Spam-E-Mail mit dem Thema LinkedIn, die eine Phishing-Seite fördert:

Der darin dargestellte Text:

Subject: Hi, I'd like to connect with you on LinkedIn. I am a buyer.

Emily Gomez

Hi, I'd like to connect with you on LinkedIn. I am a buyer.EMILY GOMEZ

Chief Executive Officer, STOREX TRADING LTD., DubaiAccept

View profileUnsubscribe | Help

You are receiving Invitation emails.

This email was intended for Zunnurain Shafqat (M.Phil Dairy Technology at U.V.A.S Ravi campus Pattoki). Learn why we included this.© 2022 LinkedIn Ireland Unlimited Company, Wilton Plaza, Wilton Place, Dublin 2. LinkedIn is a registered business name of LinkedIn Ireland Unlimited Company. LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

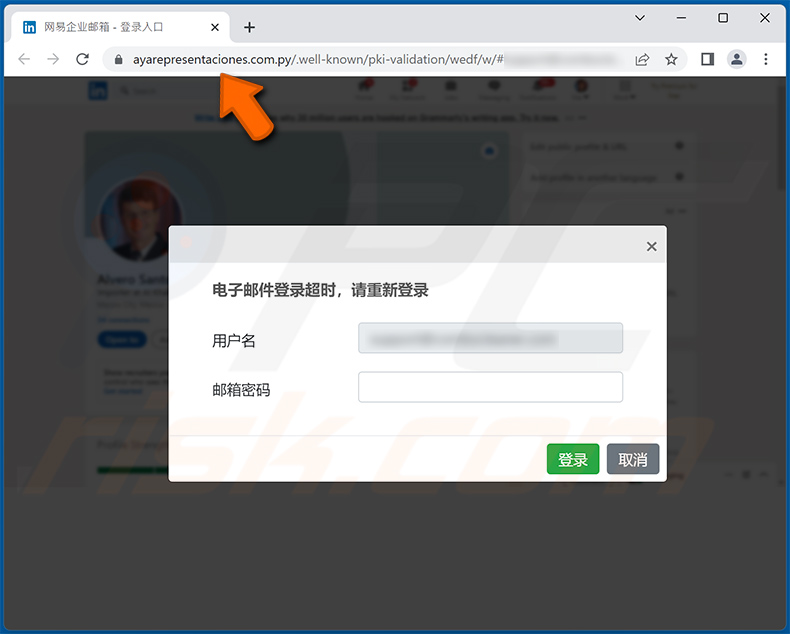

Screenshot der geförderten Phishing-Seite (ayarepresentaciones[.]com[.]py - gefälschte LinkedIn-Webseite):

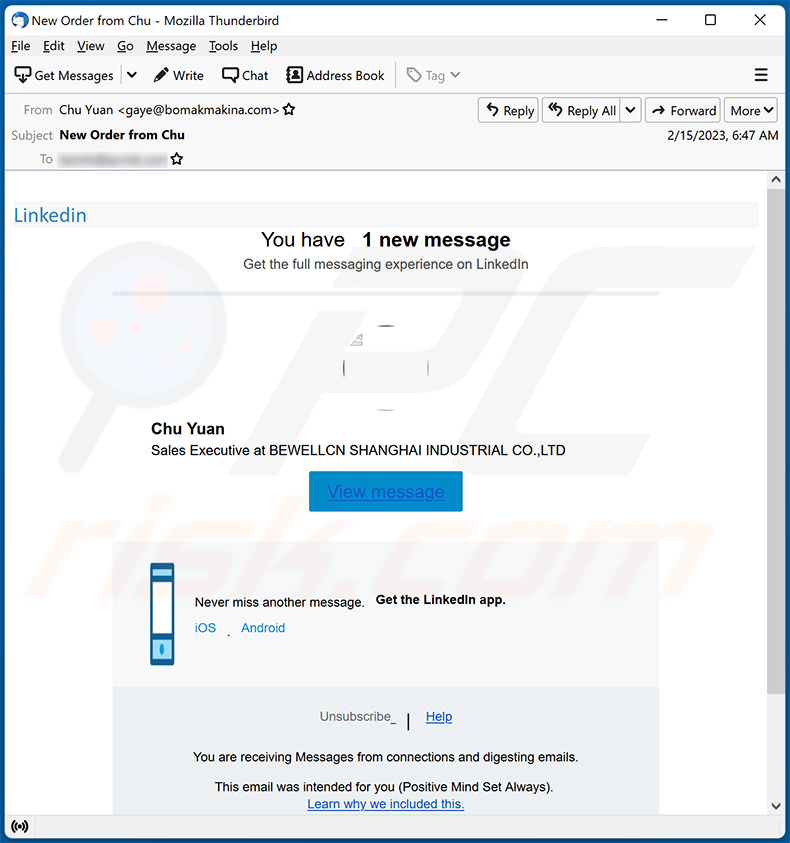

Ein weiteres Beispiel für eine Spam-E-Mail mit dem Thema LinkedIn:

Der darin dargestellte Text:

Subject: New Order from Chu

You have 1 new message

Get the full messaging experience on LinkedIn

Fetzer E. Brian tank

Chu YuanSales Executive at BEWELLCN SHANGHAI INDUSTRIAL CO.,LTD

View message

Mobile phone image

Never miss another message. Get the LinkedIn app.

iOS . Android

Unsubscribe | HelpYou are receiving Messages from connections and digesting emails.

This email was intended for you (Positive Mind Set Always). Learn why we included this.

© 2018 LinkedIn Corporation, 1000 West Maude Avenue, Sunnyvale, CA 94085 . LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

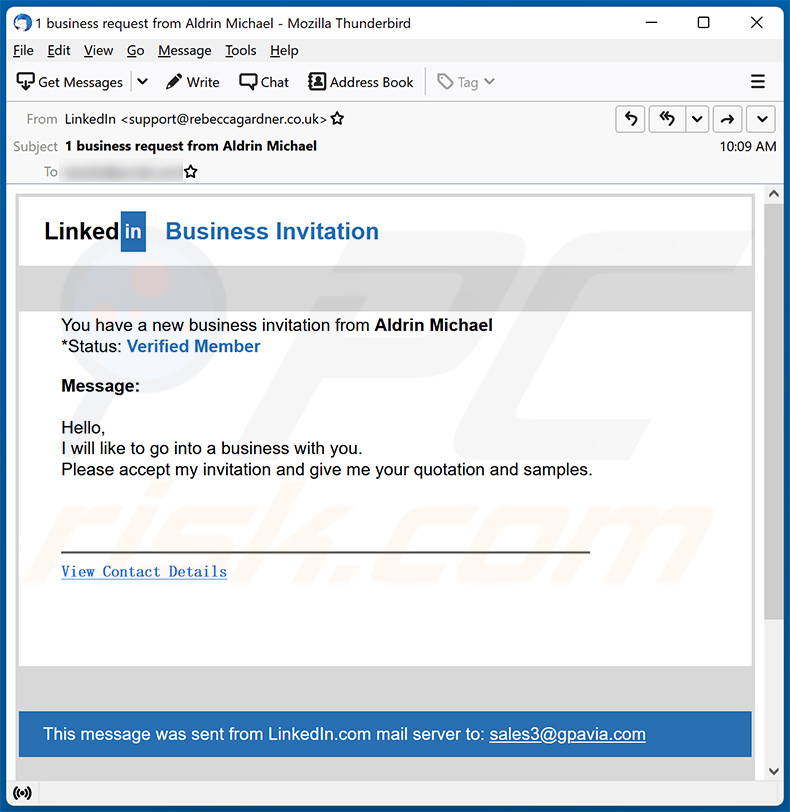

Noch ein weiteres Beispiel für eine E-Mail von einer LinkedIn-Spam-Kampagne:

Der darin dargestellte Text:

Subject: 1 business request from Aldrin Michael

Business Invitation

You have a new business invitation from Aldrin Michael

*Status: Verified MemberMessage:

Hello,

I will like to go into a business with you.

Please accept my invitation and give me your quotation and samples.View Contact Details

This message was sent from LinkedIn.com mail server to: sales3@gpavia.com

© 2021 LinkedIn Ireland Unlimited Company, Wilton Plaza, Wilton Place, Dublin 2.

LinkedIn Ireland Unlimited Company

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist LinkedIn Spam?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

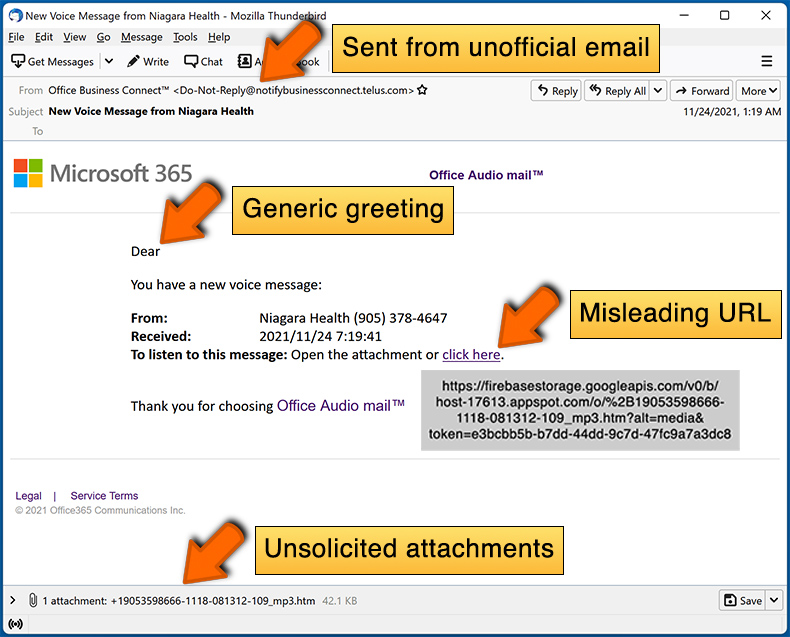

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner Antivirus für Windows.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner Antivirus für Windows.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Phishing-E-Mails werden normalerweise in großer Anzahl an zufällige E-Mail-Adressen versendet, mit dem Ziel, einige Empfänger dazu zu verleiten, persönliche Informationen preiszugeben. Diese Nachrichten sind normalerweise nicht personalisiert.

Ich habe meine persönlichen Informationen angegeben, als ich von dieser E-Mail betrogen wurde, was soll ich tun?

Falls Sie irgendwelche Login-Information offengelegt haben, ist es unerlässlich, dass Sie unverzüglich all Ihre Passwörter aktualisieren.

Ich habe eine Datei, die dieser E-Mail angehängt wurde, heruntergeladen und geöffnet, ist mein Computer infiziert?

Falls Sie einer E-Mail angehängte, bösartige Datei herunterladen und geöffnet haben, könnte Ihr Computer mit Malware infiziert worden sein. Indem Sie diese bösartige Datei ausführen, kann die Malware einen Zugriff auf Ihr System erhalten.

Ich habe die E-Mail gelesen aber den Anhang nicht geöffnet, ist mein Computer infiziert?

Das schlichte Öffnen einer E-Mail stellt kein Risiko für Ihr System dar. Auf Links zu klicken und Anhänge innerhalb der E-Mail herunterzuladen kann jedoch zu Systeminfektionen führen.

Wird Combo Cleaner Malware-Infektionen entfernen, die in einem E-Mail-Anhang präsent waren?

Obwohl Combo Cleaner die meisten bekannten Malware-Infektionen identifizieren und beseitigen kann, ist es wichtig zu bedenken, dass hochentwickelte Malware sich tief innerhalb des Systems verstecken kann. Daher ist es unerlässlich, einen vollständigen Systemscan durchzuführen, um potenzielle Bedrohungen zu identifizieren und zu entfernen.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden