Ignorieren Sie den E-Mail-Betrutg I am a professional programmer who specializes in hacking

Phishing/BetrugAuch bekannt als: Mögliche Malware-Infektionen

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist I am a professional programmer who specializes in hacking email scam?

In der Regel behaupten Betrüger hinter Sexerpressung-E-Mail-Betrugsmaschen, dass sie einen Computer gehackt haben und Empfänger aufgenommen haben, während sie Webseiten für Erwachsene besucht haben. Betrüger drohen, das Video zu veröffentlichen/an andere Personen zu senden, es sei denn, die Empfänger zahlen einen bestimmten Betrag an Bitcoin an die angegebene Wallet-Adresse.

Solche E-Mails müssen ignoriert werden - es handelt sich um Betrugsmaschen und Videos (oder anderes kompromittierendes Material), von denen Cyberkriminelle behaupten, sie zu haben, existieren nicht.

Der Betrüger hinter diesem Sextortion-E-Mail-Betrug stellt sich als professioneller Programmierer vor, der sich in seiner Freizeit in Computer einhackt. Er behauptet, er habe vor einigen Monaten den Computer des Empfängers gehackt - er habe einen Virus installiert, der ihm den vollen Zugriff auf den infizierten Computer gewährt hätte.

Er behauptet außerdem, dass er eine verbundene Webcam verwendet hat, um ein Video eines Empfängers aufzunehmen, während er eine Seite für Erwachsene besucht (sich ein Video für Erwachsene angesehen) hat. Der Betrüger droht, dieses Video an alle Personen auf der Kontaktliste und in den des Empfängers und Social Media zu senden, wenn ein Empfänger nicht innerhalb von 48 Stunden nach Erhalt dieser E-Mail Bitcoins im Wert von 1350-US-Dollar an den bereitgestellten BTC-Wallet zahlt.

Es gibt viele ähnliche Sextortion-Betrugsmaschen. Die meisten von ihnen werden verwendet, um Empfänger dazu zu verleiten, einen bestimmten Geldbetrag an Betrüger zu zahlen, damit sie ein Video oder Foto nicht verbreiten würden, das nicht existiert. Es ist wichtig zu erwähnen, dass Betrüger häufig eine Spoofing-Technik verwenden, um Empfänger dazu zu verleiten zu glauben, dass ihr E-Mail-Konto oder ein Computer gehackt wurde.

Die Spoofing-Technik erlaubt es Betrügern, die E-Mail-Adresse eines Absender zu ändern. Normalerweise ändern sie die E-Mail-Adresse des Absenders in die gleiche wie die des Empfängers ab. In jedem Fall können und sollten solche E-Mails ignoriert werden - Betrüger hinter ihnen haben keinerlei kompromittierenden Videos oder Fotos.

| Name | I am a professional programmer who specializes in hacking-E-Mail-Betrug |

| Art der Bedrohung | Phishing, Schwindel, Social Engineering, Betrug |

| Falsche Behauptung | Betrüger hat kompromittierendes Video aufgenommen |

| Höhe des Lösegelds | $1350 in Bitcoins |

| Cyberkriminellen-Kryptowallet-Adresse | 1NToziZKcJfyxHpwkcxbafwghGasme4NUf |

| Symptome | Nicht autorisierte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Pop-up-Anzeigen, Techniken zur Vergiftung von Suchmaschinen und falsch geschriebene Domains. |

| Schaden | Verlust sensibler privater Informationen, Geldverlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Wie im vorherigen Absatz erwähnt, gibt es viele ähnliche Sextortion-Betrugsmaschen. Einige Beispiele sind "I have got two not really pleasant news for you", "I have to share bad news with you", "Within 96 hours I'll ruin your prestige". Es ist wichtig zu erwähnen, dass E-Mails nicht nur als Kanal zum Extrahieren von Geld (oder persönlichen Informationen), sondern auch zum Übermitteln von Malware verwendet werden können.

Einige Beispiele für Malspam-Kampagnen sind "KIO KOREA Email Virus" und "Socar Email Virus". Normalerweise werden sie verwendet, um Trojaner, Ransomware und andere bösartige Software zu verbreiten.

Wie infizieren Spam-Kampagnen Computer?

Wenn Cyberkriminelle E-Mails als Kanal zur Übermittlung von Malware verwenden, versenden sie bösartige Dateien oder Links, die entwickelt wurden, um solche Dateien herunterzuladen. In jedem Fall besteht ihr Hauptziel darin, Empfänger dazu zu verleiten, eine bösartige Datei zu öffnen, die entwickelt wurde, um Malware zu installieren.

Um Benutzer dazu zu verleiten, bösartige Anhänge/Dateien zu öffnen, tarnen Cyberkriminelle ihre E-Mails als wichtige Briefe von seriösen Unternehmen oder anderen Entitäten. Einige weitere Beispiele für Dateien, die Cyberkriminelle in ihren Malspam-Kampagnen normalerweise verwenden, sind Microsoft Office-Dokumente, PDF-Dokumente, RAR-,ZIP- oder andere Archivdateien, JavaScript-Dateien, ausführbare Dateien (wie .exe).

Bösartige Dokumente, die mit MS Office geöffnet werden, installieren keinerlei Malware, es sei denn, Benutzer aktivieren Makrobefehle (das Bearbeiten/Inhalte). Obwohl bösartige Dokumente automatisch Malware installieren können, falls sie mit der Microsoft Office-Version geöffnet werden, die vor MS Office 2010 geöffnet werden (ältere Versionen enthalten den Modus "Geschützte Ansicht" nicht.

Wie kann die Installation von Malware vermieden werden?

E-Mails, die von unbekannten, verdächtigen Adressen aus versendet werden, sollte nicht vertraut werden. Falls solche E-Mails nicht relevant sind und einen Link oder Anhang enthalten, stammen sie wahrscheinlich von Cyberkriminellen, die versuchen, Empfänger dazu zu verleiten, Malware auf ihren Computern zu installieren.

Außerdem sollte(n) Software (und Dateien) von offiziellen, vertrauenswürdige Seiten heruntergeladen werden. Es kommt häufig vor, dass Peer-to-Peer-Netzwerke wie Torrent Clients, eMule, verschiedene inoffizielle Seiten, Downloadprogramme Dritter und andere Quellen dieser Art verwendet werden, um unerwünschte, potenziell bösartige Software zu verbreiten. Jegliche installierte Programme müssen ordnungsgemäß aktualisiert, aktiviert werden.

Dies muss mithilfe von Funktionen oder Werkzeugen geschehen, die von den offiziellen Entwicklern bereitgestellt werden. Inoffizielle Werkzeuge Dritter sollten niemals verwendet werden.

Es kommt häufig vor, dass sie verwendet werden, um Malware zu verbreiten. Ein weiterer Grund, solche Werkzeuge nicht zu verwenden, ist, dass es nicht legal ist, lizenzierte Software mithilfe von "Cracking"-Werkzeugen zu aktivieren.

Das Betriebssystem sollte regelmäßig auf Malware oder andere Bedrohungen gescannt werden. Es ist ratsam, dass es mit einer namhaften Anti-Virus- oder Anti-Spyware-Software gescannt würde. Falls Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

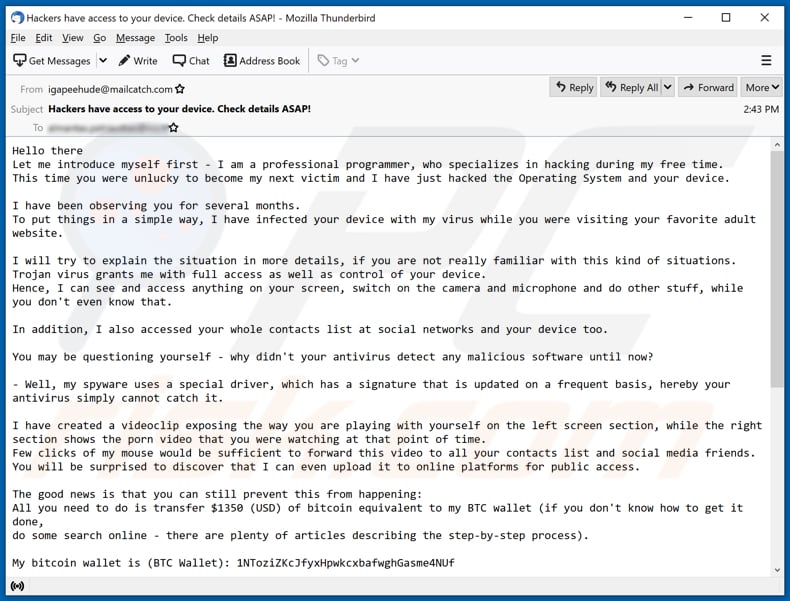

Aussehen der E-Mail (GIF):

Text in dieser E-Mail:

Subject: Hackers have access to your device. Check details ASAP!

Hello there

Let me introduce myself first - I am a professional programmer, who specializes in hacking during my free time.

This time you were unlucky to become my next victim and I have just hacked the Operating System and your device.I have been observing you for several months.

To put things in a simple way, I have infected your device with my virus while you were visiting your favorite adult website.I will try to explain the situation in more details, if you are not really familiar with this kind of situations.

Trojan virus grants me with full access as well as control of your device.

Hence, I can see and access anything on your screen, switch on the camera and microphone and do other stuff, while you don't even know that.In addition, I also accessed your whole contacts list at social networks and your device too.

You may be questioning yourself - why didn't your antivirus detect any malicious software until now?

- Well, my spyware uses a special driver, which has a signature that is updated on a frequent basis, hereby your antivirus simply cannot catch it.

I have created a videoclip exposing the way you are playing with yourself on the left screen section, while the right section shows the porn video that you were watching at that point of time.

Few clicks of my mouse would be sufficient to forward this video to all your contacts list and social media friends.

You will be surprised to discover that I can even upload it to online platforms for public access.The good news is that you can still prevent this from happening:

All you need to do is transfer $1350 (USD) of bitcoin equivalent to my BTC wallet (if you don't know how to get it done,

do some search online - there are plenty of articles describing the step-by-step process).My bitcoin wallet is (BTC Wallet): 1NToziZKcJfyxHpwkcxbafwghGasme4NUf

Once I receive your payment, I will delete your kinky video right away, and can promise that is the last time you hear from.

You have 48 hours (2 days exactly) to complete the payment.

The read notification will be automatically sent to me, once you open this email, so the timer will start automatically from that moment.Don't bother trying to reply my email, because it won't change anything (the sender's email address has been generated automatically and taken from internet).

Don't try to complain or report me either, because all my personal information and my bitcoin address are encrypted as part of blockchain system.

I have done my homework.If I discover that you have tried forwarding this email to anyone, I will right away share your kinky video to public.

Let's be reasonable and don't make any stupid mistakes anymore. I have provided a clear step-by-step guide for you.

All you need to do is simply follow the steps and get rid of this uncomfortable situation once and for all.Best regards and good luck.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist der I am a professional programmer who specializes in hacking E-Mail-Betrug?

- SCHRITT 1. Manuelle Entfernung möglicher Malware-Infektionen.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

Die manuelle Entfernung einer Bedrohung ist eine komplizierte Aufgabe und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden.

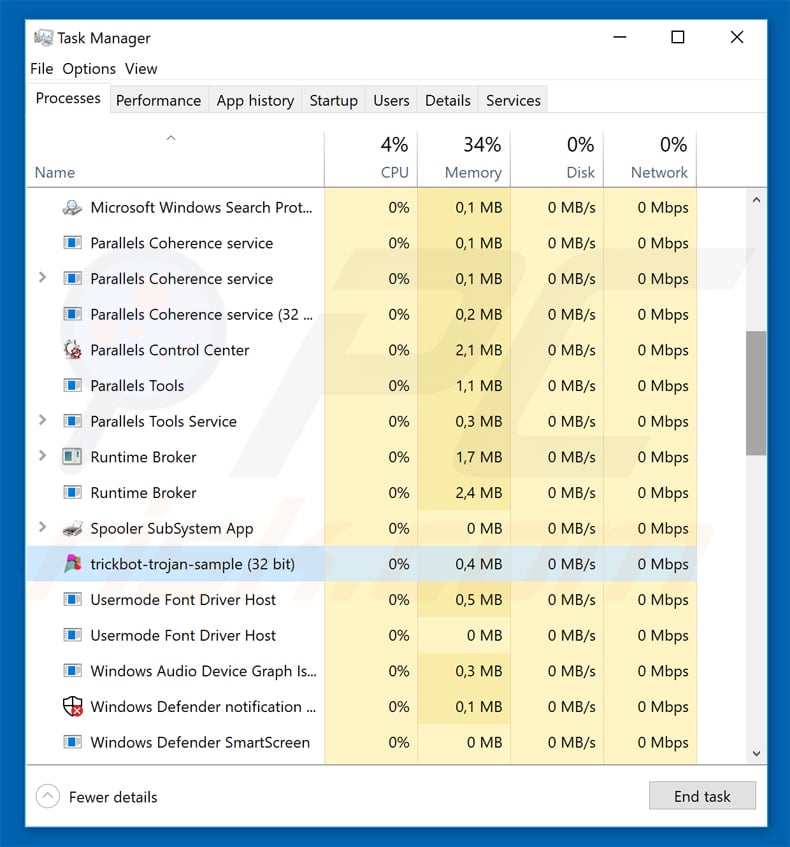

Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

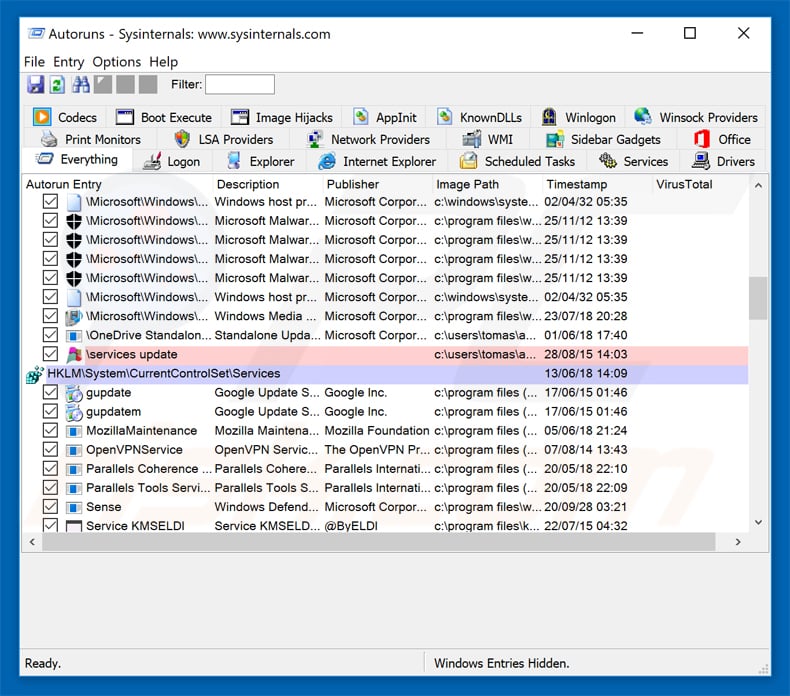

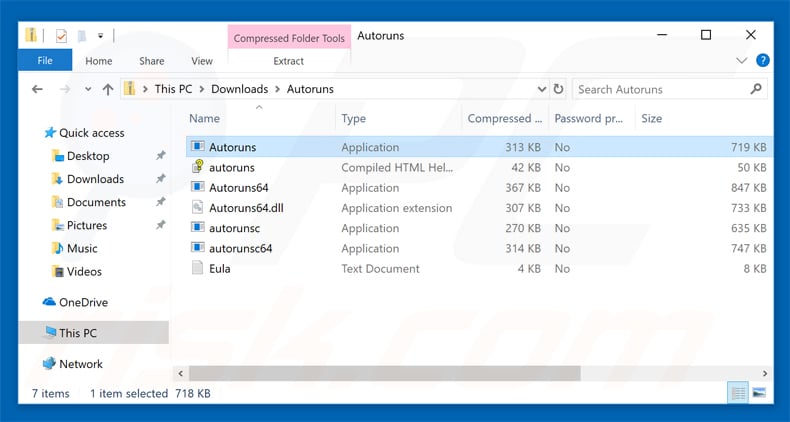

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

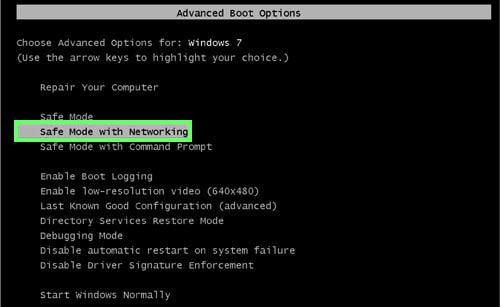

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

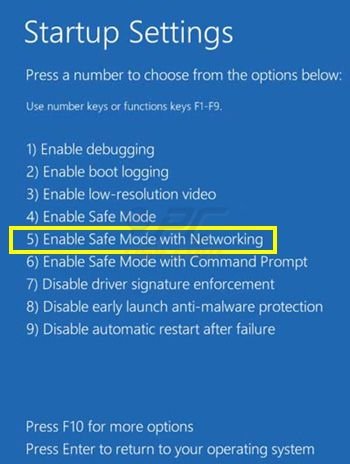

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "F5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

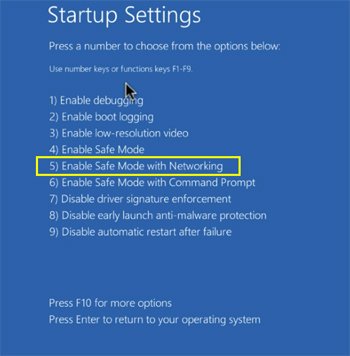

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

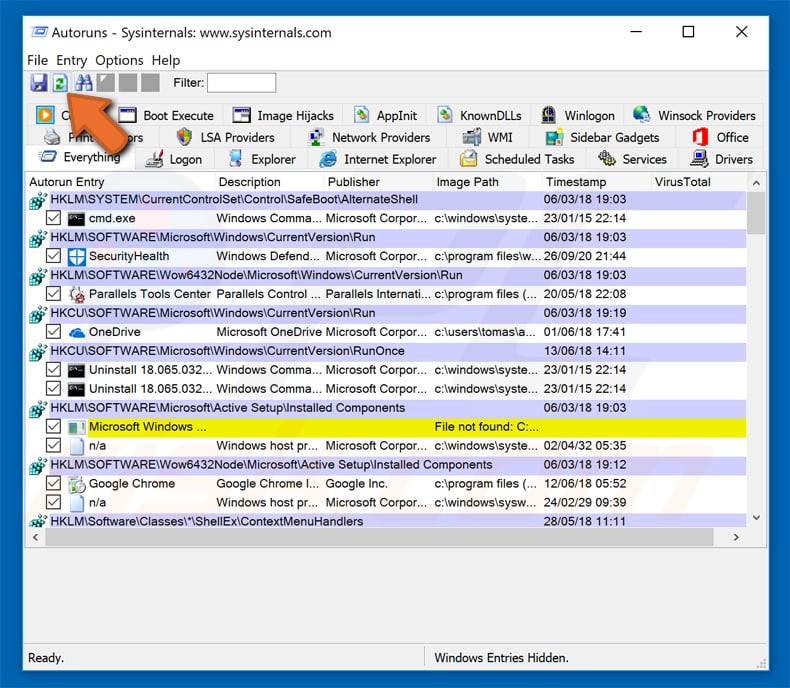

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Einträge ausblenden" und "Windows-Einträge ausblenden". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Einträge ausblenden" und "Windows-Einträge ausblenden". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

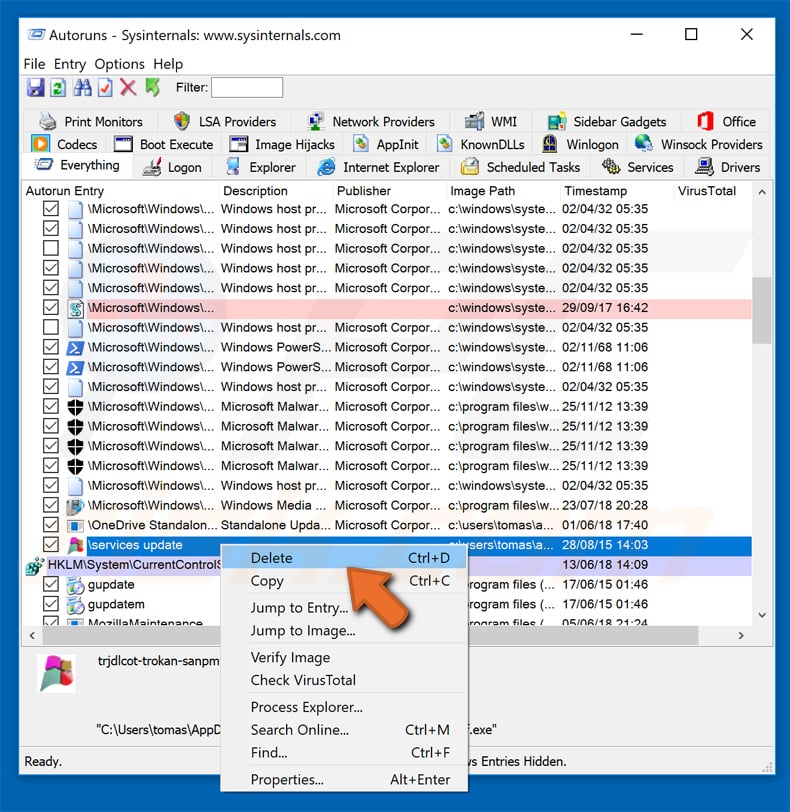

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

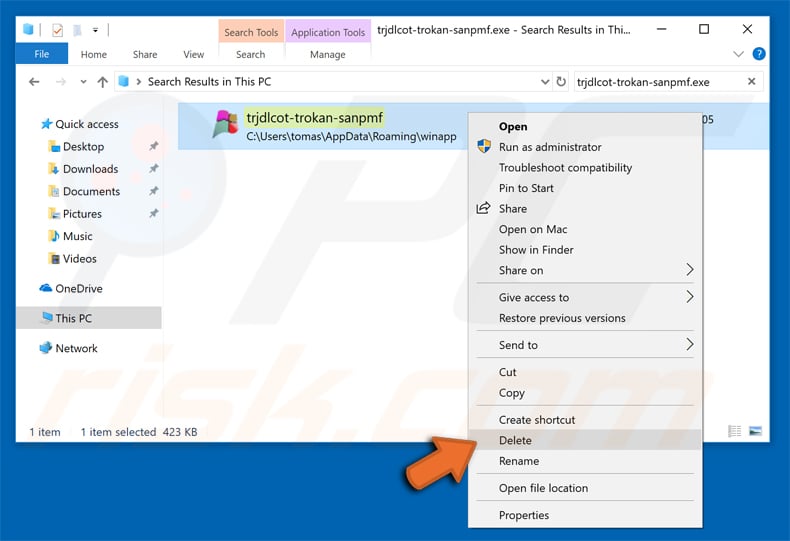

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden