Verhindern Sie einen Betrug durch die On This Day I Hacked Your OS E-Mail

Phishing/BetrugAuch bekannt als: Mögliche Malware Infektionen

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist "On this day I hacked your OS"?

"On this day I hacked your OS" ist ein E-Mail-Betrug. Es verwendet eine Betrugs- und Erpressungstaktik namens "Sextortion" (Sex-Erpressung) an, die Geld von Benutzern durch Drohungen erpresst, um Beweise für ihre sexuelle Aktivität aufzudecken.

Dieser Betrug behauptet, dass Audio- und visuelle Inhalte über die Kamera und das Mikrofon des Geräts bezogen wurden. Es informiert die Benutzer, dass diese Beweise an alle ihre Kontakte gesendet werden, es sei denn, es wird eine bestimmte Summe auf das Konto von Cyberkriminellen hinter "On this day I hacked your OS" überwiesen.

Benutzer sollten beachten, dass alle diese Ansprüche falsch sind und kein solches kompromittierendes Material existiert. E-Mails dieser Art sollten ignoriert werden.

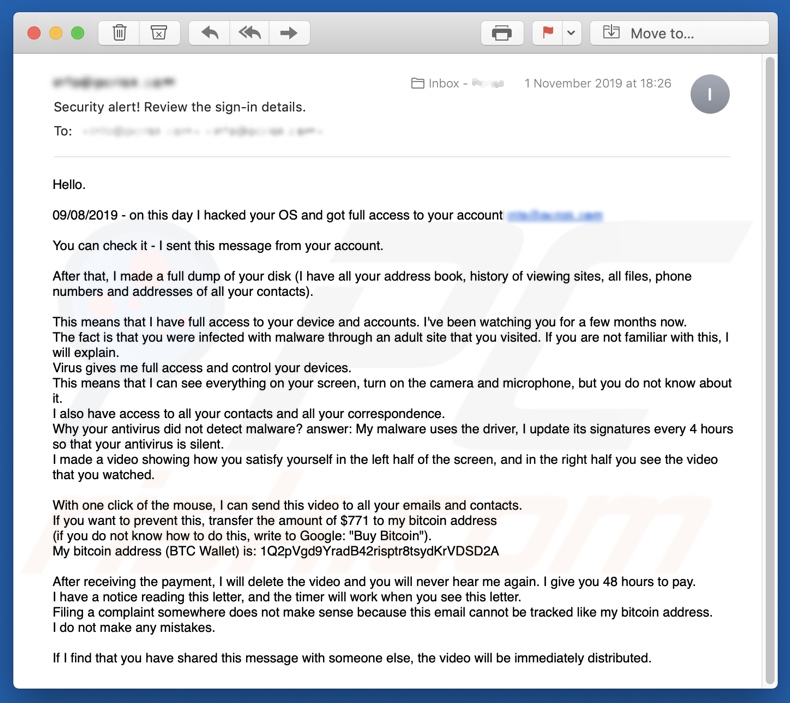

In der E-Mail mit dem Titel "Security alert! Review the sign-in details." heißt es, dass das Betriebssystem (Betriebssystem) der Benutzer gehackt wurde und ihre E-Mail-Konten nun unter der vollen Kontrolle von Cyberkriminellen stehen.

Sie behaupten, Zugriff auf das Adressbuch der Benutzer, den Browserverlauf, das Dateiinventar, die E-Mail-Adressen und -Nummern der Kontakte zu haben. Darüber hinaus wird den Nutzern mitgeteilt, dass sie seit mehreren Monaten unter Beobachtung stehen.

Das war möglich durch eine Infektion von einer gefährdeten Erwachsenenseite, die sie besucht haben. Angeblich gab das Virus den Kriminellen vollen Zugriff und Kontrolle über das Gerät, einschließlich Webcam und Mikrofon. Der Antivirus konnte diese Infektion nicht erkennen, da die Malware einen Treiber verwendet und seine Signatur alle vier Stunden aktualisiert wird.

Durch dieses angebliche Hacking wurden Video-/Audio- und Bildschirmaufnahmen gemacht, bei denen die Benutzer sich selbst "befriedigten". Die Cyberkriminellen fordern, dass 771 US-Dollar in ihre Bitcoin-Kryptowallet überwiesen werden, sonst wird dieses demütigende Material an alle Kontakte der Benutzer verschickt.

Wenn die Zahlung nicht innerhalb von 48 Stunden erfolgt, wird ein Video, bestehend aus dem Vergnügen der Benutzer und den Inhalten, die sie sich dabei angesehen haben, an ihre Kontakte gesendet. Den Benutzern wird versprochen, dass das Video nach Abschluss der Transaktion gelöscht wird und sie nicht mehr von diesen Personen gestört werden.

Der 48-Stunden-Countdown beginnt mit dem Öffnen der E-Mail. Der Brief informiert die Nutzer darüber, dass ihnen die Einreichung einer Beschwerde nicht helfen wird, da diese E-Mail- und Bitcoin-Adressen nicht nachvollziehbar sind.

Die Nachricht endet mit einer Warnung, die die Benutzer auffordert, diese E-Mail an niemanden weiterzugeben, da dies zur sofortigen Verteilung des kompromittierenden Videos führt. Wie bereits erwähnt, ist "On this day I hacked your OS" ein Betrug und keiner der angeblichen Inhalte existiert.

Darüber hinaus haben die Cyberkriminellen, die hinter dieser Erpressung stehen, das System nicht infiziert; daher konnten keine Beweise für die sexuelle Aktivität der Benutzer gesammelt werden und die Integrität des Geräts wurde nicht beeinträchtigt. Es wird dringend empfohlen, niemals allen E-Mails zu vertrauen und sie einfach ähnlich wie "On this day I hacked your OS", zu ignorieren.

| Name | "On this day I hacked your OS" E-Mail Spam-Kampagne |

| Art der Bedrohung | Phishing, Betrug, Social Engineering, Schwindel |

| Falsche Behauptung | Cyberkriminelle behaupten, das Gerät mit Malware infiziert zu haben, was es ihnen ermöglichte, kompromittierende Audio-/Videodaten aufzuzeichnen. Sie drohen, diesen Inhalt mit den Kontakten des Opfers zu teilen, es sei denn, es erfolgt eine Zahlung innerhalb der vorgegebenen Frist. |

| Kryptowallet Adresse der Cyberkriminellen | 1Q2pVgd9YradB42risptr8tsydKrVDSD2A (Bitcoin) |

| Höhe des Lösegeldes | $771 in Bitcoin |

| Symptome | Unbefugte Online-Käufe, geänderte Passwörter für Online-Konten, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Popup-Werbung, Suchmaschinen-Vergiftungstechniken, falsch geschriebene Domänen. |

| Schaden | Verlust sensibler privater Daten, Geldverlust, Identitätsdiebstahl. |

| Entfernung |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Betrugs-E-Mails werden über massive Spam-Kampagnen verbreitet. Es können verschiedene Taktiken angewendet werden, nicht nur "Sextortion"; sie reichen von verschiedenen "Import"-Alarmen bis hin zu "Preis"-Ankündigungen.

"Hacker Who Has Access To Your Operating System", "Your Device Was Infected With My Private Malware", "WannaCry Hacker Group" sind einige Beispiele für Betrügereien ähnlich wie "On this day I hacked your OS". Typischerweise beinhaltet ein solcher Betrug Drohungen, kompromittierende Videos/Screenshots des Opfers zu verbreiten, es sei denn, es wird ein Lösegeld gezahlt.

Cyberkriminelle bevorzugen diese Zahlungen in digitalen Währungen (z.B. Kryptowährungen, Prepaid-Gutscheine usw.), da Transaktionen von ihnen schwer oder unmöglich zu verfolgen sind. Allerdings können die Verwendungszwecke dieser Mail unterschiedlich sein. Sie können zur Verbreitung von Ransomware und anderer Arten von Malware verwendet werden.

Wie infizieren Spam-Kampagnen Computer?

Infektionen durch Spam-Kampagnen werden durch das Öffnen von angehängten Dateien verursacht, die sich in irreführenden E-Mails befinden. Diese E-Mails werden oft als "offiziell", "wichtig", "dringend" oder ähnlich als Prioritätspost gekennzeichnet.

Die infektiösen Anhänge gibt es in einer Vielzahl von Formaten, wie z.B. Archiv- (ZIP, RAR) und ausführbare (.exe,.run) Dateien, Microsoft Office- und PDF-Dokumente, JavaScript, etc. Wenn diese Dateien ausgeführt, ausgeführt oder anderweitig geöffnet werden, beginnen sie mit dem Herunterladen/Installieren von bösartiger Software.

Beispielsweise fordern MS-Office-Dokumente den Benutzer auf, Makrobefehle zu aktivieren (um die Bearbeitung zu ermöglichen) - falls erlaubt, werden sie zur Infektion von Systemen ausgelöst.

Wie kann man die Installation von Malware vermeiden?

Es wird empfohlen, keine verdächtigen/irrelevanten E-Mails zu lesen, insbesondere solche, die von unbekannten Absendern stammen. Anhänge, die sich in solchen E-Mails befinden, dürfen niemals geöffnet werden, da diese Dateien die Quelle einer möglichen Infektion sind.

Es wird empfohlen, Microsoft Office-Versionen zu verwenden, die nach dem Jahr 2010 veröffentlicht wurden, da sie über einen "Geschützte Ansicht" Modus verfügen, der verhindert, dass virulente Dokumente Malware herunterladen/installieren. Die Benutzer werden dringend gebeten, nur von offiziellen und verifizierten Quellen herunterzuladen. P2P-Sharing-Netzwerke (BitTorrent, eMule, Gnutella, etc.), kostenlose File-Hosting-Websites, Drittanbieter-Downloader und ähnliche Kanäle gelten als unzuverlässig, daher wird von einer Nutzung abgeraten.

Unzuverlässige Downloadquellen bieten eher irreführende und/oder regelmäßige Inhalte, die mit bösartiger Software gebündelt sind. Programme sollten mit Funktionen/Tools von echten Entwicklern aktiviert und aktualisiert werden; illegale Aktivierungswerkzeuge ("Cracks") und Updater von Drittanbietern gelten als hochriskant.

Es wird dringend empfohlen, eine zuverlässige Antiviren-/Anti-Spyware-Suite zu installieren und auf dem neuesten Stand zu halten. Diese Software ist für die Durchführung regelmäßiger Systemüberprüfungen und die Beseitigung erkannter Bedrohungen zu verwenden.

Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir, eine Überprüfung mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Text aus dem E-Mail-Brief "On this day I hacked your OS":

Hello.

09/08/2019 - on this day I hacked your OS and got full access to your account ************

You can check it - I sent this message from your account.

After that, I made a full dump of your disk (I have all your address book, history of viewing sites, all files, phone numbers and addresses of all your contacts).

This means that I have full access to your device and accounts. I've been watching you for a few months now.

The fact is that you were infected with malware through an adult site that you visited. If you are not familiar with this, I will explain.

Virus gives me full access and control your devices.

This means that I can see everything on your screen, turn on the camera and microphone, but you do not know about it.

I also have access to all your contacts and all your correspondence.

Why your antivirus did not detect malware? answer: My malware uses the driver, I update its signatures every 4 hours so that your antivirus is silent.

I made a video showing how you satisfy yourself in the left half of the screen, and in the right half you see the video that you watched.With one click of the mouse, I can send this video to all your emails and contacts.

If you want to prevent this, transfer the amount of $771 to my bitcoin address

(if you do not know how to do this, write to Google: "Buy Bitcoin").

My bitcoin address (BTC Wallet) is: 1Q2pVgd9YradB42risptr8tsydKrVDSD2A, 17fjtBvkQCMJduzZQB4GZtxJvxgXrceSMt, 1D1CJ5msCAzvc838x5ZmfNWVv6d94U5grHAfter receiving the payment, I will delete the video and you will never hear me again. I give you 48 hours to pay.

I have a notice reading this letter, and the timer will work when you see this letter.

Filing a complaint somewhere does not make sense because this email cannot be tracked like my bitcoin address.

I do not make any mistakes.If I find that you have shared this message with someone else, the video will be immediately distributed.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist "On this day I hacked your OS"?

- SCHRITT 1. Manuelle Entfernung möglicher Malwareinfektionen.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

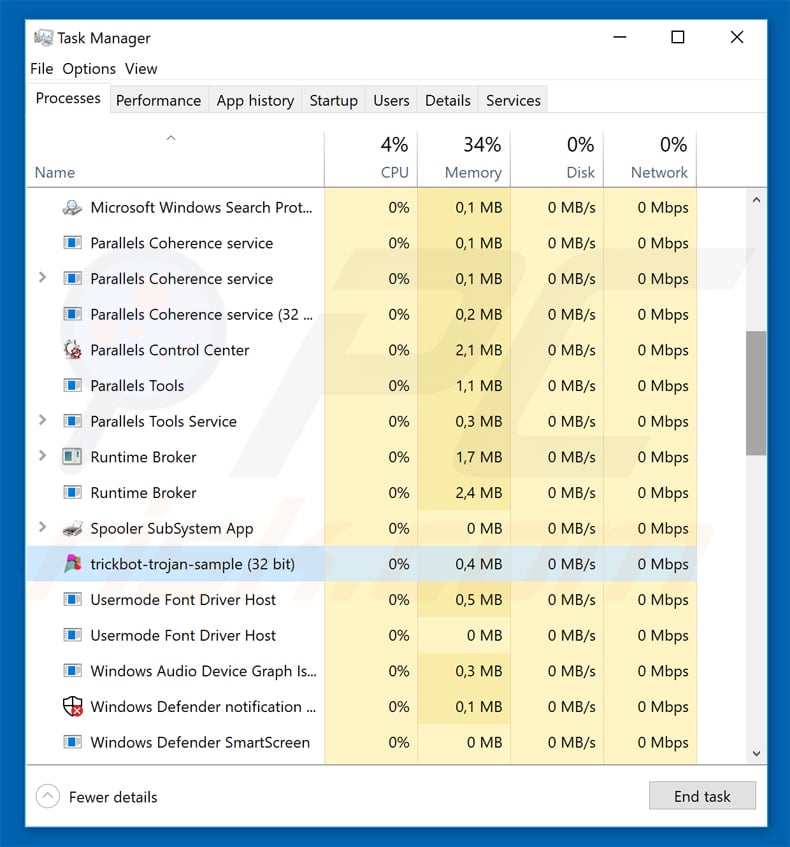

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

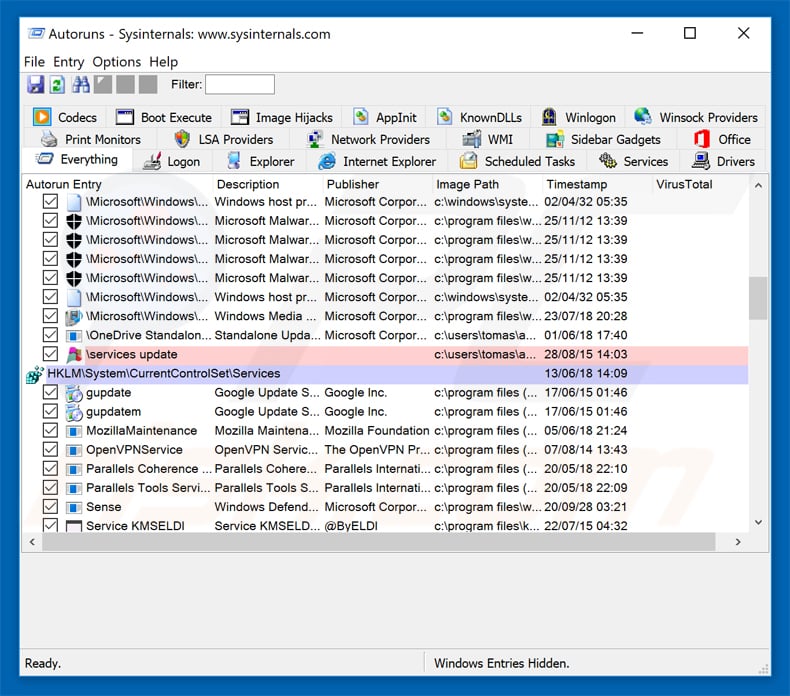

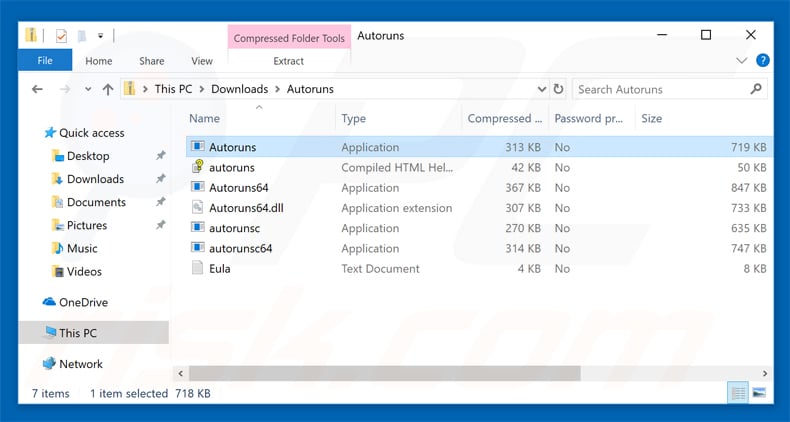

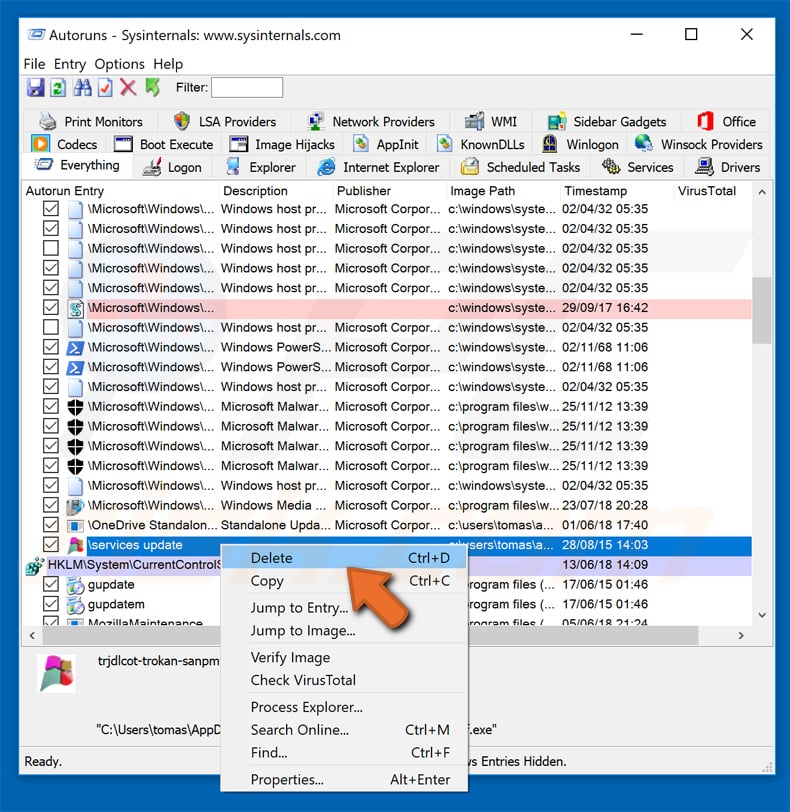

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

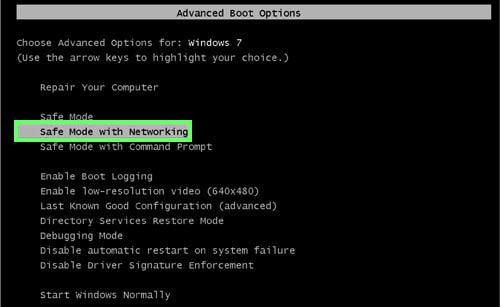

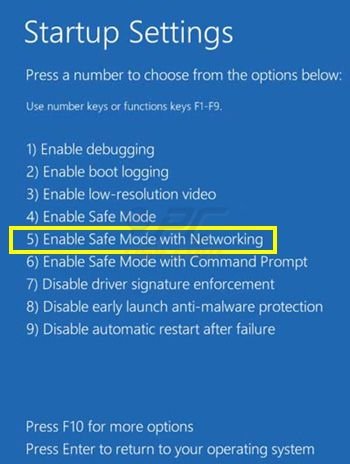

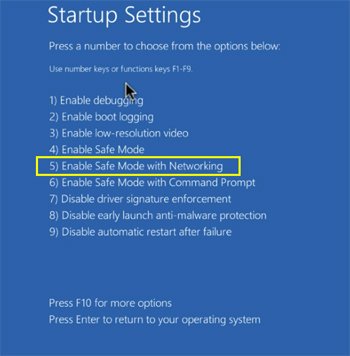

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Video showing how to start Windows 8 in "Safe Mode with Networking":

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

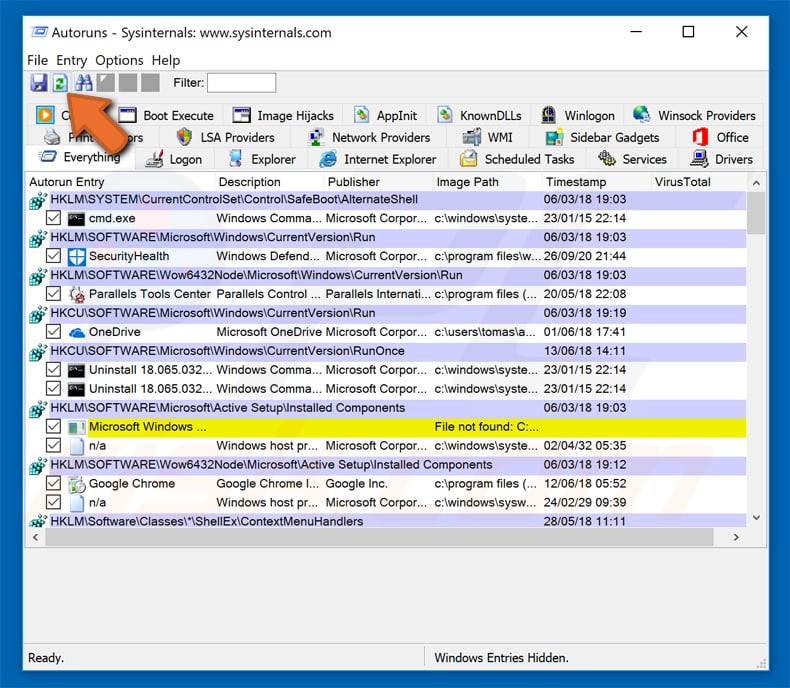

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

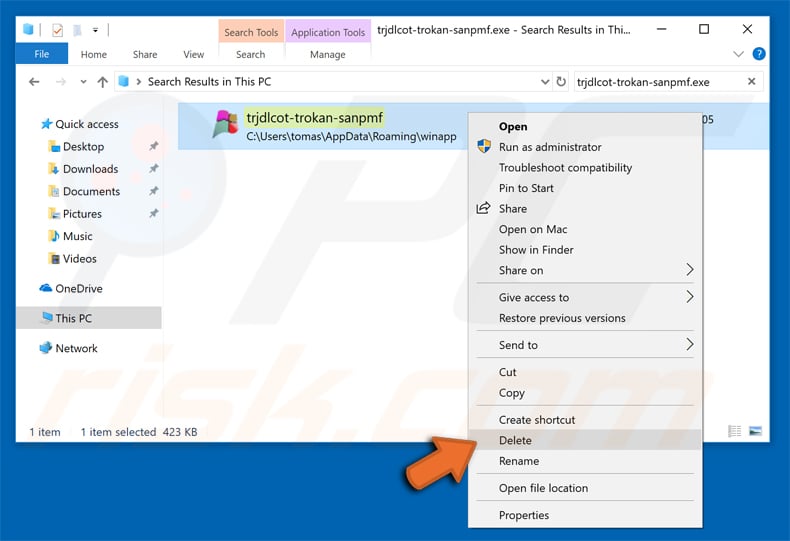

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden