Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist Raccoon Stealer?

Raccoon Stealer ist eine risikoreiche Anwendung vom Typ Trojaner, die heimlich in das System eindringt und persönliche Daten sammelt. Die Installation dieses Trojaners auf Ihrem Computer kann zu verschiedenen Problemen führen.

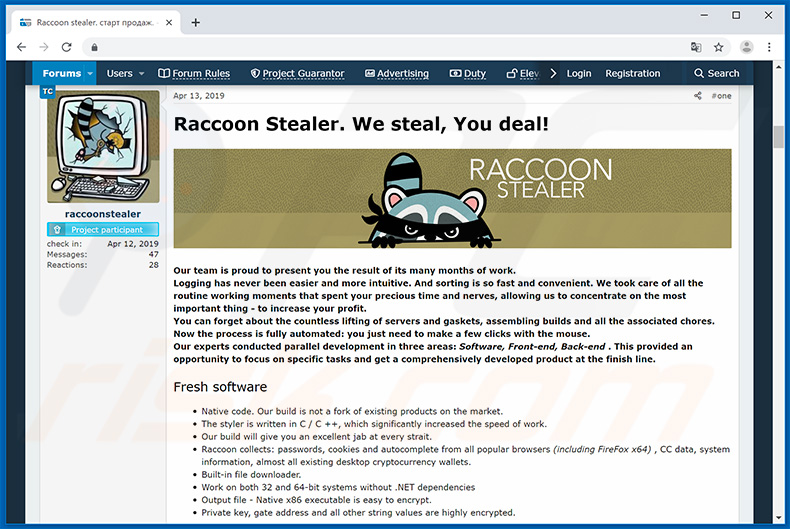

Darüber hinaus bieten Cyberkriminelle die Dienste dieses Trojaners in Hackerforen an. Daher kann jeder angehende Cyberkriminelle ein Abonnement erwerben und durch den Missbrauch gestohlener Daten Einnahmen erzielen.

Wie oben erwähnt, sammelt Raccoon Stealer persönliche Informationen. Dazu gehören Kennwörter, Browser-Cookies und Autofill-Daten sowie Cryptowallet-Details.

Zusätzlich zeichnet Raccoon Stealer Systeminformationen wie IP-Adressen (Internet Protokoll) und Geo-Standorte auf. Die Daten können auf verschiedene Weise missbraucht werden.

Cyberkriminelle könnten es benutzen, um Gelder von Benutzern in Kryptowallets und andere Konten (z.B. PayPal, Bankkonten usw.) zu überweisen. Die Opfer könnten daher ihre Ersparnisse verlieren.

Außerdem können entführte Konten (z.B. Facebook, E-Mails usw.) dazu missbraucht werden, Geld zu leihen. Dadurch könnten die Opfer erhebliche Schulden machen.

Darüber hinaus nutzen Cyberkriminelle oft gestohlene Kontakte, um Malware zu verbreiten, indem sie bösartige Links/Dateien an alle Kontakte versenden. Beachten Sie, dass die Entwickler von Raccoon Stealer bestrebt sind, Einnahmen durch den Verkauf der gesammelten Daten zu erzielen, anstatt sie selbst zu missbrauchen.

D.h., sie bieten einen Dienst an, der es "Abonnenten" ermöglicht, auf gestohlene Daten zuzugreifen. Die Entwickler von Raccoon Stealer stellen ein Verwaltungspanel zur Verfügung, über das Abonnenten ausgewählte Informationen (Logs) einsehen und herunterladen können.

Raccoon Stealer ist nicht die erste (und schon gar nicht die letzte) Malware-Infektion, die in Hackerforen verkauft wird, ist jedoch ziemlich einzigartig, da der Käufer keine Malware zu verbreiten braucht. Die Entwickler von Raccoon Stealer sind für die Verteilung verantwortlich, während der Abonnent nur Zugriff auf die gespeicherten Daten erhält und nicht auf die bösartige ausführbare Datei (die Malware-Programme).

In anderen, häufigeren Fällen verkaufen Malware-Entwickler bösartige ausführbare Dateien, die die Käufer dann vermehren müssen. Daher hat Raccoon Stealer einen bedeutenden Vorteil, da dies für Abonnenten, die nach allgemeinen persönlichen Daten suchen, viel bequemer ist.

Die Entwickler von Raccoon Stealer bieten ein wöchentlich/monatliches Abonnement zum Preis von $75/$200 an. Diese Kosten sind gering, wenn man die potenziell zu erzielenden Einnahmen betrachtet.

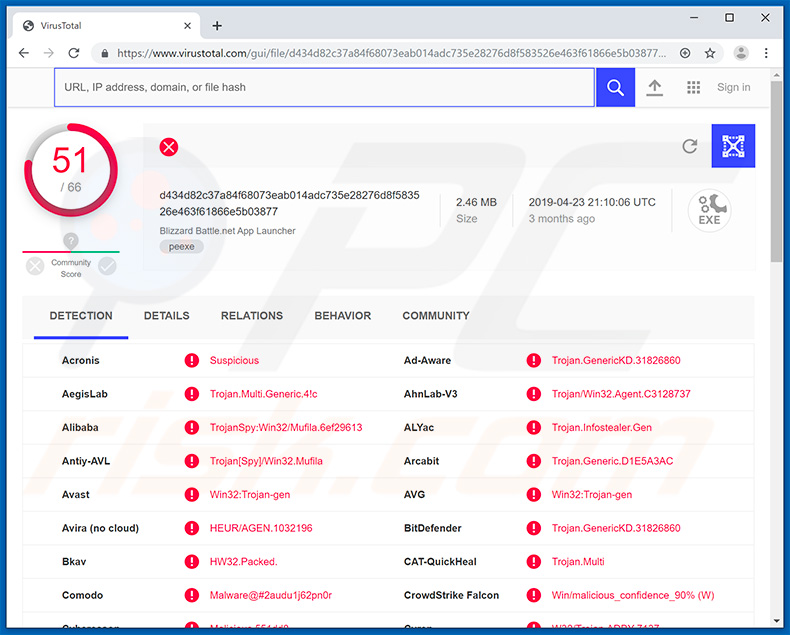

Glücklicherweise sind die meisten Antiviren-/Anti-Spyware-Suites in der Lage, Malware von Raccoon Stealer zu erkennen und zu eliminieren. Wenn Sie also die Anwesenheit von Raccoon Stealer auf Ihrem System vermuten, scannen Sie das System sofort mit dieser Software und eliminieren Sie alle erkannten Bedrohungen.

Ändern Sie auch die Passwörter aller Konten. Denken Sie daran, dass die Verwendung eines identischen Passworts für mehrere Konten sehr unsicher ist. Darüber hinaus empfehlen wir Ihnen dringend, Kombinationen aus zufälligen Groß-/Kleinbuchstaben, Ziffern und (wenn möglich) Symbolen zu verwenden, da vorhandene Wörter und persönliche Informationen (z.B. Vorname, Nachname, Geburtsdatum) sehr leicht zu knacken sind.

| Name | Raccoon Stealer Trojaner |

| Art der Bedrohung | Trojaner, Passwort-stehlender Virus, Banking-Malware, Sypware |

| Erkennungsnamen (2.exe) | Avast (Win32:Trojan-gen), BitDefender (Gen:Heur.Titirez.1.F), ESET-NOD32 (Win32/Spy.Agent.PQZ), Kaspersky (Trojan-Spy.MSIL.Stealer.aik), vollständige Liste (VirusTotal) |

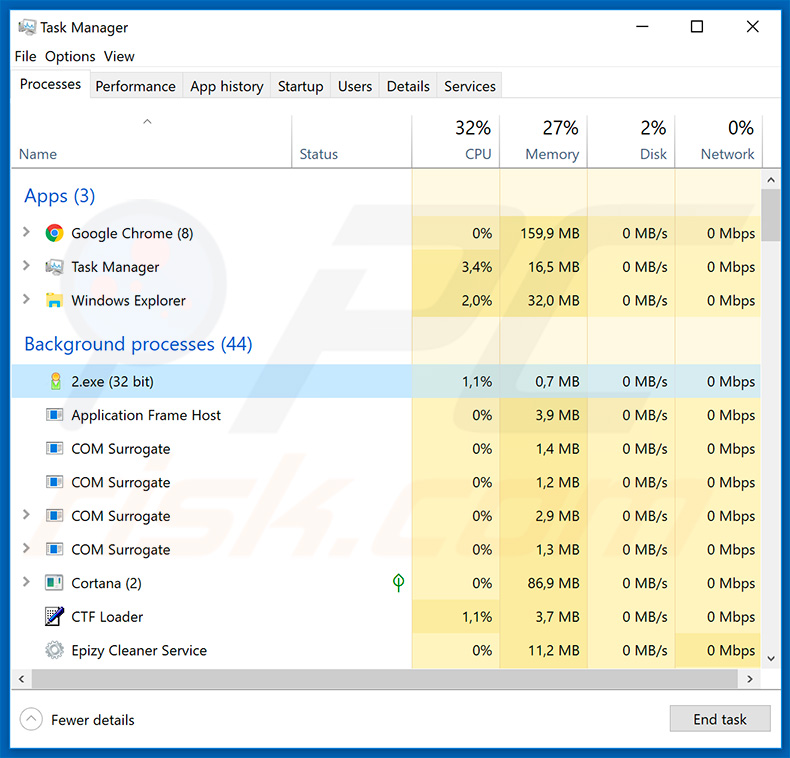

| Bösartige(r) Prozessname(n) | 2.exe (der Name kann variieren). |

| Symptome | Trojaner wurden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und sich ruhig zu verhalten, so dass auf einem infizierten Computer keine besonderen Symptome deutlich sichtbar sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-Cracks. |

| Schaden | Gestohlene Bankdaten, Passwörter, Identitätsdiebstahl, Computer des Opfers wird einem Botnetz hinzugefügt. |

| Entfernung |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Das Internet ist voll mit datenverfolgenden Trojanern. Zum Beispiel, Banload, Bolik, Tofsee, Vidar und viele andere. In den meisten Fällen bieten die Entwickler dieser Infektionen jedoch keine Dienste für den Zugriff auf gestohlene Daten an, wie es bei den Entwicklern von Raccoon Stealer der Fall ist.

Typischerweise missbrauchen Cyberkriminelle aufgezeichnete Informationen und erzielen Einnahmen, indem sie bösartige ausführbare Dateien verkaufen, so dass Käufer die Computer anderer Personen infizieren und Daten direkt, ohne Beteiligung Dritter, sammeln können. In jedem Fall kann das Vorhandensein solcher Infektionen zu den gleichen Problemen führen: erheblicher finanzieller Verlust, schwerwiegende Datenschutzprobleme und Identitätsdiebstahl. Eliminieren Sie sofort alle datenverfolgenden Trojaner.

Wie hat Raccoon Stealer meinen Computer infiltriert?

Eines der bekannten Verteilungswerkzeuge zur Verbreitung von Raccoon Stealer ist das Rig Exploit Kit (RigEK), das Systeme mit dem Trojaner Smoke Loader infiziert, der wiederum Raccoon Stealer herunterlädt und installiert. Es gibt jedoch eine Reihe anderer Werkzeuge/Methoden, die zur Verbreitung solcher Trojaner eingesetzt werden.

Die Liste enthält Software-Downloadquellen von Dritten, Spam-E-Mail-Kampagnen, gefälschte Software-Updateprogramme/Cracks und andere Trojaner (Ketteninfektionen). Cyberkriminelle nutzen inoffizielle Downloadquellen (kostenlose Webseiten zum Hosten von Dateien, Peer-to-Peer [P2P]-Netzwerke, Webseiten zum Herunterladen von Freeware usw.), um Malware zu verbreiten, indem sie sie als legitime Software darstellen.

Benutzer werden zum manuellen Herunterladen/Installieren von Malware verleitet. Spam-Kampagnen werden auf ähnliche Weise verwendet.

Cyberkriminelle versenden Hunderttausende identischer E-Mails, die aus bösartigen Anhängen (Dateien/Links) und betrügerischen Nachrichten bestehen. Die betrügerischen Nachrichten stellen in der Regel bösartige Anhänge als wichtige Dokumente (Rechnungen, Quittungen oder Ähnliches) dar, um den Eindruck der Legitimität zu erwecken und die Benutzer zum Öffnen zu verleiten.

Die Idee hinter den Software-Cracks ist es, kostenpflichtige Software kostenlos zu aktivieren, doch viele dieser Werkzeuge sind gefälscht. Anstatt den Benutzern den Zugriff auf kostenpflichtige Funktionen zu ermöglichen, injizieren sie einfach Malware in das System.

Gefälschte Updateprogramme sind auch sehr ähnlich. Anstatt installierte Anwendungen zu aktualisieren, infizieren diese Werkzeuge Computer, indem sie veraltete Softwarefehler/Mängel ausnutzen oder einfach nur Malware herunterladen und installieren, anstatt die Updates zu installieren.

Schließlich verursachen Trojaner "Ketteninfektionen". Diese bösartigen Anwendungen dringen heimlich in Computer ein und laden, während sie im Hintergrund ausgeführt werden, zusätzliche Malware herunter und installieren sie (in der Regel risikoreiche Infektionen, wie z.B. andere Trojaner).

Zusammenfassend lässt sich sagen, dass die Hauptgründe für Computerinfektionen mangelndes Wissen über diese Bedrohungen und unvorsichtiges Verhalten sind.

Wie kann man die Installation von Malware vermeiden?

Um diese Situation zu vermeiden, müssen Sie beim Surfen im Internet und Herunterladen/Installieren/Aktualisieren von Software sehr vorsichtig sein. Untersuchen Sie jeden E-Mail Anhang sehr gründlich.

Wenn die Datei/der Link irrelevant ist, öffnen Sie nichts. Anhänge, die von verdächtigen/nicht erkennbaren E-Mail-Adressen empfangen werden, sollten ignoriert werden. Wir empfehlen Ihnen, Software nur von offiziellen Quellen herunterzuladen und direkte Download-Links zu verwenden.

Download-/Installationsprogramme von Drittanbietern werden häufig zur Verbreitung von Malware verwendet, weshalb solche Werkzeuge vermieden werden sollten. Das gleiche gilt für Software Updates.

Halten Sie die installierten Anwendungen und Betriebssysteme auf dem neuesten Stand. Dies sollte jedoch nur durch implementierte Funktionen oder Werkzeuge erreicht werden, die vom offiziellen Entwickler zur Verfügung gestellt werden.

Softwarepiraterie ist ein Cyberverbrechen. Außerdem ist das Infektionsrisiko hoch. Daher sollten Sie niemals versuchen, irgendwelche Anwendungen zu knacken.

Dasselbe gilt für das Herunterladen bereits geknackter Software. Schließlich sollten Sie eine seriöse Antiviren-/Anti-Spyware-Suite installieren und ausführen lassen. Diese Werkzeuge erkennen und eliminieren Malware, bevor das System geschädigt wird. Der Schlüssel zur Computersicherheit ist die Vorsicht.

Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um eingedrungene Malware automatisch zu eliminieren.

Screenshots des Verwaltungspanels von Raccoon Stealer für die Abonnenten:

Screenshot eines Hacker-Forums, das zur Förderung von Raccoon Stealer als Dienstleistung genutzt wird:

Raccoon Stealer's Erkennungsnamen in verschiedenen Malware Datenbanken, die von VirusTotal aufgeführt werden:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Raccoon Stealer?

- SCHRITT 1. Manuelle Entfernung von Raccoon Stealer Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

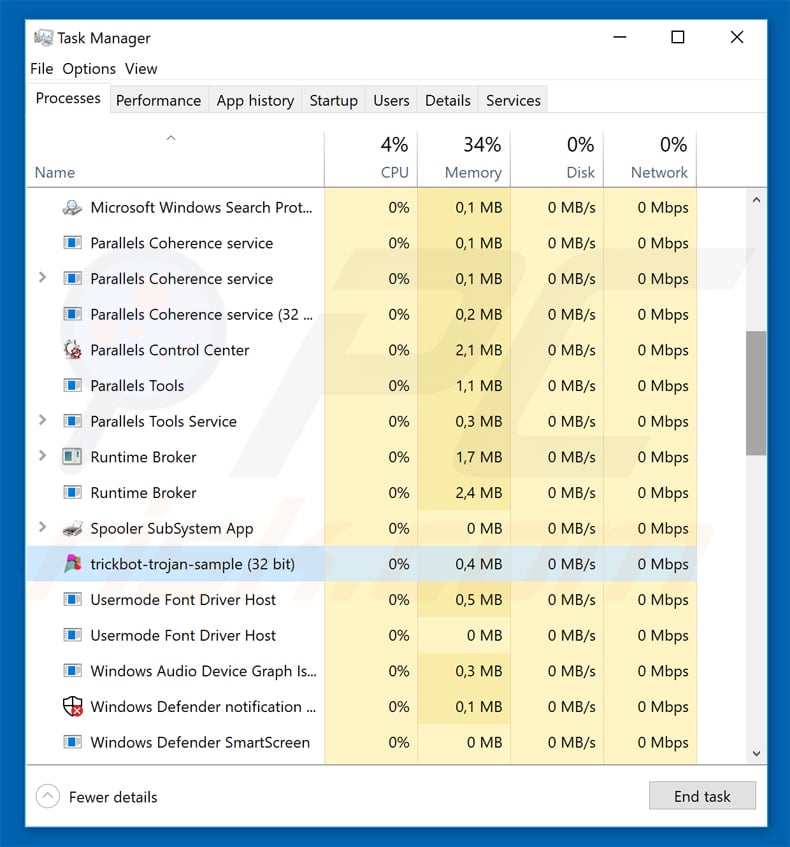

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

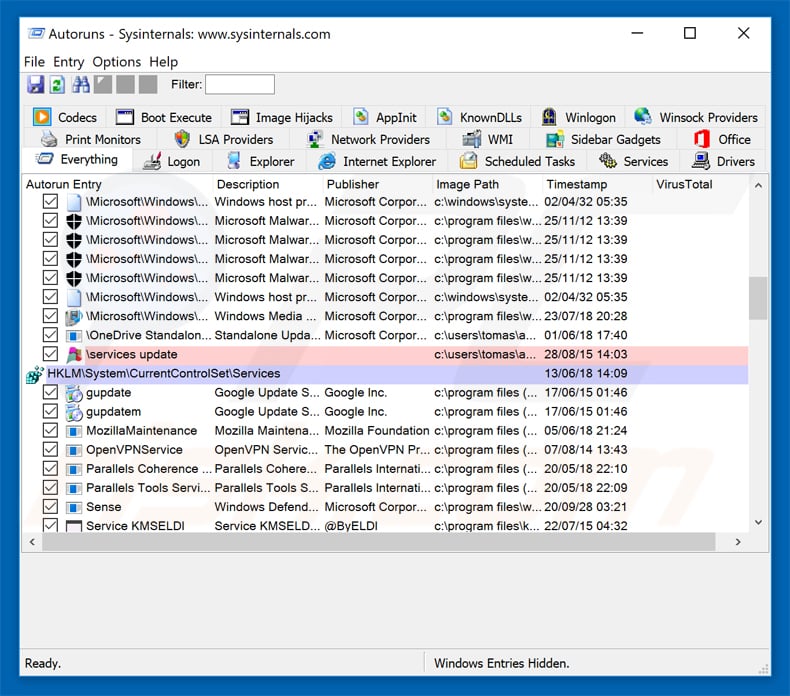

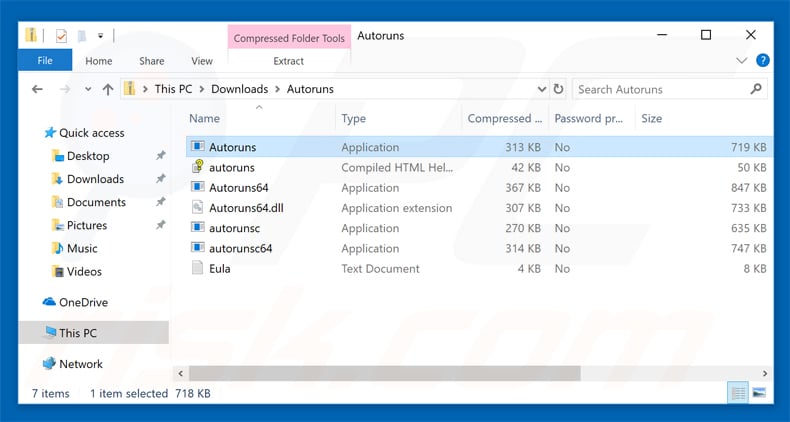

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

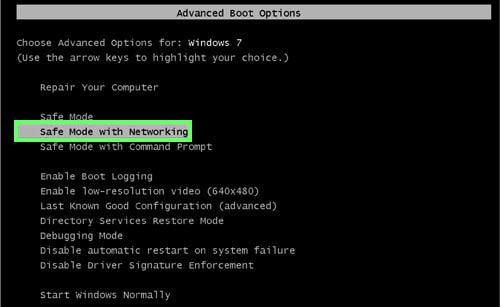

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

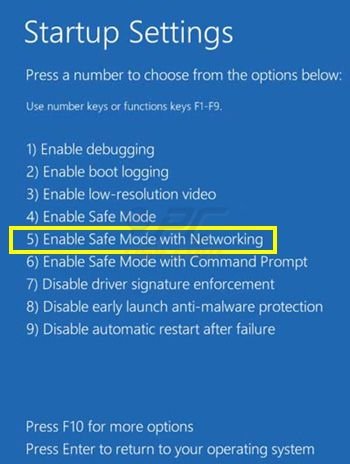

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

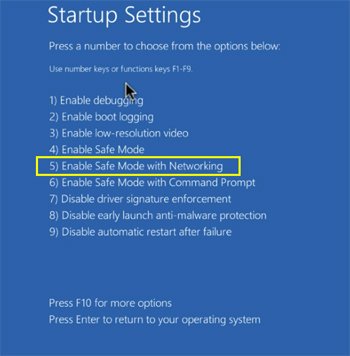

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

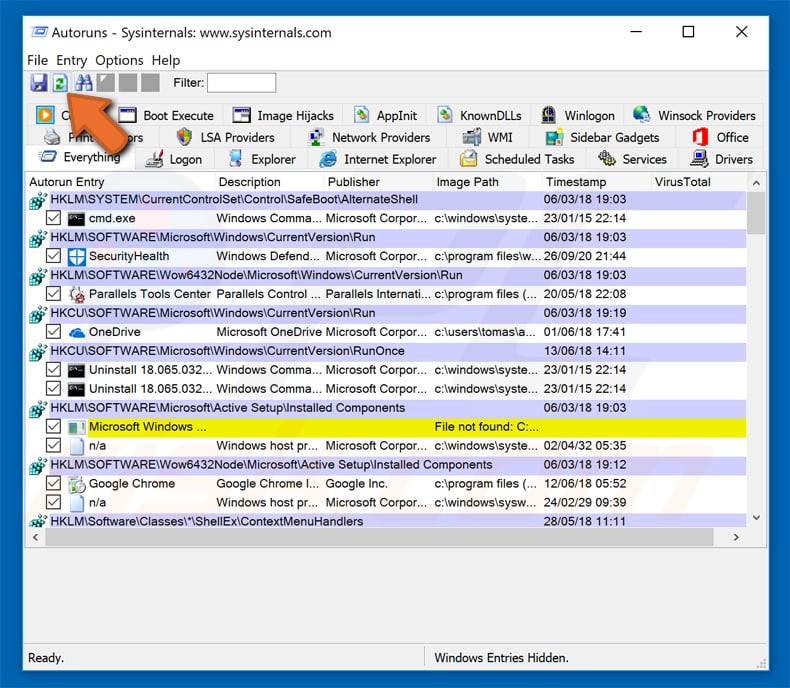

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

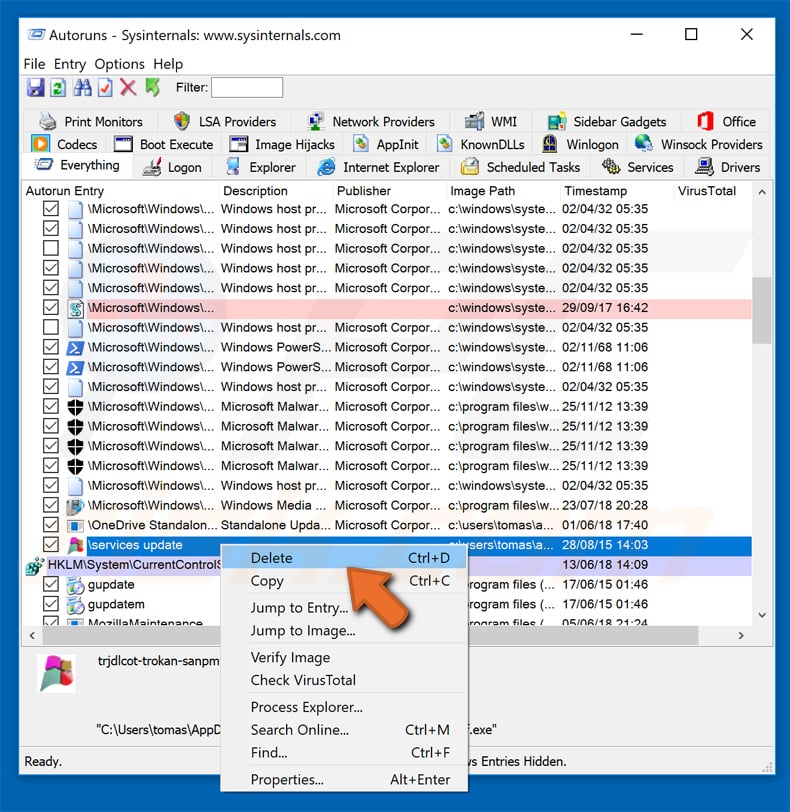

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

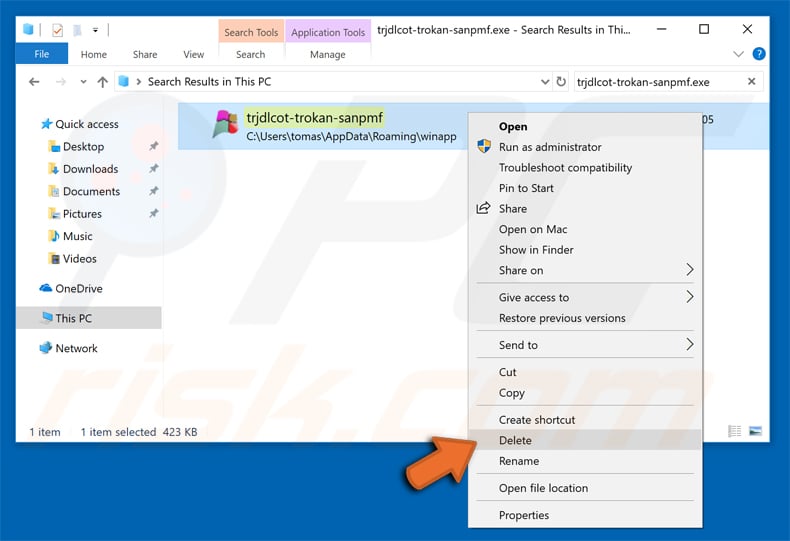

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden