Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist DHL Email Virus?

Ähnlich Offer Email Virus und viele andere, ist „DHL Email Virus“ eine E-Mail Spam-Kampagne, die verwendet wird, um einen hochriskanten Trojaner namens LokiBot zu vermehren. Cyberkriminelle senden Tausende von E-Mails, die Sie als Benachrichtigungen über verschiedenen Lieferungen ausgeben. Benutzer werden ermutigt, angehängte Dokumente zu öffnen. Einmal geöffnet, infizieren diese Dateien das System jedoch mit LokiBot.

Cyberkriminelle senden Tausende von E-Mails und präsentieren sie als Benachrichtigungen von DHL. Die Nachricht besagt, dass der Benutzer ein Paket erhalten hat, das noch nicht geliefert wurde.

Zum Abrufen der Lieferung müssen Benutzer das angefügte Dokument herunterladen und drucken. Dies ist jedoch Betrug. Der geöffnete Anhang wird LokiBot sofort herunterladen und auf dem System installieren.

Es ist erwähnenswert, dass DHL ein legitimes Logistik Unternehmen ist, das hat nichts mit dieser Spam-Kampagne zu tun hat. Cyberkriminelle geben oft vor, Mitarbeiter legitimer Unternehmen zu sein oder auch Behörden, um den Eindruck von Legitimität und Nützlichkeit zu erwecken.

Benutzer öffnen viel wahrscheinlicher Dateien, wenn Sie diese von vertrauten Namen erhalten. Nach der Infiltration, beginnt LokiBot damit, diverse Informationen aufzeichnen. Je nach infiltriertem Betriebssystem (Windows oder Android) kann LokiBot's Verhalten geringfügig abweichen.

Aber das Hauptziel bleibt das Gleiche: Informationen, wie Logins/Passwörter, Internetsurfaktivität und so weiter, zu sammeln. Das Vorhandensein solcher Malware kann zu extremen finanziellen Verlusten und schweren Datenschutzproblemen führen, da Cyberkriminelle Zugriff auf Konten in sozialen Netzwerken, Banken und so weiter, gewinnen könnten.

Wenn Sie die Anhänge der „DHL Email Virus“ Kampagne bereits geöffnet haben, ist es sehr wahrscheinlich, dass Ihr System mit dem Trojaner LokiBot infiziert ist. Daher ist das Scannen mit einem seriösen Antivirus-/Anti-Spyware-Programm und die Entfernung aller entdeckten Bedrohungen ein Muss.

| Name | LokiBot Trojaner |

| Art der Bedrohung | Trojaner, Passwort-stehlender Virus, Banking-Malware, Sypware |

| Symptome | Trojaner wurden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und zu schweigen, so dass auf einem infizierten Computer keine besonderen Symptome deutlich sichtbar sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-Cracks. |

| Schaden | Gestohlene Bankdaten, Passwörter, Identitätsdiebstahl, Computer des Opfers, der einem Botnetz hinzugefügt wurde. |

| Entfernung |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Es gibt Dutzende von Trojanern, die Ähnlichkeiten mit LokiBot haben. Adwind, TrickBot und Emotet sind nur einige Beispiele aus einer langen Liste. Wie bei LokiBot, werden die meisten von ihnen auch dazu bestimmt, Daten zu erfassen.

In einigen Fällen vermehren Trojaner jedoch auch (oder stattdessen) andere Viren (in der Regel Erpressersoftware) und/oder schürfen Kryptowährungen. In der Zusammenfassung stellen alle Trojaner-artigen Viren eine riesige Bedrohung der Datenschutz- und Computersicherheit dar, weshalb ihre Entfernung so wichtig ist.

Wie hat der DHL Email Virus meinen Computer infiziert?

Die „DHL Email Virus“ Kampagne fordert Benutzer auf, eine Datei herunterzuladen. Sie wird als PDF-Office vorgestellt. Es ist jedoch eigentlich eine ausführbare Datei, die LokiBot herunterlädt und im System installiert. Wie oben erwähnt, zielt LokiBot nur auf Windows und Android Betriebssysteme ab. Damit sind Benutzer von anderen Plattformen sicher.

Wie vermeidet man die Installation von Malware?

Um solche Infektionen zu verhindern, müssen Benutzer äußerst vorsichtig sein, wenn sie im Internet surfen. Stellen Sie immer sicher, dass Sie jeden erhaltenen E-Mail Anhang genau analysieren.

Wenn die Datei irrelevant ist und/oder von einer unbekannten E-Mail-Adresse empfangen wurde, öffnen Sie sie nicht. Stellen Sie außerdem immer sicher, dass ein legitimes Antivirus-/Anti-Spyware Programm installiert ist und ausgeführt wird.

Diese Werkzeuge entfernen sehr wahrscheinlich bösartig Dateien sofort nach dem Download. Die wichtigsten Gründe für Computerinfektionen sind mangelhafte Kenntnisse und fahrlässiges Verhalten.

Der Schlüssel zur Sicherheit ist Vorsicht. Wenn Sie bereits einen "DHL Email Virus"Anhang geöffnet haben, empfiehlt es sich, einen Scan mit Combo Cleaner Antivirus für Windows auszuführen, um automatisch infiltrierte Malware zu beseitigen.

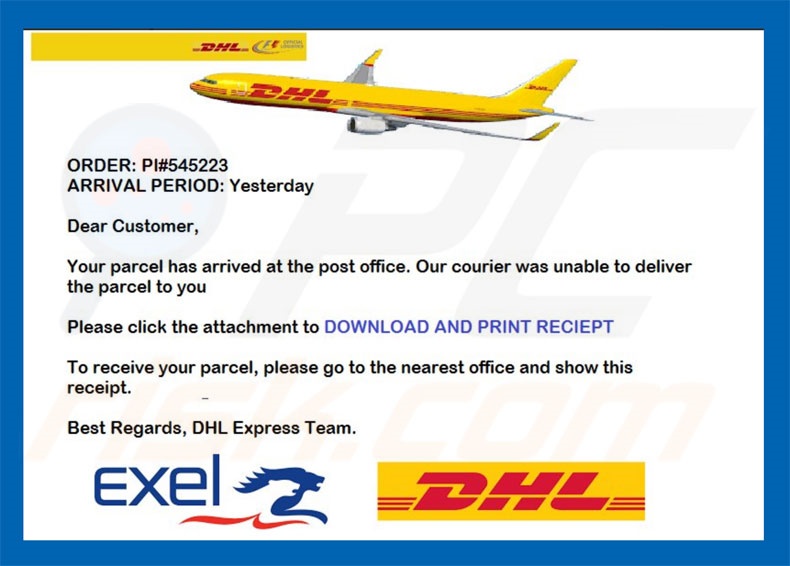

Text, der in der obenstehenden „DHL Email Virus“ E-Mail angezeigt wird:

Subject: Your Parcel has arrived

ORDER: PI#545223

ARRIVAL PERIOD: Yesterday

Dear Customer,

Your parcel has arrived at the post office. Our courier was unable to deliver the parcel to you.

Please click the attachment to DOWNLOAD AND PRINT RECIEPT

To receive your parcel, please go to the nearest office and show this receipt.

Best Regards, DHL Express Team.

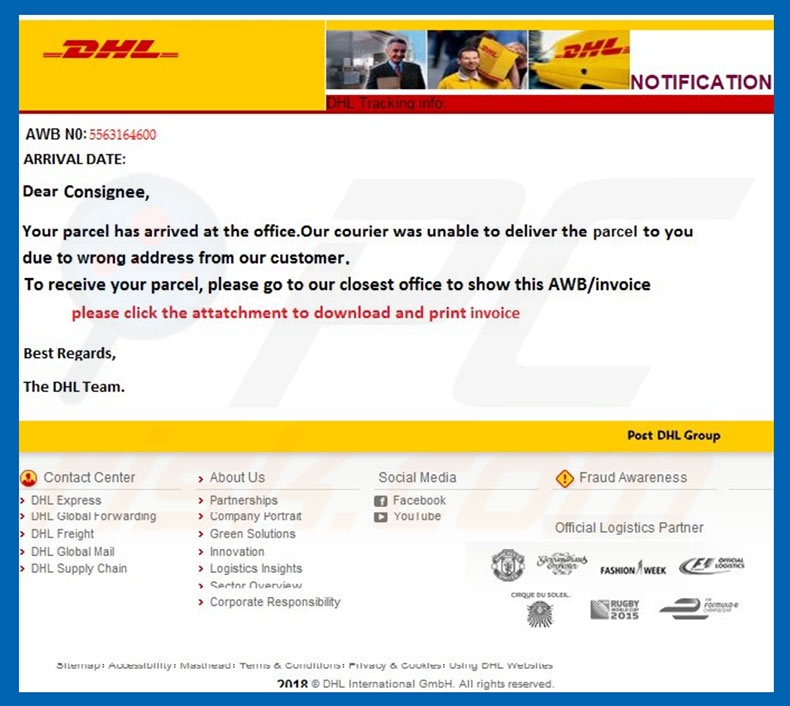

Ein weiteres Beispiel für eine "DHL Email Virus" E-Mail:

Text in der E-Mail:

DHL

AWB NO: 5563164600

ARRIVAL DATE:

Dear Cpnsignee,

Your parcel has arrived at the office. Our courier was unable to deliver the parcel to you due to wrong address from our customer.

To receive your parcel, please go to our closest office to show this AWB/invoice

please click the attachment to download and print invoice

Best regards,

The DHL Team.

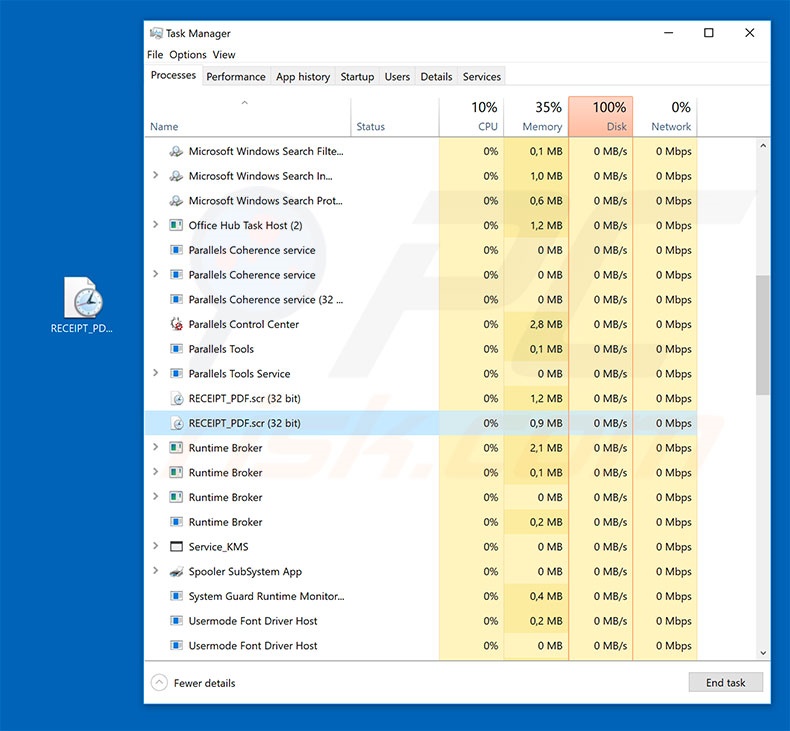

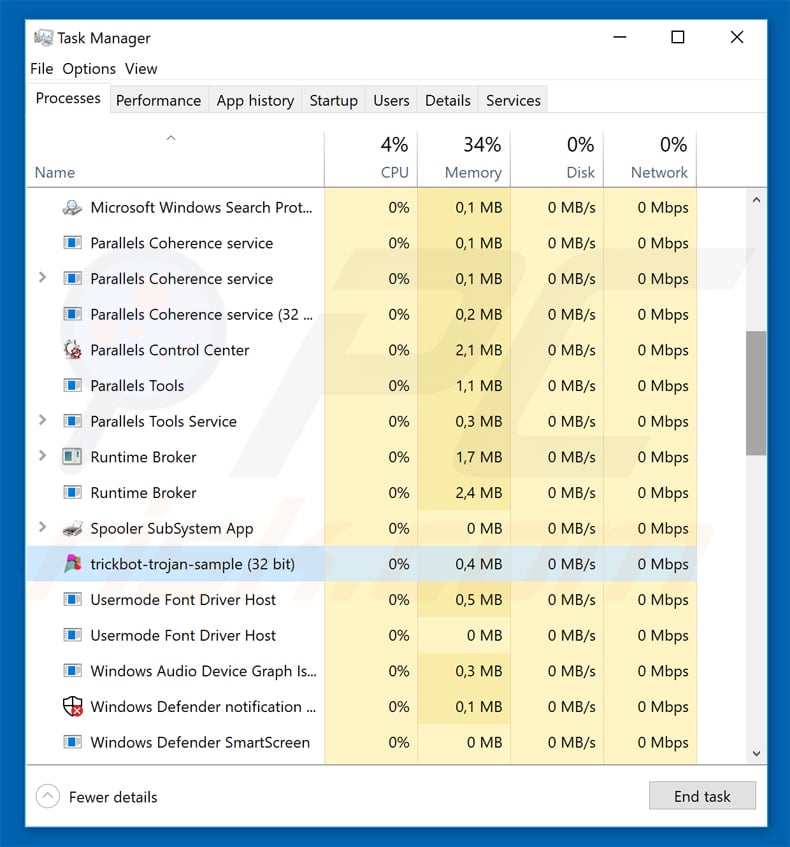

Der Prozess des Trojaners LokiBot in Windows Task Manager:

Beachten Sie, dass es eine Variante von „DHL Email Virus“ gibt, die ein Fernverwaltungswerkzeug (Remote Administration Tool (RAT)) namens Remcos verbreitet. Sie können mehr über diese Variante der „DHL Email Virus“ Kampagne in diesem Artikel lesen.

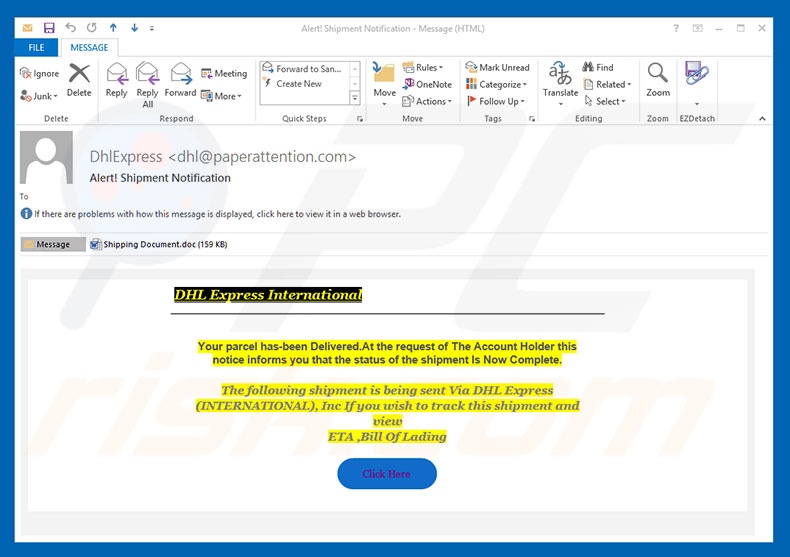

Screenshot der "DHL Email Virus“ E-Mail, die Remcos verbreitet:

Text, der in dieser E-Mail präsentiert wird:

Subject: Alert! Shipment Notification

DHL Express International

Your parcel has-been Delivered.At the request of The Account Holder this notice informs you that the status of the shipment Is Now Complete.

The following shipment is being sent Via DHL Express (INTERNATIONAL), Inc If you wish to track this shipment and view

ETA ,Bill Of Lading

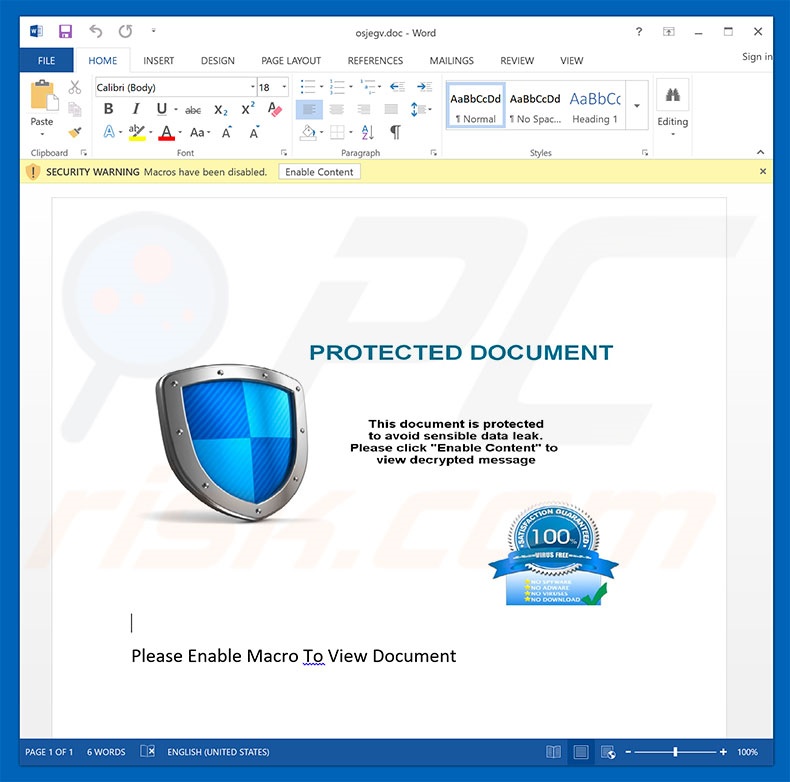

Screenshot eines bösartigen Anhangs, der mit dieser Kampagne verbreitet wird:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist DHL Email Virus?

- SCHRITT 1. Manuelle Entfernung von DHL E-Mail Virus Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Spyhunter zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

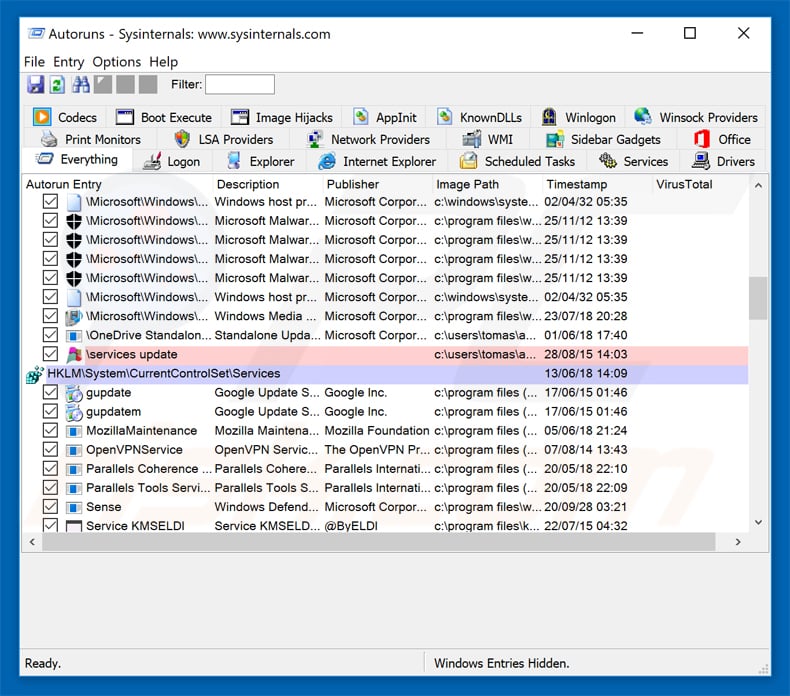

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

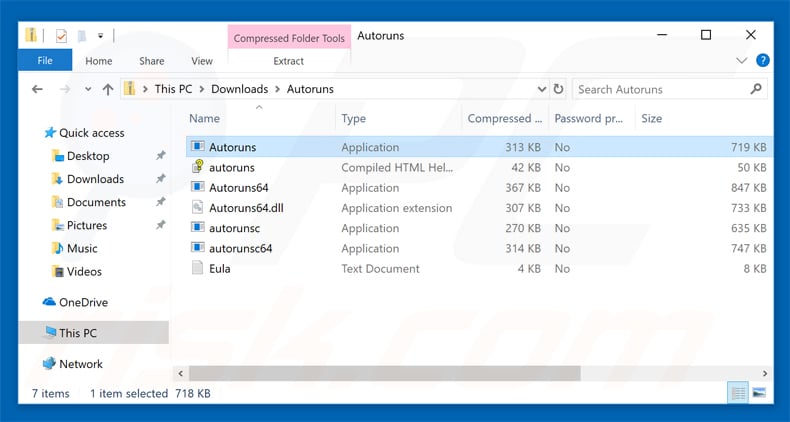

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

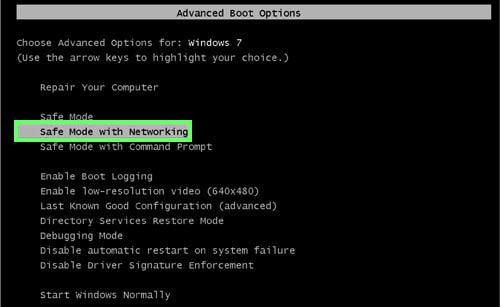

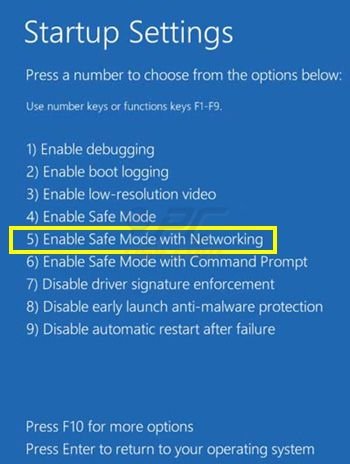

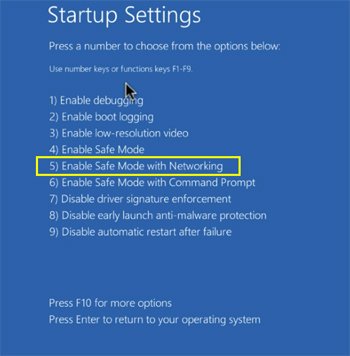

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

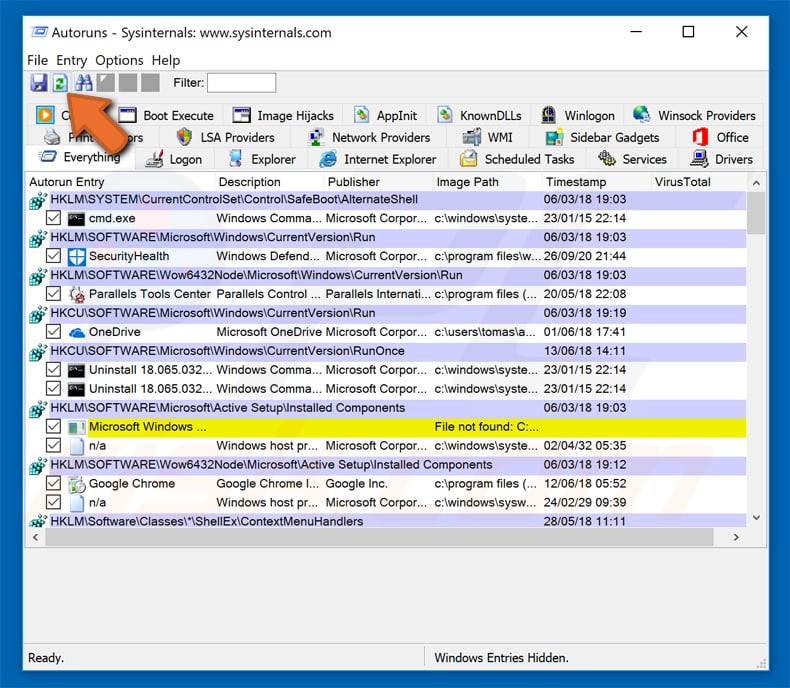

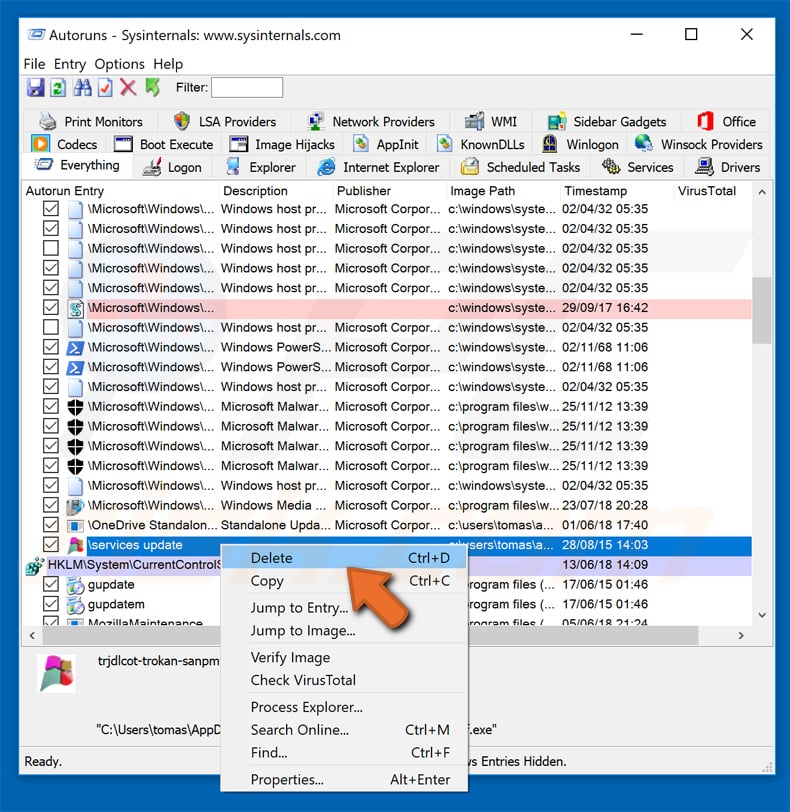

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

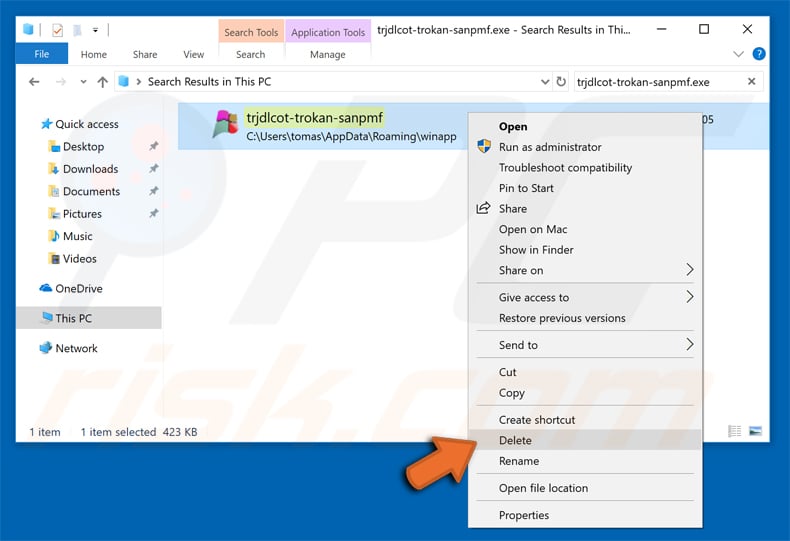

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden