So erkennt man betrügerische E-Mails, wie "Wir haben vollen Zugriff auf Ihr Gerät"

Phishing/BetrugAuch bekannt als: Wir haben vollen Zugriff auf Ihr Gerät Betrugs-Kampagne

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist "Wir haben vollen Zugriff auf Ihr Gerät"?

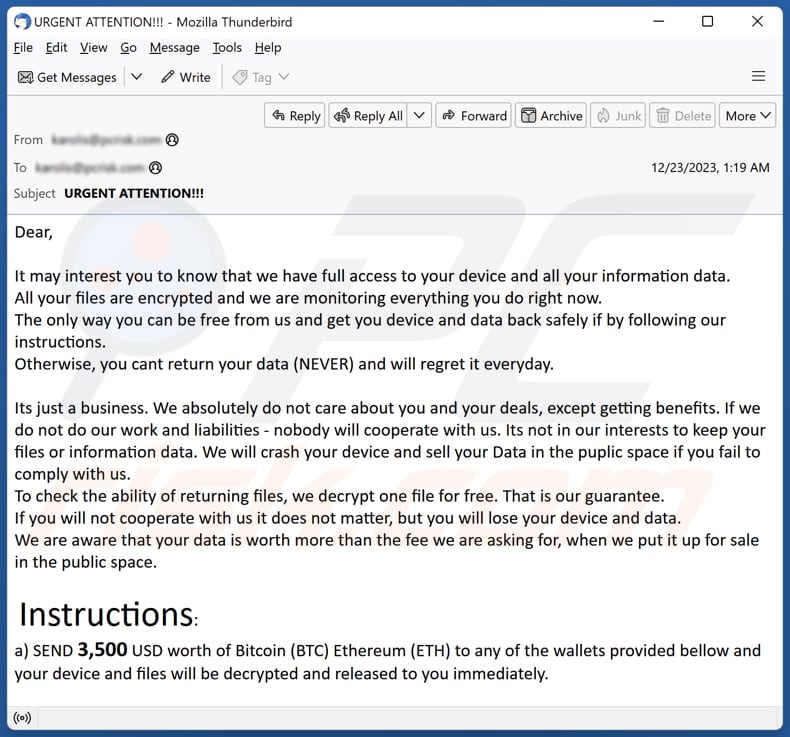

Bei unserer Überprüfung hat sich herausgestellt, dass es sich um eine betrügerische E-Mail handelt, die auf Angst und Einschüchterung abzielt. In der E-Mail wird ein bedrohlicher Ton angeschlagen, in dem finanzielle Motive hervorgehoben und irreversible Konsequenzen angedroht werden, falls der Empfänger den Anweisungen nicht Folge leistet.

Mehr über die Betrugs-E-Mail "Wir haben vollen Zugriff auf Ihr Gerät"

In der E-Mail wird behauptet, dass der Absender vollen Zugriff auf das Gerät des Empfängers und alle persönlichen Daten erhalten hat. Es wird behauptet, dass alle Dateien verschlüsselt sind und überwacht werden, und es wird gewarnt, dass die Nichtbeachtung der Anweisungen zu einem dauerhaften Datenverlust führt.

Die E-Mail enthält Anweisungen für den Empfänger, Bitcoin oder Ethereum im Wert von 3.500 US-Dollar an bestimmte Geldbörsen für die sichere Freigabe ihres Geräts und ihrer Dateien zu zahlen. Der Absender versucht, Angst zu schüren, indem er vor Versuchen warnt, Dateien eigenständig wiederherzustellen oder Lösungen von Drittanbietern einzubeziehen, mit der Begründung, dass solche Aktionen zu weiteren Schäden führen und die Daten öffentlich zum Verkauf angeboten werden könnten.

Diese E-Mail weist die klassischen Merkmale eines Betrugs auf. Die Betrüger, die dahinterstecken, versuchen, die Empfänger zur Zahlung eines Lösegelds zu bewegen. Seien Sie vorsichtig und vermeiden Sie es, auf solche E-Mails zu antworten und Kryptowährungen an die angegebenen Geldbörsen zu senden. Den Empfängern wird empfohlen, solche E-Mails bei ihrem E-Mail-Anbieter und den örtlichen Behörden als Spam oder Phishing zu melden.

| Name | Wir haben vollen Zugriff auf Ihr Gerät-E-Mail-Betrug |

| Art der Bedrohung | Phishing, Schwindel, Social Engineering, Betrug |

| Falsche Behauptung | Der Absender hat auf einen Computer zugegriffen und Dateien verschlüsselt |

| Krypto-Geldbörsen-Adresse der Cyberkriminellen | bc1qu0ywjzjjva5ag2qgmzf2r8q9qxg867f32h8v2x (BTC), 0xe0a1Bb3609D52837294605e7Bc598B7a1A943bBE (ETH) |

| Höhe des Lösegelds | $3,500 |

| Symptome | Unbefugte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Pop-up-Werbung, Techniken zur Vergiftung von Suchmaschinen, falsch geschriebene Domains. |

| Schaden | Der Verlust sensibler, privater Informationen, Geldverlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Ähnliche E-Mail-Betrügereien im Allgemeinen

Betrügerische E-Mails weisen in der Regel gemeinsame Merkmale auf, wie z. B. ein Gefühl der Dringlichkeit, das zu schnellem Handeln auffordert, die Verwendung von Drohungen oder Angsttaktiken, um die Empfänger zu manipulieren, auffällige Rechtschreib- und Grammatikfehler, Aufforderungen zur Eingabe vertraulicher Informationen oder finanzieller Transaktionen sowie allgemeine Begrüßungsformeln ohne persönliche Informationen.

Das Erkennen dieser Muster kann dem Einzelnen helfen, betrügerische Machenschaften zu erkennen und zu vermeiden, dass er ihnen zum Opfer fällt. Weitere Beispiele für Betrügereien, die per E-Mail ausgeführt werden, sind: "Purchase Order And Tax Invoice", "Final Price" und "Mail Client Manual Settings". Es ist wichtig zu wissen, dass E-Mails häufig zur Verbreitung von Malware verwendet werden.

Wie infizieren Spam-Kampagnen Computer?

Computerinfektionen per E-Mail erfolgen in der Regel durch bösartige Anhänge oder Links in scheinbar harmlosen E-Mails. In den meisten Fällen enthält eine E-Mail einen Anhang, der, wenn er geöffnet wird, einen Code ausführt, der Malware in den Computer des Benutzers einschleust. Diese Anhänge können als legitime Dateien wie MS Office-Dokumente oder PDF-Dateien getarnt sein, enthalten aber in Wirklichkeit schädliche Nutzdaten.

Darüber hinaus können E-Mails Links enthalten, die, wenn sie angeklickt werden, die Benutzer auf nicht vertrauenswürdige Seiten weiterleiten, auf denen sich Malware befindet, oder bösartige Drive-by-Downloads auslösen.

Wie vermeidet man die Installation von Malware?

Seien Sie vorsichtig im Umgang mit E-Mails, insbesondere mit solchen von unbekannten oder unerwarteten Absendern, und vermeiden Sie das Anklicken von Links oder das Herunterladen von Anhängen in solchen E-Mails. Aktualisieren Sie regelmäßig die installierte Software und das Betriebssystem. Verwenden Sie seriöse Antiviren- und Anti-Malware-Software.

Trauen Sie Anzeigen, Pop-ups und ähnlichen Inhalten auf zwielichtigen Seiten nicht. Erlauben Sie verdächtigen Seiten nie, Benachrichtigungen anzuzeigen. Vermeiden Sie das Herunterladen von Software von inoffiziellen Seiten, insbesondere von raubkopierter Software, Cracking-Werkzeugen und Schlüsselgeneratoren.

Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir Ihnen, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Der in der Betrugs-E-Mail "Wir haben vollen Zugriff auf Ihr Gerät" angezeigte Text:

Subject: URGENT ATTENTION!!!

Dear,It may interest you to know that we have full access to your device and all your information data.

All your files are encrypted and we are monitoring everything you do right now.

The only way you can be free from us and get you device and data back safely if by following our instructions.

Otherwise, you cant return your data (NEVER) and will regret it everyday.Its just a business. We absolutely do not care about you and your deals, except getting benefits. If we do not do our work and liabilities - nobody will cooperate with us. Its not in our interests to keep your files or information data. We will crash your device and sell your Data in the puplic space if you fail to comply with us.

To check the ability of returning files, we decrypt one file for free. That is our guarantee.

If you will not cooperate with us it does not matter, but you will lose your device and data.

We are aware that your data is worth more than the fee we are asking for, when we put it up for sale in the public space.Instructions:

a) SEND 3,500 USD worth of Bitcoin (BTC) Ethereum (ETH) to any of the wallets provided bellow and your device and files will be decrypted and released to you immediately.b) BTC WALLET ADDRESS: bc1qu0ywjzjjva5ag2qgmzf2r8q9qxg867f32h8v2x

c) ETH WALLET ADDRESS: 0xe0a1Bb3609D52837294605e7Bc598B7a1A943bBE

!!! DANGER !!!

DON'T try to change files by yourself, DON'T use any third party software for restoring your data or antivirus/edr solutions - its may entail damage of the private key and, as result, The Loss all data and your device will crash.

Any interference by a third party companies/individuals is tantamount to uploading you data on the public domain for sale, which ofcourse will

earn us a reasonable amount of money.

ONE MORE TIME: Its in your interests to get your files back from our side, we (the best specialists) make everything for restoring, but you should not play smart.

!!! !!! !!!

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Wir haben vollen Zugriff auf Ihr Gerät Betrugs-Kampagne?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

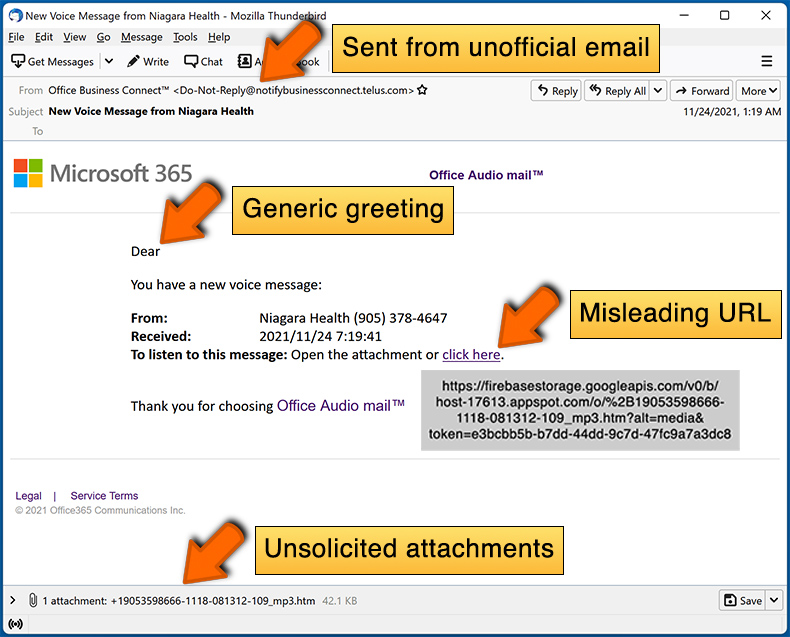

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner Antivirus für Windows.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner Antivirus für Windows.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Betrüger senden solche Nachrichten oft an eine große Zahl von Empfängern, in der Hoffnung, dass einige Personen auf ihre Taktik hereinfallen. Diese E-Mails sind allgemein gehalten und enthalten selten persönliche Angaben.

Ich habe meine persönlichen Daten angegeben, als ich von dieser E-Mail hereingelegt wurde, was sollte ich tun?

Wenn Sie als Antwort auf eine verdächtige E-Mail persönliche Daten angegeben haben, sollten Sie sofort Maßnahmen ergreifen, um sich zu schützen. Ändern Sie die Passwörter für die betreffenden Konten, überprüfen Sie Ihre Kontoauszüge auf unbefugte Aktivitäten, und ziehen Sie in Erwägung, Ihre Bank oder Ihr Kreditkartenunternehmen zu kontaktieren, um den Vorfall zu melden.

Ich habe eine bösartige Datei heruntergeladen und geöffnet, die an eine E-Mail angehängt war. Ist mein Computer infiziert?

Handelt es sich bei der Datei um eine ausführbare Datei, ist das Infektionsrisiko ziemlich hoch. Handelt es sich hingegen um eine Dokumentendatei, wie z. B. .pdf oder .doc, besteht die Möglichkeit, dass Sie der Infektion ausgewichen sind, da der bloße Zugriff auf solche Dokumente nicht immer ausreicht, um Malware in das System einzuschleusen.

Wurde mein Computer tatsächlich gehackt und hat der Absender irgendwelche Informationen?

Die Behauptung in der E-Mail ist ein Bluff. Der Absender hat keinen Zugriff auf Ihren Computer oder verschlüsselte Dateien.

Ich habe Kryptowährung an die in der E-Mail angegebene Adresse geschickt. Kann ich mein Geld zurückbekommen?

Die Wiederherstellung von Kryptowährungen, die an eine Betrugsadresse gesendet wurden, ist extrem schwierig. Wenden Sie sich an die Strafverfolgungsbehörden, melden Sie den Vorfall der für die Transaktion genutzten Plattform und lassen Sie sich professionell beraten, aber die Chancen auf eine Wiederbeschaffung sind gering.

Ich habe die E-Mail gelesen, aber den Anhang nicht geöffnet, ist mein Computer infiziert?

Das bloße Öffnen einer E-Mail stellt für sich genommen noch keine Bedrohung dar. Das Potenzial für Systeminfektionen entsteht, wenn man auf in der E-Mail eingebettete Links klickt oder angehängte Dateien öffnet.

Entfernt Combo Cleaner Malware-Infektionen, die in E-Mail-Anhängen enthalten waren?

Combo Cleaner kann praktisch alle bekannten Malware-Infektionen erkennen und beseitigen. Es ist wichtig zu wissen, dass fortgeschrittene Malware dazu neigt, sich tief im System zu verstecken. Daher ist eine gründliche Systemprüfung unerlässlich, um die Sicherheit zu gewährleisten.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden