So entfernen Sie Triangulation Malware von Ihrem iPhone

Mac VirusAuch bekannt als: Triangulation Virus

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Welche Art von Malware ist Triangulation?

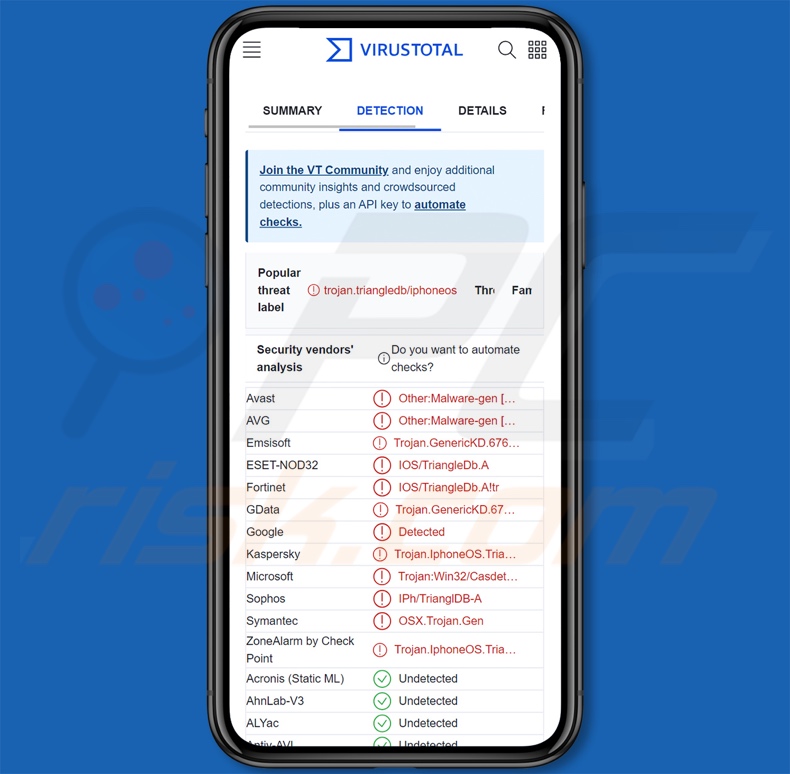

Triangulation ist der Name einer Malware, die auf iOS-Geräte abzielt. Sie ist Teil einer sehr ausgeklügelten Kampagne. Triangulation dient als Backdoor - ein Programm, das eine "Hintertür" für weitere Infektionen öffnet. Die Malware kann grundlegende Geräte-/Benutzerdaten sammeln und zusätzliche bösartige Komponenten herunterladen/installieren, darunter die TriangleDB Spyware.

Was Triangulation an Mechanismen zur Sicherung der Persistenz fehlt, macht sie durch Infiltrationsmethoden wett, die keine Benutzerinteraktion erfordern (d. h. Zero-Click-Exploit), und durch ihre Fähigkeit, Spuren ihrer Gegenwart zu entfernen.

Triangulation Malware gibt es mindestens seit 2019, und sie ist zum Zeitpunkt der Erstellung dieses Artikels immer noch aktiv.

Übersicht über Triangulation Malware

Infektionen mit Triangulation beginnen mit einer Nachricht, die einen bösartigen Anhang enthält und über iMessage. Anders als bei den meisten Malware-Infektionen, bei denen das Opfer mit dem virulenten Inhalt interagieren muss (z. B. Öffnen einer Datei, eines Links usw.), wird die Kette automatisch in Gang gesetzt.

Der Anhang - ein Exploit - missbraucht eine Kernel Schwachstelle, die die Ausführung von bösartigem Code ermöglicht. Die Kette geht dann weiter zum Download mehrerer Komponenten von der C&C (Befehl und Kontrolle) Server. Die Malware zielt darauf ab, sich selbst zu eskalieren und Root-Rechte zu erhalten.

Durch Triangulation wird auch die TriangleDB Spyware in das kompromittierte Gerät eingeschleust. Während Erstere grundlegende Details von Systemen abrufen kann, stützt sich die Kampagne auf TriangleDB, um hochsensible Informationen zu erlangen (z. B. Anwendungsdaten, Benutzerdateien, Anmeldedaten usw.).

Ein großer Teil der Aktionen von Triangulation ist darauf ausgerichtet, die von der Infektion hinterlassenen Spuren zu beseitigen. Sie löscht sogar die infektiöse Nachricht, die die Kette in Gang setzt. Diese Merkmale erschweren die Erkennung und Analyse von Triangulation, obwohl die Malware nicht alle Spuren der Kompromittierung beseitigen kann. Digitale Forensik-Werkzeuge können einige Überreste einer Triangulation-Infektion wiederherstellen.

Wie in der Einleitung erwähnt, hat diese Hintertür keine Möglichkeit, ihr Fortbestehen zu sichern. Wenn das Gerät also neu gestartet wird, ist die Malware effektiv beseitigt. Die einzige Methode, die sie anwendet, um eine vorzeitige Beseitigung zu verhindern, besteht darin, die Aktualisierung von iOS zu verhindern. In einigen Fällen führt der Versuch, das System zu aktualisieren, zu der Fehlermeldung: "Software Update Fehlgeschlagen". Beim Herunterladen von iOS ist ein Fehler aufgetreten".

Ein Neustart entfernt zwar Triangulation, verhindert aber nicht die Neuinstallation. Die Infektion kann sich leicht wiederholen, da die Malware einen Zero-Click-Exploit zur Infiltration verwendet. Daher muss das iPhone nach einem Neustart auf die Werkseinstellungen zurückgesetzt werden. Nach dem Zurücksetzen muss sofort ein iOS-Update durchgeführt werden.

Es ist bemerkenswert, dass die Entwickler von Malware ihre Kreationen oft verbessern. Daher könnten künftige Triangulation-Kampagnen andere Techniken verwenden oder zusätzliche/andere Funktionen haben.

Zusammenfassend lässt sich sagen, dass das Vorhandensein von Software wie Triangulation auf Geräten zu zahlreichen Systeminfektionen, schwerwiegenden Datenschutzproblemen, finanziellen Einbußen und Identitätsdiebstahl führen kann.

| Name | Triangulation Virus |

| Art der Bedrohung | Trojaner, Backdoor-Malware |

| Symptome | Trojaner sind so konzipiert, dass sie sich heimlich und unbemerkt in den Computer des Opfers einschleusen, so dass auf einem infizierten Rechner keine besonderen Symptome zu erkennen sind. |

| Verbreitungsmethoden | Exploit über iMessage gesendet |

| Schaden | Gestohlene Passwörter und Bankdaten, Identitätsdiebstahl, der Computer des Opfers wird in ein Botnetz integriert. |

Malware im Allgemeinen

Malware kann eine Vielzahl von Fähigkeiten haben, die in unterschiedlichen Kombinationen auftreten können (d. h., die Funktionen schließen sich nicht gegenseitig aus).

Bösartige Software kann als "Trojaner„ agieren. Das ist ein weit gefasster Begriff, der verschiedene Programme umfasst, die als Hintertüren, Daten-Diebstahlprogramme, Spionageprogramme (Aufzeichnung von Desktops, Audio/Video über Mikrofone und Kameras usw.), Keylogger (Aufzeichnung von Tastatureingaben), Clipper (Ersetzen des Inhalts der Zwischenablage) usw. dienen können.

Eine weitere beliebte Klasse ist Ransomware - Diese Programme verschlüsseln die Dateien der Opfer und/oder sperren den Bildschirm des Geräts, um Lösegeldforderungen zu stellen. Kryptoschürfer sind eine Art von Malware, die Systemressourcen missbrauchen, um Kryptowährungen zu generieren.

Unabhängig davon, wie bösartige Software funktioniert, gefährdet ihre Anwesenheit auf einem System die Geräteintegrität und die Sicherheit der Benutzer. Daher müssen alle Bedrohungen sofort nach ihrer Entdeckung beseitigt werden.

Wie hat Triangulation mein Gerät infiltriert?

Wie bereits erwähnt, nutzt Triangulation einen Zero-Click-Exploit, um iPhones zu infiltrieren. Zur Erläuterung: Eine Nachricht mit einem bösartigen Anhang wird über iMessage verschickt. Der Exploit (Anhang) wird jedoch automatisch und ohne jegliche Benutzerinteraktion ausgelöst.

Das Auswahlverfahren für Kontaktinformationen, die mit iMessage verbunden sind, ist derzeit nicht bekannt. Es ist ebenfalls unklar, ob ein Teil des Prozesses nach dem Zufallsprinzip abläuft, sich auf Daten stützt, die durch Phishing/ Social Engineering erlangten Daten beruht, oder ob er ganz gezielt erfolgt.

Es ist unwahrscheinlich, dass die Infektionskette von Triangulation geändert wird, bevor der beobachtete Exploit nicht mehr verfügbar ist. Nichtsdestotrotz lohnt es sich, die am weitesten verbreiteten Malware-Verbreitungsmethoden zu erwähnen.

Schadsoftware wird häufig über virulente Anhänge/Links in Spam-Mails (z. B. E-Mail, DN/PN, SMS usw.), Drive-by-Downloads (heimliche/trügerische Downloads), nicht vertrauenswürdige Downloadquellen (z. B. Freeware und kostenlose Filehosting-Webseiten, App-Stores von Drittanbietern, Peer-to-Peer-Tauschnetzwerke usw.), raubkopierte Software, illegale Programmaktivierungswerkzeuge ("Cracking"), gefälschte Updates, Online-Betrügereien und Malvertising verbreitet.

Wie vermeidet man die Installation von Malware?

Wir empfehlen nachdrücklich, sich über die Software zu informieren, indem Sie die Bedingungen und Nutzer-/Expertenbewertungen lesen, die erforderlichen Berechtigungen prüfen, die Legitimität des Entwicklers verifizieren usw.

Außerdem müssen alle Downloads von offiziellen und vertrauenswürdigen Kanälen durchgeführt werden. Genauso wichtig ist es, Programme mit legitimen Funktionen/Werkzeugen zu aktivieren und zu aktualisieren, da die von Dritten bezogenen Programme Malware enthalten können.

Eine weitere Empfehlung lautet, eingehende E-Mails und andere Nachrichten mit Vorsicht zu behandeln. Anhänge oder Links in verdächtigen/irrelevanten Mails dürfen nicht geöffnet werden, da sie infektiös sein können. Wir raten außerdem zur Wachsamkeit beim Surfen, da betrügerische und bösartige Online-Inhalte in der Regel normal und harmlos erscheinen.

Es ist von größter Bedeutung, ein zuverlässiges Antivirenprogramm zu installieren und auf dem neuesten Stand zu halten. Sicherheitssoftware muss verwendet werden, um das System regelmäßig zu überprüfen und erkannte Bedrohungen zu entfernen.

Wichtig!

Durch einen Neustart des Geräts wird die Triangulation Malware zwar entfernt, eine Neuinstallation wird jedoch nicht verhindert.

Um die Triangulation Malware zu entfernen, müssen Sie:

- Das Gerät neu starten

- Das Gerät auf die Werkseinstellungen zurücksetzen

- Das iOS auf die neueste Version aktualisieren

Häufig gestellte Fragen (FAQ)

Mein iPhone ist mit der Triangulation Malware infiziert. Sollte ich mein Speichergerät formatieren, um sie loszuwerden?

Ja, die Entfernung von Triangulation erfordert einen vollständigen Factory Reset gefolgt von einer sofortigen Aktualisierung des iOS.

Was sind die größten Probleme, die Triangulation Malware verursachen kann?

Die mit einer Infektion verbundenen Bedrohungen hängen von den Fähigkeiten des Schadprogramms und den Zielen der Cyberkriminellen ab. Triangulation ist eine Hintertür; sie dient im Wesentlichen als Einfallstor für weitere bösartige Programme und Komponenten (z. B., TriangleDB-Spyware). Im Allgemeinen können Infektionen dieser Art zu schwerwiegenden Datenschutzproblemen, finanziellen Einbußen und Identitätsdiebstahl führen.

Was ist der Zweck von Triangulation Malware?

In den meisten Fällen wird Malware eingesetzt, um Einnahmen zu erzielen. Cyberkriminelle können diese Software jedoch auch nutzen, um sich zu amüsieren, persönlichen Groll auszuleben, Prozesse zu stören (z. B. Webseiten, Dienste, Unternehmen usw.) und sogar politisch/geopolitisch motivierte Angriffe zu starten.

Wie hat Triangulation Malware mein iPhone infiltriert?

Triangulation infiziert Geräte über einen bösartigen Anhang in einer über iMessage gesendeten Nachricht. Die Infektion erfolgt automatisch beim Eintreffen der Nachricht und erfordert keine Benutzerinteraktion. Das Auswahlverfahren für die Zielgeräte/Opfer ist unbekannt.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden