Vermeiden Sie den "We Have Hacked Your Website" E-Mail-Betrug

Phishing/BetrugAuch bekannt als: Wir haben Ihre Webseite gehackt Spam

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist die "We Have Hacked Your Website" E-Mail?

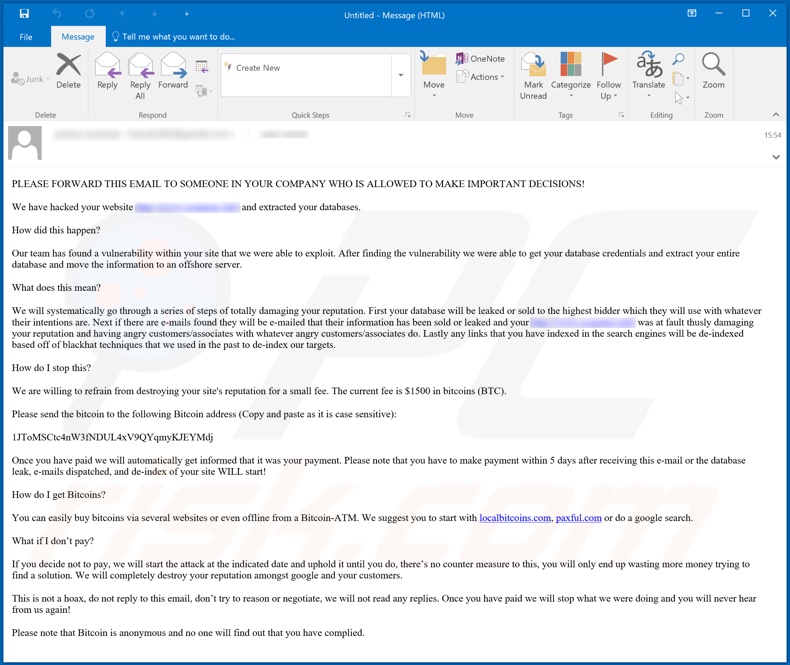

"We Have Hacked Your Website" ist eine Betrugs-E-Mail, in der behauptet wird, die Webseite des Unternehmens des Empfängers sei gehackt worden. Die Betrüger behaupten, sie hätten die Datenbanken erhalten und würden sie offenlegen, wenn nicht innerhalb eines vorgegebenen Zeitraums eine bestimmte Summe gezahlt wird.

Bei dieser Nachricht handelt es sich um einen Betrug und die angegebenen Informationen sind falsch. Wir raten Ihnen daher, die E-Mail "We Have Hacked Your Website" einfach zu ignorieren.

Mehr über diesen E-Mail-Betrug

In der E-Mail heißt es, dass die Webseite des Unternehmens des Empfängers angeblich gehackt wurde und die Datenbanken auf einen Offshore-Server exfiltriert worden sind. In der Nachricht werden die Benutzer angewiesen, diese E-Mail an eine Person weiterzuleiten, die befugt ist, wichtige Entscheidungen innerhalb des Unternehmens zu treffen.

In der E-Mail wird behauptet, dass der Ruf des Unternehmens irreparabel geschädigt wird, wenn die aufgeführten Forderungen nicht erfüllt werden. Ein Lösegeld in Höhe von umgerechnet 1500 US-Dollar (USD) in der Kryptowährung Bitcoin muss innerhalb von fünf Tagen gezahlt werden, andernfalls werden die Informationen angeblich an den Meistbietenden verkauft.

Enthalten die Daten außerdem gespeicherte E-Mails von Kunden/Vertretern, werden diese über das Leck informiert. Die Seite wird außerdem aus dem Index genommen. D.h. die Indizes werden aus den Suchmaschinen entfernt und erscheinen somit nicht mehr in den Suchanfragen. In der Nachricht heißt es, dass das Lösegeld nicht verhandelbar ist und die Empfänger nicht einmal versuchen sollten zu antworten, da sie keine Antwort erhalten werden.

Zusammenfassend lässt sich sagen, dass es sich bei der "We Have Hacked Your Website" E-Mail um einen Betrug handelt und dass keine der darin enthaltenen Drohungen von den Betrügern tatsächlich wahr gemacht werden kann. Diese Personen haben keine mit den Empfängern verbundenen Webseiten kompromittiert oder gefährdete Informationen gestohlen. Trauen Sie daher dieser Nachricht nicht und gehen Sie nicht auf ihre Forderungen ein.

| Name | We Have Hacked Your Website Email Scam |

| Art der Bedrohung | Phishing, Betrug, Social-Engineering, Schwindel. |

| Falsche Behauptung | In der E-Mail wird behauptet, dass die Webseite des Unternehmens des Empfängers gehackt wurde und die Datenbanken des Unternehmens extrahiert wurden. |

| Höhe des Lösegelds | Der Gegenwert von 1500 US-Dollar in der Kryptowährung Bitcoin. |

| Kryptowallet-Adresse der Cyberkriminellen | 1JToMSCtc4nW3fNDUL4xV9QYqmyKJEYMdj, 3GGQxApV9d6U6CVPeXPSCMYraJdCnmz5u1, 36nmXWJ2JBTUib5UeGeds5yDT5WYm6n6Cs |

| Symptome | Unerlaubte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Pop-up-Werbung, Suchmaschinen-Vergiftungstechniken, falsch buchstabierte Domänen. |

| Schaden | Verlust sensibler, privater Informationen, Geldverlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

E-Mails dieser Art im Allgemeinen

Betrügerische/Betrugs-E-Mails werden zu Tausenden während groß angelegter Operationen versendet und werden „Spam-Kampagnen“ genannt. "Infect Your Family With CoronaVirus", "Microsoft Email Scam", "I infected your computer with my private trojan" und "RedCross Email Scam" sind einige Beispiele für solche Kampagnen.

Die Nachrichten werden typischerweise als „wichtig“, „dringend“, „vorrangig“, „offiziell“ und ähnliches, dargestellt. Die E-Mails können sogar als Post von legitimen Organisationen, Institutionen, Unternehmen, Dienstleistern, etc. getarnt sein. Diese Nachrichten nutzen Social Engineering und Verängstigungstaktiken, um die Empfänger zu bestimmten Handlungen zu bewegen.

Zum Beispiel Geldtransaktionen (z.B. Zahlung von Lösegeld, gefälschte Gebühren und Rechnungen, etc.), Preisgabe persönlicher Informationen (z.B. Namen, Adressen, Telefonnummern, E-Mails, Bankkonto- und/oder Kreditkartendetails, etc.), öffnen infektiöser Dateien und so weiter.

Unabhängig von den Behauptungen, Aufforderungen und Drohungen, die in diesen E-Mails enthalten sind, ist ihr Zweck derselbe: Die Erzielung von Einnahmen für die dahinter stehenden Betrüger/Cyberkriminellen.

Wie infizieren Spam-Kampagnen Computer?

Systeme werden durch gefährliche Dateien infiziert, die während Spam-Kampagnen verschickt werden. Diese Dateien sind an betrügerische/betrügerische E-Mails angehängt oder darin verlinkt. Bösartige Dateien können in verschiedenen Formaten vorliegen, z.B. Microsoft Office und PDF-Dokumente, Archive (ZIP, RAR, etc.), ausführbare Dateien (.exe, .run, etc.), JavaScript und so weiter.

Wenn sie ausgeführt, laufen gelassen oder anderweitig geöffnet werden, wird der Infektionsprozess in Gang gesetzt. Das heißt, wenn sie geöffnet werden, beginnen sie mit dem Herunterladen/Installieren von Malware. Microsoft Office Dokumente starten beispielsweise diese Prozesse, indem sie bösartige Makrobefehle ausühren.

Nach dem Öffnen von MS Office-Dokumenten werden die Benutzer aufgefordert, Makrobefehle zu aktivieren (d.h. die Bearbeitung zuzulassen), wenn sie dies bei infektiösen Dokumenten tun, führt dies zu einer Infektion.

Wie vermeidet man die Installation von Malware?

Es wird dringend davon abgeraten, verdächtige oder irrelevante E-Mails zu öffnen, insbesondere solche, die von verdächtigen/unbekannten Absendern stammen. Die Anhänge und Links, die in dubiosen Nachrichten gefunden werden, dürfen nicht geöffnet werden, da dies zu einer hochriskanten Systeminfektion führen kann. Außerdem ist es wichtig, dass Sie Microsoft Office-Versionen verwenden, die nach 2010 veröffentlicht wurden.

Neuere Versionen verfügen über den Modus "Geschützte Ansicht", der verhindert, dass Infektionsprozesse ausgelöst werden, wenn ein bösartiges Dokument geöffnet wird.

Neben Spam-Kampagnen wird Malware auch über nicht vertrauenswürdige Downloadkanäle (inoffizielle und kostenlose File-Hosting-Webseiten, Peer-to-Peer Tauschnetzwerke und andere Drittanbieter-Downloadprogramme), illegale Aktivierungswerkzeuge ("Cracks") und gefälschte Updateprogramme verbreitet.

Verwenden Sie daher nur verifizierte Downloadquellen und aktivieren und aktualisieren Sie Produkte mit Tools/Funktionen, die von legitimen Entwicklern bereitgestellt werden. Um die Sicherheit des Geräts und des Benutzers zu gewährleisten, ist es von entscheidender Bedeutung, dass eine seriöse Antiviren-/Antispyware-Software installiert und auf dem neuesten Stand ist.

Außerdem müssen diese Programme verwendet werden, um regelmäßige Systemscans durchzuführen und erkannte Bedrohungen zu entfernen. Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows, um infiltrierte Malware automatisch zu entfernen.

Text in der E-Mail-Nachricht "We Have Hacked Your Website":

PLEASE FORWARD THIS EMAIL TO SOMEONE IN YOUR COMPANY WHO IS ALLOWED TO MAKE IMPORTANT DECISIONS!

We have hacked your website - and extracted your databases.

How did this happen?

Our team has found a vulnerability within your site that we were able to exploit. After finding the vulnerability we were able to get your database credentials and extract your entire database and move the information to an offshore server.

What does this mean?

We will systematically go through a series of steps of totally damaging your reputation. First your database will be leaked or sold to the highest bidder which they will use with whatever their intentions are. Next if there are e-mails found they will be e-mailed that their information has been sold or leaked and your - was at fault thusly damaging your reputation and having angry customers/associates with whatever angry customers/associates do. Lastly any links that you have indexed in the search engines will be de-indexed based off of blackhat techniques that we used in the past to de-index our targets.

How do I stop this?

We are willing to refrain from destroying your site's reputation for a small fee. The current fee is $1500 in bitcoins (BTC).

Please send the bitcoin to the following Bitcoin address (Copy and paste as it is case sensitive):

1JToMSCtc4nW3fNDUL4xV9QYqmyKJEYMdj

Once you have paid we will automatically get informed that it was your payment. Please note that you have to make payment within 5 days after receiving this e-mail or the database leak, e-mails dispatched, and de-index of your site WILL start!

How do I get Bitcoins?

You can easily buy bitcoins via several websites or even offline from a Bitcoin-ATM. We suggest you to start with localbitcoins.com, paxful.com or do a google search.

What if I don’t pay?

If you decide not to pay, we will start the attack at the indicated date and uphold it until you do, there’s no counter measure to this, you will only end up wasting more money trying to find a solution. We will completely destroy your reputation amongst google and your customers.

This is not a hoax, do not reply to this email, don’t try to reason or negotiate, we will not read any replies. Once you have paid we will stop what we were doing and you will never hear from us again!

Please note that Bitcoin is anonymous and no one will find out that you have complied.

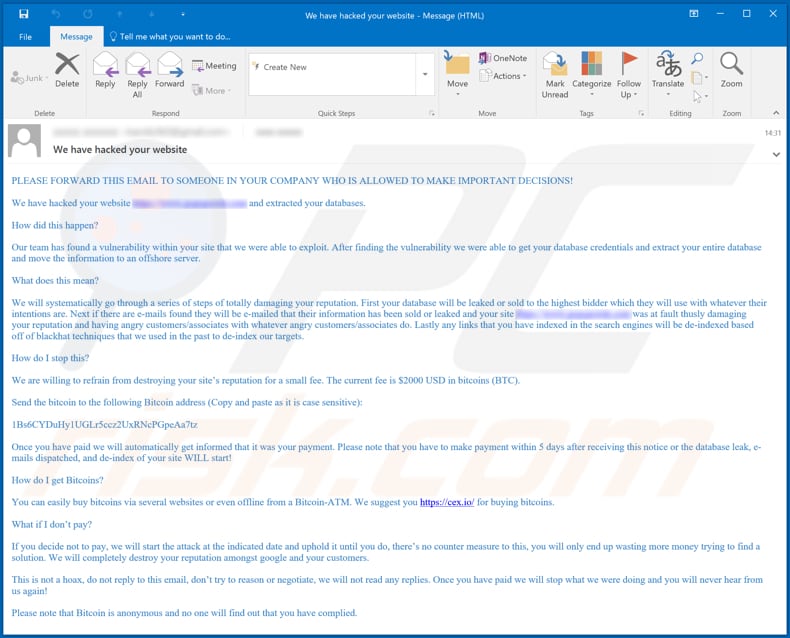

Eine weitere Variante dieses Schwindels:

Text in diesem Betrug:

PLEASE FORWARD THIS EMAIL TO SOMEONE IN YOUR COMPANY WHO IS ALLOWED TO MAKE IMPORTANT DECISIONS!

We have hacked your website - and extracted your databases.

How did this happen?

Our team has found a vulnerability within your site that we were able to exploit. After finding the vulnerability we were able to get your database credentials and extract your entire database and move the information to an offshore server.

What does this mean?

We will systematically go through a series of steps of totally damaging your reputation. First your database will be leaked or sold to the highest bidder which they will use with whatever their intentions are. Next if there are e-mails found they will be e-mailed that their information has been sold or leaked and your site - was at fault thusly damaging your reputation and having angry customers/associates with whatever angry customers/associates do. Lastly any links that you have indexed in the search engines will be de-indexed based off of blackhat techniques that we used in the past to de-index our targets.

How do I stop this?

We are willing to refrain from destroying your site’s reputation for a small fee. The current fee is $2000 USD in bitcoins (BTC).

Send the bitcoin to the following Bitcoin address (Copy and paste as it is case sensitive):

1Bs6CYDuHy1UGLr5ccz2UxRNcPGpeAa7tz

Once you have paid we will automatically get informed that it was your payment. Please note that you have to make payment within 5 days after receiving this notice or the database leak, e-mails dispatched, and de-index of your site WILL start!

How do I get Bitcoins?

You can easily buy bitcoins via several websites or even offline from a Bitcoin-ATM. We suggest you hxxps://cex.io/ for buying bitcoins.

What if I don’t pay?

If you decide not to pay, we will start the attack at the indicated date and uphold it until you do, there’s no counter measure to this, you will only end up wasting more money trying to find a solution. We will completely destroy your reputation amongst google and your customers.

This is not a hoax, do not reply to this email, don’t try to reason or negotiate, we will not read any replies. Once you have paid we will stop what we were doing and you will never hear from us again!

Please note that Bitcoin is anonymous and no one will find out that you have complied.

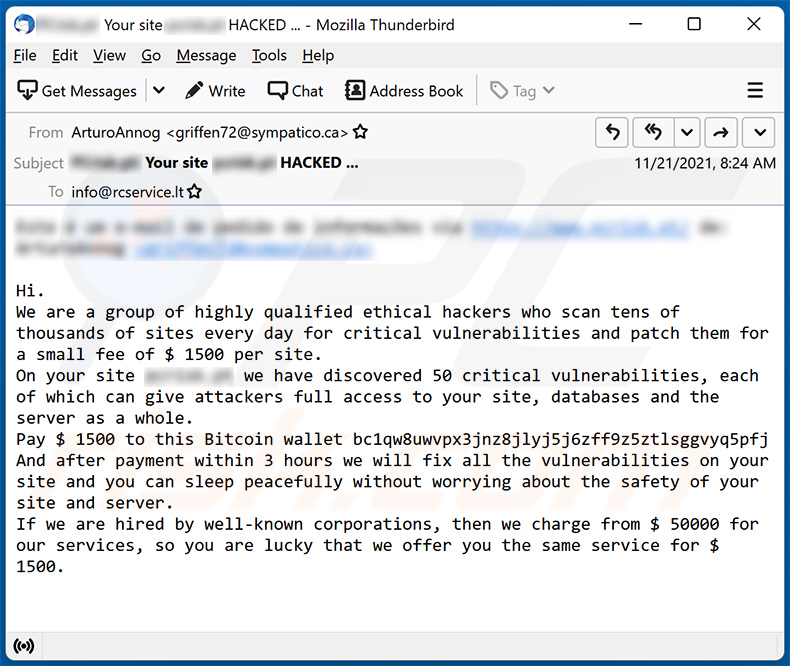

Ein weiteres Beispiel für eine "We Have Hacked Your Website"-Betrugs-E-Mail:

Darin dargestellter Text:

Subject: Your site - HACKED ...

Hi.

We are a group of highly qualified ethical hackers who scan tens of thousands of sites every day for critical vulnerabilities and patch them for a small fee of $ 1500 per site.

On your site - we have discovered 50 critical vulnerabilities, each of which can give attackers full access to your site, databases and the server as a whole.

Pay $ 1500 to this Bitcoin wallet bc1qw8uwvpx3jnz8jlyj5j6zff9z5ztlsggvyq5pfj

And after payment within 3 hours we will fix all the vulnerabilities on your site and you can sleep peacefully without worrying about the safety of your site and server.

If we are hired by well-known corporations, then we charge from $ 50000 for our services, so you are lucky that we offer you the same service for $ 1500.

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Wir haben Ihre Webseite gehackt Spam?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

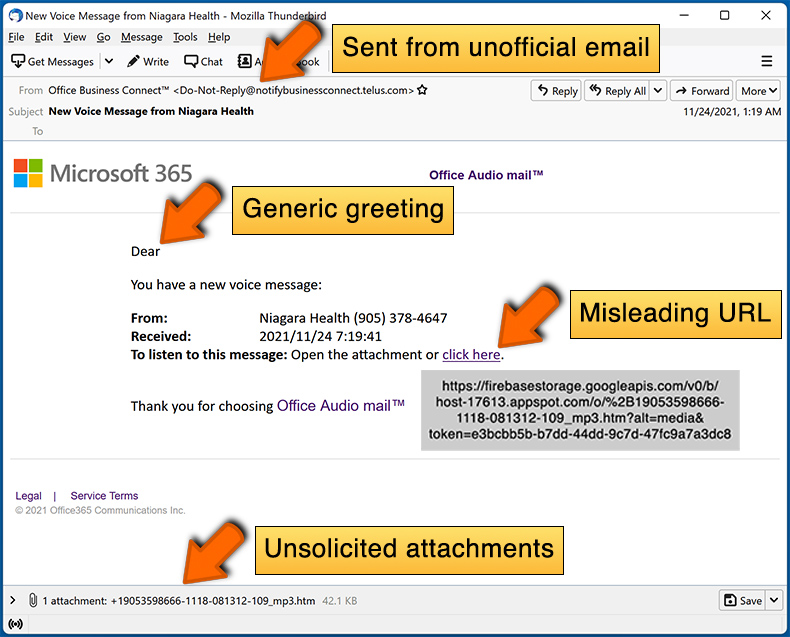

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner Antivirus für Windows.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner Antivirus für Windows.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellt Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Dieses Schreiben ist nicht an Sie persönlich gerichtet. Es ist sehr wahrscheinlich, dass die Betrüger die E-Mail an alle in ihrer Datenbank gespeicherten E-Mail-Adressen geschickt haben.

Wurde mein Computer tatsächlich gehackt und hat der Absender irgendwelche Informationen?

Nein, Ihr Computer ist nicht gehackt (oder infiziert). Die Betrüger hoffen, dass jemand glaubt, dass sein Computer gehackt und (oder) persönliche Daten gestohlen wurden, und ihnen Geld schickt.

Ich habe Kryptowährung an die in der E-Mail angegebene Adresse geschickt. Kann ich mein Geld zurückbekommen?

Leider sind Kryptotransaktionen unumkehrbar. Es ist also nicht möglich, die verlorenen Gelder wiederzuerlangen.

Ich habe eine E-Mail mit einem bösartigen Anhang erhalten. Ist mein Computer infiziert?

Wenn Sie diese Anlage nicht geöffnet haben, ist Ihr Computer sicher. Die Empfänger können ihre Computer nicht infizieren, ohne die in den E-Mails enthaltenen Dateien oder Links zu öffnen.

Entfernt Combo Cleaner Malware-Infektionen, die in E-Mail-Anhängen enthalten waren?

Ja. Combo Cleaner kann fast jede bekannte Malware-Infektion erkennen und entfernen. Hochwertige Malware verbirgt sich gewöhnlich tief im Betriebssystem. Aus diesem Grund ist die Durchführung eines vollständigen Scans erforderlich, um solche Malware zu entfernen.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden