Vermeiden Sie, durch "Windows Defender" E-Mails zur Vertragserneuerung betrogen zu werden

Phishing/BetrugAuch bekannt als: "Windows Defender" Spam-E-Mail

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist "Windows Defender email scam"?

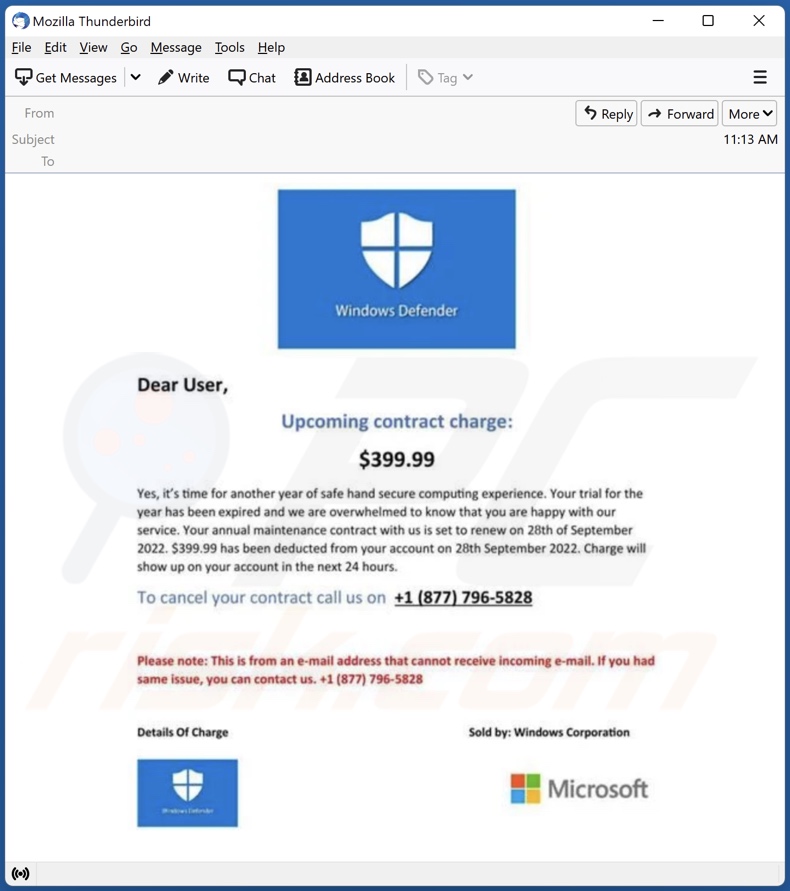

"Windows Defender email scam" bezieht sich auf Spam-E-Mails, die als Nachrichten über eine Vertragsverlängerung für "Windows Defender" getarnt sind. Es muss betont werden, dass diese Schreiben gefälscht sind und in keiner Weise mit dem Microsoft Defender Antivirus (früher Windows Defender genannt) oder seinen Entwicklern - der Microsoft Corporation - in Verbindung stehen.

Übersicht über den "Windows Defender" E-Mail-Betrug

Die gefälschte "Windows Defender" E-Mail, die wir untersucht haben, informiert den Empfänger darüber, dass seine einjährige Testversion von "Windows Defender" abgelaufen ist. Der jährliche Wartungsvertrag wurde verlängert, und 399,99 USD werden innerhalb von 24 Stunden vom Bankkonto des Empfängers abgebucht. Die Spam-E-Mail fordert dazu auf, die angegebene Telefonnummer anzurufen, um die Gebühr zu stornieren. Wie bereits in der Einleitung erwähnt, ist diese E-Mail betrügerisch und steht nicht mit Microsoft in Verbindung.

Wahrscheinlich handelt es sich um einen Erstattungsbetrug, aber da die Betrüger Microsoft Defender Antivirus einbinden, kann er auch Merkmale eines technischen Support-Betrugs aufweisen.

Bei Erstattungsbetrügereien werden die Opfer dazu verleitet, gefälschte Hotlines anzurufen, um Zahlungen zu stornieren oder Rückzahlungen zu erhalten. Die Cyberkriminellen behaupten, dass sie aus der Ferne auf das Gerät des Benutzers zugreifen müssen, um mit der Rückerstattung zu helfen. Die Betrüger verwenden zu diesem Zweck typischerweise legitime Fernzugriffssoftware (z.B. TeamViewer, UltraViewer, AnyDesk, etc.).

Sobald die Verbindung hergestellt ist, wird das Opfer aufgefordert, sich bei seinem Online-Bankkonto anzumelden. Die Kriminellen nutzen dann die Funktion des Fernzugriffsprogramms, um den Bildschirm des Opfers zu verdunkeln und es aufzufordern, den Erstattungsbetrag einzugeben. Unabhängig davon, ob der Betrag korrekt eingegeben wurde, behaupten die Betrüger, dass dies nicht der Fall ist, und bitten den Benutzer, den überschüssigen Betrag zurückzugeben.

Diese Täuschung erfolgt, indem entweder Geldbeträge zwischen den Konten der Opfer verschoben werden (z.B. von Spar- auf Girokonten) oder indem der HTML-Code der Website so bearbeitet wird, dass eine andere Nummer angezeigt wird - während der Benutzer auf seinem Bildschirm eine dunkle Anzeige sieht. Beide dieser Methoden wirken sich nicht auf das Geld aus; letztere verändert nur das, was eine Webseite anzeigt, hat aber keinerlei Auswirkungen auf das Bankkonto.

Wenn die Benutzer davon überzeugt sind, dass sie weit mehr als die gefälschte Rückerstattung erhalten haben, fordern die Betrüger das Geld mit schwer nachweisbaren Methoden zurück (z.B. Kryptowährung, die in unscheinbar aussehenden Paketen versteckt und versandt wird, Geschenkkarten, vorausbezahlte Gutscheine, etc.). Da die Rückerstattung/Transaktion von vornherein gefälscht war, schicken die Opfer ihr eigenes Geld an die Cyberkriminellen, indem sie der Rückgabe des "Überschusses" zustimmen.

Da diese Spam-E-Mails als Nachrichten von Microsoft getarnt sind, ist es wahrscheinlich, dass die Betrüger nach dem Herstellen einer Verbindung mit dem Gerät des Opfers auch versuchen, einen technischen Support-Betrug durchzuführen. Dabei geben sich die Kriminellen als "fachkundige/zertifizierte" "Techniker" oder "Support" aus und führen gefälschte Systemscans und -diagnosen durch, die nicht vorhandene Systeminfektionen, "verbundene Hacker", etc. erkennen.

Die Betrüger können eine Vielzahl von Schäden verursachen, während sie mit dem Gerät eines Opfers verbunden sind, z.B. echte Sicherheitstools entfernen, gefälschte Antivirenprogramme (die gekauft werden müssen) installieren, sensible Daten extrahieren oder das System mit echter Malware infizieren (z.B. Trojaner, Ransomware, etc.).

Die Cyberkriminellen behaupten, dass das Gerät in Gefahr ist, und bieten daher gefälschte Dienstleistungen und Produkte an, um die Probleme zu lösen. Die "Dienstleistungen" von Betrügern für technischen Support sind exorbitant teuer und auf erfolgreich betrogene Opfer haben sie es oft wiederholt abgesehen.

Phishing-Betrügereien sind oft Bestandteil solcher Machenschaften. Cyberkriminelle haben es auf hochsensible Daten abgesehen, z.B. Anmeldedaten (für Online-Banking, Geldtransfers, E-Commerce, E-Mail, soziale Netzwerke und andere Konten), personenbezogene Daten (Namen, Adressen, Berufe, etc.) und finanzbezogene Daten (Bankkontodaten, Kreditkartennummern, etc.).

Die Betrüger können ihre Opfer dazu verleiten, die Informationen am Telefon preiszugeben, sie einzutippen, während sie angeblich "unsichtbar" sind, sie auf Phishing-Webseiten oder in Dateien einzugeben, oder sie können die Daten durch den Einsatz von Malware erlangen.

Zusammenfassend lässt sich sagen, dass Benutzer, die einer Spam-E-Mail, wie dem "Windows Defender" Schreiben vertrauen, Systeminfektionen, Datenverlust, Hardwareschäden, schwerwiegende Datenschutzprobleme, deutliche finanzielle Einbußen und Identitätsdiebstahl erleiden können.

Wenn Sie Cyberkriminellen den Fernzugriff auf Ihr Gerät genehmigt haben, müssen Sie es vom Internet trennen. Entfernen Sie anschließend das Fernzugriffsprogramm, das die Betrüger verwendet haben (da sie für eine erneute Verbindung möglicherweise nicht Ihre Zustimmung benötigen). Führen Sie schließlich einen vollständigen Systemscan mit einem seriösen Antivirenprogramm durch und entfernen Sie damit alle erkannten Bedrohungen.

Und wenn Sie glauben, dass Ihre Kontoanmeldedaten offengelegt wurden, ändern Sie die Passwörter aller möglicherweise kompromittierten Konten und informieren Sie unverzüglich deren offiziellen Support. Handelt es sich bei den gefährdeten Daten um personenbezogene Daten (z.B. Personalausweisdaten, Reisepass-Scans, Kreditkartennummern, etc.) - wenden Sie sich unverzüglich an die zuständigen Behörden.

| Name | "Windows Defender" Spam-E-Mail |

| Art der Bedrohung | Phishing, Betrug, Social-Engineering, Schwindel |

| Falsche Behauptung | Der Jahresvertrag für Windows Defender wurde entfernt. |

| Tarnung | Windows Defender / Microsoft |

| Telefonnummer der Betrüger | +1 (877) 796-5828 |

| Symptome | Unerlaubte Online-Einkäufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Pop-up-Werbung, Suchmaschinen-Vergiftungstechniken, falsch buchstabierte Domänen. |

| Schaden | Verlust sensibler, privater Informationen, Geldverlust, Identitätsdiebstahl. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Ähnliche Beispiele für Spam-Kampagnen

Wir haben Tausende von Spam-E-Mails analysiert: "Windows Defender Advanced Threat Protection", "PayPal - Your Order Is Already Processed" und "Norton Order Confirmation" sind nur einige Beispiele für ähnliche Kampagnen wie die von "Windows Defender".

Diese Schreiben können sich im Text und in der Tarnung unterscheiden; sie können als Nachrichten von verschiedenen legitimen Unternehmen, Dienstleistern, Organisationen, Institutionen, Behörden und anderen Einrichtungen ausgegeben werden. Spam-E-Mails werden jedoch nicht nur zum Forcieren von Betrügereien verwendet, sondern auch für die Verbreitung von Malware.

Wie infizieren Spam-Kampagnen Computer?

Spam-E-Mails können bösartige Dateien als Anhänge oder Download-Links enthalten. Diese Dateien können in verschiedenen Formaten vorliegen, z.B. Microsoft Office und PDF-Dokumente, Archive (ZIP, RAR, etc.), ausführbare Dateien (.exe, .run, etc.), JavaScript und so weiter.

Wenn eine virulente Datei ausgeführt, gestartet oder anderweitig geöffnet wird, werden Download-/Installationsketten für Malware ausgelöst. So infizieren beispielsweise Microsoft Office-Dokumente Systeme, indem sie bösartige Makrobefehle ausführen.

Wie vermeidet man die Installation von Malware?

Wir empfehlen dringend, bei eingehenden E-Mails, SMS, DN/PN und anderen Nachrichten vorsichtig zu sein. Die Anhänge und Links, die in verdächtigen/unwichtigen E-Mails gefunden werden, dürfen nicht geöffnet werden, da sie zu einer Systeminfektion führen können. Außerdem ist es wichtig Microsoft Office-Versionen zu verwenden, die nach 2010 veröffentlicht wurden, da sie den Modus „Geschützte Ansicht“ haben, der die automatische Ausführung von Makrobefehlen verhindert.

Da Malware nicht ausschließlich über Spam-Mails verbreitet wird, raten wir außerdem, nur von offiziellen und vertrauenswürdigen Quellen herunterzuladen. Außerdem muss jede Software mit legitimen Funktionen/Werkzeugen aktiviert und aktualisiert werden, da illegale Aktivierungswerkzeuge ("Cracks") und gefälschte Updateprogramme Dritter bösartige Programme enthalten können.

Eine weitere Empfehlung ist, beim Surfen vorsichtig zu sein, da betrügerische und bösartige Inhalte typischerweise gewöhnlich und harmlos erscheinen.

Es ist von unabdingbar, dass ein verlässlicher Antivirus installiert und aktualisiert wird. Sicherheitssoftware muss benutzt werden, um regelmäßige Systemscans auszuführen und Bedrohungen und Probleme zu entfernen. Wenn Sie bereits bösartige Anhänge geöffnet haben, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows, um infiltrierte Malware automatisch zu entfernen.

Text, der in diesem "Windows Defender" Spam-Schreiben angezeigt wird:

Windows Defender

Dear User,

Upcoming contract charge:

$399.99

Yes, it's time for another year of safe hand secure computing experience. Your trial for the year has been expired and we are overwhelmed to know that you are happy with our service. Your annual maintenance contract with us is set to renew on 28th of September 2022. $399.99 has been deducted from your account on 28th September 2022. Charge will show up on your account in the next 24 hours.

To cancel your contract call us on +1 (877) 796-5828

Please note: This is from an e-mail address that cannot receive incoming e-mail. If you had same issue, you can contact us. +1 (877) 796-5828

Details Of Charge

Sold by: Windows Corporation

Windows Defender Microsoft

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist "Windows Defender" Spam-E-Mail?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

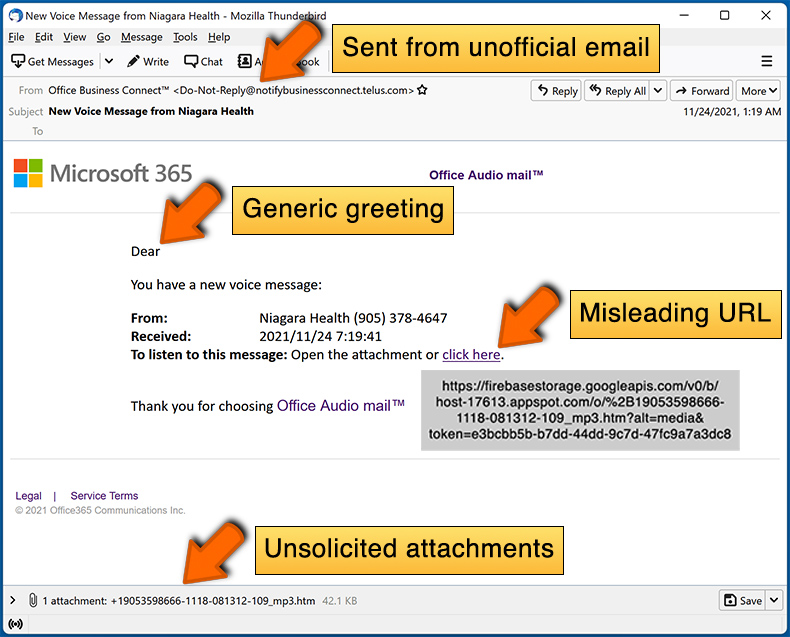

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner Antivirus für Windows.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner Antivirus für Windows.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellt Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Spam-E-Mails sind nicht persönlich und Tausende von Benutzern erhalten identische Nachrichten.

Ich habe meine persönlichen Informationen freigegeben, als ich durch diese Spam-E-Mail hereingelegt wurde. Was soll ich nun tun?

Wenn Sie die Anmeldedaten eines Kontos freigegeben haben, ändern Sie die Passwörter aller möglicherweise kompromittierten Konten und informieren Sie unverzüglich den offiziellen Support. Und wenn Sie andere private Daten (z.B. Personalausweisdaten, Kreditkartennummern, etc.) offengelegt haben, wenden Sie sich unverzüglich an die entsprechenden Behörden.

Ich habe Cyberkriminellen den Fernzugriff auf meinen Computer erlaubt, was soll ich tun?

Wenn Sie Betrügern den Fernzugriff auf Ihr Gerät gestattet haben, müssen Sie es zunächst vom Internet trennen. Nachdem Sie es getrennt haben, entfernen Sie die von den Cyberkriminellen verwendete Fernzugriffssoftware (z.B. TeamViewer, UltraViewer, AnyDesk, etc.). Verwenden Sie als letztes einen Antivirus, um einen vollständigen Systemscan durchzuführen und alle erkannten Bedrohungen zu entfernen.

Ich habe eine Spam-E-Mail gelesen, aber den Anhang nicht geöffnet. Ist mein Computer infiziert?

Nein, das alleinige Öffnen einer E-Mail setzt keine Download-/Installationsketten für Malware in Gang. Diese Prozesse werden ausgelöst, wenn die Anhänge oder Links in Spam-E-Mails geöffnet/angeklickt werden.

Ich habe eine Datei heruntergeladen und geöffnet, die einer Spam-E-Mail anhing. Ist mein Computer infiziert?

Wenn es sich um eine ausführbare Datei (.exe, .run, etc.) handelt, wurde Ihr System infiziert. Falls es jedoch ein Dokument war (.pdf, .xls, .doc, etc.), haben Sie vielleicht eine Infektion vermieden, da diese Formate zusätzliche Handlungen erfordern könnten (z.B. Makrobefehle aktivieren), um mit dem Herunterladen/Installieren von Malware zu starten.

Entfernt Combo Cleaner Malware-Infektionen, die in E-Mail-Anhängen enthalten sind?

Ja, Combo Cleaner soll Bedrohungen erkennen und sie entfernen. Er kann fast alle bekannten Malware-Infektionen entfernen. Es ist jedoch wichtig, einen vollständigen Systemscan durchzuführen, da sich hochgradig bösartige Programme oft tief in Systemen verstecken.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden