Vermeiden Sie die Infektion Ihres Geräts durch "Bank Payment Copy" Betrugs-E-Mails

Phishing/BetrugAuch bekannt als: Bank Payment Copy Spam

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist die "Bank Payment Copy" Betrug-E-Mail?

„Bank Payment Copy email virus" bezieht sich auf eine Malware-verbreitende Spam-Kampagne.Dieser Begriff definiert eine groß angelegte Operation, während der tausende betrügerischer/Betrugs-E-Mails versandt werden.

Die während dieser Operation verbreiteten Schreiben fordern, dass die Empfänger die an sie geleistete Zahlung überprüfen und bestätigen. Nach dem Öffnen löst der E-Mail-Anhang, der angeblich eine Kopie der Bankzahlung enthält, den Download/die Installation des NanoCore RAT (Fernzugriff-Trojaner) aus.

Malware dieser Art wird entwickelt, um den Fernzugriff und die Kontrolle über infizierte Geräte zu erlauben.

Übersicht über den „Bank Payment Copy“ E-Mail-Virus

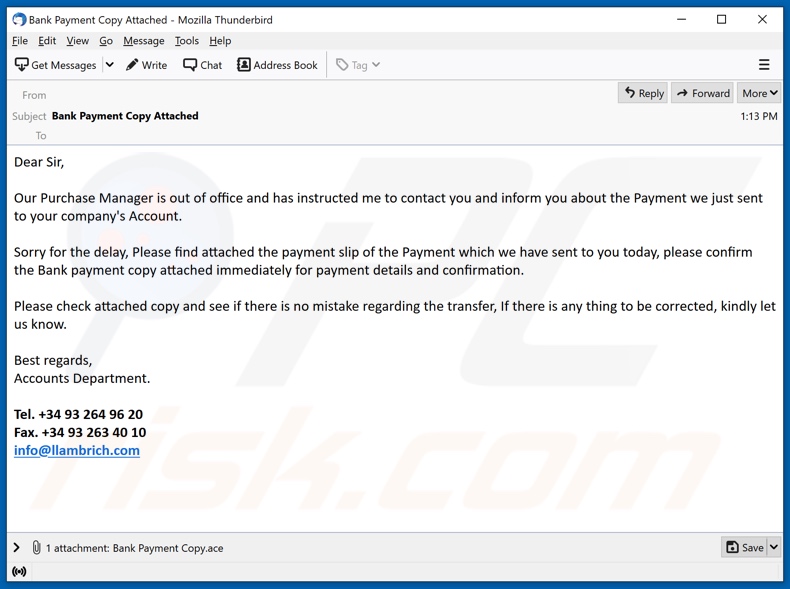

Die Betrugs-E-Mails mit dem Betreff/Titel „Bank Payment Copy Attached“ Betrugs-Schreibens besagen, dass die Verkaufsmanager des Absenders derzeit abwesend ist und sie angewiesen hat, den Empfänger zu kontaktieren. Die E-Mails informieren dann darüber, dass eine Zahlung auf das Firmenkonto des Empfängers überwiesen wurde.

Sie werden gebeten, die Kopie der gefälschten Bankzahlung zu überprüfen und den Empfang zu bestätigen. Außerdem wird in den Schreiben darum gebeten, den Absender zu benachrichtigen, falls Fehler auftreten.

Sobald der Anhang geöffnet wird, wird die Infektionskette des NanoCore Tojaners ausgelöst. Wie bereits in der Einleitung erwähnt, kann NanoCore RAT Cyberkriminellen Zugang und Kontrolle über infizierte Computer ermöglichen. Fernzugriff-Trojaner können eine Vielfalt bösartiger Funktionen haben.

Diese Malware kann ein gewisses Maß an Kontrolle über Hardware, Software und Inhalte haben, die auf dem kompromittierten Gerät gespeichert sind oder auf die über das Gerät zugegriffen wird. Diese Trojaner können Daten durch Herunterladen vom System oder durch Spionagefähigkeiten erlangen, z. B. durch Erstellen von Screenshots, Aufzeichnen von Tastatureingaben (Keylogging) und/oder Audio/Video über Mikrofone und Kameras.

Außerdem können die bösartigen Programme Informationen aus Browsern und anderen installierten Anwendungen extrahieren. Zu den Daten, die von Interesse sind, gehören: Surfaktivitäten, Internet-Cookies, IP-Adressen, personenbezogene Daten, Anmeldedaten für Konten/Plattformen (d.h. IDs, E-Mail-Adressen, Benutzernamen, Passwörter) und Finanzdaten (z. B. Bankkontodaten, Kreditkartennummern usw.).

Das Verursachen von Ketteninfektionen ist ein weiteres, häufiges Merkmal von RATs. Daher kann diese Software benutzt werden, um zusätzliche Trojaner, Ransomware, Kryptoschürfer und andere Malware herunterzuladen/zu installieren. Zusammenfassend lässt sich sagen, dass Benutzer, die den betrügerischen E-Mails „Bank Payment Copy“ vertrauen, Systeminfektionen, ernsthafte Datenschutzprobleme, finanzielle Verluste und sogar Identitätsdiebstahl erleiden können.

Wenn bekannt ist oder vermutet wird, dass NanoCore RAT (oder andere Malware) das System bereits infiziert hat, muss ein Antivirenprogramm verwendet werden, um es unverzüglich zu entfernen.

| Name | Bank Payment Copy Spam |

| Art der Bedrohung | Trojaner, Passworstehlendes Virus, Banking-Malware, Spyware. |

| Schwindel | Betrugs-E-Mails behaupten, dass sie eine Kopie einer Bankzahlung enthalten. |

| Anhang/Anhänge | Bank Payment Copy.exe (Dateiname kann variieren) |

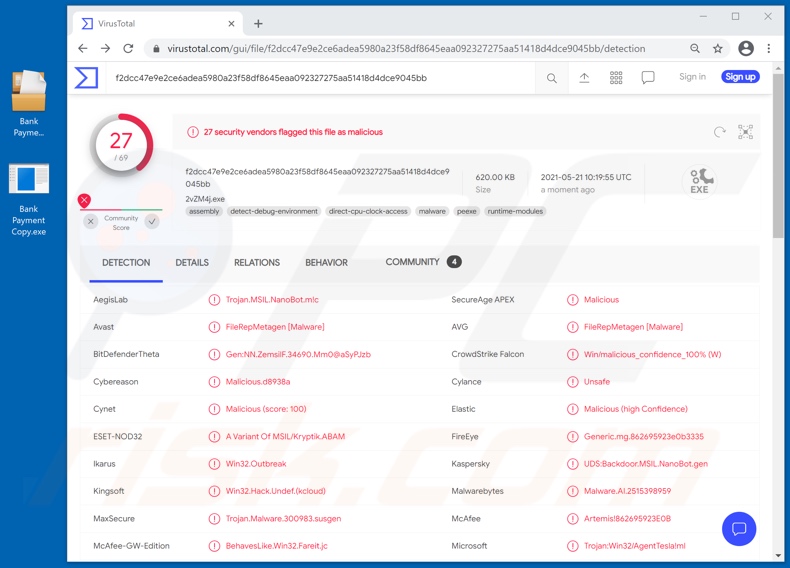

| Erkennungsnamen | Avast (Win32:PWSX-gen [Trj]), ESET-NOD32 (eine Variante von MSIL/Kryptik.ABAM), Fortinet (Malicious_Behavior.SB), Kaspersky (UDS:Backdoor.MSIL.NanoBot.gen), Microsoft (Trojan:Win32/AgentTesla!ml), vollständige Liste (VirusTotal) |

| Symptome | Trojaner sind so konzipiert, dass sie sich heimlich und unbemerkt in den Computer des Opfers einschleusen, so dass auf einem infizierten Rechner keine besonderen Symptome zu erkennen sind. |

| Nutzlast | NanoCore |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-“Cracks“. |

| Schaden | Gestohlene Passwörter und Bankinformationen, Identitätsdiebstahl, der Computer des Opfers wird einem Botnet hinzugefügt. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Beispiele für Malspam-Kampagnen

"NOTICE OF ACCOUNT CLOSURE FOR AUDIT", "SGBM Email Virus", "OCEANIC PROJECTS Email Virus" und "International Air & Sea Freight Forwarder" sind einige Beispiele für Malware-fördernde Spam-Kampagnen.

Die E-Mails, die im Rahmen dieser groß angelegten Operationen verbreitet werden, sind in der Regel als „offiziell“, „dringend“, „vorrangig“, „wichtig“ und ähnlich getarnt. Die Schreiben können sogar als Nachrichten von seriösen Unternehmen, Körperschaften, Institutionen, Organisationen oder anderen Einrichtungen ausgegeben werden.

Neben der Verbreitung von bösartiger Software, werden Spam-Kampagnen auch für Phishing und andere Betrügereien genutzt. Da betrügerische E-Mails weit verbreitet sind, sollte man bei eingehenden E-Mails vorsichtig sein.

Wie hat „Bank Payment Copy email virus“ meinen Computer infiziert?

Spam-Kampagnen verbreiten Malware über infektiöse Dateien, die über sie verbreitet werden. Virulente Dateien können an die E-Mails angehängt und/oder darin verlinkt werden.

Diese Dateien können in verschiedenen Formaten vorliegen, z. B. Archive (ZIP, RAR usw.), ausführbare Dateien (.exe, .run usw.), Microsoft Office- und PDF-Dokumente, JavaScript usw. Wenn die Dateien ausgeführt, gestartet oder anderweitig geöffnet werden, wird die Infektionskette in Gang gesetzt. So infizieren beispielsweise Microsoft Office-Dokumente Systeme, indem sie bösartige Makrobefehle ausführen.

Dieser Prozess beginnt in dem Moment, in dem ein Dokument geöffnet wird - in Microsoft Office-Versionen, die vor 2010 veröffentlicht wurden. Spätere Versionen verfügen über den Modus "Geschützte Ansicht", der die automatische Ausführung von Makros verhindert. Stattdessen können die Benutzer die Bearbeitung/Inhalte (d.h. Makrobefehle) manuell aktivieren, wobei sie vor den potenziellen Risiken gewarnt werden.

Wie vermeidet man die Installation von Malware?

Verdächtige und irrelevante E-Mails dürfen nicht geöffnet werden, insbesondere keine Anhänge oder Links in ihnen. Es wird empfohlen, Microsoft Office-Versionen zu verwenden, die nach 2010 veröffentlicht wurden.

Spam-Kampagnen werden jedoch nicht ausschließlich zur Verbreitung von Malware genutzt. Bösartige Programme werden auch häufig über dubiose Downloadkanäle (z.B. inoffizielle und kostenlose File-Hosting-Webseiten, Peer-to-Peer Tauschnetzwerke usw.), illegale Aktivierungswerkzeuge („Cracking“) und gefälschte Updateprogramme verbreitet.

Es wird daher empfohlen, Downloads nur von offiziellen und überprüften Quellen durchzuführen. Außerdem müssen alle Programme aktiviert und mit Werkzeugen/Funktionen aktualisiert werden, die von legitimen Entwicklern bereitgestellt werden.

Es ist von unabdingbar, dass ein seriöses Antivirus-/Antispyware-Programm installiert und aktualisiert wird. Außerdem muss diese Software verwendet werden, um regelmäßige Systemscans durchzuführen und erkannte Bedrohungen und Probleme zu entfernen.

Wenn Sie bereits den Anhang „Bank Payment Copy email virus“ geöffnet haben, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows, um infiltrierte Malware automatisch zu entfernen.

Text, der im „Bank Payment Copy“ Betrugs-E-Mail Schreiben angezeigt wird:

Subject: Bank Payment Copy Attached

Dear Sir,

Our Purchase Manager is out of office and has instructed me to contact you and inform you about the Payment we just sent to your company's Account.

Sorry for the delay, Please find attached the payment slip of the Payment which we have sent to you today, please confirm the Bank payment copy attached immediately for payment details and confirmation.

Please check attached copy and see if there is no mistake regarding the transfer, If there is any thing to be corrected,, kindly let us know.

Best regards,

Accounts Department.Tel. +34 93 264 96 20

Fax. +34 93 263 40 10

info@llambrich.com

Screenshot der VirusTotal-Erkennungen des bösartigen Anhangs, der über die Spam-Kampagne „Bank Payment Copy“ verbreitet wurde (Dateiname „Bank Payment Copy.exe“):

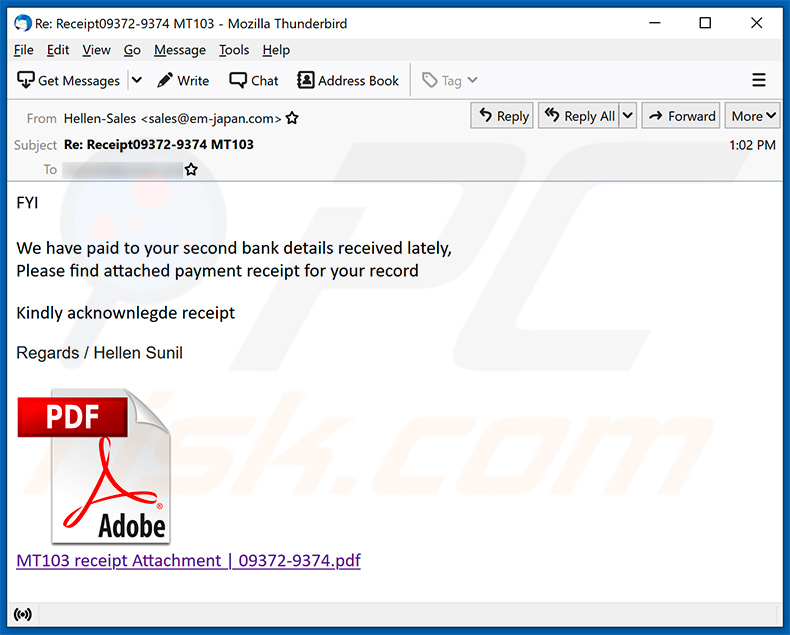

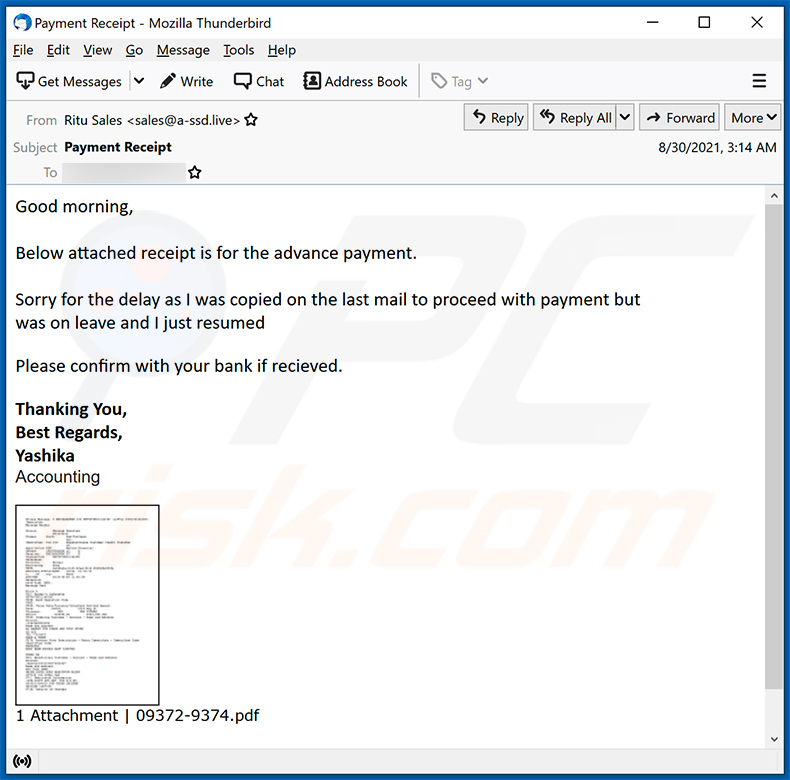

Ein Beispiel für eine Spam-E-Mail mit dem Thema Bankzahlungen, die für eine Phishing-Webseite wirbt:

Darin dargestellter Text:

Subject: Re: Receipt09372-9374 MT103

FYI

We have paid to your second bank details received lately,

Please find attached payment receipt for your recordKindly acknownlegde receipt

Regards / Hellen Sunil

MT103 receipt Attachment | 09372-9374.pdf

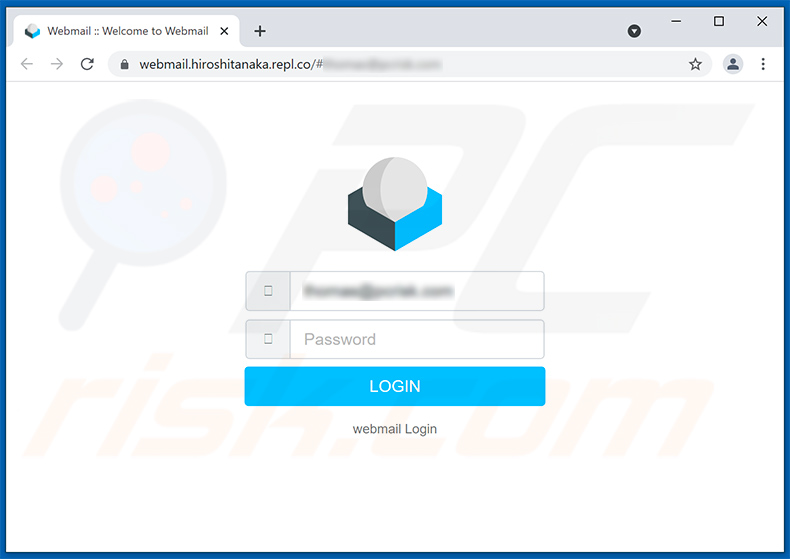

Screenshot der beworbenen Phishing-Webseite:

Ein weiteres Beispiel für eine Spam-E-Mail mit dem Thema Bankzahlungen, die für eine identische Webseite wirbt:

Darin dargestellter Text:

Subject: Payment Receipt

Good morning,

Below attached receipt is for the advance payment.

Sorry for the delay as I was copied on the last mail to proceed with payment but

was on leave and I just resumedPlease confirm with your bank if recieved.

Thanking You,

Best Regards,

Yashika

Accounting

1 Attachment | 09372-9374.pdf

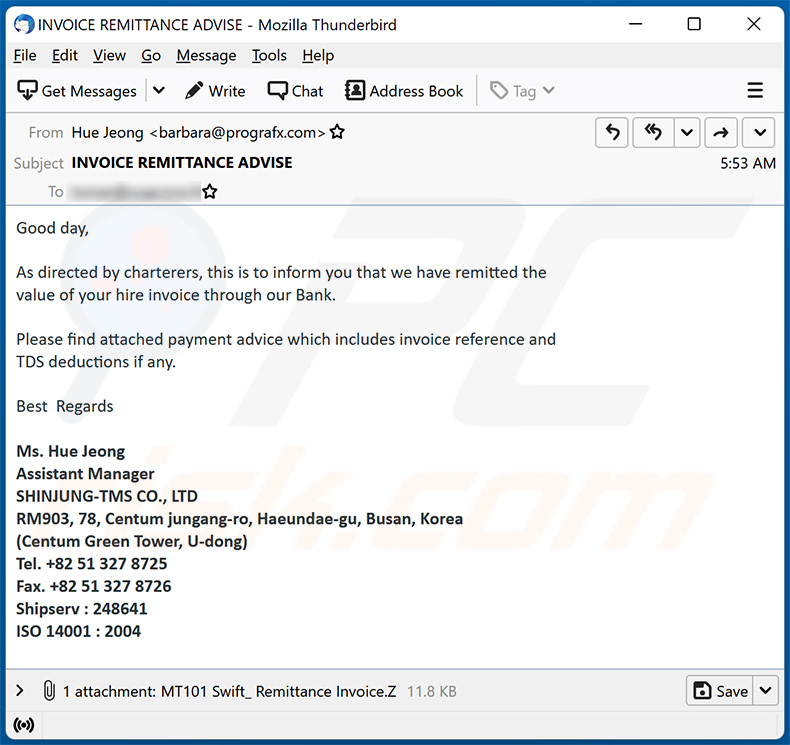

Ein Beispiel für eine Spam-E-Mail mit dem Thema Bankzahlung, die zur Verbreitung des FormBook Trojaners verwendet wird:

Darin dargestellter Text:

Subject: INVOICE REMITTANCE ADVISE

Good day,As directed by charterers, this is to inform you that we have remitted the

value of your hire invoice through our Bank.Please find attached payment advice which includes invoice reference and

TDS deductions if any.

Regards

Ms. Hue Jeong

Assistant Manager

SHINJUNG-TMS CO., LTD

RM903, 78, Centum jungang-ro, Haeundae-gu, Busan, Korea

(Centum Green Tower, U-dong)

Tel. +82 51 327 8725

Fax. +82 51 327 8726

Shipserv : 248641

ISO 14001 : 2004

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Bank Payment Copy Spam?

- Bösartige E-Mail-Arten.

- Wie entdeckt man eine bösartige E-Mail?

- Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

Bösartige E-Mail-Arten:

![]() Phishing E-Mails

Phishing E-Mails

Meistens verwenden Cyberkriminelle betrügerische E-Mails, um Internetnutzer dazu zu bringen, ihre sensiblen privaten Daten preiszugeben, z. B. Anmeldedaten für verschiedene Online-Dienste, E-Mail-Konten oder Online-Banking-Daten.

Solche Angriffe werden als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle in der Regel eine E-Mail-Nachricht mit dem Logo eines beliebten Dienstes (z. B. Microsoft, DHL, Amazon, Netflix), erzeugen eine Dringlichkeit (falsche Lieferadresse, abgelaufenes Kennwort usw.) und platzieren einen Link, von dem sie hoffen, dass ihre potenziellen Opfer darauf klicken.

Nach dem Anklicken des Links in einer solchen E-Mail-Nachricht werden die Opfer auf eine gefälschte Website umgeleitet, die der Original-Webseite identisch oder sehr ähnlich aussieht. Die Opfer werden dann aufgefordert, ihr Passwort, ihre Kreditkartendaten oder andere Informationen einzugeben, die von den Cyberkriminellen gestohlen werden.

![]() E-Mails mit bösartigen Anhängen

E-Mails mit bösartigen Anhängen

Ein weiterer beliebter Angriffsvektor ist E-Mail-Spam mit bösartigen Anhängen, die die Computer der Benutzer mit Malware infizieren. Bösartige Anhänge enthalten in der Regel Trojaner, die Passwörter, Bankdaten und andere sensible Informationen stehlen können.

Bei solchen Angriffen besteht das Hauptziel der Cyberkriminellen darin, ihre potenziellen Opfer dazu zu bringen, einen infizierten E-Mail-Anhang zu öffnen. Um dieses Ziel zu erreichen, wird in den E-Mail-Nachrichten in der Regel über kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten gesprochen.

Wenn ein potenzielles Opfer auf die Verlockung hereinfällt und den Anhang öffnet, wird sein Computer infiziert, und die Cyberkriminellen können eine Menge vertraulicher Informationen sammeln.

Es ist zwar eine kompliziertere Methode, um persönliche Daten zu stehlen (Spam-Filter und Antivirenprogramme erkennen solche Versuche in der Regel), aber wenn sie erfolgreich ist, können Cyberkriminelle eine viel breitere Palette von Daten erhalten und Informationen über einen langen Zeitraum sammeln.

![]() Sex-Erpressungs-E-Mails

Sex-Erpressungs-E-Mails

Dies ist eine Art von Phishing. In diesem Fall erhalten die Nutzer eine E-Mail, in der behauptet wird, dass ein Cyberkrimineller auf die Webcam des potenziellen Opfers zugreifen konnte und ein Video von dessen Masturbation aufgenommen hat.

Um das Video loszuwerden, werden die Opfer aufgefordert, ein Lösegeld zu zahlen (normalerweise in Bitcoin oder einer anderen Kryptowährung). All diese Behauptungen sind jedoch falsch - Nutzer, die solche E-Mails erhalten, sollten sie ignorieren und löschen.

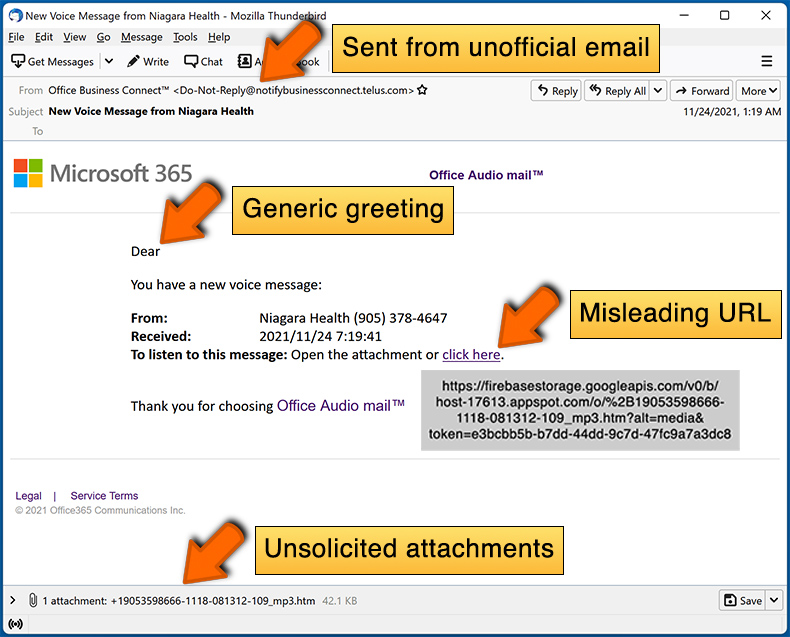

Wie entdeckt man eine bösartige E-Mail?

Während Cyberkriminelle versuchen, ihre Köder-E-Mails vertrauenswürdig aussehen zu lassen, gibt es einige Dinge, auf die Sie achten sollten, wenn Sie versuchen, eine Phishing-E-Mail zu erkennen:

- Überprüfen Sie die ("von") E-Mail-Adresse des Absenders: Fahren Sie mit der Maus über die Absenderadresse und prüfen Sie, ob sie seriös ist. Wenn Sie beispielsweise eine E-Mail von Microsoft erhalten haben, sollten Sie überprüfen, ob die E-Mail-Adresse @microsoft.com lautet und nicht etwas Verdächtiges wie @m1crosoft.com, @microsfot.com, @account-security-noreply.com usw.

- Prüfen Sie auf allgemeine Begrüßungen: Wenn die Begrüßung in der E-Mail "Sehr geehrter Benutzer", "Sehr geehrter @youremail.com", "Sehr geehrter Kunde" lautet, sollte dies misstrauisch machen. In der Regel werden Sie von Unternehmen mit Ihrem Namen angesprochen. Das Fehlen dieser Information könnte ein Hinweis auf einen Phishing-Versuch sein.

- Überprüfen Sie die Links in der E-Mail: Fahren Sie mit der Maus über den Link in der E-Mail. Wenn Ihnen der Link verdächtig vorkommt, klicken Sie ihn nicht an. Wenn Sie zum Beispiel eine E-Mail von Microsoft erhalten haben und der Link in der E-Mail anzeigt, dass er zu firebasestorage.googleapis.com/v0... führt, sollten Sie ihm nicht trauen. Klicken Sie am besten nicht auf die Links in den E-Mails, sondern besuchen Sie die Webseite des Unternehmens, von dem Sie die E-Mail erhalten haben.

- Vertrauen Sie nicht blindlings auf E-Mail-Anhänge: In der Regel fordern seriöse Unternehmen Sie auf, sich auf ihrer Website anzumelden und dort Dokumente einzusehen. Wenn Sie eine E-Mail mit einem Anhang erhalten haben, sollten Sie diese mit einem Virenschutzprogramm überprüfen. Infizierte E-Mail-Anhänge sind ein gängiges Angriffsmittel von Cyberkriminellen.

Um das Risiko des Öffnens von Phishing- und bösartigen E-Mails zu minimieren, empfehlen wir die Verwendung von Combo Cleaner Antivirus für Windows.

Beispiel für eine Spam-E-Mail:

Was sollte man tun, wenn man auf einen E-Mail-Betrug hereingefallen ist?

- Wenn Sie auf einen Link in einer Phishing-E-Mail geklickt und Ihr Passwort eingegeben haben, sollten Sie Ihr Passwort so bald wie möglich ändern. Normalerweise sammeln Cyberkriminelle gestohlene Zugangsdaten und verkaufen sie dann an andere Gruppen, die sie für böswillige Zwecke verwenden. Wenn Sie Ihr Kennwort rechtzeitig ändern, haben die Kriminellen wahrscheinlich nicht genug Zeit, um Schaden anzurichten.

- Wenn Sie Ihre Kreditkartendaten eingegeben haben, wenden Sie sich so schnell wie möglich an Ihre Bank und erklären Sie die Situation. Es ist gut möglich, dass Sie Ihre kompromittierte Kreditkarte sperren und eine neue Karte beantragen müssen.

- Wenn Sie Anzeichen für einen Identitätsdiebstahl feststellen, sollten Sie sich umgehend an die Federal Trade Commission wenden. Diese Institution wird Informationen über Ihre Situation sammeln und einen persönlichen Wiederherstellungsplan erstellen.

- Wenn Sie einen bösartigen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich infiziert. Sie sollten ihn mit einem seriösen Antivirenprogramm scannen. Zu diesem Zweck empfehlen wir die Anwendung Combo Cleaner Antivirus für Windows.

- Helfen Sie anderen Internetnutzern - melden Sie Phishing-E-Mails an die Anti-Phishing Arbeitsgruppe, das Beschwerdezentrum für Internetverbrechen des FBI, das nationale Betrugsinformationszentrum und das U.S. Justizministerium.

Häufig gestellte Fragen (FAQ)

Warum habe ich diese E-Mail erhalten?

Cyberkriminelle versenden Spam-E-Mails in großen Kampagnen. Daher erhalten Tausende von Benutzern die gleichen Briefe; diese Post ist nicht persönlich.

Ich habe meine persönlichen Informationen freigegeben, als ich durch eine Spam-E-Mail hereingelegt wurde. Was soll ich nun tun?

Wenn Sie Anmeldedaten für ein Konto eingegeben haben, ändern Sie unverzüglich die Kennwörter aller potenziell gefährdeten Konten. Und wenn Sie andere private Informationen (z. B. Personalausweisdaten, Kreditkartennummern usw.) weitergegeben haben, wenden Sie sich unverzüglich an die entsprechenden Behörden.

Ich habe eine Spam-E-Mail gelesen, aber den Anhang nicht geöffnet. Ist mein Computer infiziert?

Nein, das Öffnen/Lesen einer E-Mail löst keine Systeminfektionsketten aus. Der Download-/Installationsprozess von Malware wird angestoßen, wenn die Anhänge oder Links in diesen Briefen geöffnet/angeklickt werden.

Ich habe eine Datei heruntergeladen und geöffnet, die einer Spam-E-Mail anhing. Ist mein Computer infiziert?

Ob eine Infektion ausgelöst wurde, kann vom Format der geöffneten Datei abhängen. Wenn es sich um eine ausführbare Datei (.exe, .run usw.) handelt, wurde Ihr Gerät höchstwahrscheinlich infiziert. Sie hätten jedoch eine Infektion vermeiden können, wenn es sich um ein Dokument (.doc, .xls, .pdf, usw.) gehandelt hätte. Diese Formate können eine zusätzliche Benutzerinteraktion erfordern (z.B. die Aktivierung von Makrobefehlen), um mit dem Herunterladen/Installieren von Malware zu beginnen.

Entfernt Combo Cleaner Malware-Infektionen, die in E-Mail-Anhängen enthalten waren?

Ja, Combo Cleaner ist in der Lage, praktisch alle bekannten Malware-Infektionen zu erkennen und zu entfernen. Es muss betont werden, dass die Durchführung eines vollständigen Systemscans von größter Bedeutung ist, da sich bösartige Programme in der Regel tief im System verstecken.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden