Vertrauen Sie der SharePoint phishing E-Mail nicht

Phishing/BetrugAuch bekannt als: Mögliche Malware-Infektionen

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist "SharePoint Email Scam"?

In der Regel versuchen Betrüger hinter Phishing-E-Mails auf betrügerische Weise an sensible Informationen oder Daten wie Benutzernamen, Passwörter oder andere Zugangsdaten sowie Kreditkartendaten zu gelangen, indem sie ihre E-Mails als Briefe von legitimen Unternehmen, Organisationen usw. tarnen. Diese spezielle E-Mail ist als Brief von SharePoint getarnt, dahinter stehen Betrüger, die versuchen, Microsoft 365 Konten zu stehlen.

Untersuchungen zeigen, dass Betrüger hinter dieser Phishing-E-Mail auf Unternehmen abzielen und häufig den Firmennamen des Empfängers verwenden, um diese E-Mail so aussehen zu lassen, als käme sie von einem bestimmten Unternehmen, bei dem ein Empfänger angestellt ist. Das Hauptziel der Betrüger ist es, die Empfänger dazu zu bringen, auf den Hyperlink zu klicken und weitere Anweisungen auf der geöffneten Webesite zu befolgen.

Auf der geöffneten Webseite werden die Empfänger aufgefordert, auf eine Schaltfläche zu klicken, die zum Herunterladen einiger Dokumente dienen soll. Allerdings lädt diese Schaltfläche entweder eine PDF-Datei herunter, die einen Link zu einer anderen Webseite enthält, oder sie öffnet einfach ein Anmeldeformular, in dem die Empfänger aufgefordert werden, ihre Anmeldedaten für Microsoft (Office) 365 einzugeben.

Einfach gesagt, ist das Hauptziel der Betrüger hinter dieser E-Mail der Diebstahl der oben genannten Anmeldedaten, die ihnen die volle Kontrolle über die Microsoft (Office) 365-Konten geben würden. Das bedeutet, dass Betrüger entführte Konten missbrauchen können, um Identitäten zu stehlen, diese und andere Phishing-E-Mails zu verbreiten, weitere Informationen von der kompromittierten Organisation zu stehlen usw.

Um mögliche schwerwiegende Probleme zu vermeiden, wird dringend empfohlen, in E-Mails dieser Art nicht auf Links zu klicken, keine Dateien herunterzuladen, die ihnen angehängt sind, und/oder keine Anmeldedaten auf inoffiziellen Webseiten einzugeben.

| Name | SharePoint Email Scam |

| Art der Bedrohung | Phishing, Betrug, Social Engineering, Schwindel |

| Falsche Behauptung | Diese E-Mail ist als Brief getarnt und bezieht sich auf einige wichtige Dokumente |

| Tarnung | Diese Phishing-E-Mail ist oft als E-Mail von der Firma des Empfängers getarnt |

| Symptome | Unbefugte Online-Käufe, geänderte Online-Kontopasswörter, Identitätsdiebstahl, illegaler Zugriff auf den Computer. |

| Verbreitungsmethoden | Betrügerische E-Mails, betrügerische Online-Popup-Werbung, Techniken zur Vergiftung von Suchmaschinen, falsch geschriebene Domains. |

| Schaden | Verlust von sensiblen privaten Informationen, Geldverlust, Identitätsdiebstahl |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Zusammenfassend lässt sich sagen, dass Phishing-E-Mails in der Regel als offiziell, dringend, wichtig usw. getarnt sind. Es ist üblich, dass sie auch als Briefe von legitimen Stellen getarnt sind.

Es ist erwähnenswert, dass E-Mails nicht nur zu Phishing-Zwecken verwendet werden können, sondern auch zur Verbreitung bösartiger Software, z. B. Trojaner, Ransomware, Kryptocurrency Miner und anderer Malware. Einige Beispiele für andere Phishing-E-Mails sind "Server Notification Email Scam", "GitHub Email Scam" und "ShareFile Attachment Email Scam".

Wie infizieren Spam-Kampagnen Computer?

Computer können durch E-Mails (Malspam-Kampagnen) nur dann mit Malware infiziert werden, wenn die Empfänger darin bösartige Anhänge oder Dateien öffnen, die über bösartige Links heruntergeladen wurden. Ein paar Beispiele für Dateien, die Cyberkriminelle häufig an ihre E-Mails anhängen, sind bösartige Microsoft Office-Dokumente, PDF-Dokumente, ausführbare Dateien (wie .exe), Archivdateien (wie ZIP, RAR) und JavaScript-Dateien.

Es ist erwähnenswert, dass bösartige MS Office-Dokumente Computer nur dann infizieren können, wenn die Benutzer ihnen die Erlaubnis geben, die Bearbeitung/Inhalte zu aktivieren (Makrobefehle). Bösartige Dokumente, die mit älteren Versionen als Microsoft Office 2010 geöffnet werden, führen jedoch zur Installation von Schadsoftware, ohne dass die Benutzer um Erlaubnis gefragt werden, da die oben genannten Versionen den Modus "Geschützte Ansicht" nicht enthalten.

Wie lässt sich die Installation von Malware vermeiden?

Programme, Dateien sollten nur von offiziellen Webseiten und über direkte Links heruntergeladen werden. Andere Kanäle wie Downloadprogramme (und Installationsprogramme) von Dritten, inoffizielle Webseiten, Peer-to-Peer-Netzwerke (z.B. Torrent-Clients, eMule) sollten nicht benutzt werden.

Cyberkriminelle benutzen sie oft, um bösartige Dateien/Programme zu verbreiten. Betriebssystem und installierte Programme müssen mit implementierten Funktionen und/oder Werkzeuge aktualisiert und/oder aktiviert werden, die von den offiziellen Entwicklern bereitgestellt (entworfen) werden.

Es ist nicht legal, inoffizielle Aktivierungswerkzeuge ("Cracking") zu verwenden. Anhänge und/oder Links in irrelevanten E-Mails, die von verdächtigen, unbekannten Adressen empfangen wurden, sollten nicht geöffnet werden.

Es ist üblich, dass solche E-Mails von Cyberkriminellen verschickt werden, die versuchen, die Empfänger dazu zu bringen, ihren Computer mit Malware zu infizieren. Es ist erwähnenswert, dass sie ihre E-Mails oft als wichtig, offiziell usw. tarnen.

Jedes Betriebssystem ist sicherer, wenn es regelmäßig mit einer seriösen Antiviren- oder Anti-Spyware-Software gescannt wird. Daher empfehlen wir, eine solche zu installieren und sie immer auf dem neuesten Stand zu halten.

Wenn Sie bereits böswillige Anhänge geöffnet haben, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um eingedrungene Malware automatisch zu eliminieren.

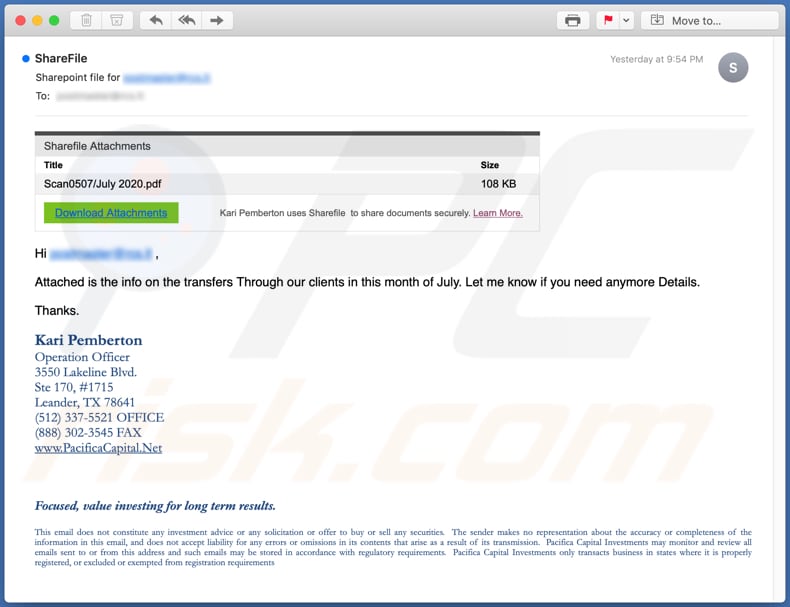

Text, der in dem E-Mail-Brief "SharePoint Email Scam" präsentiert wird:

Subject: Sharepoint file for -

Sharefile Attachments

Title Size

Scan0507/July 2020.pdf 108 KB

Download Attachments Kari Pemberton uses Sharefile to share documents securely. Learn More.Hi - ,

Attached is the info on the transfers Through our clients in this month of July. Let me know if you need anymore Details.

Thanks.

Kari Pemberton

Operation Officer

3550 Lakeline Blvd.

Ste 170, #1715

Leander, TX 78641

(512) 337-5521 OFFICE

(888) 302-3545 FAX

www.PacificaCapital.Net

Focused, value investing for long term results.

This email does not constitute any investment advice or any solicitation or offer to buy or sell any securities. The sender makes no representation about the accuracy or completeness of the information in this email, and does not accept liability for any errors or omissions in its contents that arise as a result of its transmission. Pacifica Capital Investments may monitor and review all emails sent to or from this address and such emails may be stored in accordance with regulatory requirements. Pacifica Capital Investments only transacts business in states where it is properly registered, or excluded or exempted from registration requirements

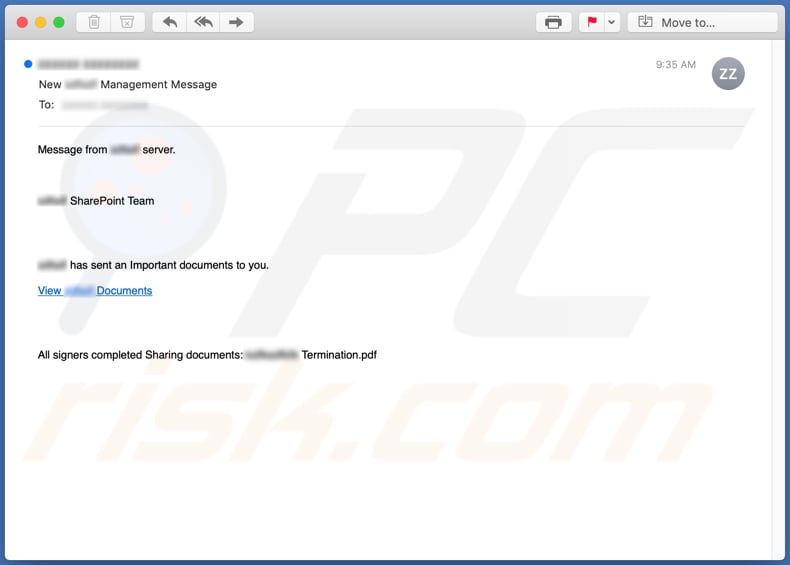

Screenshot der zweiten Variante dieser Phishing-E-Mail:

Text in dieser E-Mail:

Subject: New - Management Message

Message from - server.

- SharePoint Team

- has sent an Important documents to you.

View - Documents

All signers completed Sharing documents: - Termination.pdf

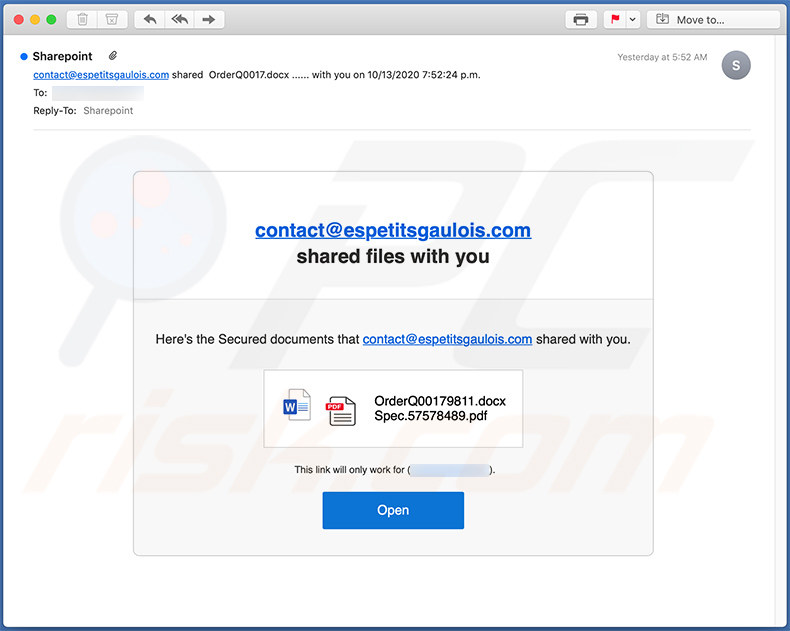

Ein Beispiel für eine Spam-E-Mail mit SharePoint-Thema, die zur Werbung für eine Phishing-Webseite verwendet wurde:

Text, der darin präsentiert wird:

Subject: contact@espetitsgaulois.com shared OrderQ0017.docx ...... with you on 10/13/2020 7:52:24 p.m.

contact@espetitsgaulois.com shared files with you

Here's the Secured documents that contact@espetitsgaulois.com shared with you.

OrderQ00179811.docx

Spec.57578489.pdf

This link will only work for (-).

Open

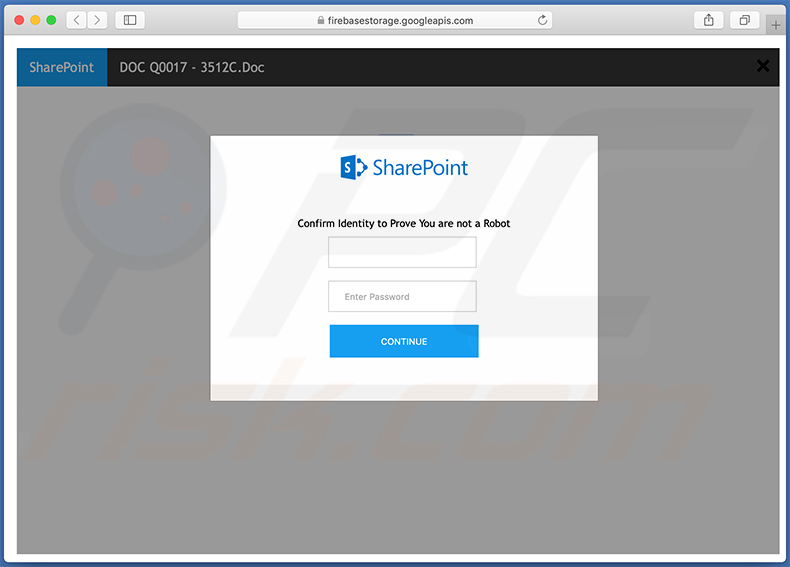

Screenshot der beworbenen Phishing-Webseite (gefälschte SharePoint-Anmeldeseite):

Eine weitere Spam-E-Mail mit SharePoint-Thema, mit der für eine Phishing-Webseite geworben wurde (gefälschte WebMail-Anmeldeseite):

Präsentierter Text:

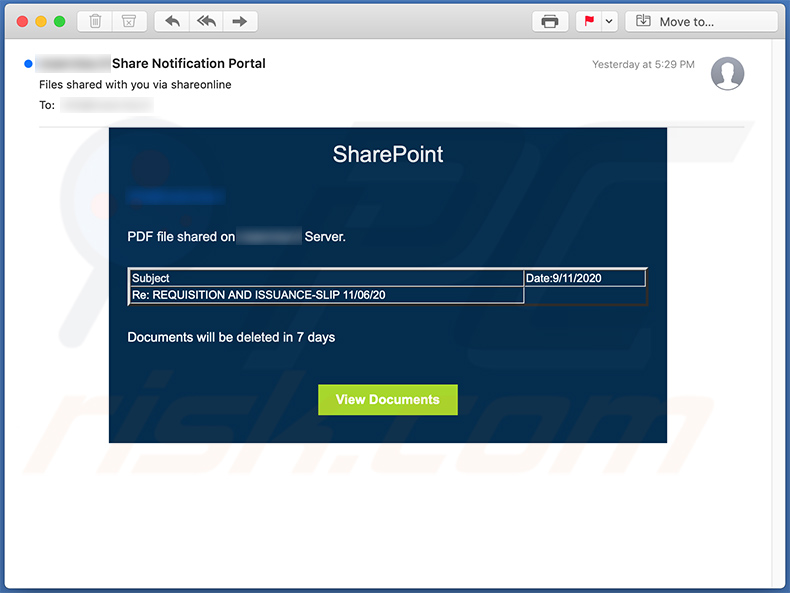

Subject: Files shared with you via shareonline

SharePoint

********

PDF file shared on ******** Server.

Date:9/11/2020

Re: REQUISITION AND ISSUANCE-SLIP 11/06/20Documents will be deleted in 7 days

View Documents

Screenshot der beworbenen Webseite (kitestcon.web[.]app):

![Fake Webmail login site (kitestcon.web[.]app) promoted via SharePoint-themed spam email](/images/stories/screenshots202011/sharepoint-update-2020-11-10-fake-website.jpg)

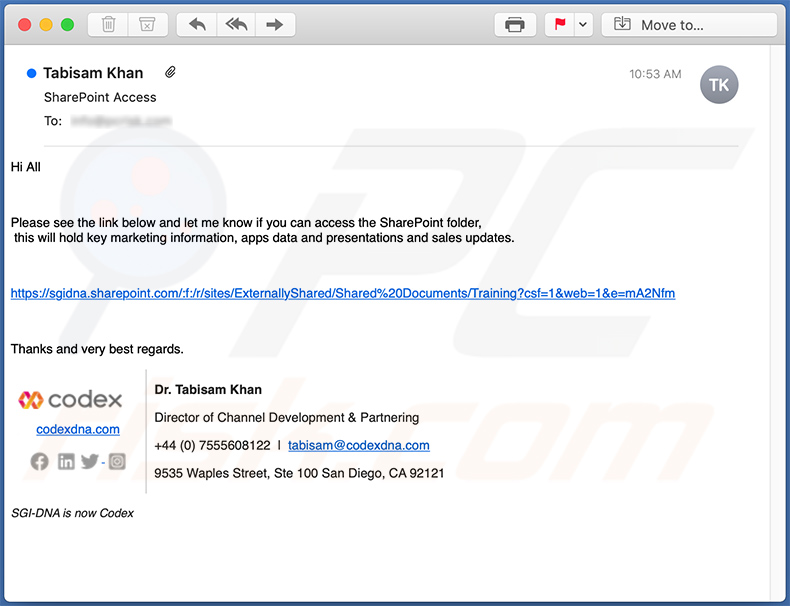

Eine weitere Spam-E-Mail mit SharePoint-Thema, mit der für eine Phishing-Webseite geworben wurde:

Text, der darin präsentiert wird:

Subject: SharePoint Access

Hi All

Please see the link below and let me know if you can access the SharePoint folder,

this will hold key marketing information, apps data and presentations and sales updates.hxxps://sgidna.sharepoint.com/:f:/r/sites/ExternallyShared/Shared%20Documents/Training?csf=1&web=1&e=mA2Nfm

Thanks and very best regards.

codexdna.com

Dr. Tabisam KhanDirector of Channel Development & Partnering

+44 (0) 7555608122 | tabisam@codexdna.com

9535 Waples Street, Ste 100 San Diego, CA 92121

SGI-DNA is now Codex

Erscheinungsbild der beworbenen Phishing-Webseite (GIF):

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist "SharePoint Email Scam"?

- SCHRITT 1. Manuelle Entfernung möglicher Malware-Infektionen.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

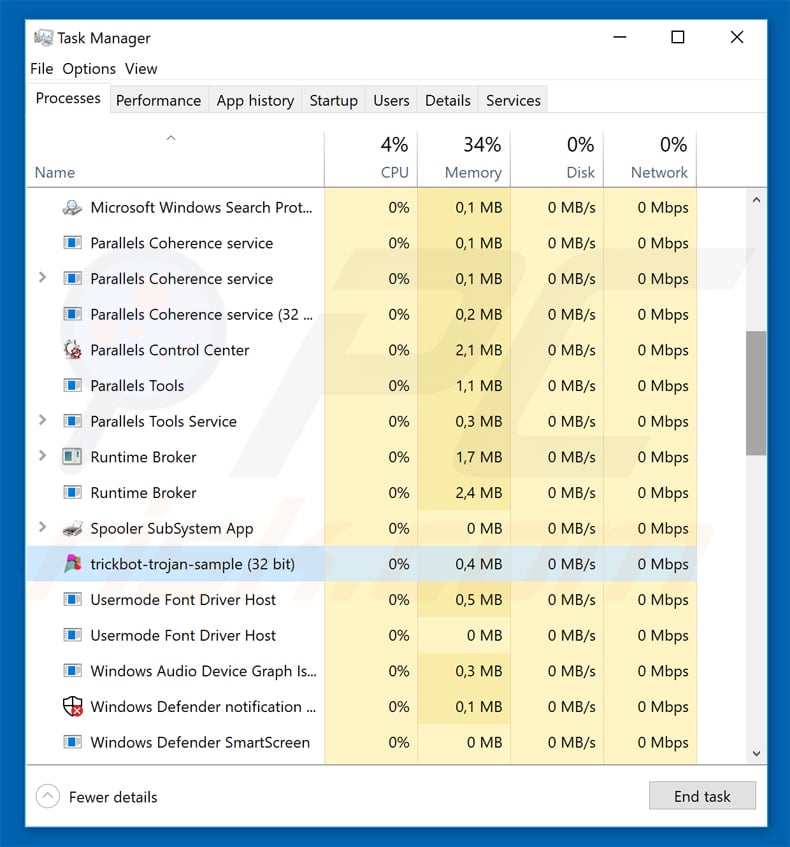

Die manuelle Entfernung einer Bedrohung ist eine komplizierte Aufgabe und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

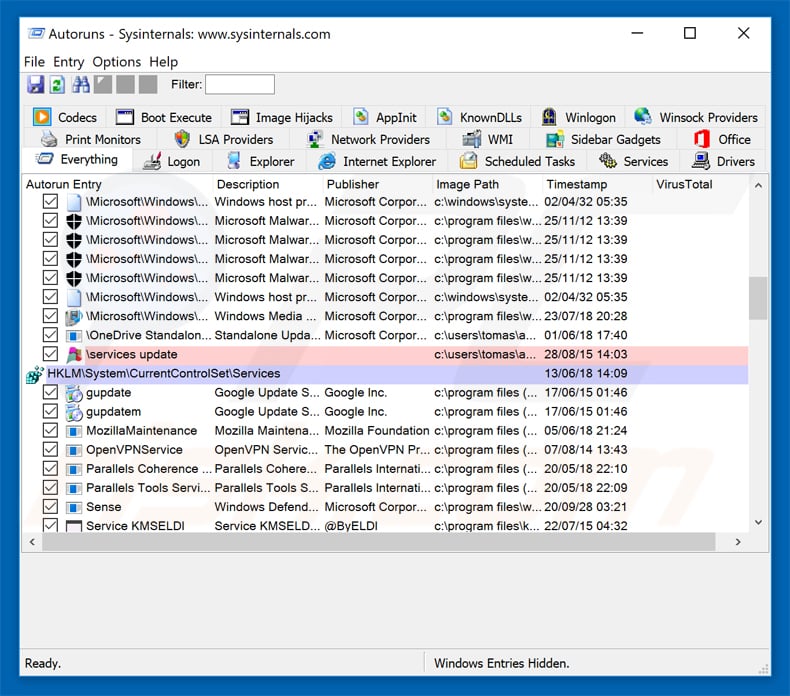

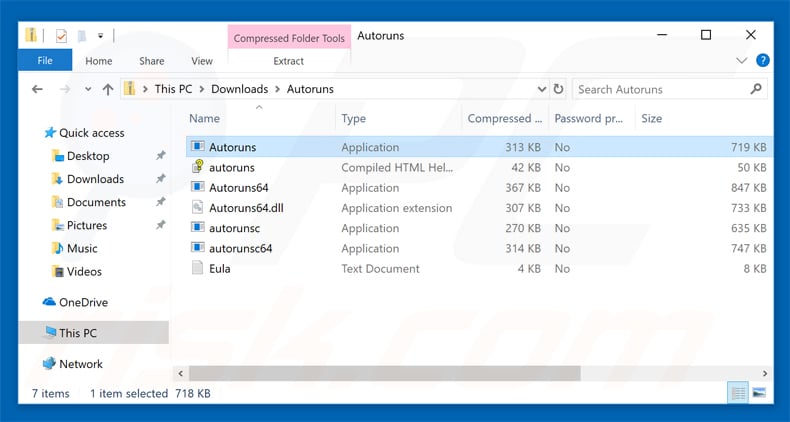

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

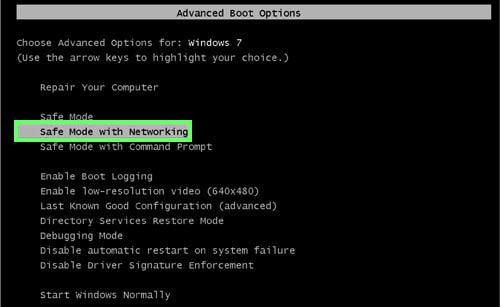

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

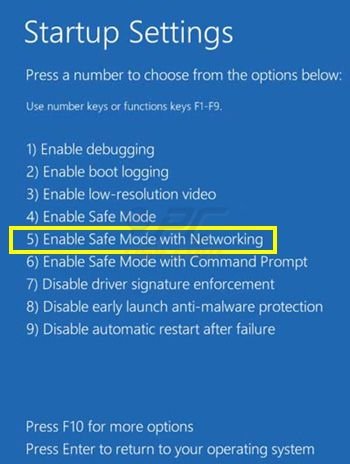

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

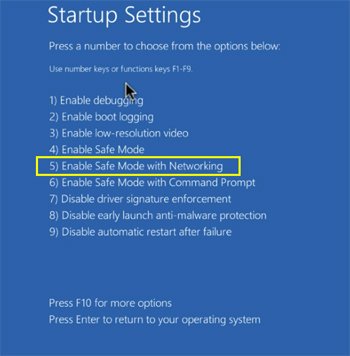

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

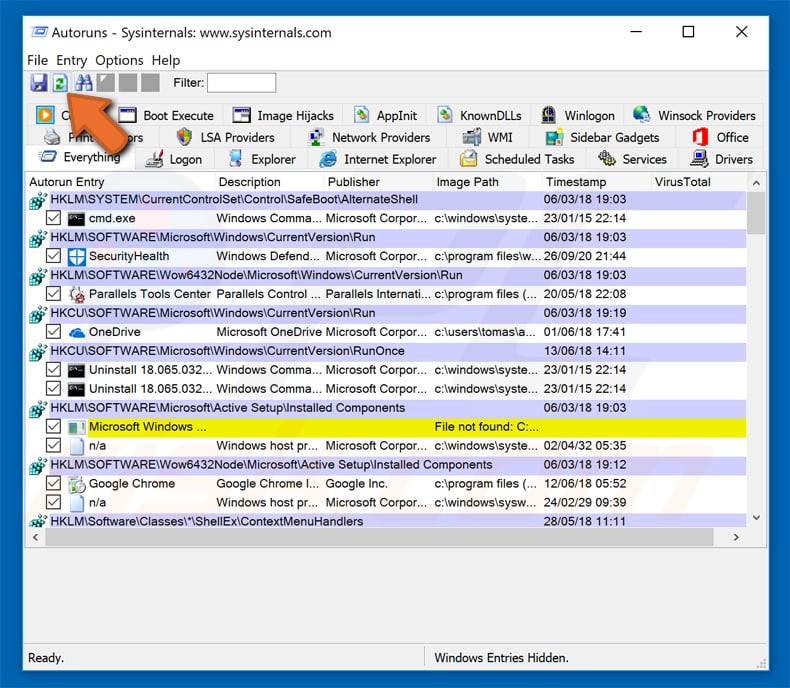

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

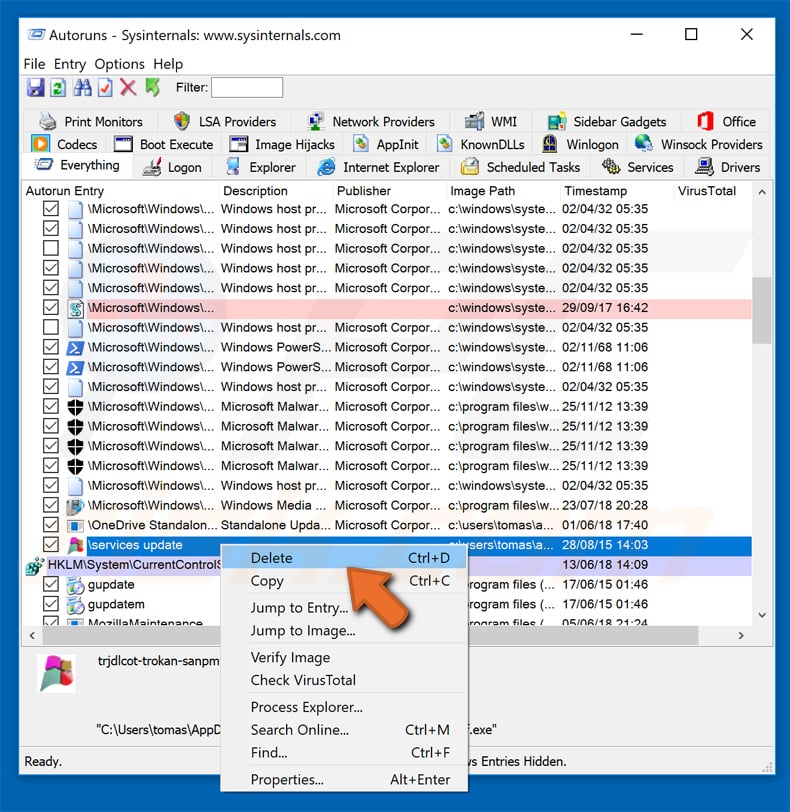

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

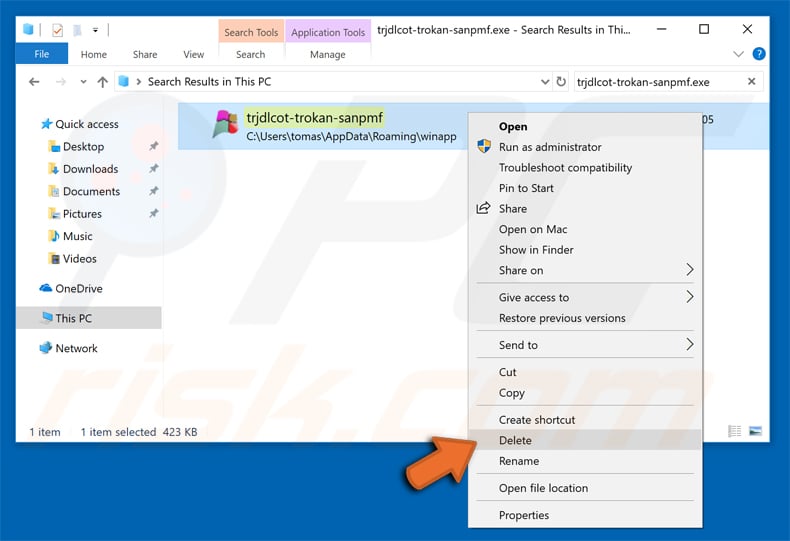

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden