So deinstalliert man Bella RAT vom Betriebssystem

Mac VirusAuch bekannt als: Bella Remote Access Trojaner

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist Bella?

Bella ist der Name des Schadprogramms, das für eine Vielzahl von bösartigen Zwecken verwendet werden kann. Zum Beispiel, um Passwörter zu stehlen, verschiedene Befehle auszuführen, bösartige Dateien zu übertragen und andere Aktionen durchzuführen.

Einfach ausgedrückt funktioniert diese Malware als Remote Administration Trojan (RAT - Fernzugrifftrojaner), was bedeutet, dass Cyberkriminelle bestimmte Aktionen auf den infizierten Computern aus der Ferne ausführen können. Wenn ein Mac-Computer mit Bella infiziert ist, sollte diese Malware so schnell wie möglich deinstalliert werden.

Cyberkriminelle, die hinter Bella stehen, können es als Werkzeug verwenden, um über Tokens oder Passwörter, die dem Opfer gestohlen wurden, auf iCloud Contacts, Find my iPhone, Find my Friends, iOS Backups zuzugreifen. Außerdem ist diese Malware in der Lage, über die iTunes-Anwendung nach Apple-ID und Passwort zu fragen, Audio mit dem Computermikrofon (falls vorhanden) aufzuzeichnen, Passwörter im Schlüsselbund zu entschlüsseln und zu extrahieren, den Browserverlauf aus Chrome- und Safari-Browsern (und Passwörter aus Chrome-Browsern) zu stehlen, Dateien zu übertragen, über Systemmeldungen nach Anmelde- und Schlüsselbund-Passwörtern zu fragen, iCloud-Authentifizierungstoken und Chats aus der MacOS-Chat-Anwendung zu extrahieren.

Außerdem kann Bella als Werkzeug verwendet werden, um verschiedene Befehle auf den infizierten Rechnern auszuführen. Zusammenfassend lässt sich sagen, dass diese Malware dazu verwendet werden kann, verschiedene sensible Informationen zu stehlen, die zum Stehlen von Konten, Identitäten, betrügerischen Einkäufen und Transaktionen missbraucht werden könnten.

Auch könnte sie dazu verwendet werden, andere Malware auf dem Betriebssystem zu installieren (über Shell-Befehle), persönliche, vertrauliche Dokumente und andere auf dem Computer gespeicherte Dateien zu stehlen, verschiedene Passwörter zu ändern und dann die Opfer zu erpressen (z.B. die Forderung nach Lösegeld im Austausch für den Zugang zu bestimmten Konten oder sogar zum Betriebssystem) usw.

| Name | Bella Remote Access Trojaner |

| Art der Bedrohung | Mac Malware, Mac Virus |

| Art der Bedrohung | Fernzugriff-Trojaner, passwortstehlendes Virus |

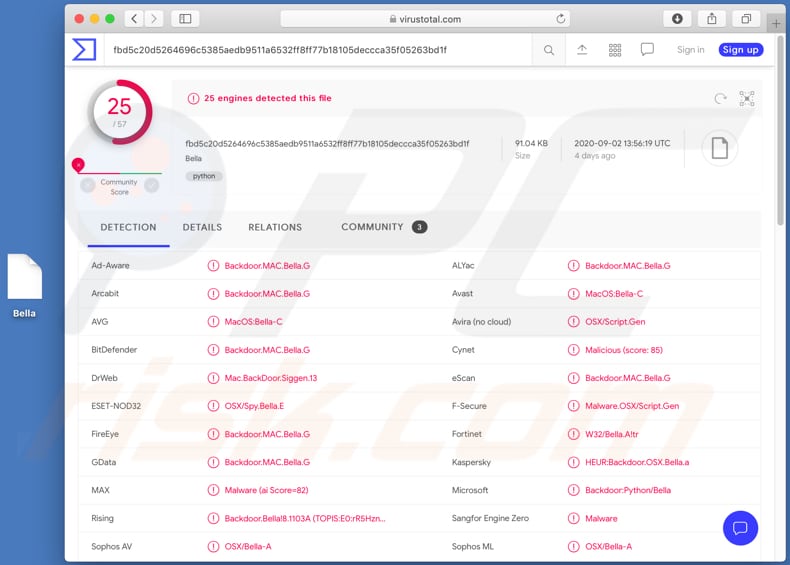

| Erkennungsnamen | Avast (MacOS:Bella-C), BitDefender (Backdoor.MAC.Bella.G), ESET-NOD32 (OSX/Spy.Bella.E), Kaspersky (HEUR:Backdoor.OSX.Bella.a), vollständige Liste (VirusTotal) |

| Symptome | Fernzugriff-Trojaner sind darauf ausgelegt, heimlich in den Computer des Opfers einzudringen und sich ruhig zu verhalten, so dass auf einem infizierten Computer keine besonderen Symptome deutlich sichtbar sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-'Cracks'. |

| Schaden | Gestohlene Passwörter und Bankdaten, Identitätsdiebstahl, Installation anderer Malware, eingeschränkter Zugriff auf das Betriebssystem |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Einige weitere Beispiele für Malware, die von Cyberkriminellen für ähnliche Zwecke verwendet wird, sind Eleanor, Proton und XAgentOSX. In der Regel verwenden sie RATs, um vertrauliche Informationen zu stehlen und/oder Computer mit anderer Malware zu infizieren.

Auf die eine oder andere Weise besteht ihr Hauptziel darin, auf böswillige Weise Einnahmen zu erzielen, indem sie die Fähigkeiten/Funktionen einer bestimmten böswilligen Software nutzen.

Wie hat sich Malware auf meinem Computer installiert?

Es kommt häufig vor, dass Kriminelle Malware durch das Versenden von E-Mails (Malspam) verbreiten, die bösartige Anhänge oder Links zum Herunterladen bösartiger Dateien enthalten. Ihr Ziel ist es, die Empfänger dazu zu verleiten, eine bösartige Datei zu öffnen, die darauf abzielt, einen Computer/Betriebssystem mit Malware zu infizieren.

Einige Beispiele für Dateien, die Cyberkriminelle an ihre E-Mails anhängen, sind bösartige Microsoft Office-Dateien, PDF-Dokumente, ausführbare Dateien wie .exe, Archivdateien wie ZIP-, RAR- und JavaScript-Dateien. Auch der Versuch, lizenzierte Software mit einigen Drittanbietern zu aktivieren, inoffizielle Aktivierungswerkzeuge ("Cracking") können zur Installation von Schadsoftware führen.

Solche Werkzeuge sollen auf illegale Weise die Aktivierung lizenzierter Software umgehen, obwohl sie stattdessen oft Computer mit Malware infizieren. Trojaner sind bösartige Programme, die oft so gestaltet werden können, dass sie Ketteninfektionen verursachen - um andere Malware zu installieren.

Um Malware auf diese Weise verbreiten zu können, müssen Cyberkriminelle jedoch die Benutzer zur Installation von Trojanern verleiten. Peer-to-Peer-Netzwerke (z.B. Torrent-Clients, eMule), Drittanbieter-Downloadprogramme, Installationsprogramme, Webseiten für Freeware-Downloads, Webseiten für das Hosting kostenloser Dateien usw. können ebenfalls zur Verbreitung bösartiger Programme genutzt werden.

Typischerweise geschieht dies, indem bösartige Dateien als legitim und harmlos getarnt werden. Wenn Benutzer sie herunterladen und öffnen, installieren sie Schadprogramme. Eine weitere beliebte Methode zur Verbreitung bösartiger Software sind gefälschte Software-Aktualisierungswerkzeuge von Drittanbietern.

Sie infizieren Computer, indem sie Mängel und Fehler veralteter Software ausnutzen, die auf dem Betriebssystem installiert ist, oder indem sie Schadprogramme anstelle von Updates und Korrekturen für die installierten Programme installieren.

Wie lässt sich die Installation von Malware vermeiden?

Jeglichen irrelevanten E-Mails, die von einer verdächtigen, unbekannten Adresse eingehen und irgendeinen Anhang oder Webseiten-Link enthalten, sollte nicht vertraut werden: Es ist üblich, dass diese Art von E-Mails von Cyberkriminellen verschickt werden, die versuchen, die Empfänger zu täuschen, damit sie Computer mit Malware infizieren. Software und Dateien sollten von offiziellen Webseiten und über direkte Download-Links heruntergeladen werden.

Peer-to-Peer-Netzwerke, Drittanbieter-Downloadprogramme (und -Installationsprogramme) inoffizielle Seiten (und andere Downloadquellen) werden von Cyberkriminellen oft als Werkzeuge zur Verbreitung von bösartigen Dateien und Programmen benutzt. Installierte Software darf nur mit implementierten Funktionen und/oder Werkzeuge aktualisiert und/oder aktiviert werden, die von ihren offiziellen Entwicklern entwickelt wurden.

Andere (inoffizielle, von Dritten stammende) Werkzeuge sollten niemals dafür verwendet werden. Auch ist es illegal, sie zur Aktivierung lizenzierter Software zu verwenden. Zusätzlich sollte das Betriebssystem regelmäßig mit einem seriösen Antivirus- oder Anti-Spyware-Programm gescannt werden.

Wenn Ihr Computer bereits mit Malware infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um diese automatisch zu eliminieren.

Liste der Bella-Funktionen:

- Tokens und Passwörter aus iCloud Contacts, Find my iPhone, Find my Friends, iOS Backups extrahieren

- Phishing von Apple-ID-Kennwörtern über die iTunes-Eingabeaufforderung

- Audio-Aufzeichnung

- Automatische Schlüsselbund-Entschlüsselung und -Extraktion, sobald Schlüsselbund-Passwörter erkannt werden

- Extraktion der Geschichte von Chrom und Safari

- Dateiübertragung

- Google Chrome-Kennwort-Extraktion

- Login/Keychain-Passwort-Phishing über Betriebssystem-Eingabeaufforderung

- Persistenz

- Ausführung von Shell-Befehlen

- Umgekehrte VNC

- iCloud-Token-Extraktion

- iTunes iOS-Sicherungsaufzählung

- macOS Chat-History-Extraktion

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Bella?

- SCHRITT 1. Mit PUA verwandte Dateien und Ordner von OSX entfernen.

- SCHRITT 2. Betrügerische Erweiterungen von Safari entfernen.

- SCHRITT 3. Betrügerische Add-ons von Google Chrome entfernen.

- SCHRITT 4. Potenziell unerwünschte Plug-ins von Mozilla Firefox entfernen.

Das Video zeigt, wie man Adware und Browserentführer von einem Mac Computer entfernt:

Entfernung potenziell unerwünschter Anwendungen:

Potenziell unerwünschte Anwendungen von Ihrem "Programme" Ordner entfernen:

Klicken Sie auf das Finder Symbol. Im Finder Fenster, wählen Sie "Programme". Im Anwendungen Ordner, suchen Sie nach “MPlayerX”,“NicePlayer”, oder anderen verdächtigen Anwendungen und ziehen sie diese in den Papierkorb. Nachdem Sie die potenziell unerwünschte(n) Anwendung(en) entfernt haben, die online Werbung verursachen, scannen Sie Ihren Mac auf verbleibende, unerwünschte Komponenten.

LADEN Sie die Entfernungssoftware herunter

Combo Cleaner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Bella Remote Access Trojaner bezogene Dateien und Ordner entfernen:

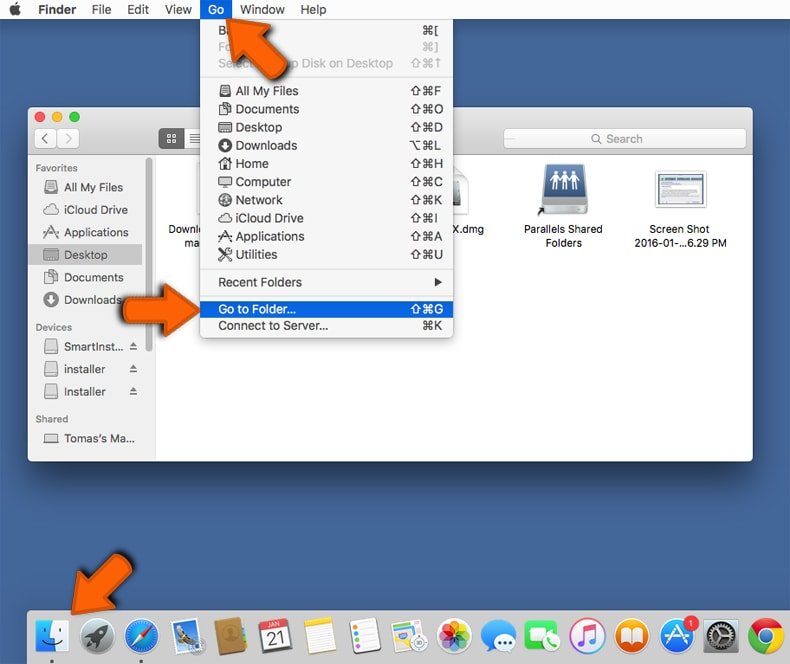

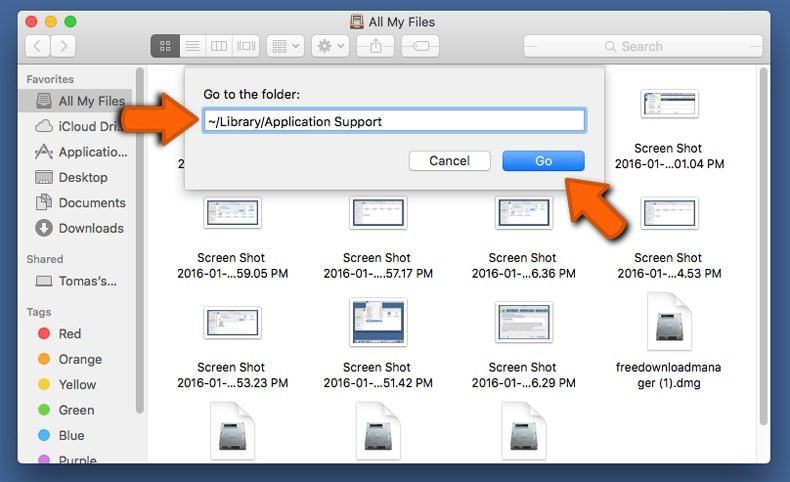

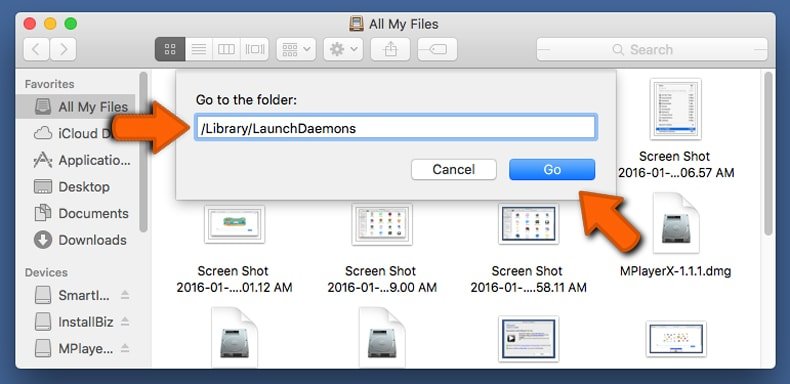

Klicken Sie auf das Finder Symbol aus der Menüleiste, wählen Sie Gehen und klicken Sie auf Zum Ordner gehen...

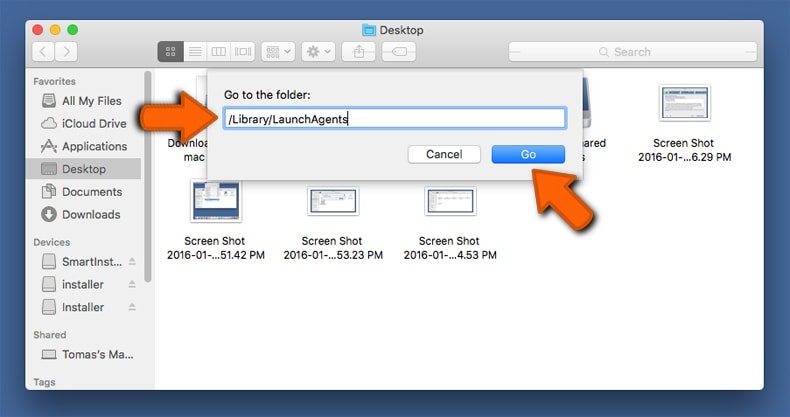

Suchen Sie nach Dateien, die von werbefinanzierter Software erzeugt wurden im /Library/LaunchAgents Ordner:

Suchen Sie nach Dateien, die von werbefinanzierter Software erzeugt wurden im /Library/LaunchAgents Ordner:

Im Gehen zu Ordner...Leiste, geben Sie ein: /Library/LaunchAgents

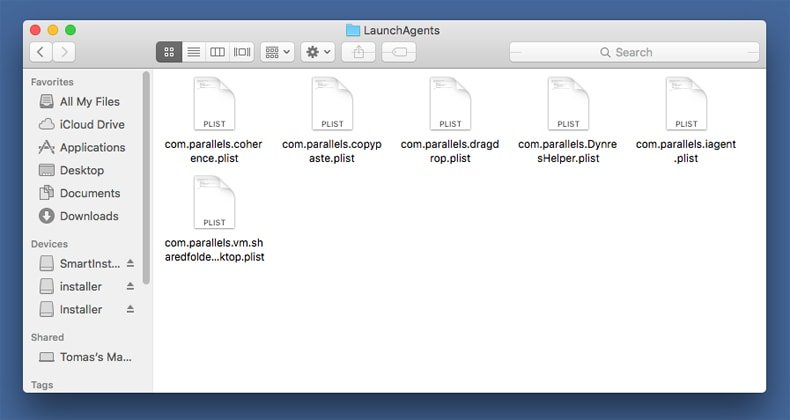

Im "LaunchAgents" Ordner, suchen Sie nach allen kürzlich hinzugefügten, verdächtigen Dateien und bewegen Sie diese in den Papierkorb. Beispiele für Dateien, die von werbefinanzierter Software erzeugt wurden - "installmac.AppRemoval.plist", "myppes.download.plist", "mykotlerino.ltvbit.plist", "kuklorest.update.plist", etc. Werbefinanzierte Software installiert häufig mehrere Dateien zur gleichen Zeit.

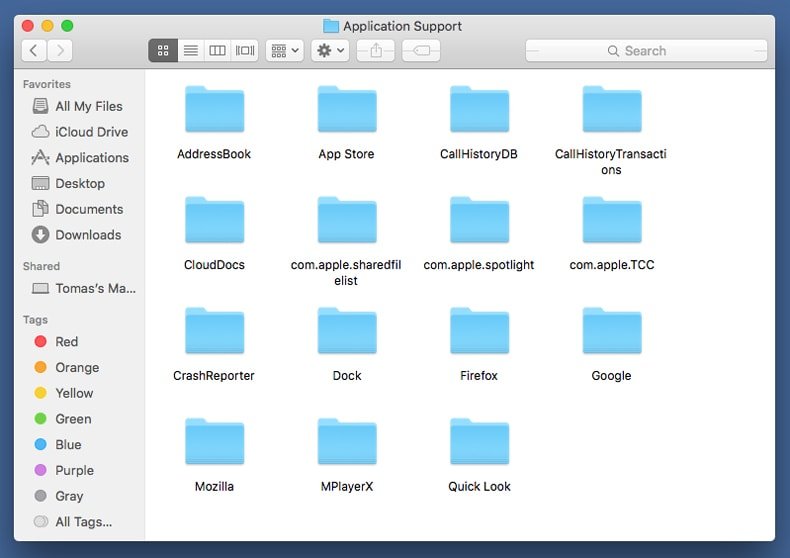

Suchen Sie nach Dateien, die von werbefinanzierter Software erzeugt wurden im /Library/Application Support Ordner:

Suchen Sie nach Dateien, die von werbefinanzierter Software erzeugt wurden im /Library/Application Support Ordner:

Im Gehen zu Ordner...Leiste, geben Sie ein: /Library/Application Support

Im "Application Support" Ordner, suchen Sie nach allen kürzlich hinzugefügten, verdächtigen Ordnern. Zum Beispiel "MplayerX" oder "NicePlayer" und bewegen Sie diese Ordner in den Papierkorb.

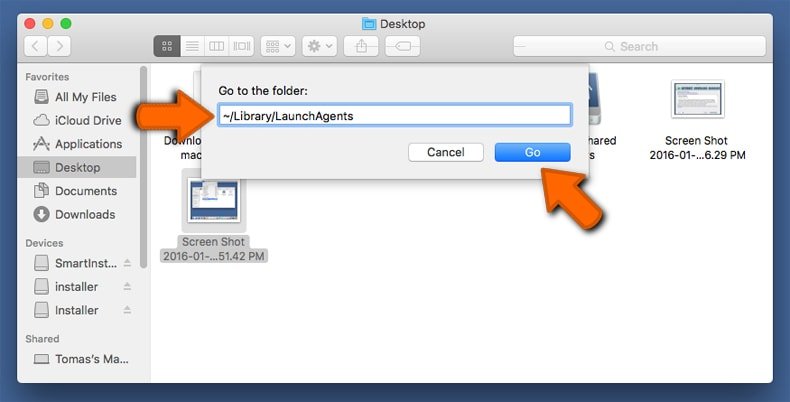

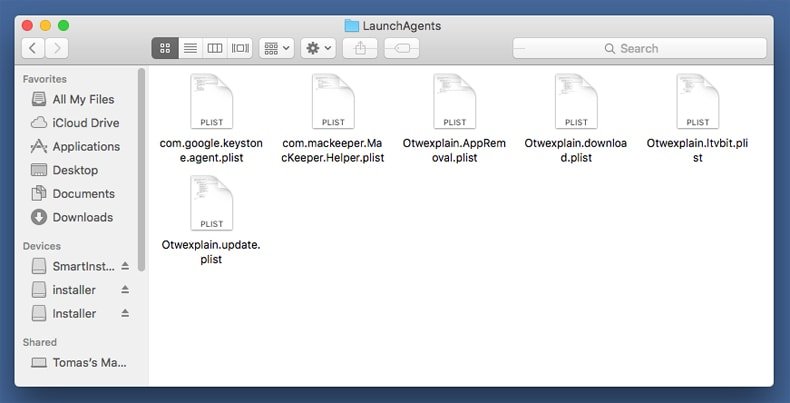

Suchen Sie nach Dateien, die von werbefinanzierter Software erzeugt wurden im ~/Library/LaunchAgents Ordner:

Suchen Sie nach Dateien, die von werbefinanzierter Software erzeugt wurden im ~/Library/LaunchAgents Ordner:

Im Gehen zu Ordner Leiste, geben Sie ein: ~/Library/LaunchAgents

Im "LaunchAgents" Ordner, suchen Sie nach allen kürzlich hinzugefügten, verdächtigen Dateien und bewegen Sie diese Ordner in den Papierkorb. Beispiele für Dateien, die von werbefinanzierter Software erzeugt wurden - "installmac.AppRemoval.plist", "myppes.download.plist", "mykotlerino.ltvbit.plist", "kuklorest.update.plist", etc. Werbefinanzierte Software installiert häufig mehrere Dateien zur gleichen Zeit.

Im "LaunchAgents" Ordner, suchen Sie nach allen kürzlich hinzugefügten, verdächtigen Dateien und bewegen Sie diese Ordner in den Papierkorb. Beispiele für Dateien, die von werbefinanzierter Software erzeugt wurden - "installmac.AppRemoval.plist", "myppes.download.plist", "mykotlerino.ltvbit.plist", "kuklorest.update.plist", etc. Werbefinanzierte Software installiert häufig mehrere Dateien zur gleichen Zeit.

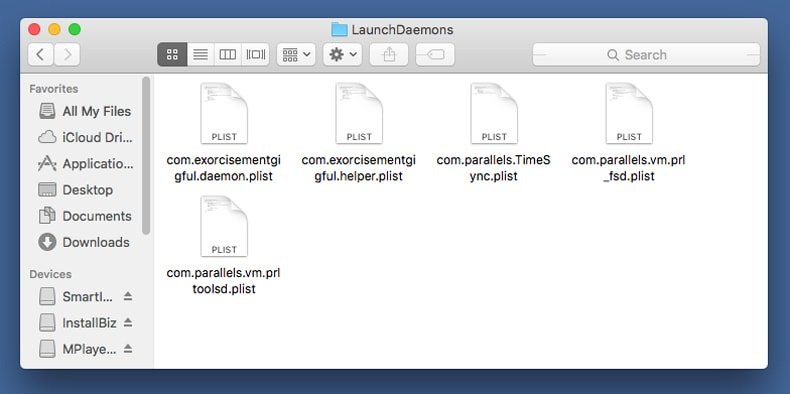

Suchen Sie nach Dateien, die von werbefinanzierter Software erzeugt wurden im /Library/LaunchDaemons Ordner:

Suchen Sie nach Dateien, die von werbefinanzierter Software erzeugt wurden im /Library/LaunchDaemons Ordner:

Im Gehen zu Ordner Leiste, geben Sie ein: ~/Library/LaunchDaemons

Im "LaunchDaemons" Ordner, suchen Sie nach allen kürzlich hinzugefügten, verdächtigen Dateien. Zum Beispiel "com.aoudad.net-preferences.plist", "com.myppes.net-preferences.plist", "com.kuklorest.net-preferences.plist", "com.avickUpd.plist", etc., und bewegen Sie diese in den Papierkorb.

Im "LaunchDaemons" Ordner, suchen Sie nach allen kürzlich hinzugefügten, verdächtigen Dateien. Zum Beispiel "com.aoudad.net-preferences.plist", "com.myppes.net-preferences.plist", "com.kuklorest.net-preferences.plist", "com.avickUpd.plist", etc., und bewegen Sie diese in den Papierkorb.

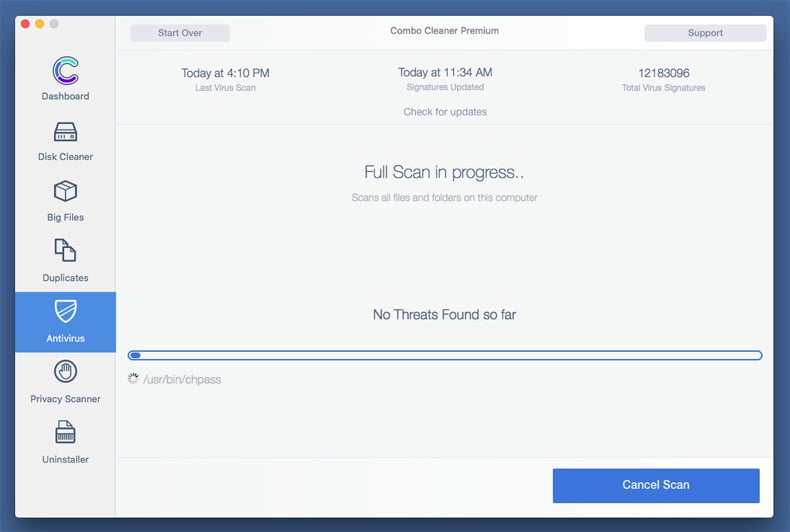

Scannen Sie Ihren Computer mit Combo Cleaner:

Scannen Sie Ihren Computer mit Combo Cleaner:

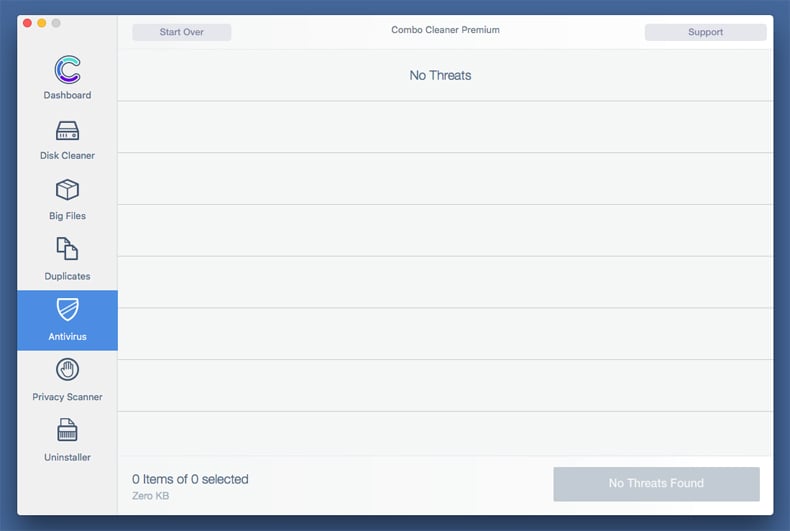

Wenn Sie alle Schritte in der richtigen Reihenfolge befolgt haben, sollte Ihr Mac frei von Infektionen sein. Um sicherzustellen, dass Ihr System nicht infiziert ist, scannen Sie es mit Combo Cleaner Antivirus. HIER herunterladen. Nach dem Herunterladen der Datei, klicken Sie auf das Installationsprogramm combocleaner.dmg. Ziehen Sie im geöffneten Fenster das Symbol Combo Cleaner auf das Symbol Anwendungen und legen Sie es dort ab. Öffnen Sie jetzt Ihr Launchpad und klicken Sie auf das Symbol Combo Cleaner. Warten Sie, bis Combo Cleaner seine Virendatenbank aktualisiert hat und klicken Sie auf die Schaltfläche „Combo Scan starten“.

Combo Cleaner scannt Ihren Mac jetzt auf Infektionen mit Malware. Wenn der Antivirus-Scan „Keine Bedrohungen gefunden“ anzeigt, heißt das, dass Sie mit dem Entfernungsleitfaden fortfahren können. Andernfalls wird empfohlen, alle gefundenen Infektionen vorher zu entfernen.

Nachdem Dateien und Ordner entfernt wurden, die von dieser werbefinanzierten Software erzeugt wurden, entfernen Sie weiter falsche Erweiterungen von Ihren Internetbrowsern.

Bella Remote Access Trojaner Startseiten und Standard Internetsuchmaschinen von Internetbrowsern:

Bösartige Erweiterungen von Safari entfernen:

Bösartige Erweiterungen von Safari entfernen:

Bella Remote Access Trojaner bezogene Safari Erweiterungen entfernen:

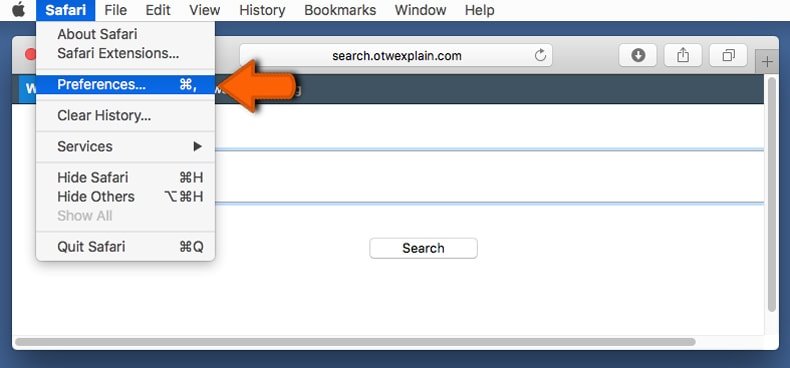

Öffnen Sie den Safari Browser. Aus der Menüleiste wählen Sie "Safari" und klicken Sie auf "Benutzereinstellungen...".

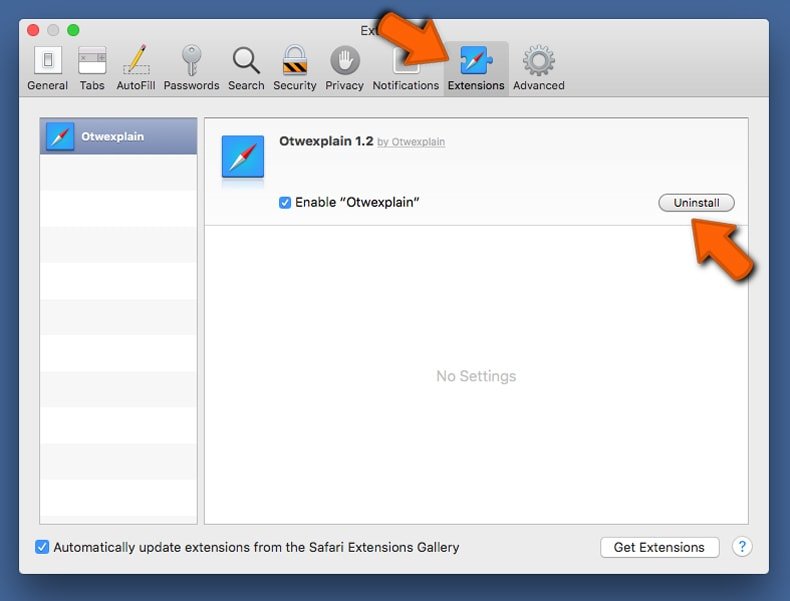

Im Benutzereinstellungen Fenster wählen Sie "Erweiterungen" und suchen Sie nach kürzlich installierten, verdächtigen Erweiterungen. Wenn Sie sie gefunden haben, klicken Sie auf "Deinstallieren" Symbol daneben. Beachten Sie, dass Sie alle Erweiterungen sicher von ihrem Safari Browser deinstallieren können. Keine davon sind unabdingbar für die normale Funktion des Browsers.

- Falls Sie weiterhin Probleme mit Browserweiterleitungen und unerwünschter Werbung haben - Safari zurücksetzen.

Bösartige Programmerweiterungen von Mozilla Firefox entfernen:

Bösartige Programmerweiterungen von Mozilla Firefox entfernen:

Bella Remote Access Trojaner bezogene Mozilla Firefox Zusätze entfernen:

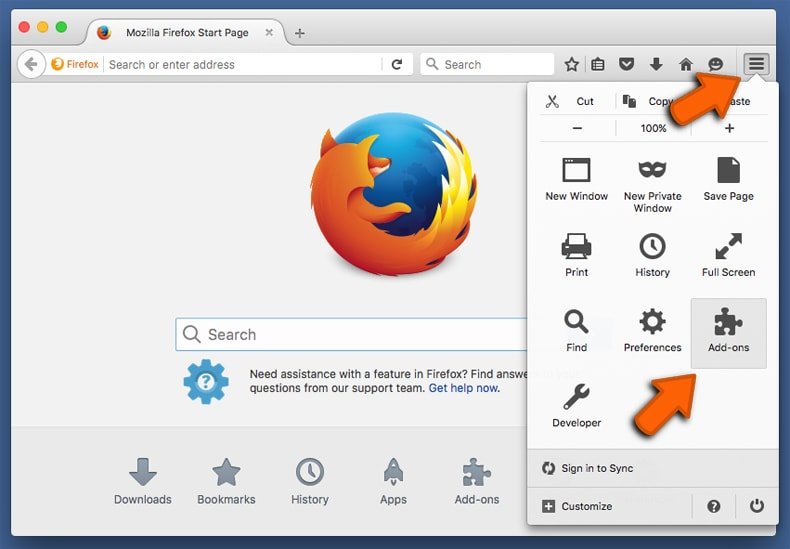

Öffen Sie Ihren Mozilla Firefox Browser. In der oberen rechten Ecke des Bildschirms, klicken Sie auf das "Menü öffnen" (drei horizontale Linien) Symbol. Aus dem geöffneten Menü wählen Sie "Zusätze".

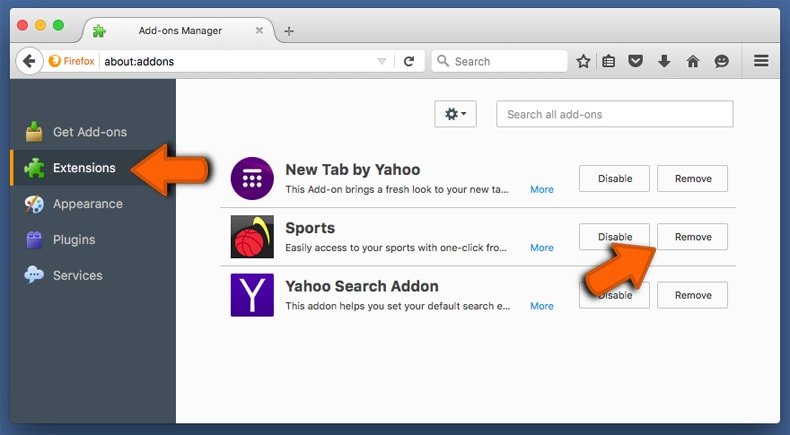

Wählen Sie den "Erweiterungen" Reiter und suchen Sie nach allen kürzlich installierten, verdächtigen Zusätzen. Wenn Sie sie gefunden haben, klicken Sie auf das "Entfernen" Symbol daneben. Beachten Sie, dass Sie alle Erweiterungen deinstallieren von Ihrem Mozilla Firefox Browser entfernen können - keine davon sind unabdingbar für die normale Funktion des Browsers.

- Falls Sie weiterhin Probleme mit Browserweiterleitungen und unerwünschter Werbung haben - Mozilla Firefox zurücksetzen.

Bösartige Erweiterungen von Google Chrome entfernen:

Bösartige Erweiterungen von Google Chrome entfernen:

Bella Remote Access Trojaner bezogene Google Chrome Zusätze entfernen:

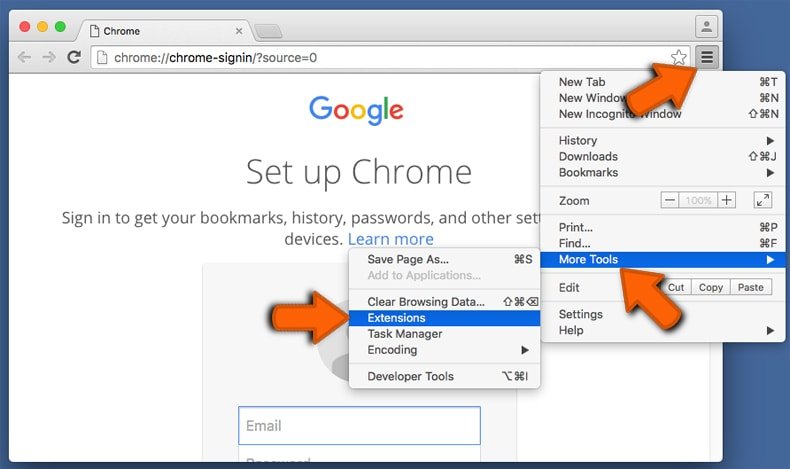

Öffnen Sie Google Chrome und klicken Sie auf das "Chrome Menü" (drei horizontale Linien) Symbol, das sich in der rechten oberen Ecke des Browserfensters befindet. Vom Klappmenü wählen Sie "Mehr Hilfsmittel" und wählen Sie "Erweiterungen".

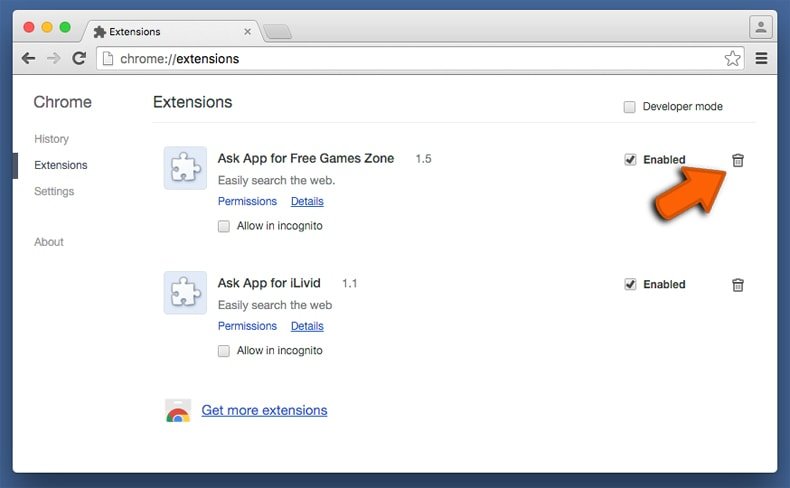

Im "Erweiterungen" Fenster, suchen Sie nach allen kürzlich installierten, versächtigen Zusätzen. Wenn Sie sie gefunden haben, klicken Sie auf das "Papierkorb" Symbol daneben. Beachten Sie, dass Sie alle Erweiterungen sicher von Ihrem Google Chrome Browser entfernen können - keine davon sind unabdingbar für die normale Funktion des Browsers.

- IFalls Sie weiterhin Probleme mit Browserweiterleitungen und unerwünschter Werbung haben - Google Chrome zurücksetzen.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden