Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist RogueRobin?

RogueRobin ist ein hochriskanter Trojaner, der von einer Hackergruppe namens DarkHydrus vermehrt wird. In den meisten Fällen wird dieser Trojaner durch E-Mail-Spam-Kampagnen verbreitet, die bösartige Anhänge liefern (typischerweise Microsoft Excel Dokumente). Nachdem er das System erfolgreich infiltriert hat, verbindet sich RogueRobin mit einem externen Server, lädt eine Textdatei herunter und führt eine Anzahl von Befehlen aus, die in dieser Datei geschrieben sind.

Zuerst prüft RogueRobin, sofort nach der Infiltrierung des Systems, die laufende Umgebung. Er wird entwickelt, um Informationen über das System zu sammeln - den Speicherplatz, CPUs und ähnliche Hardware-Details.

Außerdem prüft er, ob die Umgebung in der Sandbox liegt, was bedeutet, dass das Betriebssystem mit einer virtuellen Maschine läuft. Solche Prüfungen sind unter hochriskanten Trojanern ziemlich häufig.

Wenn eine virtuelle Maschine erkannt wird, löschen sich Viren typischerweise selbst. Danach wird, wie oben genannt, eine Verbindung zu einem externen Command & Control Server aufgebaut.

Es gibt zwei bekannte Varianten dieser Malware: Eine ist in der Programmiersprache C# geschrieben und die andere benutzt lediglich PowerShell Befehle. Trotzdem verhalten sich beide ungefähr gleich.

Es ist interessant, dass die Entwickler von RogueRobin kürzlich begonnen haben, zur Malware Kommunikation Google Drive Dienste zu benutzen, statt eines einfachen C&C Servers. Der Trend legitime Dienste für bösartige Aktionen zu nutzen, wird heutzutage immer beliebter.

Sofort nach der Verbindung, lädt RogueRobin eine Textdatei mit bestimmten Befehlen herunter, die von Entwicklern (Cyberkriminellen) geschrieben wurden. Dann führt er eine legitime Windows Anwendung aus ("regsvr32.exe„), um diese Befehle auszuführen.

Einer davon bringt es fertig, dass RogueRobin bei jedem Windows-Start ausgeführt würde. Außerdem prüft RogueRobin kontinuierlich, ob die heruntergeladene Textdatei im Server modifiziert wurde, und wenn ja, lädt er ihre neue Version herunter und führt die Befehle wieder aus.

All das nennt sich Backdooring (durch die Hintertür). Cyberkriminelle erhalten externen Zugriff auf das System und können verschiedene Aktionen darin ausführen. Backdooring wird oft benutzt, um verschiedene Malware in das System zu injizieren.

Anders gesagt, geben Cyberkriminelle RogueRobin sehr wahrscheinlich Befehle, um andere Viren in das System herunterzuladen und zu installieren. Es gibt eine riesige Vielfalt an Malware-Typen, die mit Trojanern verbreitet werden.

In dem meisten Fällen vermehren Verbrecher jedoch Datenstehler, Kryptoschürfer und Ransomware. Datenstehler werden entwickelt, um verschiedene, auf dem System gespeicherte Informationen, aufzuzeichnen.

Solche Viren sammeln typischerweise Anmeldedaten/Passwörter, Kreditkartendaten und ähnliche sensible Daten. Einige werden jedoch entwickelt, um Dateien auf einen externen Server hochzuladen, die auf dem Computer gespeichert sind.

Kryptoschürfer werden entwickelt, um die Systemressourcen zu missbrauchen, damit Kryptowährung, ohne die Zustimmung des Benutzers, geschürft werden kann. Die Gegenwart solcher Malware führt zu einen deutlichen Abfall der Systemleistung, weil sie normalerweise bis zu 100% der CPU/GPU des Systems brauchen und alle erwirtschafteten Gewinne (Kryptowährung) geht direkt in die Taschen der Cyberkriminellen.

Nicht zuletzt kommt noch Ransomware. Diese Art Malware wird entwickelt, um gespeicherte Daten zu verschlüsseln und Lösegeldforderungen zu stellen. Cyberkriminelle erpressen ihre Opfer, indem sie verlangen, dass sie hunderte oder tausende von Dollar im im Gegenzug für die Rückgabe der Daten bezahlen.

Wichtiger ist jedoch, dass diesen Personen niemals vertraut werden kann. Die meisten davon betrügen ihre Opfer einfach und entschlüsseln keine Daten, sogar wenn eine Zahlung geleistet wird (Lösegeld bezahlt wird).

Leider sind die meisten dieser Viren unentschlüsselbar, was bedeutet, dass die einzig mögliche Lösung die Wiederherstellung der Daten von einer Datensicherung ist. Malware-Infiltrierung ist jedoch nicht die einzige Bedrohung in der Gegenwart von RogueRobin.

Cyberkriminelle können auch Befehle geben, die Aktionen innerhalb des Systems ausführen (z.B. bestimmte Einstellungen ändern, Prozesse ausführen, etc.). Daher kann die Installation von RogueRobin zu einer Vielzahl von Problemen führen, einschließlich Identitätsdiebstahl, finanzielle-/Datenverluste, verringerte Systemleistung, schlecht konfigurierte Systemeinstellungen und so weiter.

Wenn Sie glauben, dass Ihr System bereits infiziert ist, sollten Sie das System sofort mit einen bekannten Antivirus-/Anti-Spyware-Programm scannen und alle entdeckten Bedrohungen löschen.

| Name | RogueRobin Virus |

| Art der Bedrohung | Trojaner, Passwort-stehlender Virus, Banking-Malware, Sypware |

| Symptome | Trojaner wurden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und zu schweigen, so dass auf einem infizierten Computer keine besonderen Symptome deutlich sichtbar sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-Cracks. |

| Schaden | Gestohlene Bankdaten, Passwörter, Identitätsdiebstahl, Computer des Opfers, der einem Botnetz hinzugefügt wurde. |

| Entfernung |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Es gibt viele Viren, die durch E-Mail-Spam-Kampagnen verbreitet werden. Nicht alle davon sind jedoch so intelligent, wie RogueRobin. Diese Viren haben typischerweise nur einen Zweck: Informationen zu sammeln, Dateien zu verschlüsseln, Kryptowährung zu schürfen, etc.

Nur ein Bruchteil wird entwickelt, um mehrfache Aktionen auszuführen, einschließlich der Verbreitung anderer Malware. Die Liste von Viren, die durch E-Mail-Spam-Kampagnen verbreitet werden, beinhaltet: Hancitor, Adwind, TrickBot, und GandCrab 5.1.

Wie oben erwähnt, sind die Entwickler dieser Viren verschieden und ihr Verhalten kann sich ebenfalls unterscheiden. Sie haben jedoch alle eines gemeinsam: Sie stellen eine riesige Bedrohung der Privatsphäre des Benutzers und der Computersicherheit dar. Daher ist die Entfernung ein Muss.

Wie hat RogueRobin meinen Computer infiltriert?

Wie oben erwähnt, wird RogueRobin hauptsächlich über E-Mail-Spam-Kampagnen verbreitet. Verbrecher senden dubiose Emails zu hunderttausenden von Benutzern.

Diese E-Mails enthalten typischerweise betrügerische Nachrichten, die Benutzer dazu ermutigen, angehängte Dateien zu öffnen (in den meisten Fällen Microsoft Office Dokumente). Nach dem Öffnen, fordern diese Dateien von Benutzern, Makrobefehle zu aktivieren.

Wann immer eine Datei Makrobefehle beinhaltet, zeigt MS Office Software (Word, Excel oder jede andere) einen Warnhinweis an. Dies nennt sich „Geschützte Ansicht“ Modus.

MS Office hindert Anhänge daran, automatisch Befehle auszuführen, ohne dass es der Benutzer genehmigt hat. Es ist jedoch oft so, dass diese Anhänge Text, Bilder oder ähnliche Inhalte beinhalten und Benutzer noch zusätzlich aufgefordert werden, Makros zu aktivieren, das sonst der eigentliche Inhalt nicht richtig angezeigt wird.

Dieser Fall war aber anders. Die von RogueRobin verbreiteten Microsoft Excel Dokumente, die wir analysiert haben, waren völlig leer und der Benutzer wurde nur von der Software selbst gewarnt. So oder so, führt die Aktivierung von Makros zur Infiltrierung mit Malware.

Wie vermeidet man die Installation von Malware?

Zunächst müssen Benutzer merken, dass mangelndes Wissen und fahrlässiges Verhalten die Hauptgründe für Computerinfektionen sind. Der Schlüssel zur Computersicherheit ist Vorsicht. Um diese Situation zu verhindern, müssen Benutzer daher beim Surfen im Internet und dem Herunterladen/Installieren/Aktualisieren von Software sehr vorsichtig sein.

Denken Sie immer zweimal nach, bevor Sie E-Mail Anhänge öffnen. Wenn der empfangene Brief von einer verdächtigen/unbekannten E-Mail Adresse gesendet wurde und/oder der Anhang völlig unwichtig aussieht, öffnen Sie nichts.

Stellen Sie außerdem sicher, dass Sie Software nur von offiziellen Quellen herunterladen/installieren und nur unter Verwendung direkter Download-Links. Downloader/Installationsprogramme Dritter (sowie Software-Updater) werden oft benutzt, um Malware zu verbreiten, statt oder mit den versprochenen Apps.

Daher ist die Nutzung solcher Tools nicht empfehlenswert. Wir raten auch dringend, 2010 oder neuere Versionen von Microsoft Office zu benutzen, da diese den oben genannte „Geschützte Ansicht“ Modus beinhalten, der bösartige Anhänge daran hindert, automatisch Makros auszuführen.

Die Installation und Ausführung eines bekannten Antivirus-/Anti-Spyware-Programms ist auch unumgänglich. Solche Software erkennt sehr wahrscheinlich Viren und löscht sie, bevor sie das System schädigen können.

Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, dass Sie einen Scan mit Combo Cleaner Antivirus für Windows durchführen, um infiltrierende Malware automatisch zu entfernen.

Bösartige Anhänge verbreiten RogueRobin:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist RogueRobin?

- SCHRITT 1. Manuelle Entfernung von RogueRobin Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

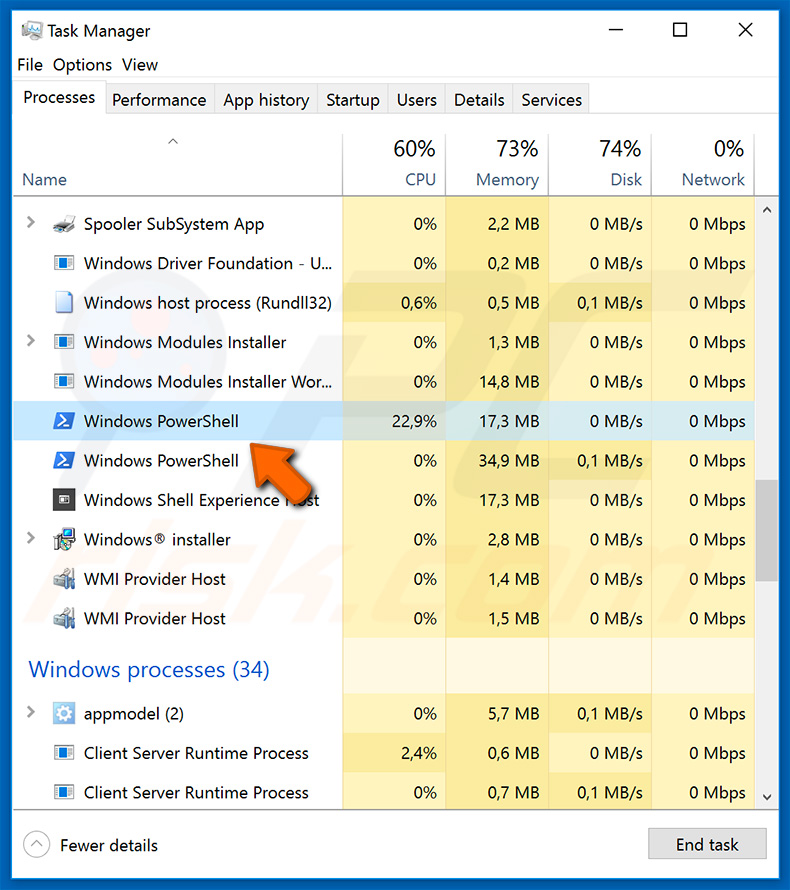

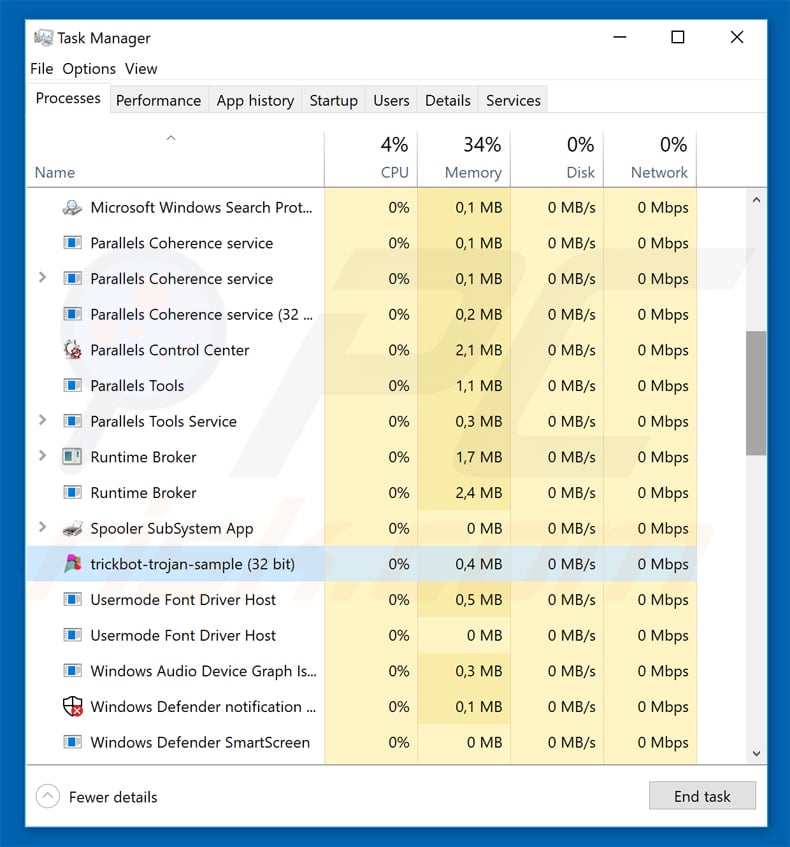

Die manuelle Entfernung einer Bedrohung ist ein komplizierter Prozess und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

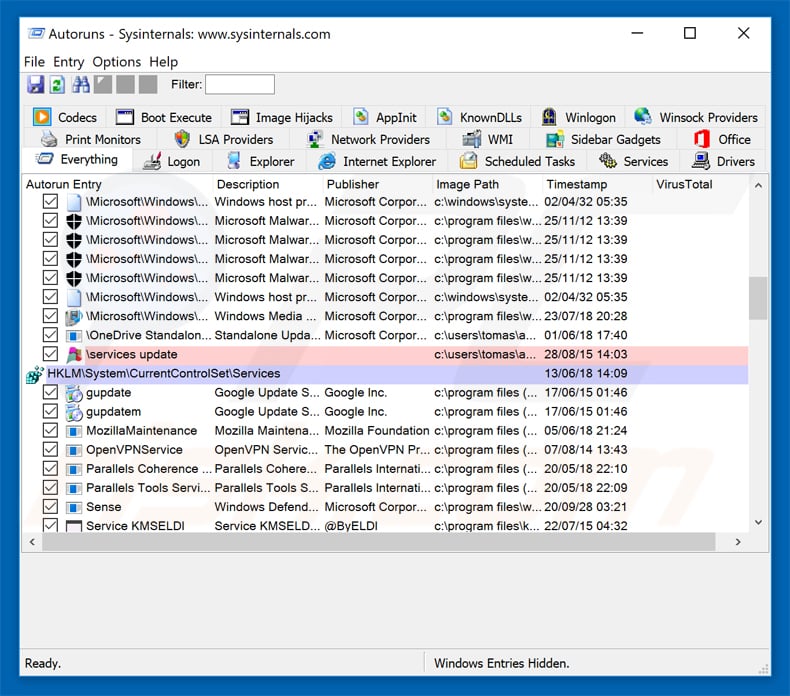

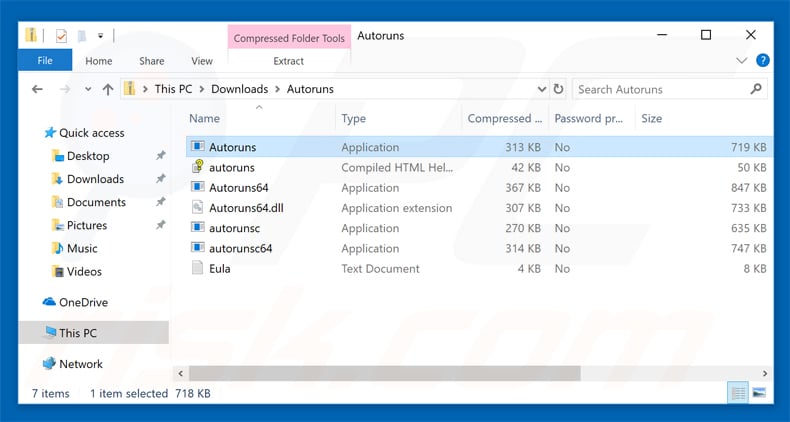

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

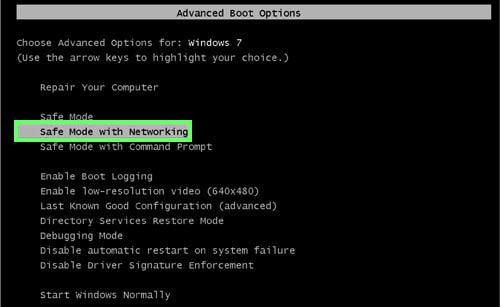

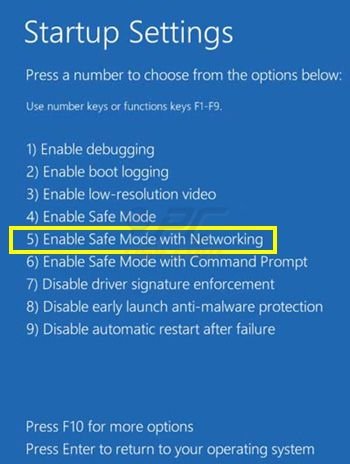

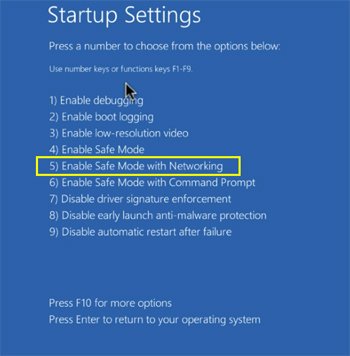

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

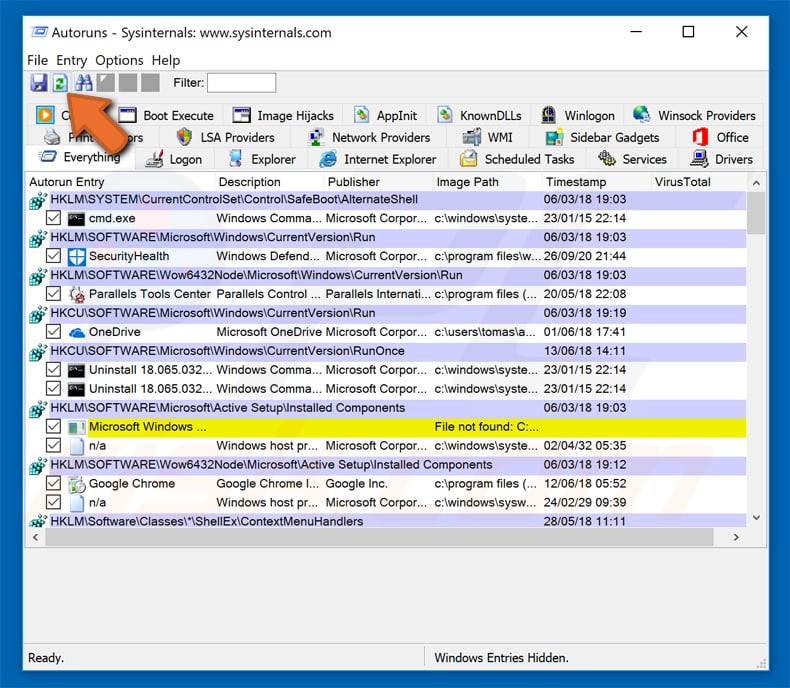

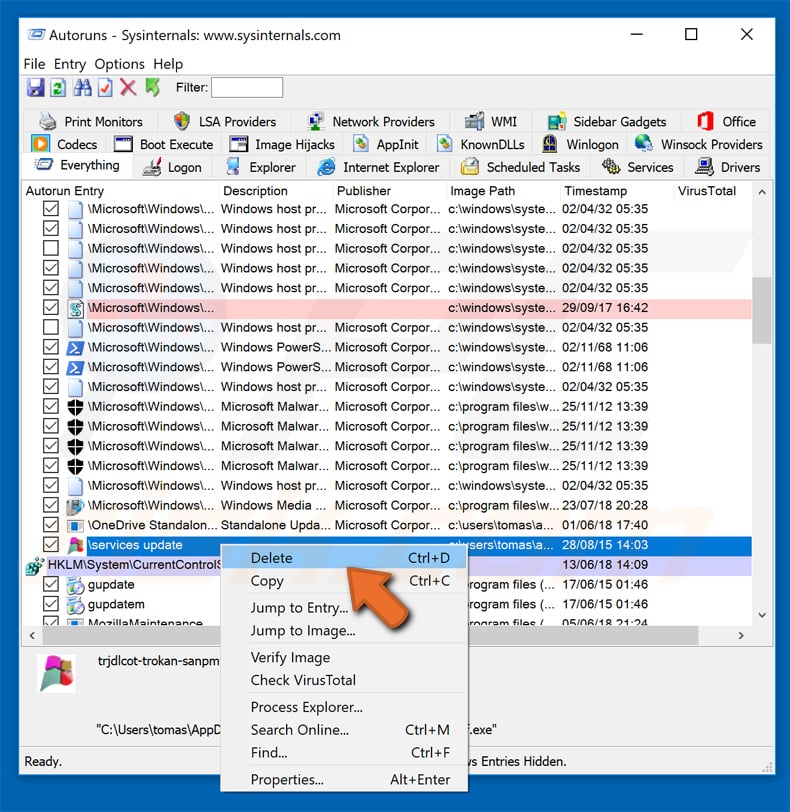

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

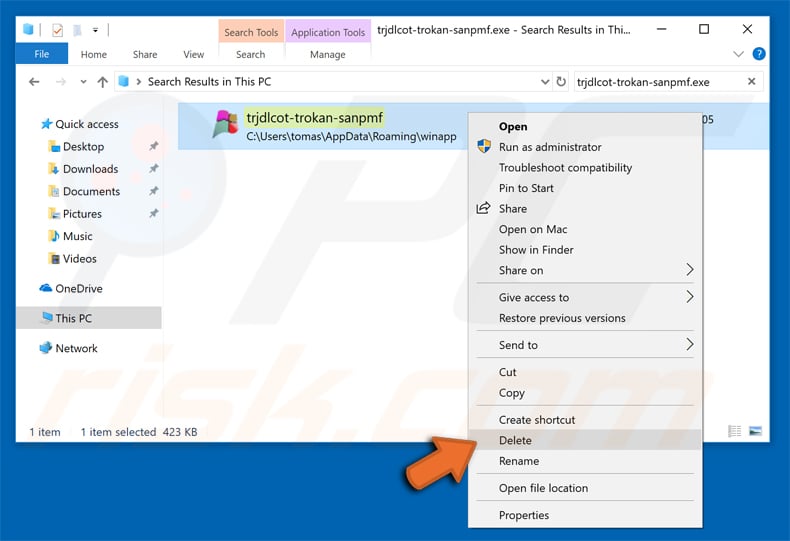

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden