Entfernungsanleitung für bösartige Programme der Duke Malware-Familie

TrojanerAuch bekannt als: Duke Malware Werkzeug-Set

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Welche Art von Malware ist Duke?

Duke ist die allgemeine Bezeichnung für die Malware-Werkzeuge, die von der APT29 APT (Advanced Persistent Threat) , auch bekannt als The Dukes, Cloaked Ursa, CozyBear, Nobelium und UNC2452, verwendet wird. APT29 ist eine vom russischen Staat gesponserte Gruppe, die mit dem Auslandsnachrichtendienst der Russischen Föderation (SVR RF) verbunden ist. Die Gruppe ist politisch und geopolitisch motiviert; sie befasst sich mit der Sammlung von Informationen und Cyberspionage.

Die Duke-Malware-Familie umfasst ein breites Spektrum an bösartigen Programmen, darunter System-Backdoors, Ladeprogramme, Diebstahlprogramme, Prozessstörer und andere.

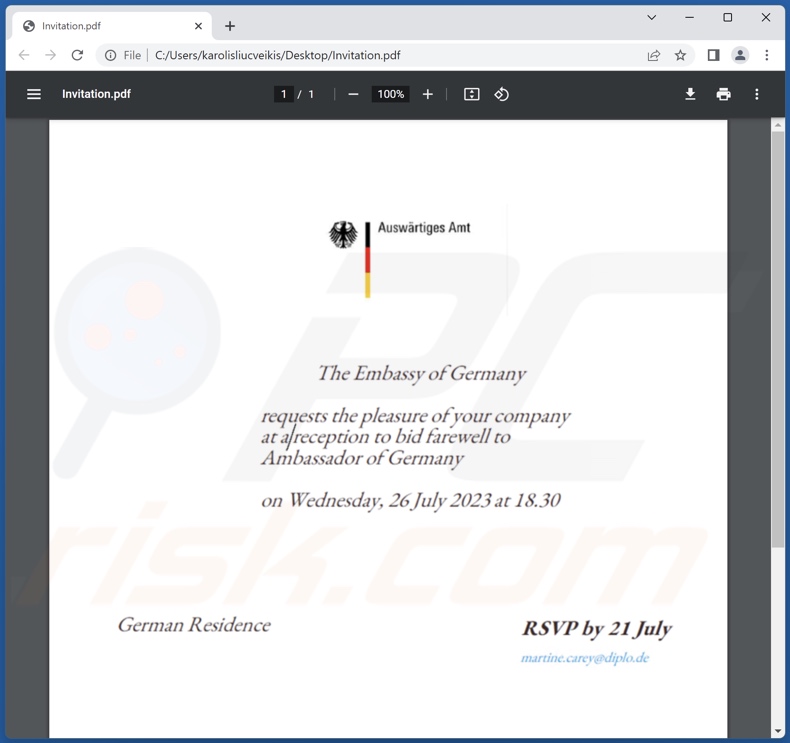

Die jüngste Spam-Kampagne, die mit der Gruppe The Dukes in Verbindung gebracht wird, fand im Jahr 2023 statt und enthielt bösartige PDF-Dokumente, die als diplomatische Einladungen der deutschen Botschaft getarnt waren. Diese E-Mail-Kampagne richtete sich an die Außenministerien von Ländern, die mit der NATO verbunden sind.

Übersicht über das Duke Malware-Werkzeugset

Der APT-Akteur Dukes ist seit mindestens 2008 aktiv, und im Laufe der Jahre hat die Gruppe eine Vielzahl von Werkzeugen eingesetzt. Im Folgenden finden Sie eine chronologische Auflistung einiger der bekanntesten Werkzeuge, die von diesem Bedrohungsakteur eingesetzt werden.

PinchDuke - besteht aus mehreren Ladeprogrammen, die dazu dienen, zusätzliche bösartige Komponenten oder Programme in befallene Systeme einzuschleusen.

Es umfasst auch einen Grabber (Fangschaltung) für die Dateiexfiltration und ein Credential Diebstahlprogramm. Letzteres zielt auf Daten im Zusammenhang mit dem Microsoft Authenticator (passport.net), E-Mail-Clients (Mail.ru, Mozilla Thunderbird, Outlook, The Bat!, Yahoo Mail), Browsern (Internet Explorer, Mozilla Firefox, Netscape Navigator), Messaging-Diensten (Google Talk) usw. ab.

GeminiDuke - umfasst Ladeprogramm-Funktionen und mehrere Mechanismen zur Sicherung der Persistenz. Es verfügt ebenfalls über Diebstahlprogramm-Funktionen, die hauptsächlich für die Erfassung von Gerätekonfigurationsdaten verwendet werden.

Zu den interessanten Informationen gehören: Benutzerkonten, installierte Treiber und Software, laufende Prozesse, beim Start gestartete Programme/Dienste, Netzwerkeinstellungen, Ordner/Dateien an bestimmten Speicherorten, kürzlich ausgeführte Programme und geöffnete Ordner/Dateien usw.

CosmicDuke (auch bekannt als BotgenStudios, NemesisGemina, Tinybaron) - umfasst mehrere Ladeprogramm, mehrere Komponenten zur Sicherung der Persistenz und ein Modul zur Privilegienerweiterung.

Der größte Teil dieser Malware ist ein Informations-Diebstahlprogramm mit folgenden Fähigkeiten: Exfiltrieren von Dateien mit bestimmten Erweiterungen, Exportieren von kryptografischen Zertifikaten (einschließlich privater Schlüssel), Erstellen von Screenshots, Aufzeichnen von Tastatureingaben (Keylogging), Extrahieren von Anmeldedaten (Browser, E-Mail-Clients, Messenger) und Erfassen von Inhalten der Zwischenablage (Kopieren-Einfügen-Puffer).

MiniDuke - ist eine Malware mit mehreren Varianten, darunter ein Ladeprogramm, ein Downloadprogramm und eine Backdoor. In erster Linie wird MiniDuke eingesetzt, um ein System auf eine weitere Infektion vorzubereiten und/oder diese zu erleichtern.

CozyDuke (auch bekannt als Cozer, CozyBear, CozyCar, EuroAPT) - ist in erster Linie eine Backdoor, die eine "Hintertür" für weitere Infektionen öffnet, insbesondere für seine eigenen Module. Zu diesem Zweck verwendet es einen Dropper und mehrere Module für die Persistenz.

Zu den anderen Komponenten gehören Komponenten zum Extrahieren von Systemdaten, zum Ausführen von grundlegenden Cmd.exe befehle auszuführen, Screenshots zu erstellen und Anmeldedaten zu stehlen. CozyDuke kann jedoch auch andere Dateien infiltrieren/ausführen - daher könnte es (theoretisch) für nahezu jede Art von Malware-Infektion verwendet werden.

OnionDuke - ist eine modulare Malware mit einer Vielzahl von möglichen Konfigurationen. Es verfügt über Ladeprogramm- und Dropperfunktionen. Das Programm implementiert mehrere verschiedene Module für den Informationsdiebstahl, z. B. für Passwörter und andere Daten.

Es hat auch eine Komponente zum Starten von DDoS (Distributed Denial-of-Service) Angriffe. Ein anderes Modul soll entführten Social-Networking-Konten zum Starten von Spam-Kampagnen nutzen (um die Infektion möglicherweise weiter zu verbreiten).

SeaDuke (auch bekannt als SeaDaddy, SeaDask) - ist eine plattformübergreifende (Windows und Linux) Hintertür. Es handelt sich um ein relativ einfaches Toolset, dessen Hauptziel es ist, infiltrierte Dateien auszuführen und so die Infektion voranzutreiben.

HammerDuke (alias HAMMERTOSS, Netduke) - ist eine einfache Hintertür. Sie wurde bisher ausschließlich als sekundäre Hintertür verwendet, die auf eine CozyDuke Infektion folgt.

CloudDuke (auch bekannt als CloudLook, MiniDionis) - hat zwei Backdoor-Versionen. Diese Malware enthält auch Downloadprogramm- und Ladeprogramm-Funktionen. Typischerweise werden Nutzdaten von vorher festgelegten Orten heruntergeladen und installiert, entweder aus dem Internet oder von einem Microsoft OneDrive-Konto.

Solange der APT-Akteur The Dukes seine Aktivitäten nicht einstellt, ist die Wahrscheinlichkeit hoch, dass neue Malware-Werkzeuge implementiert werden.

Im Allgemeinen kann ausgefeilte Malware mehrere Systeminfektionen, eine verringerte Systemleistung oder Systemausfälle, Datenverluste, schwerwiegende Datenschutzprobleme, finanzielle Einbußen und Identitätsdiebstahl verursachen. Bösartige Software, die gegen hochsensible Ziele eingesetzt wird, kann jedoch eine noch größere Bedrohung darstellen.

| Name | Duke Malware Werkzeug-Set |

| Art der Bedrohung | Trojaner, Hintertür, Ladeprogramm, passwortstehlender Virus, Banking-Malware, Spyware. |

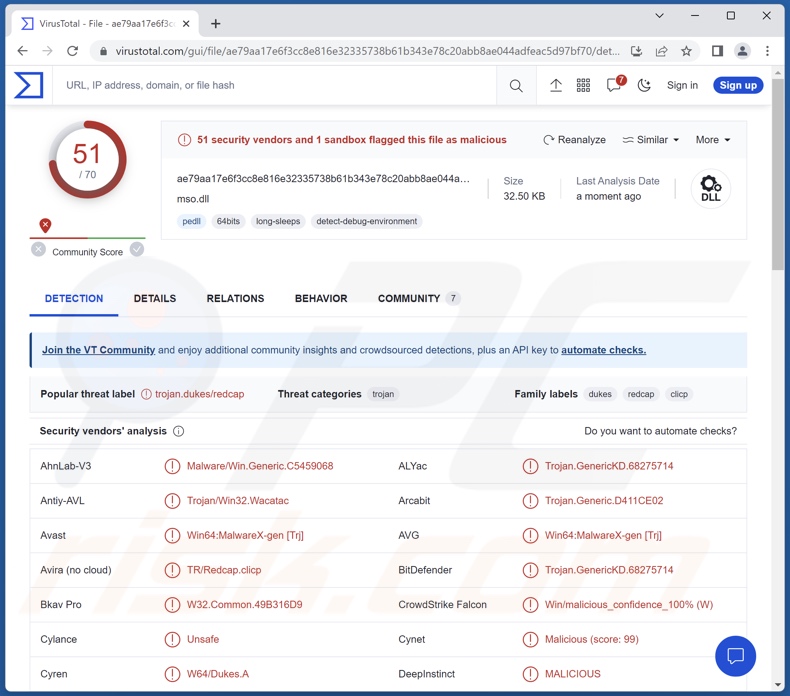

| Erkennungsnamen (PDF Anhang) | Avast (Other:Malware-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68283668), ESET-NOD32 (PDF/TrojanDropper.Agent.CJ), Kaspersky (Trojan-Dropper.HTML.Agent.cn), Microsoft (Trojan:Win32/Leonem), vollständige Liste von Erkennungen (VirusTotal) |

| Erkennungsnamen (PDF Nutzlast) | Avast (Win64:MalwareX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68275714), ESET-NOD32 (eine Variante von Win64/Dukes.N), Kaspersky (Trojan.Win64.Agent.qwikue), Microsoft (Trojan:Win32/Casdet!rfn), vollständige Liste von Erkennungen (VirusTotal) |

| Symptome | Trojaner sind so konzipiert, dass sie sich heimlich und unbemerkt in den Computer des Opfers einschleusen, so dass auf einem infizierten Rechner keine besonderen Symptome zu erkennen sind. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbung, Social Engineering, Software-"Cracks". |

| Schaden | Gestohlene Passwörter und Bankdaten, Identitätsdiebstahl, der Computer des Opfers wird in ein Botnetz integriert. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Malware im Allgemeinen

Malware kann eng auf einen bestimmten Zweck zugeschnitten sein oder unglaublich vielseitig sein. Obwohl bösartige Software meist zur Erzielung von Einnahmen eingesetzt wird, kann ihre Anwendung variieren. Angriffe können durch persönliche Beziehungen und Groll der Angreifer oder durch politische/geopolitische Gründe und Umstände motiviert sein.

Unabhängig von der Funktionsweise der Malware gefährdet ihr Vorhandensein auf einem System die Integrität des Geräts und die Sicherheit der Benutzer. Daher müssen alle Bedrohungen sofort nach ihrer Entdeckung beseitigt werden.

Wir haben Tausende von Malware-Proben analysiert: JanelaRAT, Agniane stealer, NightClub, Jorik, XWorm RAT und WikiLoader sind nur einige unserer neuesten Artikel über bösartige Programme.

Wie hat Duke meinen Computer infiltriert?

Die jüngste Kampagne 2023 von APT29 (The Dukes) nutzte Spam-E-Mails für gezielte Angriffe. Die Spam wurde an Außenministerien geschickt, die für die Russische Föderation von Interesse sind (d.h. an NATO-verbündete Stellen). Die E-Mails enthielten bösartige PDF-Anhänge, die als diplomatische Einladungen einer deutschen Botschaft getarnt waren.

Eine der Spam-Aktionen enthielt keine Nutzlast; das Dokument mit dem Titel "Tag der Deutschen Einheit" schickte eine Benachrichtigung an die Angreifer, sobald der E-Mail-Anhang geöffnet wurde. Dies deutet darauf hin, dass es sich um eine Aufklärungsaktion oder einen Test gehandelt haben könnte, um die Erfolgsquoten des Köders zu überprüfen.

Die andere Kampagne verteilte eine PDF-Datei mit dem Dateinamen"Farewell to Ambassador of Germany", die eine Duke-Malware-Variante enthielt. In dieses Dokument war JavaScript-Code eingebettet, der dazu diente, eine mehrstufige Nutzlast in einem HTML-Format zu übermitteln.

Wenn die PDF-Datei in Adobe Acrobat (oder einem ähnlichen Reader) geöffnet wurde, wird der Benutzer über den eingebetteten Code und dessen Ausführung befragt. Wenn das Opfer es zuließ, wurde ein bösartiges HTML-Dokument mit dem Titel "Invitation_Farewell_DE_EMB" gestartet.

Die Kette reichte dann bis zum Abruf eines ZIP-Archivs, das eine virulente HTA (HTML-Anwendung) enthielt. Die Kette durchlief mehrere weitere Stufen, bis die Duke-Malware erfolgreich infiltriert wurde.

Die Dukes-Gruppe ist seit über zehn Jahren aktiv und hat eine Vielzahl von Techniken zur Verbreitung ihrer bösartigen Programme eingesetzt. Daher können die in diesem Artikel beschriebenen Malware-Toolsets in verschiedenen Infektionsketten sowie in verschiedenen Dateien und Ködern auftreten.

Dieser APT-Akteur wurde mit einer ähnlichen Spam-Kampagne in Verbindung gebracht, bei der der Köder als diplomatische Einladungen einer norwegischen Botschaft getarnt war, und diese Operation zielte ebenfalls auf Einrichtungen ab, die mit auswärtigen Angelegenheiten in Verbindung stehen. Eine ganz andere Kampagne, die mit APT29 in Verbindung steht, verwendete 2013-2015 Torrent-Dateien zur Verbreitung von OnionDuke.

Um auf die am weitesten verbreiteten Malware-Verbreitungstechniken im Allgemeinen einzugehen: Schadsoftware wird in erster Linie über bösartige Anhänge/Links in Spam-Mails (z. B. E-Mails, DN/PN, SMS usw.), Drive-by-Downloads (heimliche/trügerische Downloads), nicht vertrauenswürdige Download-Kanäle (z. B. Freeware- und Drittanbieter-Webseiten, P2P-Tauschnetzwerke usw.), Online-Betrügereien, Malvertising, illegale Software-Aktivierungswerkzeuge ("Cracks") und gefälschte Updates verbreitet.

Einige bösartige Programme können sich sogar selbst über lokale Netzwerke und Wechseldatenträger (z. B. externe Festplatten, USB-Flash-Laufwerke usw.) verbreiten.

Wie vermeidet man die Installation von Malware?

Wir empfehlen dringend, eingehende E-Mails und andere Nachrichten mit Vorsicht zu behandeln. Anhänge oder Links, die in verdächtigen/irrelevanten E-Mails gefunden werden, dürfen nicht geöffnet werden, da sie infektiös sein können. Wir empfehlen, Microsoft Office-Versionen nach 2010 zu verwenden, da diese über den Modus "Geschützte Ansicht" verfügen, der die automatische Makrobefehl Ausführung verhindert.

Eine weitere Empfehlung lautet, beim Surfen wachsam zu sein, da gefälschte und bösartige Online-Inhalte meist legitim und harmlos erscheinen.

Alle Downloads müssen außerdem von offiziellen und verifizierten Kanälen stammen. Genauso wichtig ist es, Programme mit Funktionen/Werkzeugen zu aktivieren und zu aktualisieren, die von seriösen Entwicklern bereitgestellt werden, da die von Dritten erworbenen Programme Malware enthalten können.

Wir müssen betonen, dass es für die Sicherheit des Geräts und der Benutzer unerlässlich ist, ein seriöses Antivirenprogramm zu installieren und auf dem neuesten Stand zu halten. Diese Software muss verwendet werden, um regelmäßige Systemscans durchzuführen und Bedrohungen und Probleme zu entfernen. Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu entfernen.

Bekannte Toolset-Komponenten und -Module:

PinchDuke-Werkzeugset:

- Informations-Diebstahlprogramm

- Ladeprogramme (mehrere)

GeminiDuke Werkzeugset:

- Informations-Diebstahlprogramm

- Ladeprogramm

- Persistenzsichernde Komponente (mehrfach)

CosmicDuke Werkzeugset:

- Informations-Diebstahlprogramm

- Ladeprogramme (mehrere)

- Persistenzsichernde Komponente (mehrfach)

- Komponente Privilegienerweiterung

MiniDuke Werkzeugset:

- Hintertür

- Downloadprogramm

- Ladeprogramm

CozyDuke Werkzeugset:

- Hintertür

- Datendiebstahlprogramme (Screenshots, Passwörter, Passwort-Hashes)

- Dropper

- Persistenzsichernde Komponente (mehrfach)

OnionDuke Werkzeugset:

- Informations-Diebstahlprogramme (Passwörter, etc.)

- DDoS

- Dropper

- Ladeprogramm

- Spam in sozialen Netzwerken

SeaDuke-Werkzeugset:

- Hintertür

HammerDuke-Werkzeugset:

- Hintertür

CloudDuke-Werkzeugset:

- Hintertür (zwei Varianten)

- Downloadprogramm

- Ladeprogramm

Bösartiger PDF-Anhang, der eine Duke-Malware-Variante verbreitet:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Duke?

- SCHRITT 1. Manuelle Entfernung von Duke Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

Das manuelle Entfernen von Malware ist eine komplizierte Aufgabe - normalerweise ist es das Beste, es Anti-Virus- oder Anti-Malware-Programmen zu erlauben, dies automatisch durchzuführen. Um diese Malware zu entfernen, empfehlen wir die Verwendung von Combo Cleaner Antivirus für Windows.

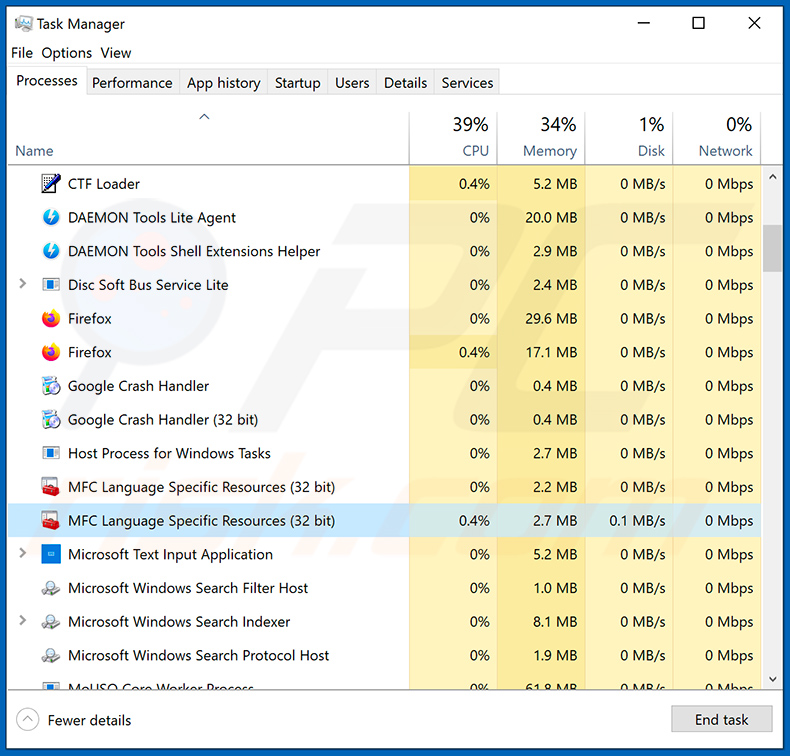

Falls Sie Malware manuell entfernen möchten, besteht der erste Schritt darin, den Namen der Malware zu identifizieren, die sie versuchen zu entfernen. Hier ist ein Beispiel für ein verdächtiges Programm, das auf dem Computer eines Benutzers ausgeführt wird:

Falls Sie die Liste der Programme überprüft haben, die auf Ihrem Computer laufen, wie beispielsweise mithilfe des Task-Managers und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

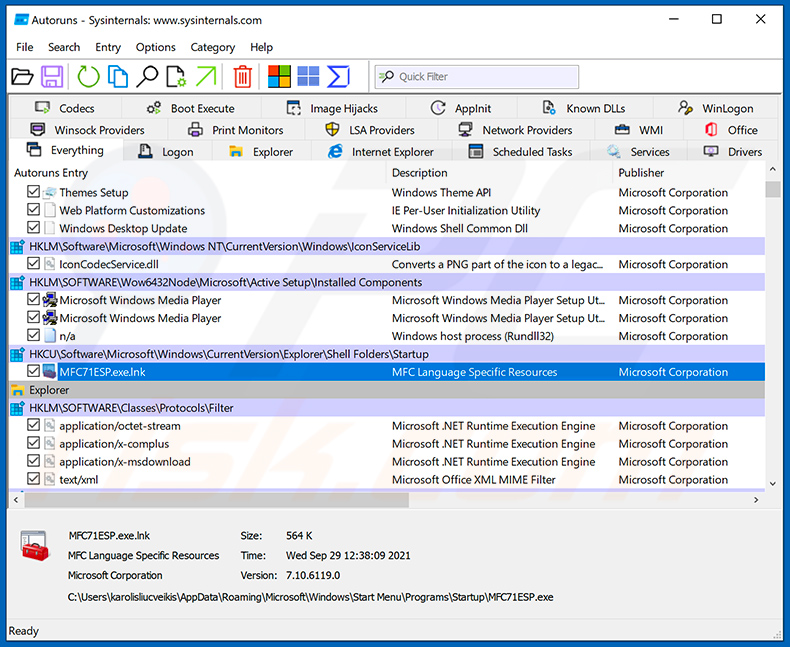

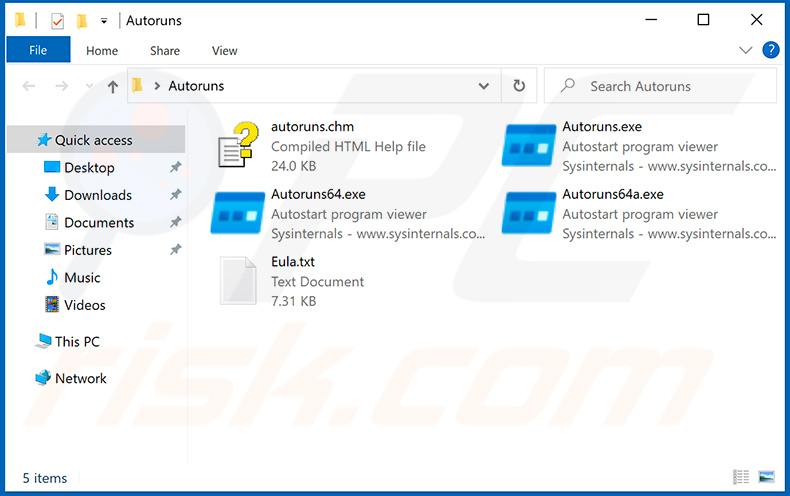

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Autostart-Anwendungen, Registrierungs- und Dateisystemspeicherorte an:

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Autostart-Anwendungen, Registrierungs- und Dateisystemspeicherorte an:

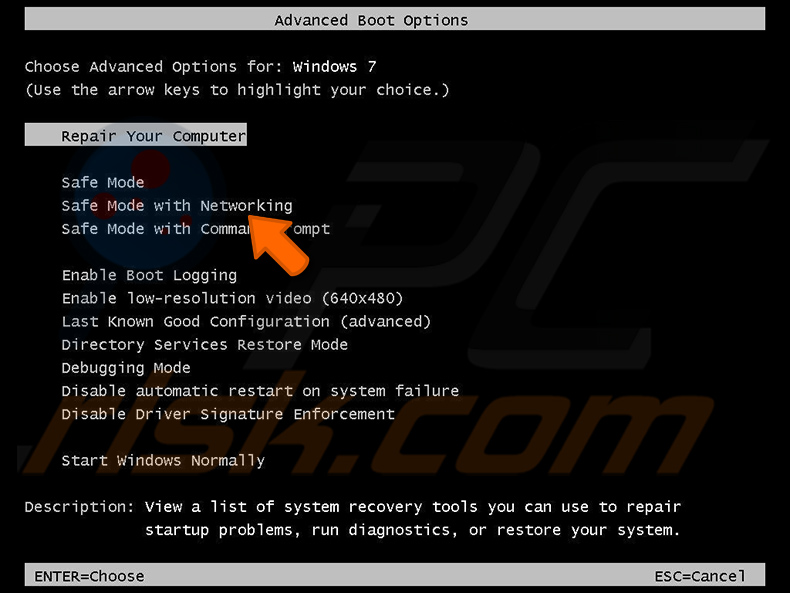

Starten Sie Ihren Computer im abgesicherten Modus neu:

Starten Sie Ihren Computer im abgesicherten Modus neu:

Benutzer von Windows XP und Windows 7: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf Neu starten, klicken Sie auf OK. Drücken Sie während des Startvorgangs Ihres Computers mehrmals die Taste F8 auf Ihrer Tastatur, bis das Menü Erweitere Windows-Optionen angezeigt wird und wählen Sie dann Den abgesicherten Modus mit Netzwerktreibern verwenden aus der Liste aus.

Ein Video, das zeigt, wie Windows 7 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

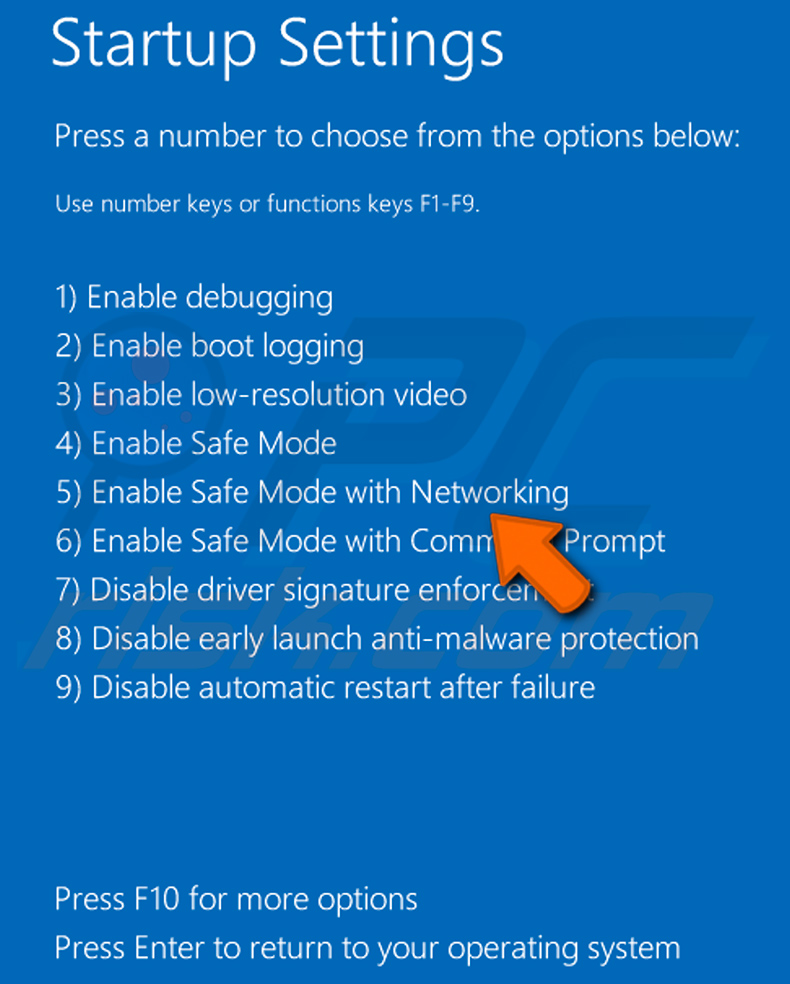

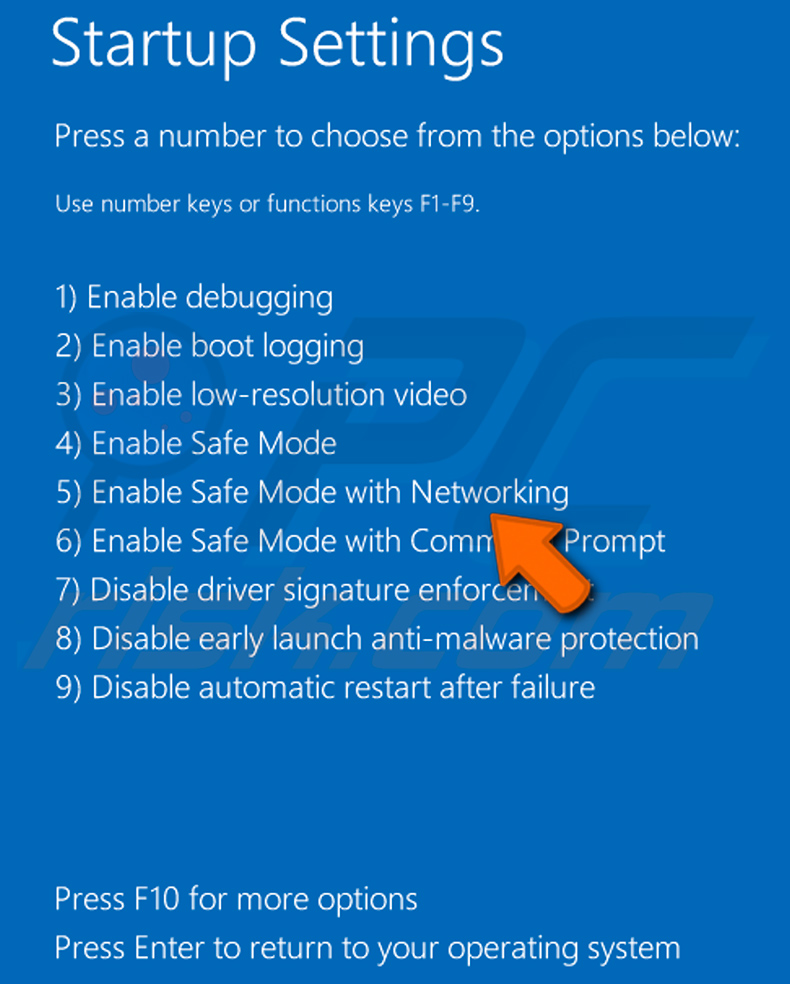

Windows 8 Benutzer: Starten Sie Windows 8 im Abgesicherten Modus mit Vernetzung - Gehen Sie zum Startbildschirm von Windows 8, geben Sie "Erweitert" ein und wählen Sie in den Suchergebnissen "Einstellungen". Klicken Sie auf "Erweiterte Startoptionen", im geöffneten Fenster "Allgemeine PC-Einstellungen" wählen Sie "Erweiterter Start".

Klicken Sie auf die Schaltfläche "Jetzt neu starten". Ihr Computer startet nun neu und zeigt das Menü "Erweiterte Startoptionen" an. Klicken Sie auf die Schaltfläche "Problembehandlung" und dann auf die Schaltfläche "Erweiterte Optionen". Klicken Sie im Bildschirm mit den erweiterten Optionen auf "Starteinstellungen".

Klicken Sie auf die Schaltfläche "Neu starten". Ihr PC wird neu gestartet und zeigt den Bildschirm "Starteinstellungen" an. Drücken Sie F5, um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Ein Video, das zeigt, wie Windows 8 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

Windows 10 Benutzer: Klicken Sie auf das Windows-Logo und wählen Sie das Power-Symbol. Klicken Sie im geöffneten Menü auf "Neu starten", während Sie die Umschalttaste auf Ihrer Tastatur gedrückt halten. Klicken Sie im Fenster "Option auswählen" auf "Fehlerbehebung" und anschließend auf "Erweiterte Optionen".

Wählen Sie im erweiterten Optionsmenü "Starteinstellungen" aus und klicken Sie auf die Schaltfläche "Neu starten". Im folgenden Fenster sollten Sie auf Ihrer Tastatur auf die Taste "F5" klicken. Dadurch wird Ihr Betriebssystem im abgesicherten Modus mit Netzwerktreibern neu gestartet.

Ein Video, das zeigt, wie Windows 10 in "Abgesicherter Modus mit Netzwerktreibern" gestartet werden kann:

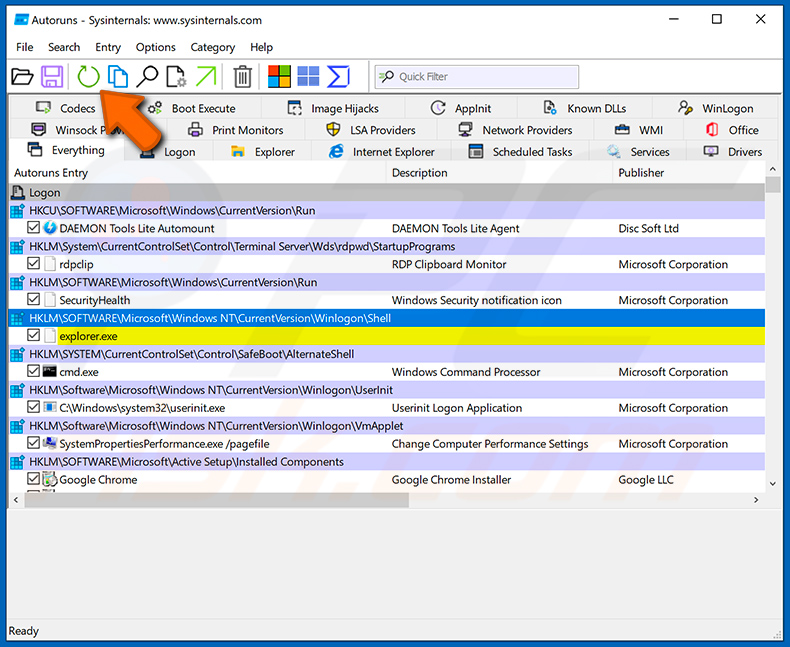

Extrahieren Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

Extrahieren Sie das heruntergeladene Archiv und führen Sie die Datei Autoruns.exe aus.

Klicken Sie in der Anwendung Autoruns oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie nach diesem Vorgang auf das Symbol "Aktualisieren".

Klicken Sie in der Anwendung Autoruns oben auf "Optionen" und deaktivieren Sie die Optionen "Leere Speicherorte ausblenden" und "Windows-Einträge ausblenden". Klicken Sie nach diesem Vorgang auf das Symbol "Aktualisieren".

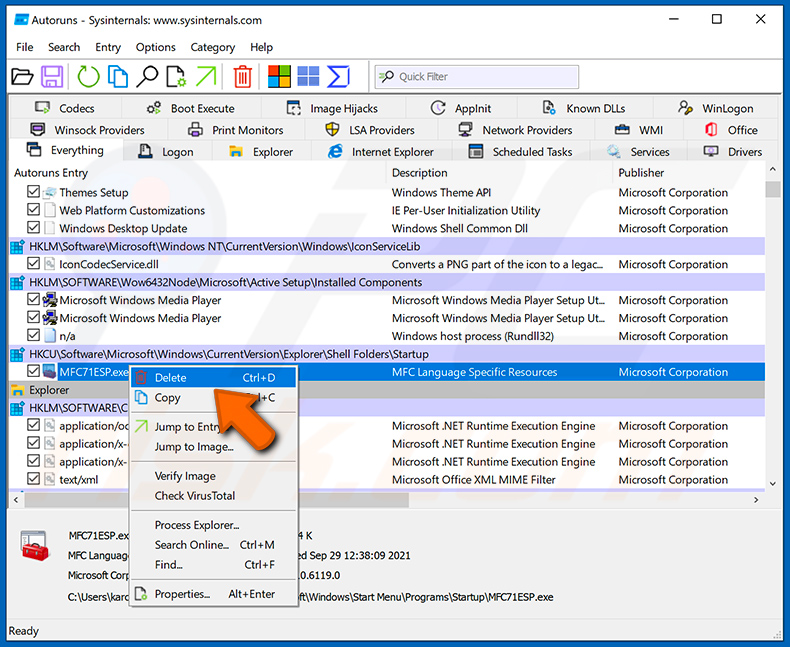

Überprüfen Sie die von der Autoruns-Anwendung bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie entfernen möchten.

Überprüfen Sie die von der Autoruns-Anwendung bereitgestellte Liste und suchen Sie die Malware-Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass manche Malware Prozessnamen unter seriösen Windows-Prozessnamen versteckt. In diesem Stadium ist es sehr wichtig, das Entfernen von Systemdateien zu vermeiden. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, klicken Sie mit der rechten Maustaste auf den Namen und wählen Sie "Löschen".

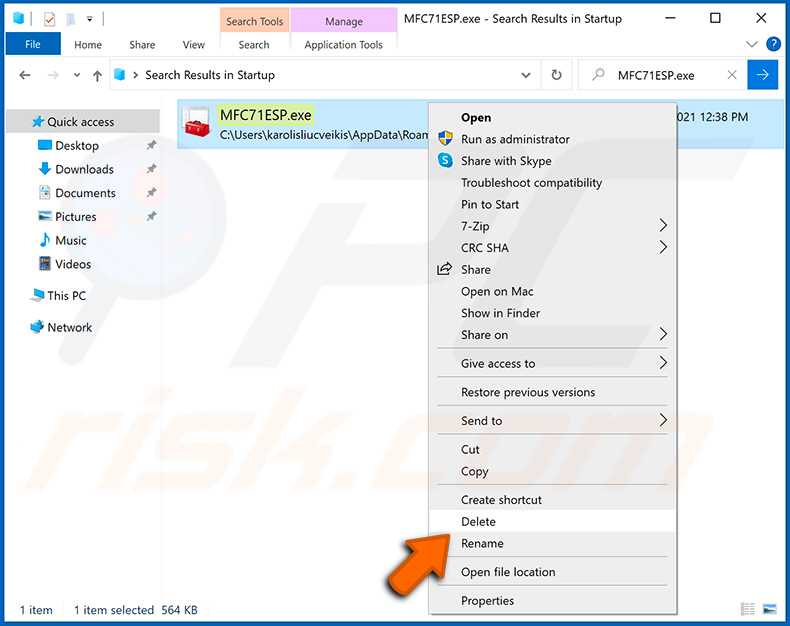

Nachdem Sie die Malware über die Anwendung Autoruns entfernt haben (dies stellt sicher, dass die Malware beim nächsten Systemstart nicht automatisch ausgeführt wird), sollten Sie auf Ihrem Computer nach dem Malware-Namen suchen. Stellen Sie sicher, dass Sie verstecke Dateien und Ordner aktivieren, bevor Sie fortfahren. Falls Sie den Dateinamen der Malware finden, dann stellen Sie sicher, ihn zu entfernen.

Starten Sie Ihren Computer im normalen Modus neu. Das Befolgen dieser Schritte sollte alle Malware von Ihrem Computer entfernen. Beachten Sie, dass die manuelle Entfernung erweiterte Computerkenntnisse voraussetzt. Wenn Sie diese Fähigkeiten nicht haben, überlassen Sie die Entfernung den Antivirus- und Anti-Malware-Programmen.

Diese Schritte funktionieren bei erweiterten Malware-Infektionen womöglich nicht. Wie immer ist es am Besten, Infektionen zu vermeiden, anstatt Malware später zu entfernen. Um Ihren Computer sicher zu halten, installieren Sie die neuesten Betriebssystem-Updates und benutzen Sie Antivirus-Software. Um sicherzugehen, dass Ihr Computer keine Malware-Infektionen aufweist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Häufig gestellte Fragen (FAQ)

Mein Computer ist mit Duke-Malware infiziert. Sollte ich mein Speichermedium formatieren, um es loszuwerden?

Bei der Entfernung von Malware ist in der Regel keine Formatierung erforderlich.

Was sind die größten Probleme, die Duke-Malware verursachen kann?

Die von einer Infektion ausgehenden Bedrohungen hängen von den Fähigkeiten der Malware und der Vorgehensweise der Cyberkriminellen ab. Die Duke-Malware-Familie besteht aus Toolsets, die für verschiedene Zwecke entwickelt wurden, vom Herunterladen/Installieren zusätzlicher bösartiger Inhalte bis hin zur Datenextraktion.

Typischerweise bergen Infektionen mit hohem Risiko folgende Gefahren: Mehrfachinfektionen des Systems, verringerte Systemleistung oder -ausfall, Datenverlust, ernsthafte Datenschutzprobleme, erhebliche finanzielle Verluste und Identitätsdiebstahl. Die Duke-Werkzeug-Sets werden von der Gruppe APT29 verwendet, die vom russischen Staat unterstützt wird. Politisch/geopolitisch motivierte Anschläge können eine noch größere Bedrohung darstellen.

Was ist der Zweck von Duke-Malware?

Wie bereits in der vorherigen Antwort erwähnt, werden die Schadprogramme von Duke von einer vom russischen Staat gesponserten Gruppe verwendet, die Verbindungen zum Auslandsnachrichtendienst der Russischen Föderation (SVR RF). Daher werden diese Malware-Werkzeuge bei Angriffen eingesetzt, die auf die Sammlung von Informationen und Cyberspionage abzielen und ein erhebliches politisches/geopolitisches Element enthalten.

Im Allgemeinen wird Malware in erster Linie zu Gewinnzwecken eingesetzt; andere Gründe sind das Amüsement der Cyberkriminellen, persönliche Rachegelüste, die Störung von Prozessen (z. B. Webseiten, Dienste, Unternehmen usw.) und Hacktivismus.

Wie ist die Duke-Malware in meinen Computer eingedrungen?

Duke-Malware-Werkzeuge wurden mit verschiedenen Techniken verbreitet. Die jüngste 2023-Kampagne beinhaltete Spam-E-Mails mit bösartigen PDF-Dateien, die als diplomatische Einladungen einer deutschen Botschaft getarnt waren. Diese-Kampagne richtete sich an die Außenministerien von Ländern, die mit der NATO verbunden sind.

Es sind jedoch auch andere Vertriebsmethoden denkbar. Zu den am häufigsten verwendeten Techniken gehören: Spam-Mails, Online-Betrügereien, Malvertising, dubiose Download-Kanäle (z. B. Freeware- und Free-File-Hosting-Seiten, P2P-Tauschnetzwerke usw.), illegale Software-Aktivierungswerkzeuge ("Cracks") und gefälschte Updates. Außerdem können sich einige Schadprogramme über lokale Netzwerke und Wechseldatenträger selbst verbreiten.

Wird Combo Cleaner mich vor Malware schützen?

Ja, Combo Cleaner kann die meisten bekannten Malware-Infektionen erkennen und beseitigen. Da sich hochgradig bösartige Programme oft tief im System verstecken, ist ein vollständiger Systemscan von größter Bedeutung.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden