So entfernt man Bloody Stealer vom Betriebssystem

TrojanerAuch bekannt als: Bloody Stealer (BloodyStealer)

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist Bloody Stealer?

Ein Informations-Stealer ist eine Art von Malware, die Cyberkriminelle verwenden, um sensible Daten zu sammeln, wie beispielsweise Informationen im Zusammenhang mit den Anmeldedaten des Opfers (Benutzernamen, E-Mail-Adressen, Passwörter), finanzielle Informationen wie Kreditkartendaten, Bankkontonummern und so weiter.

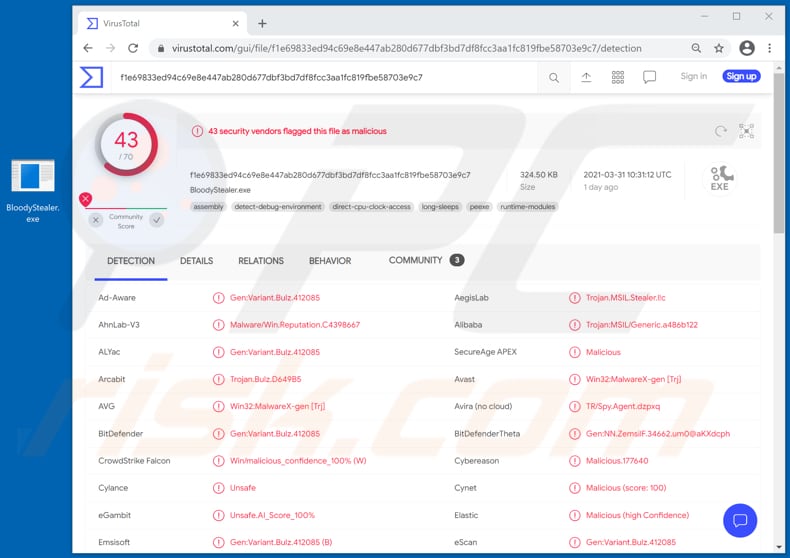

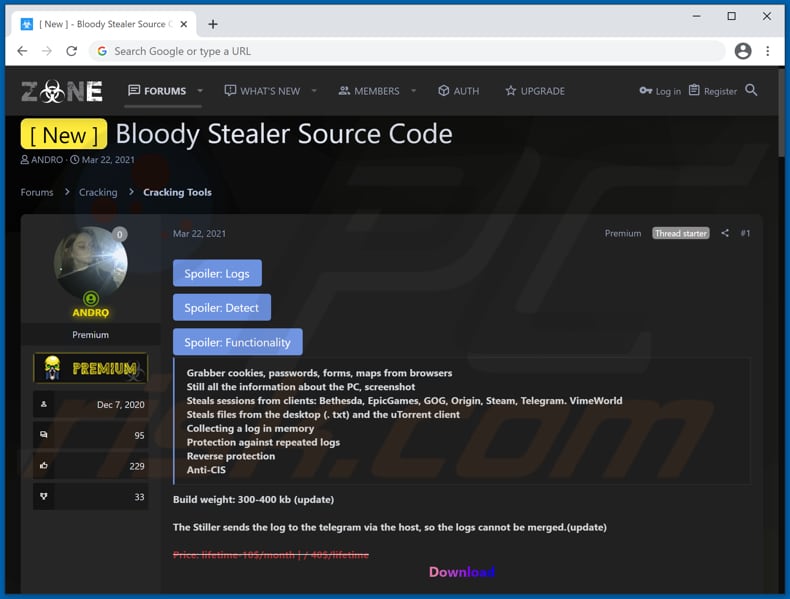

Bloody Stealer (BloodyStealer) ist ein Informations-Stealer, der in einem Hacker-Forum zum Verkauf steht. Er hat zwei Abonnementpläne: Monatlich (10$) und lebenslang (40$). Es kommt häufig vor, dass Informations-Stealer auf dem System ausgeführt werden können, ohne von der installierten Anti-Virus-Software bemerkt/erkannt zu werden.

Es ist bekannt, dass Bloody Stealer Informationen wie Cookies, Passwörter, Autofill-Formulare und in Browsern gespeicherte Karten stiehlt.

Außerdem stiehlt er Computerinformationen (z.B. Details zu der installierten Hardware und Software und andere Informationen), Sitzungsdaten von Bethesda-, EpicGames-, GOG-, Origin-, Steam-, Telegram- und VimeWorld-Clients, Textdateien (.txt), die auf einem Desktop gespeichert sind und uTorrent-Dateien. Außerdem kann Bloody Stealer Screenshots aufnehmen.

Diese Malware sendet den dahintersteckenden Angreifern gesammelte Daten per Telegram.

Daher könnten Benutzer, die diesen Informations-Stealer auf ihren Computern installiert haben, den Zugriff auf verschiedene E-Mail-, Social-Media- oder sogar Bankkonten (und die zuvorgenannten Clients) verlieren und gestohlene Konten könnten missbraucht werden, um betrügerische Einkäufe, Transaktionen zu tätigen, Identitäten zu stehlen, bösartige Software (einschließlich Bloody Stealer, Ransomware, Kryptowährungs-Miner usw.), Spam zu verbreiten oder für andere bösartige Zwecke.

Es ist wichtig zu erwähnen, dass Cyberkriminelle, wenn sie einen Zugriff auf bestimmte Konten oder Clients haben, versuchen könnten, ihre Anmeldeinformationen zu verwenden, um auf andere Konten zuzugreifen, da viele Benutzer dieselben Anmeldeinformationen für mehrere Konten verwenden.

| Name | Bloody Stealer (BloodyStealer) |

| Art der Bedrohung | Trojaner, Passwortstehlender Virus, Banking-Malware, Spyware. |

| Abonnementpreis | $10 (monatlich), $40 (lebenslang) |

| Erkennungsnamen | Avast (Win32:MalwareX-gen [Trj]), BitDefender (Gen:Variant.Bulz.412085), ESET-NOD32 (eine Variante von MSIL/Spy.Agent.CVT), Kaspersky (HEUR:Trojan-Spy.MSIL.Stealer.gen), Microsoft (Trojan:Win32/Wacatac.B!ml), vollständige Liste (VirusTotal) |

| Symptome | Trojaner werden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und ruhig zu bleiben und daher sind auf einer infizierten Maschine keine bestimmten Symptome klar erkennbar. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbeanzeigen, Social Engineering, Software-"Cracks". |

| Schaden | Gestohlene Passwörter und Bankdaten, Identitätsdiebstahl, der Computer des Opfers wurde einem Botnetz hinzugefügt. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Weitere Beispiele für Malware, die als informationsstehlende Malware eingestuft wird, sind Cypress, X-FILES und CopperStealer. Wie im ersten Absatz erwähnt, visiert Malware dieser Art hauptsächlich finanzielle Informationen und Anmeldedaten (wie Benutzernamen und Passwörter) an.

Es ist erwähnenswert, dass Informations-Stealer als Keylogger fungieren können - sie können Tastenanschläge (Daten, die mit der Tastatur eingegeben werden, die mit der infizierten Maschine verbunden ist) aufzeichnen. Einige Stealer können verwendet werden, um verbreitete Denial-of-Service-(DDoS)-Angriffe auszuführen.

Wie hat Bloody Stealer meinen Computer infiltriert?

Es kommt sehr häufig vor, dass Angreifer/Cyberkriminelle Phishing-E-Mails verwenden, um bösartige Software zu verbreiten. In solchen Fällen versenden sie E-Mails, die bösartige Anhänge (oder Anhänge) oder Webseiten-Links, die entwickelt wurden, um Malware zu installieren, enthalten. Empfänger infizieren ihre Computer mit Malware, nachdem sie eine heruntergeladene bösartige Datei geöffnet haben.

Normalerweise tarnen Cyberkriminelle Phishing-E-Mails als wichtig, offiziell, um Empfänger dazu zu verleiten, ein bösartiges Microsoft Office-, PDF-Dokument, RAR, ZIP oder eine andere Archivdatei, eine ausführbare Datei (wie .exe), JavaScript-Datei zu öffnen.

Eine weitere beliebte Methode zur Verbreitung von Malware besteht darin, Benutzer dazu zu verleiten, eine bestimmte Art von Trojaner auf ihren Computern zu installieren. Es gibt Trojaner, die Computer mit zusätzlicher Malware infizieren (ihre Nutzlast installieren) können. Trojaner werden normalerweise als seriöse Programme getarnt.

Dateien, die Benutzer über unsichere Kanäle herunterladen, werden auch zur Verbreitung von Malware verwendet.

In den meisten Fällen verwenden Cyberkriminelle inoffizielle Webseiten, Freeware-Download-Webseiten, Peer-to-Peer-Netzwerke (z.B. Torrent Clients, eMule), Downloadprogramme Dritter und andere Kanäle dieser Art, um Benutzer dazu zu verleiten, bösartige Dateien herunterzuladen.

Benutzer installieren Malware, indem sie bösartige Downloads öffnen/ausführen. Einige andere Werkzeuge, die Cyberkriminelle verwenden, um bösartige Programme zu verbreiten, sind gefälschte Software-Aktualisierungsprogramme und inoffizielle Aktivierungswerkzeuge.

Gefälschte Updater aktualisieren oder reparieren keinerlei Software – stattdessen installieren sie unerwünschte, bösartige Software oder infizieren Computer, indem sie Bugs, Fehler von installierter veralteter Software ausnutzen. Inoffizielle Aktivierungswerkzeuge werden auch als "Cracking"-Werkzeuge bezeichnet.

Diese sind illegale Werkzeuge, die die Aktivierung von lizenzierter Software umgehen sollen. Nichtsdestotrotz kommt es häufig vor, dass solche Werkzeuge mit Malware gebündelt werden: Sobald Benutzer sie verwende, installieren sie bösartige Software.

Wie kann die Installation von Malware vermieden werden?

Es ist ratsam, es zu vermeiden, Downloads, die von fragwürdigen Webseiten, Peer-to-Peer-Netzwerken, Downloadprogrammen Dritter und so weiter stammen, zu öffnen. Dateien und Anwendungen sollten ausschließlich von offiziellen, seriösen Webseiten und mithilfe von direkten Links heruntergeladen werden.

Es wird außerdem empfohlen, keine Anhänge oder Webseiten-Links in empfangenen, irrelevanten E-Mails zu öffnen. Insbesondere dann, wenn solche E-Mails von verdächtigen oder unbekannten Absendern versendet werden. Eine weitere Möglichkeit, die Installation von Malware zu vermeiden, besteht darin, das installierte Betriebssystem und die installierte Software ordnungsgemäß zu aktivieren und auf dem neuesten Stand zu halten.

Dies sollte mithilfe von Funktionen oder Werkzeugen geschehen, die von den offiziellen Entwicklern bereitgestellt werden. Inoffizielle Werkzeuge/Werkzeuge Dritter sollten niemals verwendet werden, weder um irgendwelche installierte Software zu aktualisieren, noch um sie zu aktivieren. Es kommt häufig vor, dass diese Werkzeuge mit Malware gebündelt werden.

Darüber hinaus ist es nicht legal, solche Werkzeuge zu verwenden, um lizenzierte Software zu aktivieren, registrieren oder raubkopierte Software zu verwenden. Darüber hinaus wird empfohlen, das Betriebssystem regelmäßig auf Viren zu scannen und dies mithilfe einer namhaften Anti-Virus- oder Anti-Spyware-Software durchzuführen.

Falls Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu beseitigen.

Bloody Stealer, beworben in einem Hacker-Forum:

Screenshots des Admin-Panels von Bloody Stealer:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist Bloody Stealer?

- SCHRITT 1. Manuelle Entfernung von Bloody Stealer Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

Die manuelle Entfernung einer Bedrohung ist eine komplizierte Aufgabe und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden.

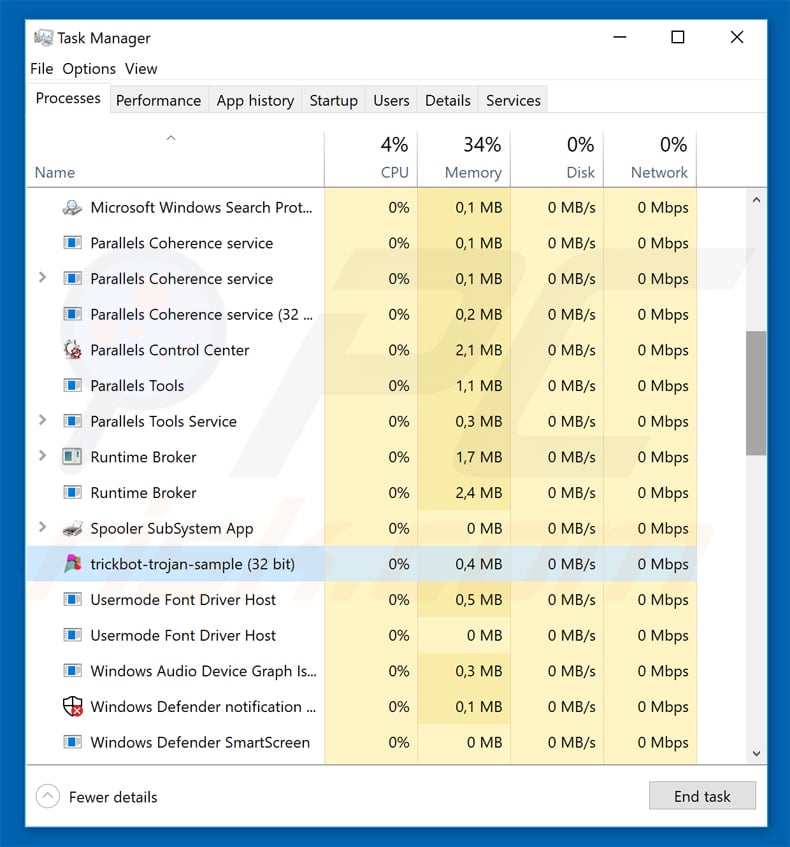

Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

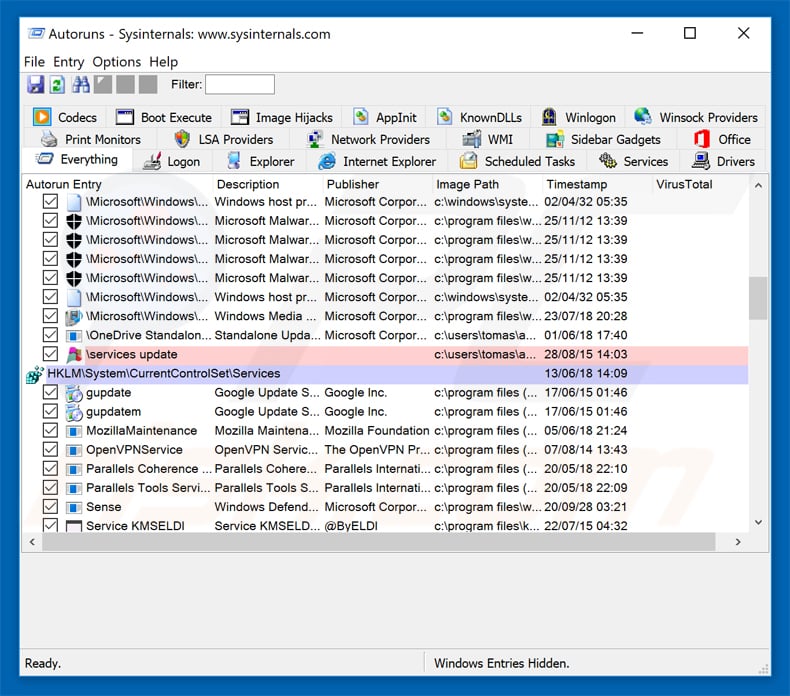

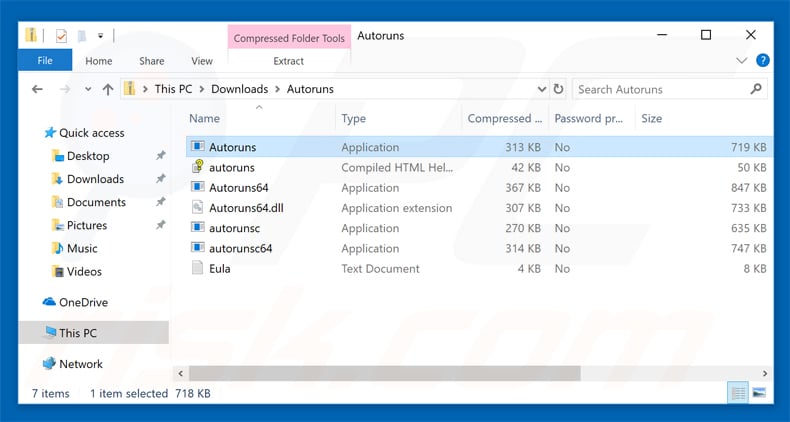

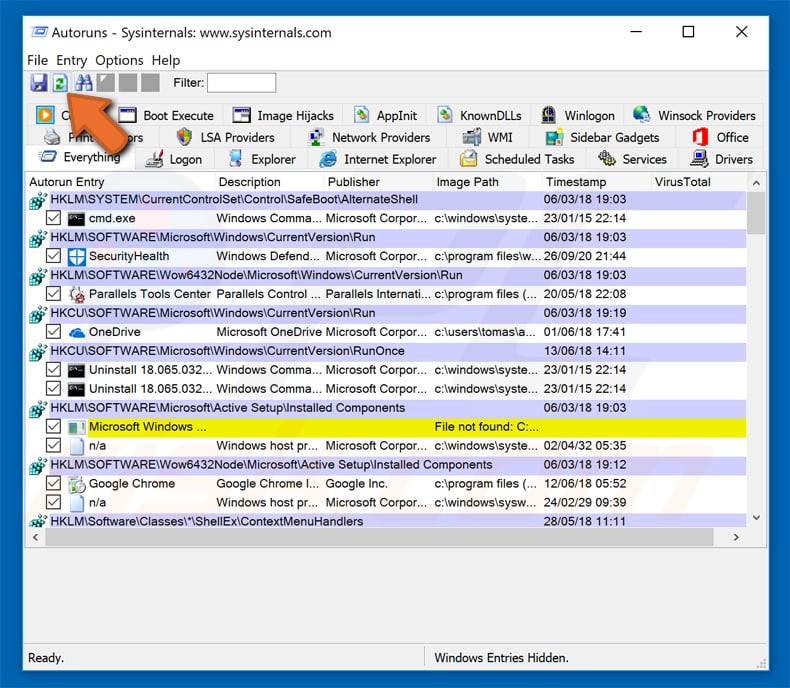

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

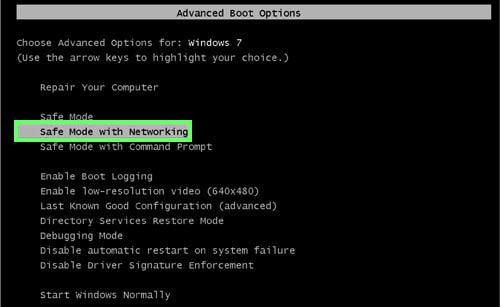

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

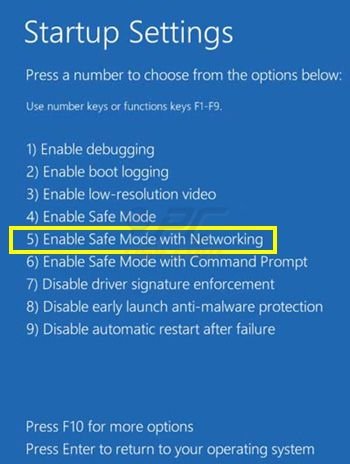

Windows 8 users: Starten Sie Windows 8 im Abgesicherten Modus mit Vernetzung - Gehen Sie zum Windows 8-Startbildschirm, geben Sie Erweitert ein und wählen Sie in den Suchergebnissen Einstellungen. Klicken Sie auf Erweiterte Startoptionen, im geöffneten Fenster "Allgemeine PC-Einstellungen" wählen Sie Erweiterter Start. Klicken Sie auf die Schaltfläche "Jetzt neu starten". Ihr Computer wird nun im Menü "Erweiterte Startoptionen" neu gestartet. Klicken Sie auf die Schaltfläche "Problembehandlung" und dann auf die Schaltfläche "Erweiterte Optionen". Klicken Sie auf dem Bildschirm mit den erweiterten Optionen auf "Starteinstellungen". Klicken Sie auf die Schaltfläche "Neu starten". Ihr PC wird neu gestartet und zeigt den Bildschirm "Starteinstellungen" an. Drücken Sie F5, um im abgesicherten Modus mit Vernetzung zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

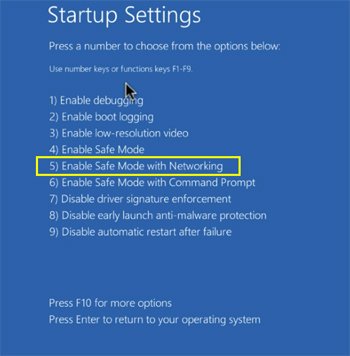

Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Einträge ausblenden" und "Windows-Einträge ausblenden". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Einträge ausblenden" und "Windows-Einträge ausblenden". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

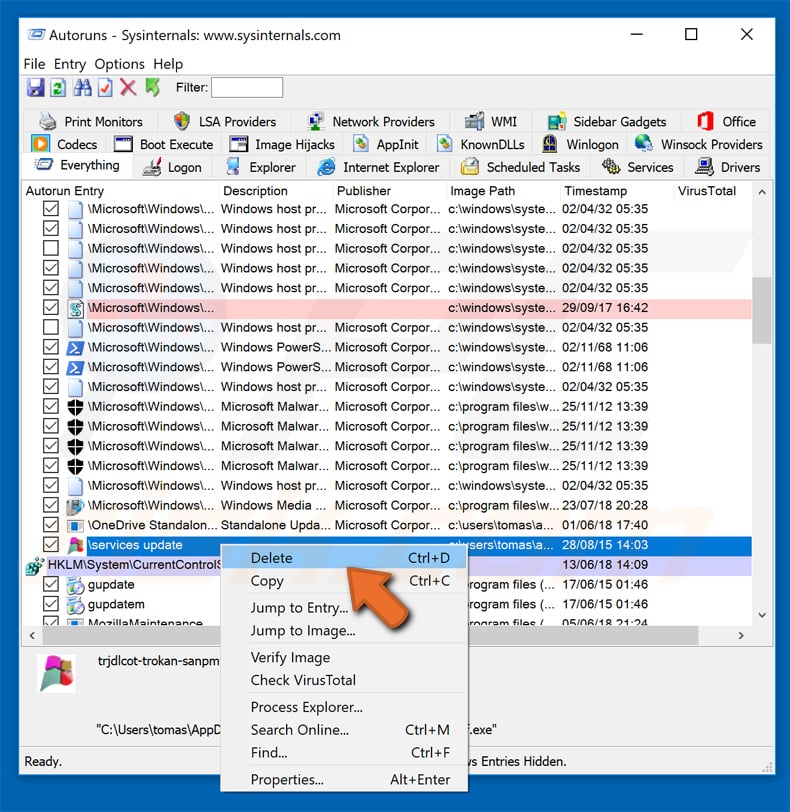

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen.

Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

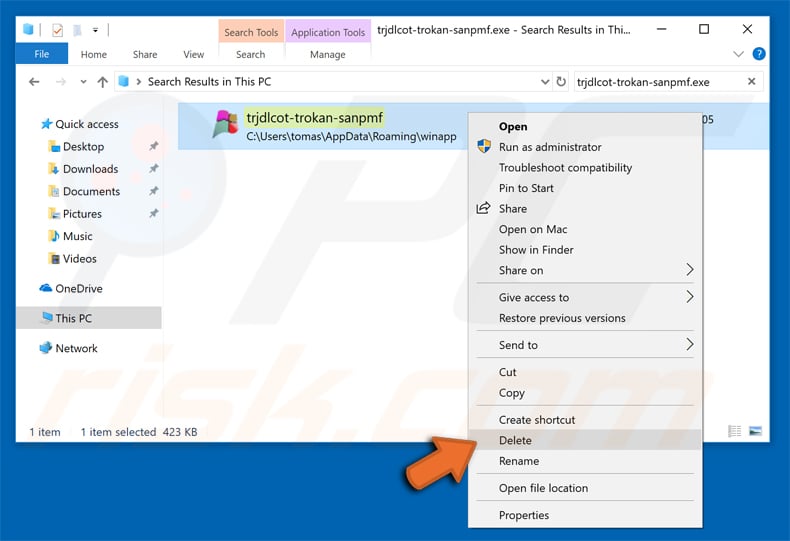

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen.

Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer im normalen Modus neu. Wenn Sie diese Schritte befolgen, sollte jegliche Malware von Ihrem Computer entfernt werden. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschrittene Computerkenntnisse erfordert. Wenn Sie nicht über diese Kenntnisse verfügen, sollten Sie die Entfernung von Malware Antiviren- und Anti-Malware-Programmen überlassen.

Diese Schritte funktionieren möglicherweise nicht bei fortgeschrittenen Malware-Infektionen. Wie immer ist es besser, einer Infektion vorzubeugen, als später zu versuchen, Malware zu entfernen. Damit Ihr Computer sicher ist, sollten Sie die neuesten Betriebssystem-Updates installieren und Antiviren-Software verwenden.

Um sicherzustellen, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir, ihn mit Combo Cleaner Antivirus für Windows zu scannen.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden