So entfernt man HackBoss Stehler-Malware vom Betriebssystem

TrojanerAuch bekannt als: HackBoss Malware

Der kostenlose Scanner prüft, ob Ihr Computer infiziert ist.

JETZT ENTFERNENUm das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Was ist der HackBoss Stehler?

HackBoss ist eine bösartige Software, die als Stealer eingestuft wird. Er agiert, indem er ausgehende Kryptowährungs-Transaktionen weiterleitet, indem er die Kryptowallet-Adressen der Empfänger mit seiner eigenen ersetzt.

Diese Malware hat beträchtliche Gewinne in den Kryptowährungen Bitcoin, Ethereum, Monero, Litecoin und Dogecoin eingebracht. Der Stealer HackBoss ist weltweit aktiv, insbesondere in den USA, Nigeria und Russland.

Die Hauptverbreitungsmethode ist über verschiedene gefälschte Hacking-, "Cracking" -, Brute-Forcing-Werkzeuge für Passwörter und anderen bösartige Anwendungen - die vermutlich entwickelt wurden, um Konten im Zusammenhang mit Kryptowährungen, Banking, Social Networking/Medien und Dating anzuvisieren. Die gefälschten Apps selbst werden hauptsächlich über den Telegram-Kanal Hack Boss verbreitet; bei ihnen wurde jedoch beobachtet, dass sie über eine Vielzahl von Blogs, Foren und YouTube-Kanäle verbreitet wurden.

Die betrügerischen Apps werden in Archive heruntergeladen (normalerweise im Format ZIP), die, sobald entpackt - eine ausführbare Datei enthalten. Bei der Ausführung dieser Datei wird ein Interface der gefälschten Anwendung geöffnet.

Bei diesen Apps wurde festgestellt, dass sie sich Dutzenden verschiedenen Tarnungen bedienen, wie beispielsweise: Hacking-Werkzeuge für Kryptowährungs-Wallets, "Cracks" für private Schlüssel für digitale Wallets (welche Benutzern die Eigentümerschaft über die Gelder auf einer gegebenen Kryptowallet-Adresse gewährt), gefälschte Kryptowährungs-Versender (die verwendet werden, um gefälschte Transaktionen durchzuführen, wenn in der besagten Währung bezahlt wird), Brute-Force-Werkzeuge (die entwickelt werden, um zahlreiche Kombinationen zu generieren, in der Hoffnung, die korrekten Passwörter oder Hauptschlüssel zu finden) von verschiedenen Konten (z.B. eBay, Facebook usw.), Code-Generatoren für Geschenkkarten (z.B. Amazon usw.) und viele andere. Keine dieser Anwendungen funktioniert jedoch wie versprochen.

Stattdessen wird die Infektionskette des Stealers HackBoss eingeleitet - wenn Benutzer auf irgendwelcher der Schaltflächen klicken, die in ihren Interfaces dargestellt werden. Das bösartige Programm erstellt einen Registrierungsschlüssel, der beim Starten ausgeführt werden soll und/oder fügt eine geplante Aufgabe hinzu, welche jede Minute wiederholt werden soll.

Dies ist die Methode, die HackBoss verwendet, um sein Fortbestehen sicherzustellen. Selbst wenn der Prozess mithilfe des Windows Task-Managers beendet wird, wird der Stealer automatisch ausgefüht, nachdem das System gestartet/gebootet wird.

Alternativ kann die Malware bei der nächsten geplanten Aufgabe erneut ausgeführt werden, die sich im Minutentakt wiederholen.

Das Ziel des Stealers HackBoss besteht darin, die Kryptowährungs-Adressen, die zusammen mit jenen, die den Cyberkriminellen gehören, in die Zwischenablage kopiert wurden, zu ersetzen - wenn Opfer eine Kryptowährungstransaktion durchführen. Dabei fügt der Stealer, wenn die Adresse des hierfür bestimmten Empfängers eingefügt wird, eine seiner eigenen ein.

Anstatt bei dem ausgewählten Kryptowallet anzukommen - wird die Transaktion an den Wallet der Cyberkriminellen umgeleitet. Zusammenfassend kann gesagt werden, dass HackBoss-Infektionen zu finanziellen Verlusten und anderen schwerwiegenden Problemen führen können.

Falls bekannt ist oder vermutet wird, dass der Stealer HackBoss (oder andere Malware) bereits das System infiziert hat - muss ein Anti-Virus verwendet werden, um sie unverzüglich zu entfernen.

| Name | HackBoss Malware |

| Art der Bedrohung | Trojaner, Passwortstehlender Virus, Banking-Malware, Spyware. |

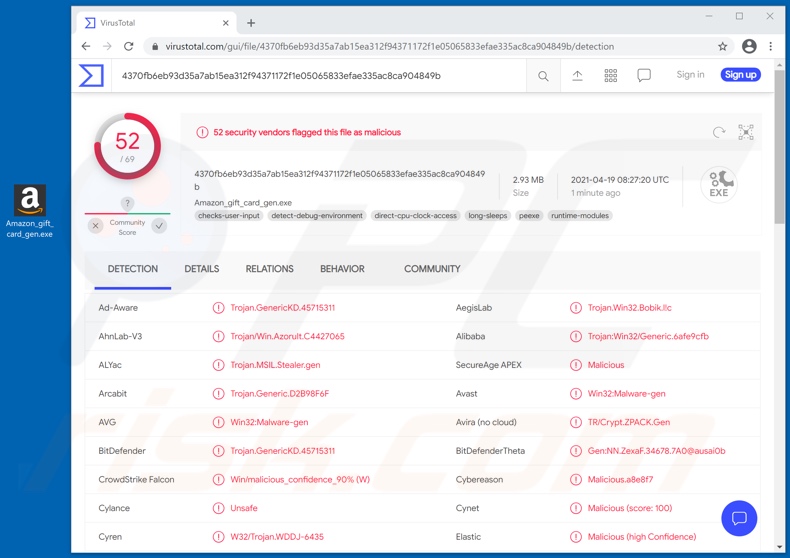

| Erkennungsnamen | Avast (Win32:Malware-gen), BitDefender (Trojan.GenericKD.45715311), ESET-NOD32 (eine Variante von Generik.LLRXDEF), Kaspersky (HEUR:Trojan-Spy.Win32.Bobik.gen), Microsoft (Trojan:Win32/Azorult!ml), vollständige Liste von Erkennungen (VirusTotal) |

| Symptome | Trojaner werden entwickelt, um den Computer des Opfers heimlich zu infiltrieren und ruhig zu bleiben und daher sind auf einer infizierten Maschine keine bestimmten Symptome klar erkennbar. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge, bösartige Online-Werbeanzeigen, Social Engineering, Software-"Cracks". |

| Schaden | Gestohlene Passwörter und Bankdaten, Identitätsdiebstahl, der Computer des Opfers wurde einem Botnetz hinzugefügt. |

| Malware-Entfernung (Windows) |

Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsforscher empfehlen die Verwendung von Combo Cleaner. Combo Cleaner herunterladenDer kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk. |

Ares, Spectre, Xenon und Sorano Bot sind einige Beispiele für bösartige Programme, die Kryptowährungen anvisieren.. Allgemein kann Malware eine Vielzahl von abscheulichen Funktionen haben und diese Funktionen können in verschiedenen Kombinationen auftreten.

Gängige Funktionen beinhalten: Download/Installation von zusätzlicher Malware, Datenverschlüsselung und/oder Bildschirmsperrung für lösegeldfordernde Zwecke (Ransomware), Aktivierung von Fernzugriff und Kontrolle über die infizierte Maschine (RATs - Remote Access-Trojaner), Exfiltration (Download) von Inhalten, die auf dem kompromittierten System gespeichert sind, Extrahierung von Informationen von Browsern und anderen installierten Anwendungen, Aufzeichnen von Tastenanschlägen und/oder Audio/Video, Verwendung von Systemressourcen zum Minen von Kryptowährungen (Kryptominer) und so weiter. Unabhängig davon, wie bösartige Software agiert, besteht ihr einziges Ziel darin, Einnahmen für die Cyberkriminellen zu generieren, die sie verwenden.

Alle Malware-Infektionen sind gefährlich und daher - müssen sie sofort nach ihrer Erkennung beseitigt werden.

Wie hat HackBoss meinen Computer infiltriert?

Wie bereits erwähnt, wird der Trojaner HackBoss über gefälschte Apps verbreitet, die vermutlich darauf abzielen, zu "hacken", zu "knacken", zu "betrügen" oder verschiedene Konten, Plattformen und Dienste auf andere Arten zu missbrauchen. Die gefälschten Anwendungen don verschiedene Tarnungen - sie werden vermutlich entwickelt, um Kryptowährungs-Wallets, Social Networking- und Social Media-Konten, E-Commerce-Plattformen und so weiter anzuvisieren.

Diese Apps werden über Telegramm- und YouTube-Kanäle, Blogs und Foren unterstützt. Dies ist bei der Verbreitung von Malware relativ üblich, da bösartige Programme häufig als normale Software/Medien dargestellt oder mit diesen gebündelt werden. Außerdem werden sie häufig über nicht vertrauenswürdige Downloadkanäle, z.B. inoffizielle und kostenlose File-Hosting-(Freeware)-Webseiten, Peer-to-Peer-Sharing-Netzwerke (Torrent Clients, eMule, Gnutella usw.) und andere Downloadprogramme Dritter verbreitet.

Illegale Software-Aktivierungs-("Cracking")-Werkzeuge und gefälschte Aktualisierungsprogramme sind Paradebeispiele für malwareverbreitende Inhalte, welche häufig von zweifelhaften Downloadquellen bezogen werden. "Cracks" können Systeme infizieren anstatt lizensierte Produkte zu aktivieren.

Unseriöse Aktualisierungsprogramme lösen Infektionen aus, indem sie Schwächen veralteter Programme ausnutzen und/oder bösartige Software anstelle der Updates installieren.

Eine weitere beliebte Technik zur Verbreitung von Malware ist die Verbreitung über Spam-Kampagnen. Dieser Begriff beschreibt eine groß angelegte Operation, in deren Zuge Tausende von irreführenden E-Mails versendet werden.

Diese Briefe werden normalerweise als "offiziell", "wichtig", "dringend" und ähnlich dargestellt; sie könnten sogar als Mails von seriösen Institutionen, Behörden, Organisationen, Firmen, Dienstleistern und anderen Entitäten getarnt sein. Diesen betrügerischen E-Mails wurden infektiöse Dateien angehängt und/oder sie wurden in ihnen verlinkt.

Virulente Dateien können in verschiedenen Formaten auftreten, wie beispielsweise als Archive (ZIP, RAR usw.), ausführbare Dateien (.exe, .run usw.), PDF- und Microsoft Office-Dokumente, JavaScript und so weiter. Wenn diese Dateien geöffnet werden - wird der Infektionsprozess (d.h. Download/Installation von bösartigen Programmen) ausgelöst.

Wie kann die Installation von Malware vermieden werden?

Es ist wichtig, vor Download/Installation und/oder Kauf immer nach Software zu recherchieren. Es wird dringend empfohlen, ausschließlich von offiziellen und verifizierten Quellen aus herunterzuladen.

Darüber hinaus müssen alle Programme mithilfe von Werkzeugen/Funktionen aktiviert und aktualisiert werden, die von seriösen Entwicklern zur Verfügung gestellt wurden. Um zu vermeiden, das Gerät per Spam-Mail zu infizieren, wird davon abgeraten, verdächtige und irrelevante E-Mails zu öffnen - insbesondere keine in ihnen zu findende Anhänge oder Links.

Es ist von allergrößter Bedeutung, eine namhafte Antivirus-/Anti-Spyware-Suite installiert zu haben und sie auf dem neuesten Stand zu halten. Darüber hinaus muss diese Software für die Durchführung von regelmäßigen System-Scans und zur Entfernung von erkannten Bedrohungen und Problemen verwendet werden.

Wenn Sie glauben, dass Ihr Computer bereits infiziert ist, empfehlen wir, einen Scan mit Combo Cleaner Antivirus für Windows durchzuführen, um infiltrierte Malware automatisch zu beseitigen.

Einige der gefälschten Anwendungen, die verwendet werden, um den Stealer HackBoss zu verbreiten:

Umgehende automatische Entfernung von Malware:

Die manuelle Entfernung einer Bedrohung kann ein langer und komplizierter Prozess sein, der fortgeschrittene Computerkenntnisse voraussetzt. Combo Cleaner ist ein professionelles, automatisches Malware-Entfernungstool, das zur Entfernung von Malware empfohlen wird. Laden Sie es durch Anklicken der untenstehenden Schaltfläche herunter:

LADEN Sie Combo Cleaner herunterIndem Sie Software, die auf dieser Internetseite aufgeführt ist, herunterladen, stimmen Sie unseren Datenschutzbestimmungen und Nutzungsbedingungen zu. Der kostenlose Scanner überprüft, ob Ihr Computer infiziert ist. Um das Produkt mit vollem Funktionsumfang nutzen zu können, müssen Sie eine Lizenz für Combo Cleaner erwerben. Auf 7 Tage beschränkte kostenlose Testversion verfügbar. Eigentümer und Betreiber von Combo Cleaner ist RCS LT, die Muttergesellschaft von PCRisk.

Schnellmenü:

- Was ist HackBoss?

- SCHRITT 1. Manuelle Entfernung von HackBoss Malware.

- SCHRITT 2. Prüfen Sie, ob Ihr Computer sauber ist.

Wie entfernt man Malware manuell?

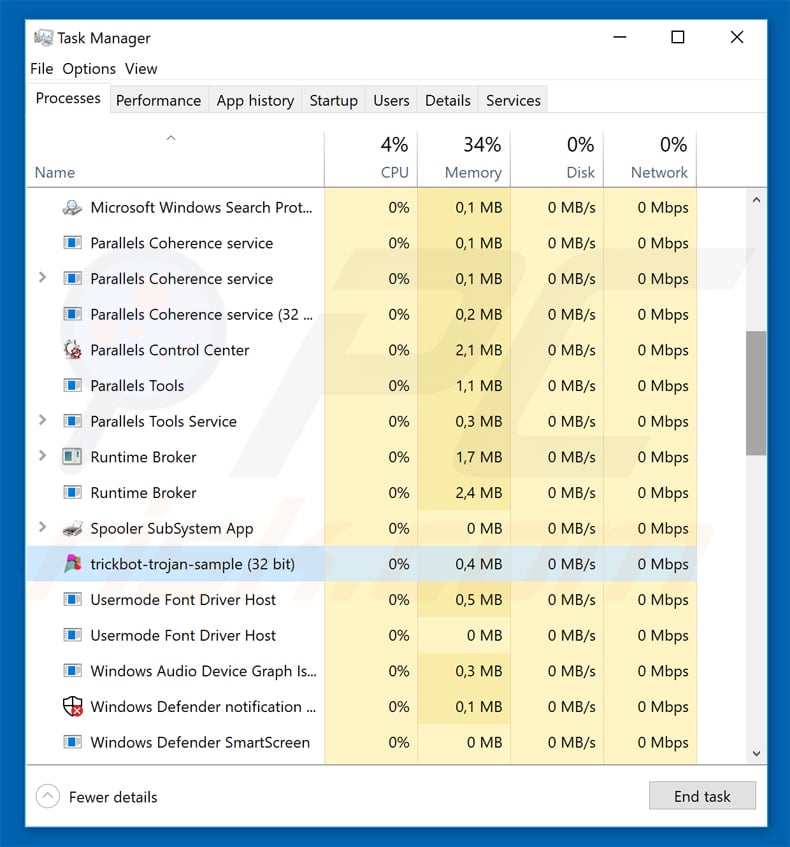

Die manuelle Entfernung einer Bedrohung ist eine komplizierte Aufgabe und es ist gewöhnlich besser, wenn Antivirus- oder Anti-Malware-Programme es automatisch machen. Um diese Malware zu entfernen, empfehlen wir Combo Cleaner Antivirus für Windows zu verwenden. Wenn Sie Malware manuell entfernen möchten, müssen Sie zunächst den Namen der Malware identifizieren, die Sie entfernen möchten. Hier ist ein Beispiel eines verdächtigen Programms, das auf dem Computer eines Benutzers ausgeführt wird:

Wenn Sie die Liste von Programmen geprüft haben, die auf Ihrem Computer laufen, zum Beipiel mit dem Task-Manager, und ein Programm identifiziert haben, das verdächtig aussieht, sollten Sie mit diesen Schritten fortfahren:

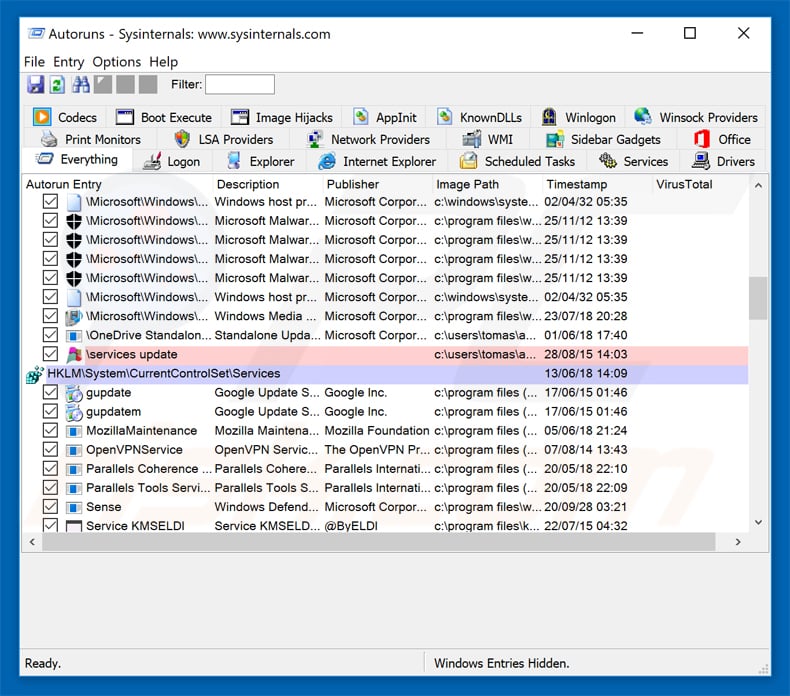

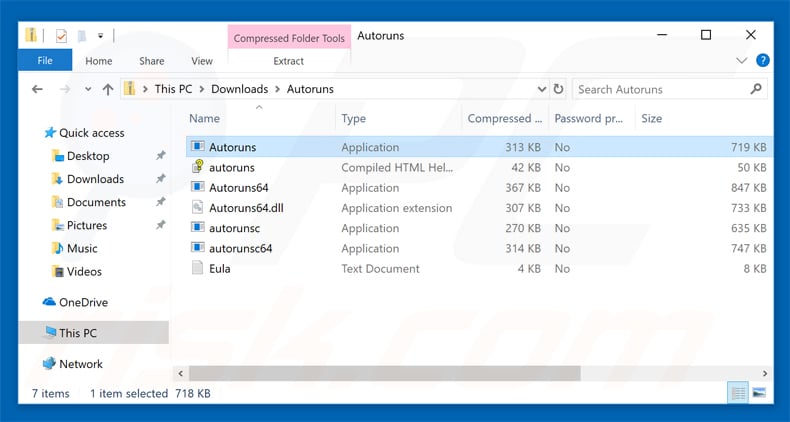

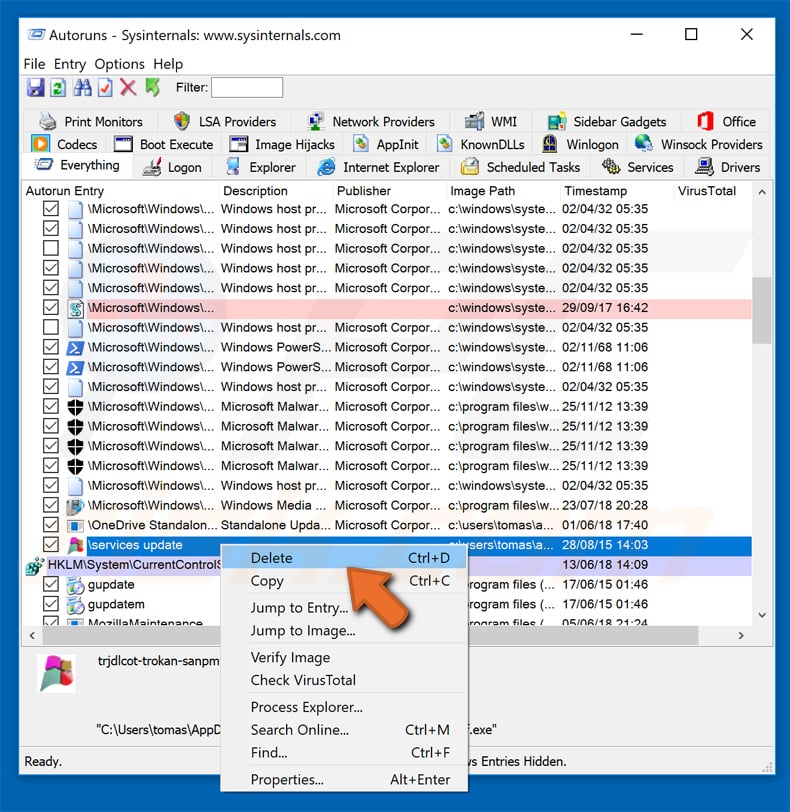

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

Laden Sie ein Programm namens Autoruns herunter. Dieses Programm zeigt Auto-Start Anwendungen, Register und Dateisystem Standorte.

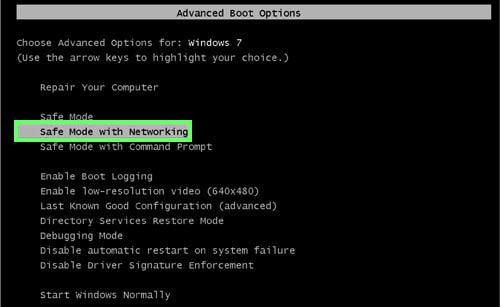

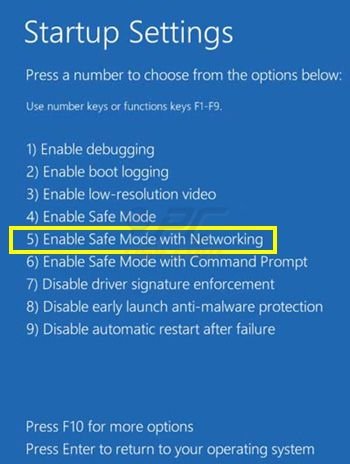

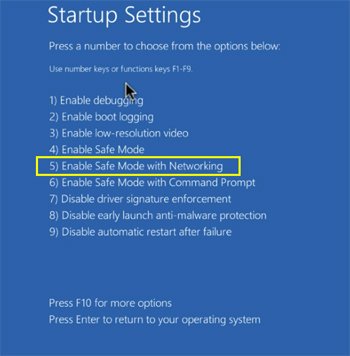

Starten Sie Ihren Computer im abgesicherten Modus:

Starten Sie Ihren Computer im abgesicherten Modus:

Windows XP und Windows 7 Nutzer: Starten Sie Ihren Computer im abgesicherten Modus. Klicken Sie auf Start, klicken Sie auf Herunterfahren, klicken Sie auf OK. Während Ihr Computer neu startet, drücken Sie die F8 Taste auf Ihrer Tastatur mehrmals bis Sie das Windows Erweiterte Optionen Menü sehen. Wählen Sie dann Abgesicherter Modus mit Netzwerktreibern aus der Liste.

Das Video zeigt, wie man Windows 7 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 8 Nutzer: Gehen Sie auf den Windows 8 Startbildschirm, geben Sie Erweitert ein und wählen Sie Einstellungen in den Suchergebnissen aus. Klicken Sie auf Erweiterte Startoptionen, wählen Sie Erweiterten Start im geöffneten "Allgemeine PC Einstellungen" Fenster. Ihr Computer wird jetzt in das "Erweiterte Startoptionen Menü" starten. Klicken Sie auf das "Problembehandlung" Feld, dann klicken Sie auf "Erweiterte Optionen". Auf dem erweiterte Optionen Bildschirm, klicken Sie auf "Starteinstellungen". Klicken Sie auf "Neustart". Ihr PC wird in den Starteinstellungen Bildschirm starten. Drücken Sie "F5" um im Abgesicherten Modus mit Netzwerktreibern zu starten.

Das Video zeigt, wie man Windows 8 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Windows 10 Nutzer: Klicken Sie auf das Windows Logo und wählen Sie die Power Schaltfläche. Im geöffneten Menü klicken Sie auf "Neu starten", während Sie die "Umschalttaste" auf Ihrer Tastatur gedrück halten. Im "Eine Option wählen" Fenster klicken Sie auf "Fehlerdiagnose", wählen Sie dann "Erweiterte Optionen". Im erweiterte Optionen Menü, wählen Sie "Starteinstellungen" und klicken Sie auf das "Neu starten" Feld. Im folgenden Fenster sollten Sie die "F5" Taste Ihrer Tastatur drücken. Das wird Ihr Betriebssystem im Abgesicherten Modus mit Netzwerktreibern neu starten.

Das Video zeigt, wie man Windows 10 im "Abgesicherten Modus mit Netzwerktreibern" startet:

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

Extrahieren Sie das Download-Archiv und führen Sie Die Datei Autoruns.exe aus.

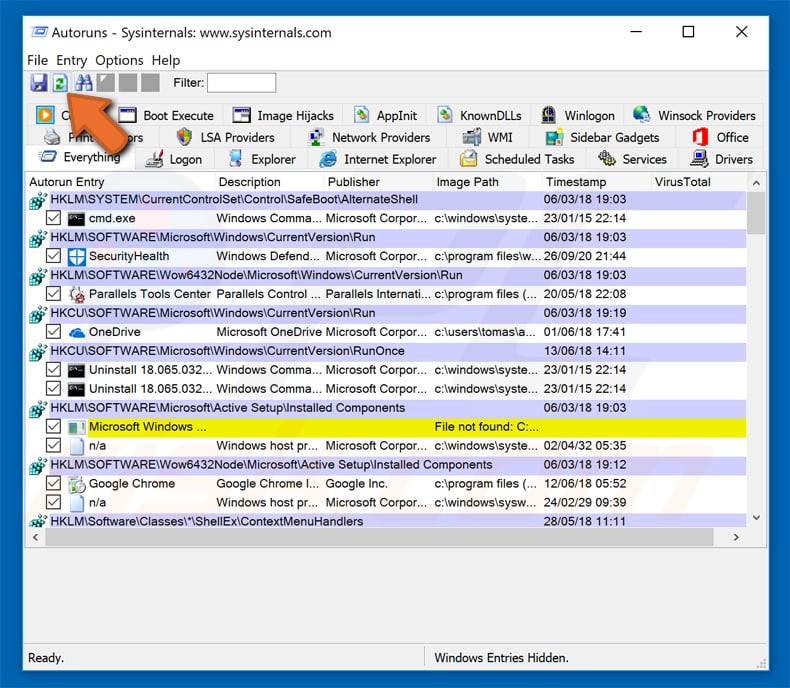

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

In der Anwendung Autoruns, klicken Sie auf "Optionen" oben und entfernen Sie das Häkchen bei den Optionen "Leere Standorte entfernen" und "Windowseinträge verstecken". Nach diesem Prozess, klicken Sie auf das Symbol "Aktualisieren".

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Prüfen Sie die Liste der Autoruns Anwendung und finden Sie die Malware Datei, die Sie entfernen möchten.

Sie sollten ihren vollständigen Pfad und Namen aufschreiben. Beachten Sie, dass einige Malware ihre Prozessnamen und legitimen Prozessnamen von Windows versteckt. Jetzt ist es sehr wichtig, dass Sie keine Systemdateien entfernen. Nachdem Sie das verdächtige Programm gefunden haben, das Sie entfernen möchten, machen Sie einen Rechtsklick über den Namen und wählen Sie "Löschen".

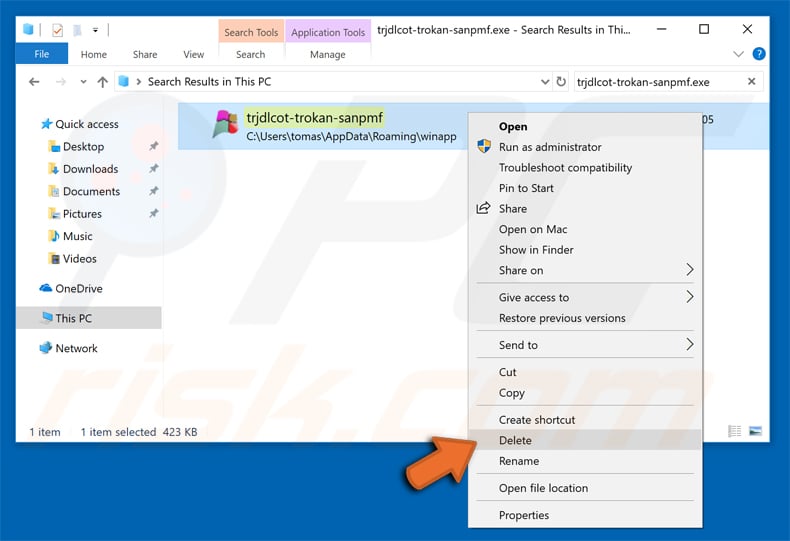

Nachdem die Malware durch die Autoruns Anwendung entfernt wurde (dies stellt sicher, dass die Malware sich beim nächsten Hochfahren des Systems nicht automatisch ausführt), sollten Sie nach dem Namen der Malware auf Ihrem Computer suchen. Stellen Sie sicher, dass Sie alle versteckten Dateien und Ordner aktivieren bevor Sie fortfahren. Wenn Sie die Datei oder Malware gefunden haben, entfernen Sie diese.

Starten Sie Ihren Computer in normalen Modus. Die Befolgung dieser Schritte sollte beim Entfernen jeglicher Malware von Ihrem Computer helfen. Beachten Sie, dass die manuelle Entfernung von Bedrohungen fortgeschritten Computerfähigkeiten voraussezt. Es wird empfohlen, die Entfernung von Malware Antivirus- und Anti-Malware-Programmen zu überlassen. Diese Schritte könnten bei fortgeschrittenen Malwareinfektionen nicht funktionieren. Es ist wie immer besser, eine Infektion zu vermeiden, anstatt zu versuchen, Malware danch zu entfernen. Um Ihren Computer sicher zu halten, stellen Sie sicher, dass Sie die neuesten Updates des Betriebssystems installieren und Antivirus-Software benutzen.

Um sicher zu sein, dass Ihr Computer frei von Malware-Infektionen ist, empfehlen wir einen Scan mit Combo Cleaner Antivirus für Windows.

Teilen:

Tomas Meskauskas

Erfahrener Sicherheitsforscher, professioneller Malware-Analyst

Meine Leidenschaft gilt der Computersicherheit und -technologie. Ich habe mehr als 10 Jahre Erfahrung in verschiedenen Unternehmen im Zusammenhang mit der Lösung computertechnischer Probleme und der Internetsicherheit. Seit 2010 arbeite ich als Autor und Redakteur für PCrisk. Folgen Sie mir auf Twitter und LinkedIn, um über die neuesten Bedrohungen der Online-Sicherheit informiert zu bleiben.

Das Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

SpendenDas Sicherheitsportal PCrisk wird von der Firma RCS LT bereitgestellt.

Gemeinsam klären Sicherheitsforscher Computerbenutzer über die neuesten Online-Sicherheitsbedrohungen auf. Weitere Informationen über das Unternehmen RCS LT.

Unsere Anleitungen zur Entfernung von Malware sind kostenlos. Wenn Sie uns jedoch unterstützen möchten, können Sie uns eine Spende schicken.

Spenden

▼ Diskussion einblenden