Die Allgemeinen Computer Infektionsarten

Was ist Mac-spezifische Malware?

Auch bekannt als: Mac Virus

Mac-spezifische Malware ist eine Art bösartige Anwendung, die es auf Mac Computer abgesehen hat, die mit einem MacOS Betriebssystem laufen. Der Begriff Mac Virus wird häufig benutzt, ist aber technisch nicht korrekt. Derzeit gibt es keine Mac (oder Windows) Viren in freier Wildbahn. Theoretisch ist ein Computervirus ein bösartiges Programm, das sich beim Start selbst vermehren kann. Während der frühen Entwicklung von Betriebssystemen, verursachten Viren viel Schaden, aber heutzutage sind Computerviren völlig ausgemerzt und werden durch Malware ersetzt. Obwohl Mac Malware und Adware heutzutage nicht mehr weit verbreitet sind und mehr Cyberkriminelle damit beginnen, bösartige Anwendungen zu erzeugen, die es speziell auf Mac Computer abgesehen haben. Kategorien für Mac-spezifische Malware sind die gleichen wie bei Windows oder Linux-basierten Betriebssystemen. Sie reichen von potenziell unerwünschten Anwendungen (relativ geringer Schaden), bis zu Trojanern und Erpressersoftware (hochriskante Infektionen). Der Marktanteil MacOS basierter Computer steigt jedes Jahr, so dass Cyberkriminelle jetzt nach alternativen Einkommensquellen suchen und einige davon beginnen damit, Mac Computer anzugreifen.

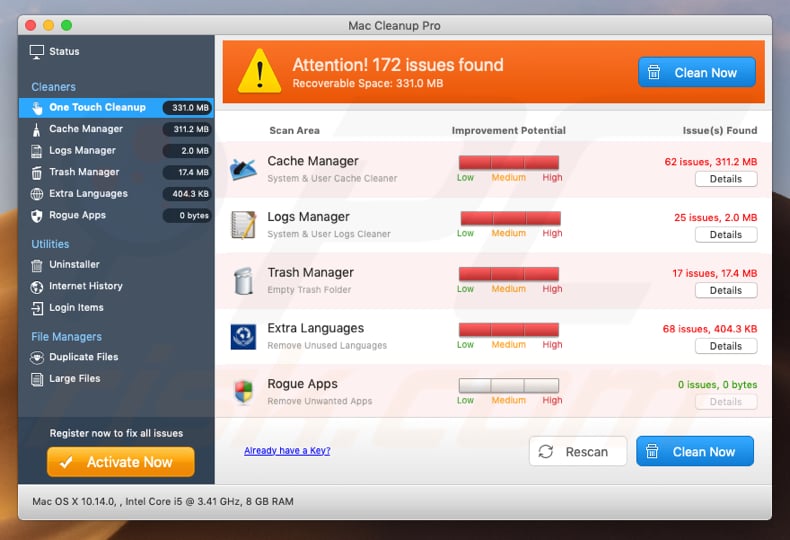

Die am meisten verbreiteten Infektionen, die speziell für Mac Computer entwickelt wurden, stammen aus einer Art potenziell unerwünschter Anwendungen. Betrügerische Vermarkter erzeugen falsche Virus-Warnhinweis Pop-up Werbung und falsche Flash-Player Updates, mit der Absicht, Mac Benutzer dazu zu verleiten, ihre unerwünschten Anwendungen herunterzuladen. Nach der Installation scannen solche Apps Computer von Benutzern und zeigen übertriebene Ergebnisse an, die besagen, dass Junk-Dateien und die Cache-Dateien von Betriebssystemen hochriskante Fehler sind und verleiten Mac Benutzer somit dazu, unnötige Käufe zu tätigen.

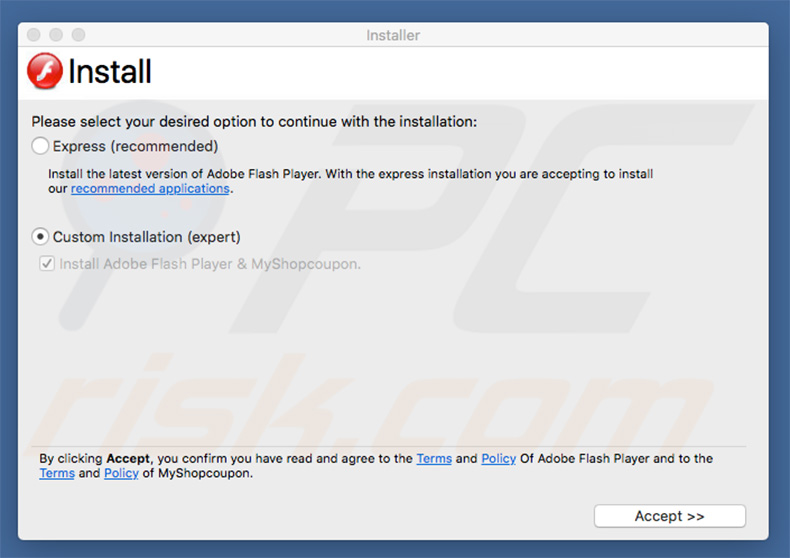

Screenshot eines betrügerischen Installationsprogramms für kostenlose Software, das bei Adware und der Verbreitung potenziell unerwünschter Anwendungen benutzt wird:

Eine weitere häufig vorkommende Art der Mac Infektion ist Adware. Diese Art von Infektion infiziert gewöhnlich die Computer von Benutzern durch eine betrügerische Marketingmethode namens Bündelung. Mac Benutzer installieren Adware-Anwendungen zusammen mit kostenloser Software, die aus dem Internet heruntergeladen wurde. Nach der erfolgreichen Infiltration, erzeugen Adware-artige Anwendungen störende Pop-up und Bannerwerbung beim Surfen im Internet. Andere Arten von Adware leiten die Internetsuche der Benutzer durch einige unerwünschte Webseiten.

Andere Mac-spezifische Malware beinhaltet Trojaner, Erpressersoftware und Kryptowährungsschürfer. Trojaner wollen sensible Benutzerdaten stehlen, Erpressersoftware will die Benutzerdateien verschlüsseln und ein Lösegeld fordern, um sie zu entschlüsseln und Kryptowährungsschürfer lauern heimlich auf dem Benutzercomputer, während sie die Computerressourcen ausnutzen, um Kryptowährung für Cyberkriminelle zu schürfen. Die Arten von Infektion sind nicht weit verbreitet, aber indem Mac Computer beliebter werden, haben es die Entwickler von Malware immer öfter auf das MacOS Betriebssystem abgesehen.

Symptome Mac-spezifischer Malware:

- Ein von Ihnen nicht installiertes Programm erscheint auf Ihrem Desktop.

- Unerwünschte Pop-up-Werbung erscheint beim Surfen im Internet.

- Der Mac wird langsamer als normal.

- Der CPU-Ventilator des Computers arbeitet bei voller Kapazität, sogar wenn nicht viel auf dem Computer gearbeitet wird.

- Bei der Suche im Internet mit Google, werden Internetsuchen automatisch auf die Suchmaschinen Yahoo oder Bing weitergeleitet.

Verbreitung:

Bei der Verbreitung von Malware, benutzen Cyberkriminelle am häufigsten verschiedene Social-Engineering Techniken, um ihre bösartigen Anwendungen zu verbreiten. Im Fall potenziell unerwünschter Anwendungen, benutzen betrügerische Vertreiber zum Beispiel falsche Pop-up Werbung, um ihre Anwendungen zu verbreiten. Im Fall von Adware, installieren Benutzer gewöhnlich Adware-Anwendungen gewöhnlich, indem sie von Flash-Player Installationsprogrammen verleitet werden. Trojaner und Kryptowährungsschürfer werden durch Software-Crack Downloads und gehackte Webseiten verbreitet.

Wie vermeidet man die Installation Mac-spezifischer Malware?

Um die Installation bösartiger Software zu vermeiden, sollten Mac Benutzer sichere Internetsurfgewohnheiten üben, einschließlich Software nur von vertrauenswürdigen Quellen herunterzuladen (die Webseite der Entwickler oder vom offiziellen App Store), online Pop-up Werbung nicht zu vertrauen, die behauptet, Infektionen gefundene zu haben oder anbietet, Flash-Player Updates herunterzuladen. Mac Benutzer sollten keine Software-Crack oder Spiel-Cheats herunterladen. Die Verwendung von P2P-Dienstleistungen, wie Torrents, setzt Ihre Computersicherheit ebenfalls einem Risiko aus. Beim Herunterladen kostenloser Software, sollten Sie immer genau auf die Installationsschritte achten, da sie die Installation zusätzlicher (meistens unerwünschter) Anwendungen verstecken könnten.

Die neueste Mac Malware

Die am weitesten verbreitete Mac Malware

Was ist Adware?

Auch bekannt als: Unerwünschte Werbung oder Pop-up-Virus

„Adware“ ist ein Begriff, der benutzt wird, um ein Programm zu beschreiben, das störende Werbung anzeigt und als Eindringling in die Privatsphäre betrachtet wird. Heutzutage ist das Internet voll mit potenziell unerwünschten Anwendungen, die sich mit kostenlosen Downloads installieren. Die meisten Download-Webseiten für kostenlose Software benutzen Download-Klienten - kleine Programme, die die Installation beworbener Browser Programmerweiterungen (gewöhnlich Adware) mit der gewählten Freeware anbieten. Daher kann unvorsichtiges Herunterladen kostenloser Software zu Infektionen mit unerwünschter Adware führen.

Es gibt mehrere Arten von Adware: Einige kann die Internetbrowser-Einstellungen der Benutzer entführen, indem sie verschiedene Weiterleitungen hinzufügt; andere kann unerwünschte Pop-up-Werbung zeigen. Einige Adware Programme zeigen keine sichtbaren Zeichen von Infiltration, aber sie können die Internetsurfgewohnheiten der Benutzer aufzeichnen, indem Sie IP Adressen, einzigartige Identifikationsnummern, Betriebssysteme, Browserinformationen, besuchte URLs, angesehene Seiten, eingegebene Suchanfragen und andere Informationen aufzeichnen. Außerdem sind die meisten Adware Programme schlecht programmiert, weshalb sie die normale Funktion des Betriebssystems des Benutzers stören können.

Adware-Symptome:

Langsame Internetbrowserleistung, störende Werbung (Suchen, Banner, Textverknüpfungen, Übergangs-, Zwischen-, und vollseitige Werbung), Browserweiterleitungen.

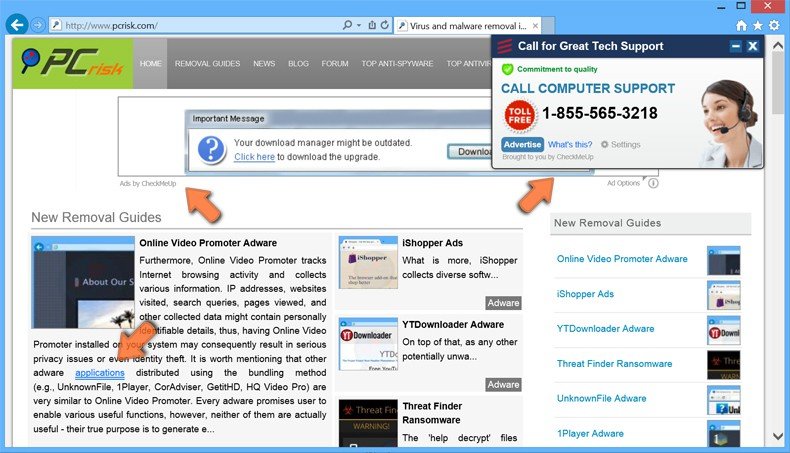

Screenshot von Adware, die störende Pop-up und Bannerwerbung erzeugt:

Adware, die Bannerwerbung erzeugt:

Verbreitung:

Adware ist oft in Freeware- oder Shareware-Programmen beinhaltet und die Installation potenziell unerwünschter Anwendungen kann durch betrügerische, kostenlose Software-Download-Klienten und Installationsprogramme verursacht werden. Adware wird auch über falsche Flash-Player, Java oder Internetbrowser-Updates installiert. Potenziell unerwünschte Programme werden durch irreführende Banner und andere Online-Werbung verbreitet.

Screenshots von Installationsprogrammen kostenloser Software, die zur Förderung von Adware verwendet werden:

Wie vermeidet man Adware-Infektionen?

Um die Installation von Adware zu vermeiden, sollten Benutzer sehr vorsichtig beim Herunterladen und der Installation kostenloser Software sein. Wenn Ihr Download von einem Downloadklienten verwaltet wird, stellen Sie sicher, dass Sie die Installation möglicherweise angebotener Browser Programmerweiterungen ablehnen, indem Sie auf die „Ablehnen“ Schaltfläche klicken. Wenn Sie zuvor heruntergeladene Freeware installieren, wählen Sie immer die „Erweitert“ oder „Benutzerdefiniert“ Installationsoptionen, anstatt „Schnell“ oder „Typisch“, da die Auswahl der Standardoptionen zur unerwünschten Installation gebündelter Adware führen kann.

Die neueste werbefinanzierte Software

Die meisterverbreitete werbefinanzierte Software

Was ist ein falscher Antivirus?

Auch bekannt als: Betrügerische Sicherheitssoftware oder Scareware

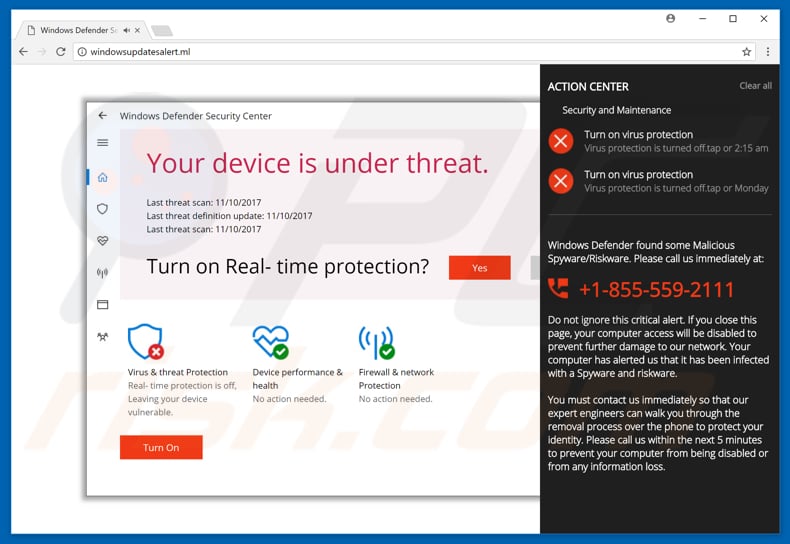

Ein falscher Antivirus (auch bekannt als Scareware) ist ein Begriff, der verwendet wird, um betrügerische Sicherheitsprogramme zu beschreiben, die Sicherheitsscans eines Computers nachahmen und nicht existierende Sicherheitsinfektionen berichten, um PC-Benutzer zu ängstigen, damit sie nutzlose Lizenzschlüssel kaufen. Obwohl solche Programme auf den ersten Blick nützlich erscheinen, sind sie in Wirklichkeit irreführend und haben das Ziel, Computernutzer glauben zu machen, dass ihr Betriebssystem mit hochriskanter Malware infiziert ist. Cyberkriminelle, die für die Erzeugung dieser falschen Programme verantwortlich sind, entwickeln professionell aussehende Benutzeroberflächen und Sicherheits-Warnmeldungen, damit ihre falschen Antivirus-Programme vertrauenswürdig erscheinen.

Nach der erfolgreichen Infiltration, deaktivieren betrügerische Antivirus-Programme den Task-Manager des Betriebssystems, blockieren die Ausführung installierter Programme und konfigurieren sich selbst, um automatisch bei jedem Systemstart auch zu starten. PC-Benutzer sollten realisieren, dass das Bezahlen für ein falsches Antivirus-Programm gleichbedeutend mit einer Geldzahlung an Cyberkriminelle ist. Außerdem riskieren Benutzer durch die Zahlung für diese betrügerischen Programme, dass ihre Bank- oder Kreditkartendaten preisgegeben werden, was zu möglicherweise weiteren Diebstählen von ihrem Konto führt. Benutzer, die bereits solche falsche Antivirus-Software gekauft haben, sollten Ihre Kreditkartenfirma kontaktieren und der Zahlung wiedersprechen, indem sie erklären, dass sie dazu verleitet wurden, ein falsches Antivirus-Programm zu kaufen. Während die Hauptfunktion falscher Antivirus-Programme ist, Benutzer aufzufordern Webseiten zu besuchen, wo ihnen nahegelegt wird, für die Entfernung nicht existierender Sicherheitsbedrohungen zu bezahlen, sind diese betrügerischen Programme auch fähig, zusätzliche bösartige Programme zu starten, persönliche Informationen zu stehlen und gespeicherte Dateien zu beschädigen.

Symptome eines falschen Antivirus:

Andauernde Sicherheitswarnmeldungen als Pop-up in der Anwendungsleiste, Erinnerungen die Vollversion zu kaufen, um angeblich identifizierte „Sicherheitsinfektionen“ zu entfernen, schlechte Computerleistung, die blockierte Ausführung installierter Programme, blockierter Internetzugang.

Screenshots betrügerischer Antivirus-Programme, die falsche Sicherheitswarnmeldungen erzeugen:

Verbreitung:

Cyberkriminelle benutzen verschiedene Methoden, um betrügerische Antivirus-Programme zu verbreiten. Einige der meistverbreiteten sind bösartige Webseiten, infizierte E-Mail Nachrichten und falsche Online-Sicherheitsscanner.

Andere Methoden für die Verbreitung falscher Antiviren:

- Vergiftung von Suchmaschinenergebnissen

- Ausnutzen von Nutzdaten

- Falsche Antivirus Downloads durch andere Malware

- Falsche Windows Sicherheitsupdates

- Falsche Facebook-Apps

Screenshots eines falschen Online-Sicherheitsscanners und Nachrichten, die benutzt werden, um betrügerische Antivirus-Programme zu vermehren:

Wie schützen Sie Ihren Computer vor falschen Antivirus-Programmen?

Halten Sie immer Ihr Betriebssystem und alle installierten Programme (Java, Flash, etc.) auf dem neuesten Stand und stellen Sie sicher, dass Ihre Firewall eingeschaltet ist. Benutzen Sie legitime Antivirus- und Anti-Spyware-Programme. Seien Sie beim Anklicken von Links in E-Mail Nachrichten oder auf sozialen Netzwerk-Webseiten vorsichtig. Vertrauen Sie niemals Online-Pop-ups, die behaupten, dass Ihr Computer mit Malware infiziert ist und dann die Installation von Sicherheitssoftware anbieten, die angeblich die „identifizierten“ Sicherheitsbedrohungen entfernen kann - diese Online-Nachrichten werden von Cyberkriminellen benutzt, um falsche Sicherheitsscanner zu verbreiten.

Die neuesten falschen Antiviren

Die meistverbreiteten falschen Antiviren

Was ist Ransomware?

Auch bekannt als: Polizeitrojaner, computersperrende Malware, Kryptovirus, Dateiverschlüsseler

Ransomware ist bösartige Software, die den Desktop des Benutzers sperrt und die Zahlung einer Geldsumme (das Lösegeld) verlangt, um ihn zu entsperren. Es gibt zwei hauptsächliche Arten von Ransomware-Infektionen. Die erste nutzt die Namen von Behörden aus (zum Beispiel das FBI) und macht falsche Anschuldigungen über verschiedene Gesetzesübertretungen (zum Beispiel für das Herunterladen raubkopierter Software, das Ansehen verbotener Pornografie, etc.), um Benutzer zu verleiten, eine Strafe für angebliche Gesetzesübertretungen zu bezahlen.

Cyberkriminelle, die für die Erzeugung dieser betrügerischen Programme verantwortlich sind, benutzen die IP Informationen der Computer von Benutzern, um ihren Opfern eine örtliche Variante einer Bildschirm-sperrenden Nachricht zu präsentieren. Ransomware-Infektionen werden über Exploit-Kits verbreitet - bösartige Programme, die das Betriebssystem des Benutzers infiltrieren, indem sie Sicherheitslücken veralteter Software ausnutzen.

Eine weitere Ransomware-Infektion betrifft nur die Internetbrowser (Internet Explorer aus, Mozilla Firefox, Google Chrome, und Safari) des Benutzers und ist als Browlock bekannt. Diese Art Ransomware benutzt Java-Script, um die Versuche des Benutzers seine Internetbrowser zu schließen, zu blockieren.

Computernutzer sollten wissen, dass keine der rechtlichen Behörden dieser Welt Nachrichten, die den Computerbildschirm sperren, verwenden, um Strafzettel oder Gesetzesübertretungen zu ahnden.

Screenshots von Ransomware-Infektionen, die Namen verschiedener Behörden ausnutzen:

Die zweite Art Ransomware-artiger Infektionen ist besonders bösartig, weil sie nicht nur die Desktops von Benutzern blockieren, sondern auch Daten verschlüsseln. Diese Art Ransomware besagt deutlich, dass sie eine Infektion ist und die Zahlung von Lösegeld verlangt, um die Dateien der Benutzer zu entschlüsseln. Diese Art Ransomware kann relativ leicht entfernt werden, aber im Falle von Cryptolocker, ist es unmöglich Dateien ohne den privaten RSA-Schlüssel zu entschlüsseln. PC-Benutzer, die es mit dieser Art Ransomware tu tun haben, sind gut beraten, ihre verschlüsselten Dateien von einer Datensicherung wiederherzustellen.

Screenshots von Ransomware, die Dateien von Benutzern verschlüsselt:

Ransomware-Symptome:

Ein völlig blockierter Desktop mit einer Lösegeld-fordernden Nachricht, um den Computer zu entsperren (oder Dateien zu entschlüsseln) und Strafanzeigen zu vermeiden.

Verbreitung:

Cyberkriminelle benutzen diese Exploit-Kits oft, um das Betriebssystem des Benutzers zu infiltrieren und die Desktop-blockierende Nachricht auszuführen. Exploit-Pakete verschiedener Art zur Ausnutzung eines Computers und wenn ein Betriebssystem und installierte Software nicht mit aktuellen Patches versorgt ist, führen dazu, dass der Browser Ransomware-Infektionen herunterlädt. Normalerweise werden Exploit-Kits auf bösartigen oder gehackten Webseiten platziert. Die neueste Forschung zeigt, dass Cyberkriminelle Ransomware-Infektionen auch durch Werbenetzwerke (die sich auf Werbung auf pornografischen Webseiten spezialisieren) und Spam-Kampagnen vermehren.

Wie vermeidet man Ransomware-Infektionen?

Um Computer vor Ransomware-Infektionen zu schützen, wird Benutzern geraten, ihr Betriebssystem und die installierte Software auf dem neuesten Stand zu halten. Benutzen Sie legitime Antivirus- und Anti-Spyware-Programme und klicken Sie nicht auf Links oder öffnen Sie keine E-Mail Anhänge von nicht vertrauenswürdigen Quellen. Vermeiden Sie den Besuch pornografischer Webseiten und laden Sie keine Dateien von P2P-Netzwerken herunter.

Die neueste Erpressersoftware

Die meistverbreitete Erpressersoftware

Was ist ein Browserentführer?

Auch bekannt als: Weiterleitungsvirus oder Hijackware

Ein Browserentführer ist ein Programm, das die Computer von Benutzern infiltriert und die Internetbrowser-Einstellungen modifiziert. Meistens modifizieren Browserentführer die Homepage und Standardsuchmaschinen-Einstellungen des Benutzers und können den ordnungsgemäßen Betrieb des eigentlichen Internetbrowsers beeinträchtigen. Der Hauptzweck dieser falschen Programme ist, Gewinne durch betrügerische Werbung oder gesponserte Internetsuchergebnisse zu machen, die innerhalb der von ihnen beworbenen Webseiten präsentiert werden. Die häufigsten Formen von Browserentführern sind Browsererweiterungen, Symbolleisten, und Hilfsanwendungen. Browserentführer infiltrieren die Internetbrowser des Benutzers durch Drive-by-Downloads, infizierte E-Mail Nachrichten oder durch die Installation kostenloser Software, die aus dem Internet heruntergeladen wurde.

Computernutzer sollten realisieren, dass heutzutage die meisten Downloadseiten für kostenlose Software Download-Klienten benutzen - kleine Programme, die benutzt werden, um ihre kostenlosen Dienstleistungen durch Angebote zur Installation beworbener Browser Programmerweiterungen (gewöhnlich Browserentführer in Form von Symbolleisten) zu Geld zu machen. Indem sie nicht genau auf die Downloadschritte achten, können Benutzer versehentlich verschiedene Browserentführer installieren. Einige der Adware, die Browsereinstellungen modifizieren kann, wird mit betrügerischen Browser-Hilfsobjekten gebündelt, um die Versuche von Benutzern ihre Homepage und Standardsuchmaschinen-Einstellungen zu ändern, zu blockieren.

Die neuste Forschung zeigt, dass die meisten Browserentführer Internetbenutzer auf betrügerisch Internetsuchmaschinen weiterleiten. Diese Maschinen bringen fehlerhafte Ergebnisse mit wenig oder keiner Relevanz zu den eigentlichen Suchbegriffen. Diese Aktionen werden durchgeführt, um Gewinne von Klicks durch Benutzer auf gesponserte Suchergebnisse zu machen. Klicks, die auf verkaufsbasierte oder bösartige Webseiten führen. Des Weiteren sind diese betrügerischen Programme dafür bekannt, die Internet-Surfgewohnheiten von Benutzern nachzuverfolgen, indem verschiedene persönliche Informationen (IP-Adressen, besuchte Webseiten, eingegebene Suchbegriffe, etc.) aufgezeichnet werden. Solches Verhalten kann zu Datenschutzproblemen oder sogar Identitätsdiebstahl führen.

Screenshots von Browserentführern, die Einstellungen der Browser-Homepage und Standardsuchmaschinen-Einstellungen ändern:

Browserentführer-Symptome:

- Modifizierte Homepage- und Standardsuchmaschinen-Einstellungen

- Blockierte Versuche, Browsereinstellungen zu ändern

- Pop-up und Bannerwerbung auf legitimen Webseiten, wie Google oder Wikipedia

- Schlechte Computerleistung

Screenshots betrügerischer Installationsprogramme für kostenlose Software, die bei der Verbreitung von Browserentführern benutzt werden:

Verbreitung:

Meistens werden Browserentführer durch eine betrügerische Software-Marketingmethode namens Bündelung verbreitet - sie installieren sich mit kostenloser Software, die aus dem Internet heruntergeladen wurde. Adware, die fähig ist, Browsereinstellungen zu modifizieren, ist auch dafür bekannt, durch gefälschte Java- und Browseraktualisierung-Downloads verbreitet zu werden.

Wie vermeidet man Browserentführer-Infektionen?

Lesen Sie immer die Nutzungsbedingungen und Datenschutzrichtlinie jeder Software, die Sie herunterladen und seien Sie besonders vorsichtig beim Herunterladen kostenloser Software. Klicken Sie auf keine Pop-up Werbung, die die Installation kostenloser und „nützlicher“ Programme anbietet. Passen Sie gut beim Herunterladen und der Installation von Freeware auf: Vermeiden Sie die Installation „gebündelter“ Browsererweiterungen, indem Sie auf die „Ablehnen“ Schaltfläche klicken. Wenn Sie kostenlose Programme installieren, benutzen Sie die „Erweitert“ oder „Benutzerdefiniert“ Installationsoptionen und lehnen Sie die Installation möglicher gebündelter Symbolleisten ab. Zusätzlich zu diesen Maßnahmen, stellen Sie sicher, dass Ihre Internetbrowser auf dem neuesten Stand sind.

Die neuesten Browserentführer

Die meistverbreiteten Browserentführer

Was ist ein Trojaner?

Auch bekannt als: E-Mail Virus, Spyware oder DDos Virus

Ein Trojaner (trojanisches Pferd) ist eine Malware-Infektion, die als legitime Software präsentiert wird. Der Name dieses Malware-Typs stammt von der Geschichte des trojanischen Kriegs, in der die Griechen ein hölzernes Pferd bauten und ihre Kämpfer darin versteckten. Die Trojaner zogen das Pferd als Siegestrophäe in ihre Stadt. Bald danach schlichen die griechischen Krieger aus dem hölzernen Pferd und öffneten das Tor der Stadt Troja, wodurch die griechische Armee den trojanischen Krieg gewinnen konnte. Ähnlich wie in dieser Geschichte, lassen Cyberkriminelle ihre bösartige Software als legitimes Programm erscheinen, zum Beispiel als Flash-Player. Nachdem Computernutzer ein vermeintlich legitimes Programme herunterladen und installieren, werden ihre Computer mit einem bösartigen Code infiziert.

Cyberkriminelle benutzen verschiedene Techniken, um Computernutzer zu infizieren. Im Fall von Trojanern, benutzen Cyberkriminelle meistens E-Mail-Spam-Kampagnen, um ihre bösartige Software zu verbreiten.

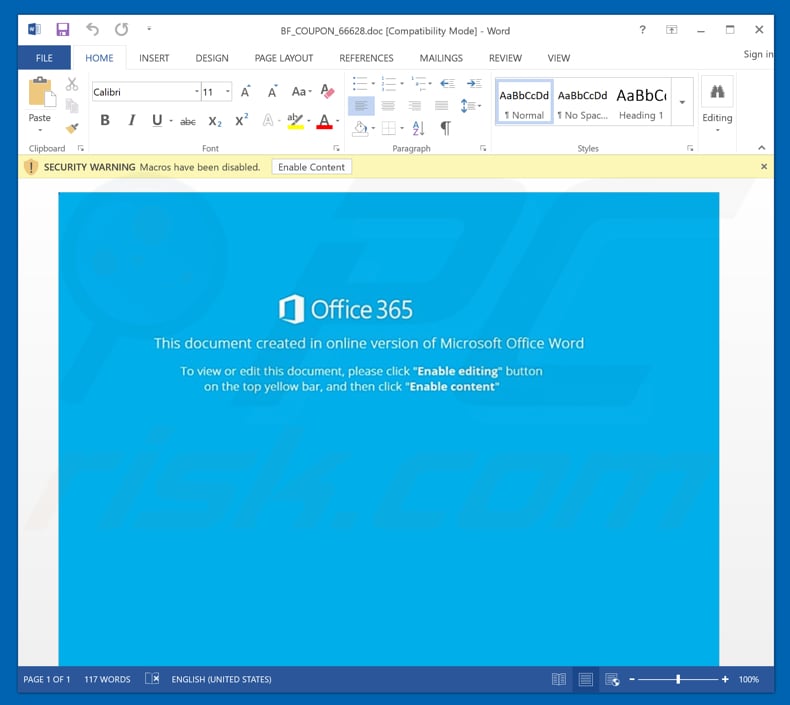

Screenshot eines betrügerischen E-Mail Anhangs, der bei der Verbreitung von Trojanern benutzt wird:

Tausende E-Mails werden versendet, die angeblich eine Rechnung von einer sehr bekannten Firma sind. Solche E-Mails enthalten meistens legitim aussehende, aber bösartige Anhänge. Benutzer, die auf solche Tricks hereinfallen und einen Anhang öffnen, infizieren ihre Computer mit einem Trojaner. Wie bei echten kriminellen Aktivitäten, werden Trojaner von Cyberkriminellen verbreitet, um Geld zu machen. Nach der Infektion des Computers, stehlen Trojaner Benutzerdaten (einschließlich sensibler Bankdaten), kontrollieren den Computer des Benutzers, laden zusätzliche Malware auf den Computer des Opfers herunter und führen sie aus. Allgemein können Trojaner in mehrere Kategorien aufgeteilt werden:

Backdoor Trojaner - nach der Infektion des Computers des Opfers, erzeugt er eine Hintertür, die es Cyberkriminellen ermöglicht, vollen Zugriff auf den Computer des Benutzers zu erhalten. Diese Art Trojaner wird meistens benutzt, um Internetsurfdaten der Benutzer zu stehlen, den Computer des Opfers mit zusätzlicher Malware zu infizieren und andere bösartige Aufgaben auszuführen.

Downloader Trojaner - nach der Infektion eines Computers, wird er benutzt, um zusätzliche Malware herunterzuladen. Zum Beispiel kann diese Art von Trojaner eine Ransomware-Infektion herunterladen und ausführen, die Benutzerdateien verschlüsselt und ein Lösegeld verlangt, um sie zu entschlüsseln.

Infostealer Trojaner - Trojaner, die unter diese Kategorie fallen, werden entwickelt, um heimlich auf dem Computer des Benutzers zu agieren, ohne bemerkt zu werden. Wie der Name schon sagt, stiehlt diese Art von Trojaner Benutzerdaten, wie Bankinformationen, Passwörter für soziale Netzwerke und andere sensible Informationen, die zukünftig benutzt werden können, um Geld zu stehlen/machen.

DDoS Trojaner - einige Trojaner haben kein Interesse an Ihren persönlichen Daten oder daran Ihren Computer mit zusätzlicher Malware zu infizieren. DDoS Trojaner fügen den Computer des Opfers einem Botnet hinzu. Wen Cyberkriminelle ein Botnet haben, das groß genug ist (hunderttausende Zombie-Computer), können Sie DDoS Angriffe auf verschiedene Webseiten oder Online-Dienste ausführen.

Symptome einer Trojaner-Infektion:

Beachten Sie, dass Trojaner-Infektionen entwickelt werden, damit sie heimlich agieren. Meistens gibt es keine Symptome auf einem infizierten Computer.

- Sie sehen unbekannte Prozesse in Ihrem Task-Manager.

- Ihr Computer wird langsamer als normal.

- Ihre Freunde oder Kollegen erhalten E-Mails/Nachrichten von Ihnen, die Sie jedoch nicht selbst geschickt haben.

Verbreitung:

Trojaner gibt es in vielen Formen. Ihr Computer kann mit einem Trojaner infiziert werden, nachdem Sie scheinbar legitime Software von einer fragwürdigen Webseite heruntergeladen haben. Durch die Nutzung von Dienstleistungen, wie Torrents. Durch das Herunterladen verschiedener Software-Cracks oder das Öffnen kürzlich erhaltener E-Mails.

Wie vermeidet man Trojaner-Infektionen?

Um eine Infektion Ihres Computers mit Trojanern zu vermeiden, sollten Sie beim Herunterladen von Software sehr vorsichtig sein. Der einzige sichere Ort, um Anwendungen herunterzuladen, ist die Webseite der Entwickler oder ein offizieller App-Store. Sie sollten beim Öffnen von Anhängen in Ihrem Postfach vorsichtig sein. Sogar legitim erscheinende E-Mails können Teil von Social-Engineering sein, erzeugt durch Cyberkriminelle. Vermeiden Sie die Nutzung von P2P-Dienstleistungen, wie Torrents und benutzen Sie nie Software-Cracks oder Spielebetrüger. Diese sind sehr häufig Orte, an denen Cyberkriminelle ihre bösartige Software verbreiten.

Die neuesten Trojaner

Die meistverbreiteten Trojaner

Was ist eine potenziell unerwünschte Anwendung?

Auch bekannt als: PUP (potenziell unerwünschtes Programm) oder PUA

Potenziell unerwünschte Anwendungen (auch bekannt als PUA oder PUP - potenziell unerwünschte Programme) sind Anwendungen, die sich ohne ordnungsgemäße Zustimmung auf dem Computer des Benutzers installieren. Programme, die unter diese Kategorie fallen, sind gewöhnlich Hilfsanwendungen, verschiedene Treiber-Updates, Register-Scanner und ähnliche Software. Sie installieren sich auf dem Computer des Benutzers durch eine betrügerische Marketingmethode namens „Bündelung“. Benutzer laden zum Beispiel ein Flash-Player Update herunter und nach ein paar Minuten erscheint ein neues Programm, das behauptet, Probleme im Register gefunden zu haben. Nach der Installation stören diese Programme gewöhnlich die normale Computernutzung, fügen sich häufig der Startliste des Betriebssystems hinzu, zeigen verschiedene Warnhinweise und führen Computer-Scans aus.

Der Hauptzweck einer solchen Anwendung ist, Computernutzer glauben zu machen, dass ihre Computer bedroht sind (zum Beispiel wegen veralteter Treiber oder Registerfehlern) und überzeugen sie dann eine Premiumversion einer solchen Anwendung zu kaufen, um die entdeckten Probleme zu beheben.

Screenshot einer typischen potenziell unerwünschten Anwendung:

Während potenziell unerwünschte Anwendungen normalerweise keine ernste Bedrohung sensibler Benutzerdaten darstellen, ist das Hauptproblem dabei die Tatsache, dass Computernutzer dazu verleitet werden können, völlig nutzlose Software zu kaufen. Beachten Sie, dass Registerfehler oder veraltete Treiber nicht als ernste Fehler angesehen werden und dass Anwendungen, die verschiedene, bedrohliche Diagramme und Farben benutzen, um das Gegenteil zu behaupten, die Situation nur übertreiben, um Computernutzer zu unnötigen Käufen zu verleiten.

Screenshot einer typischen potenziell unerwünschten Anwendung:

Symptome potenziell unerwünschter Anwendungen:

- Ein Programm, das Sie nicht installiert haben, erschien auf Ihrem Desktop.

- Ein unbekannter Prozess erschien in Ihrem Task-Manager.

- Verschiedene Warnhinweise werden auf Ihrem Desktop sichtbar.

- Ein unbekanntes Programm startet, welches zahlreiche Registerfehler entdeckt hat und um eine Zahlung für die Entfernung bittet.

Verbreitung:

Potenziell unerwünschte Anwendungen werden oft durch eine betrügerische Marketingmethode namens „Bündelung“ verbreitet. In diesem Fall wird dem Benutzer Pop-up Werbung gezeigt, die behauptet, dass der Flash-Player veraltet ist. Dann wird dem Benutzer angeboten, ein Update herunterzuladen. Das Installationsprogramm des Flash-Players wird modifiziert und die Installation verschiedener potenziell unerwünschter Anwendungen, wird in den Setup-Schritten versteckt. Benutzer klicken dann meistens auf „Weiter“, ohne sich um den gesamten Text des modifizierten Setups zu kümmern. Dadurch entsteht eine Situation, in der abgesehen von einem Flash-Player, verschiedene unerwünschte Anwendungen auf dem Computer des Benutzers installiert werden.

Ein weiterer, oft benutzter Verbreitungskanal, sind falsche Online-Virenscanner. In diesem Fall wird dem Benutzer ein Warnhinweis gezeigt, der einen Scan des Computers imitiert. Nach einen schnellen Scan behaupten solche Pop-ups, dass sie verschiedene Malware auf dem Computer des Benutzers gefunden haben und bestehen dann darauf, ein Programm herunterzuladen, dass die entdeckten Viren angeblich entfernt. In Wirklichkeit kann keine Webseite einen Computerviren-Scan ausführen. Dies ist ein Trick, um Computernutzer zu verleiten, potenziell unerwünschte Anwendungen herunterzuladen.

Wie vermeidet man die Installation potentiell unerwünschter Anwendungen?

Um die Installation unerwünschter Anwendungen zu vermeiden, sollten Benutzer mehr über sichere Surfgewohnheiten erfahren. Bei der Mehrheit der Fälle, werden unerwünschte Anwendungen durch Social-Engineering Taktiken und Betrug verbreitet. Man sollten den Flash-Player, seine Update und andere legitime Anwendungen nur von vertrauenswürdigen Quellen herunterladen (gewöhnlich die Webseite der Entwickler). Vertrauen Sie niemals Online-Virenscans und ähnlichen Pop-ups, die Computerinfektionen erwähnen. Wenn Sie kostenlose Software installieren, achten Sie immer auf die Installationsschritte und klicken Sie auf alle erweiterten oder benutzerdefinierten Installationsoptionen. Sie können die Installation zusätzlicher, unerwünschter Software, enthüllen.

Die neusten potenziell unerwünschten Anwendungen

Die meistverbreiteten potenziell unerwünschten Anwendungen

Was ist Phishing/Betrug?

Auch bekannt als: Passwort-Dieb, Pop-up-Betrug, technischen Kundendienst Betrug

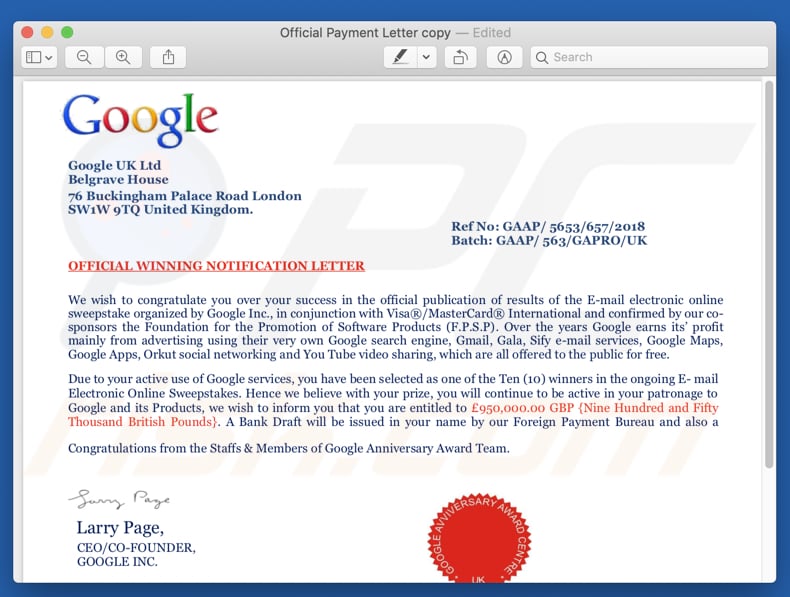

Phishing und verschiedene Online-Betrügereien bedeuten für Cyberkriminelle ein gutes Geschäft. Das Wort Phishing stammt von dem Wort Fishing (Angeln). Die Ähnlichkeit zwischen diesen beiden Wörtern wird gemacht, weil für beide dieser Aktivitäten ein Köder benutzt wird. Beim Angeln wird ein Köder benutzt, um einen Fisch hereinzulegen und im Falle von Phishing, benutzen Cyberkriminelle eine Art Köder, um Computernutzer zu verleiten, ihre sensiblen Informationen (wie Passwörter oder Bankinformationen) preiszugeben. Die häufigste Phishing-Art sind E-Mail-Kampagnen, wobei tausende E-Mails mit falschen Informationen verschickt werden, die besagen, dass zum Beispiel das PayPal Passwort des Benutzers abgelaufen ist oder dass ihre Apple-ID benutzt wird, um Einkäufe zu tätigen.

Die Links in solchen falschen E-Mails führen zu den Webseiten von Cyberkriminellen, die von den Originalen geklont werden und Benutzer werden dann verleitet, ihr sensiblen Informationen einzugeben. Später benutzen Cyberkriminelle die gesammelten Daten, um Geld zu stehlen oder andere betrügerische Aktivitäten auszuführen. Beachten Sie, dass E-Mails nicht der einzige Kanal bei Phishing-Angriffen sind. Cyberkriminelle sind auch dafür bekannt, Textnachrichten oder Telefonanrufe zu benutzen, um potenzielle Opfer anzulocken, damit sie ihre persönlichen Informationen ausgeben.

Online-Betrügereien haben viele verschiedene Formen. Der beliebteste ist der technische Kundendienst-Betrug. In diesem Fall erzeugen Cyberkriminelle eine Webseite mit verschiedenen Warnmeldungen, die besagen, dass der Computer des Benutzers infiziert und blockiert ist. Die einzige angebotene Lösung ist, eine Telefonnummer anzurufen, die angeblich zu Microsoft oder Apple führt. Wenn ein potenzielles Opfer auf die falschen Warnung-Pop-ups hereinfällt und die angegebene Nummer anruft, wird es bedroht, um teure Virenentfernungsdienstleistungen zu kaufen.

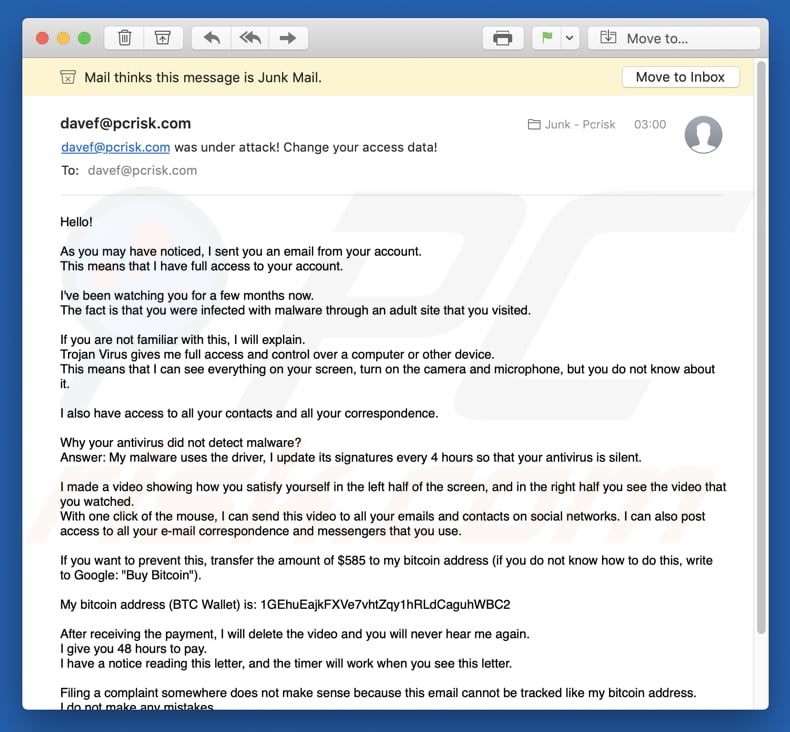

Eine weitere beliebte Form von Online-Betrügen sind falsche E-Mails, die angeblich peinliche Videos oder Fotos des Benutzers besitzen und ein Lösegeld in Bitcoins verlangen, um das angeblich vorhandene, sensible Material zu entfernen. Solche E-Mails behaupten normalerweise, dass ein Hacker Spyware auf den Computer des Benutzers installiert hat und dass ein Video eines Benutzer aufgenommen wurde, der sich Pornografie ansieht. In Wirklichkeit haben Cyberkriminelle kein schädliches Material, aber sie schicken tausende solcher falschen E-Mails und einige Benutzer, die sie erhalten, glauben die falschen Informationen und zahlen das Geld.

Beachten Sie, dass diese nur nur einige Beispiele für Phishing- und Online-Betrügereien sind. Cyberkriminelle erfinden und suchen immer neue Wege, um sensible Informationen zu stehlen. Beim Surfen im Internet sollten Sie beim Eingeben Ihrer persönlichen Informationen immer vorsichtig sein. Was Phishing und Betrügereien betrifft, sollte man immer skeptisch sein, wenn etwas zu schön scheint, um wahr zu sein. Das ist es wahrscheinlich auch.

Phishing/Betrug Symptome:

- Sie haben eine E-Mail erhalten, die zu schön ist, um wahr zu sein (sie besagt, dass Sie im Lotto gewonnen haben, sogar wenn Sie keinen Lottoschein gekauft haben).

- Ein Pop-up erscheint, der besagt, dass Ihr Computer mit Viren infiziert ist.

- Sie haben eine E-Mail erhalten, die besagt, dass Sie ein Hacker beim Betrachten von Pornografie aufgenommen hat.

- Sie haben einen Anruf erhalten, dass Ihr PC oder Mac mit Viren infiziert ist und bereinigt werden muss.

Verbreitung:

Phishing-Angriffe werden meistens durch E-Mail-Spam-Kampagnen ausgeführt. Cyberkriminelle benutzen verschiedene Themen, um ihre potenziellen Opfer zu verlocken, ihre Informationen preiszugeben. Falsche E-Mails werden entwickelt, um sensible Informationen (von Lottogewinnen bis hin zu abgelaufenen Passwörtern) zu stehlen. Im Falle von Online-Betrügereien, benutzen Cyberkriminelle falsch buchstabierte Domain-Namen, um Benutzer zu verleiten, ihre falschen Webseiten zu besuchen. Ein weiterer beliebter Weg Verkehr für betrügerische Webseiten zu erzeugen, sind Vergiftungstechniken für Suchmaschinen und die Verwendung verschiedener, verdächtiger Werbenetzwerke.

Wie vermeidet man, ein Opfer von Phishing- und Online-Betrügereien zu werden?

Wenn Sie eine E-Mail erhalten haben, die besagt, dass Sie im Lotto gewonnen haben oder dass Sie persönliche Informationen für Ihre Bank ausfüllen müssen, sollten Sie solchen E-Mails skeptisch gegenüber stehen. Cyberkriminelle benutzen interessante Betreffzeilen und legitim aussehende E-Mails, um Computernutzer zu verleiten, ihre nächsten Opfer zu werden. Gesunder Menschenverstand und die Verwendung von Antivirus-Software kann die Chancen, ein Phishing-E-Mail-Opfer zu werden, deutlich verringern.

Um Online-Betrügereien, wie technischen Kundendienst-Betrug zu vermeiden, sollten Internetbenutzer ihre Internetbrowser und Betriebssysteme auf den neuesten Stand halten. Moderne Internetbrowser haben eingebaute Betrugs-Präventions-Filter installiert und können Sie davon abhalten, eine gefährliche Webseite zu besuchen. Als eine zweite Schutzschicht sollten Sie ein bekanntes Antivirus-Programm benutzen. Das Letzte und Wichtigste ist, sich selbst über sicheres Surfen zu informieren. Beachten Sie, dass keine Webseiten fähig sind, Malware zu entdecken, die sich auf Ihrem Computer befindet. Diese Behauptungen sind Betrug.

Die neuesten Betrügereien

Die am weitesten verbreiteten Betrügereien

Was ist Browser-Benachrichtigungs-Spam?

Auch bekannt als: Push-Benachrichtigung-Anzeigen, Webseiten-Benachrichtigung-Anzeigen

"Browser-Benachrichtigungen" ist eine nützliche Funktion, die von allen großen Internetbrowser-Entwicklern (Chrome, Firefox, Safari) angeboten wird. Webseiten-Betreiber können diese Funktion nutzen, um Benachrichtigungen über aktuelle Neuigkeiten, Rabatte usw. anzuzeigen. Beim Besuch einer Webseite werden die Benutzer gefragt, ob sie solche Benachrichtigungen zulassen möchten. Wenn sie dies tun, können die Webseiten-Betreiber Browser-Benachrichtigungen an die geöffneten Benutzer senden.

Leider nutzen Cyberkriminelle diese Funktion aus, um Einnahmen zu erzielen, indem sie Internetnutzer mit Spam-Benachrichtigungen bombardieren, die zu gefälschten Antiviren-Betrügereien, Glücksspielen und anderen fragwürdigen Webseiten führen. Um Internetnutzer dazu zu bringen, Browser-Benachrichtigungen zuzulassen, erstellen Cyberkriminelle Dialogfenster mit falschen Behauptungen, z. B. "Um auf Inhalte zuzugreifen, klicken Sie auf Zulassen", "Klicken Sie auf Zulassen, wenn Sie kein Roboter sind", "Klicken Sie auf Zulassen, um weiterzuschauen" usw.

Anzeichen, dass Sie durch einen Trick dazu gebracht wurden, Spam-Benachrichtigungen zuzulassen:

Benachrichtigungs-Anzeigen erscheinen ständig in der rechten unteren Ecke Ihres Desktops (Windows-Nutzer). Nutzer von Mobilgeräten sehen solche Benachrichtigungen am oberen Rand ihres Bildschirms. Mac-Nutzer sehen Benachrichtigungsanzeigen in der oberen rechten Ecke ihres Desktops.

Beispiele für Browser-Benachrichtigungs-Spam:

Verbreitung:

Betrügerische Vermarkter erstellen Köder-Webseiten, die Internetnutzer dazu verleiten, Webseiten-Benachrichtigungen zuzulassen. Beim Surfen im Internet werden die Benutzer auf solche Webseiten weitergeleitet oder sehen Pop-up-Anzeigen der genannten Webseiten und werden in betrügerischer Weise dazu verleitet, auf "Zulassen" zu klicken.

Beispiele für Webseiten, mit denen Internetnutzer dazu verleitet werden, Spam-Benachrichtigungen zuzulassen:

Wie vermeidet man Browser-Benachrichtiungs-Spam?

Internetnutzer sollten sehr skeptisch sein, wenn sie aufgefordert werden, Benachrichtigungen zuzulassen - seriöse Webseiten zwingen ihre Nutzer nicht dazu, Benachrichtigungen zuzulassen. Wenn Sie aufgefordert werden zu beweisen, dass Sie kein Roboter sind, indem Sie auf "Zulassen" klicken - tun Sie es nicht, es ist ein Betrug. Lassen Sie nur Benachrichtigungen von Webseiten zu, denen Sie voll und ganz vertrauen.